2019-2020-2 20175203马羽达《网络对抗技术》Exp5 信息搜集与漏洞扫描

Posted 20175203mayuda

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 20175203马羽达《网络对抗技术》Exp5 信息搜集与漏洞扫描相关的知识,希望对你有一定的参考价值。

2019-2020-2 20175203马羽达《网络对抗技术》Exp5 信息搜集与漏洞扫描

1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

2.1各种搜索技巧的应用

2.2DNS IP注册信息的查询

2.3基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

2.4漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3.报告内容

3.1实验后回答问题

(1)哪些组织负责DNS,IP的管理。

(2)什么是3R信息。

(3)评价下扫描结果的准确性。

3.2实验总结与体会

2.1各种搜索技巧的应用

1)搜索引擎

①Google Hacking

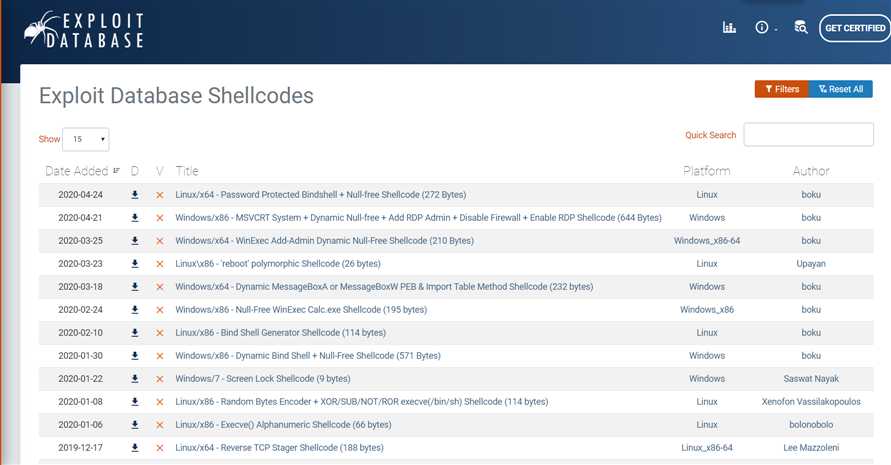

点击左侧中的SHELLCODES可以看到发布的shellcode:

②ZoomEye

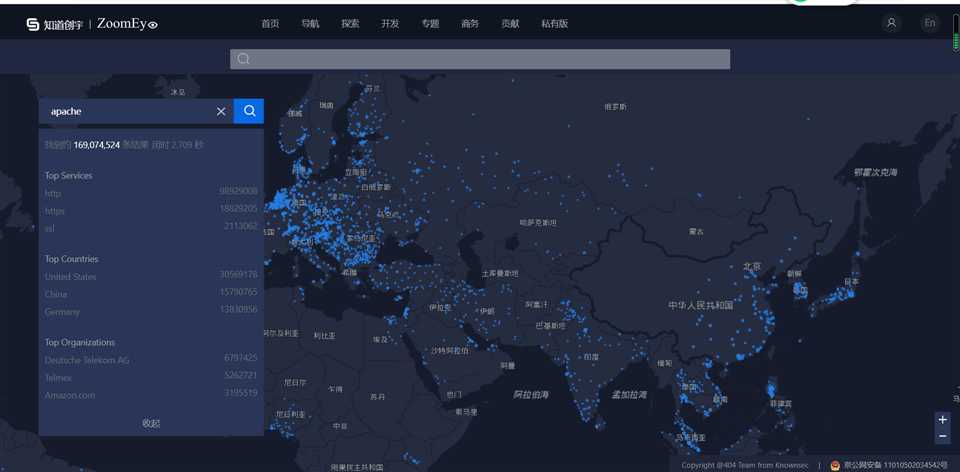

注册后输入:apache +country:"CN"查找中国地区的apache

全球视角可以看到apache的分布:

可见欧洲那边非常密集

2)搜索网址目录结构

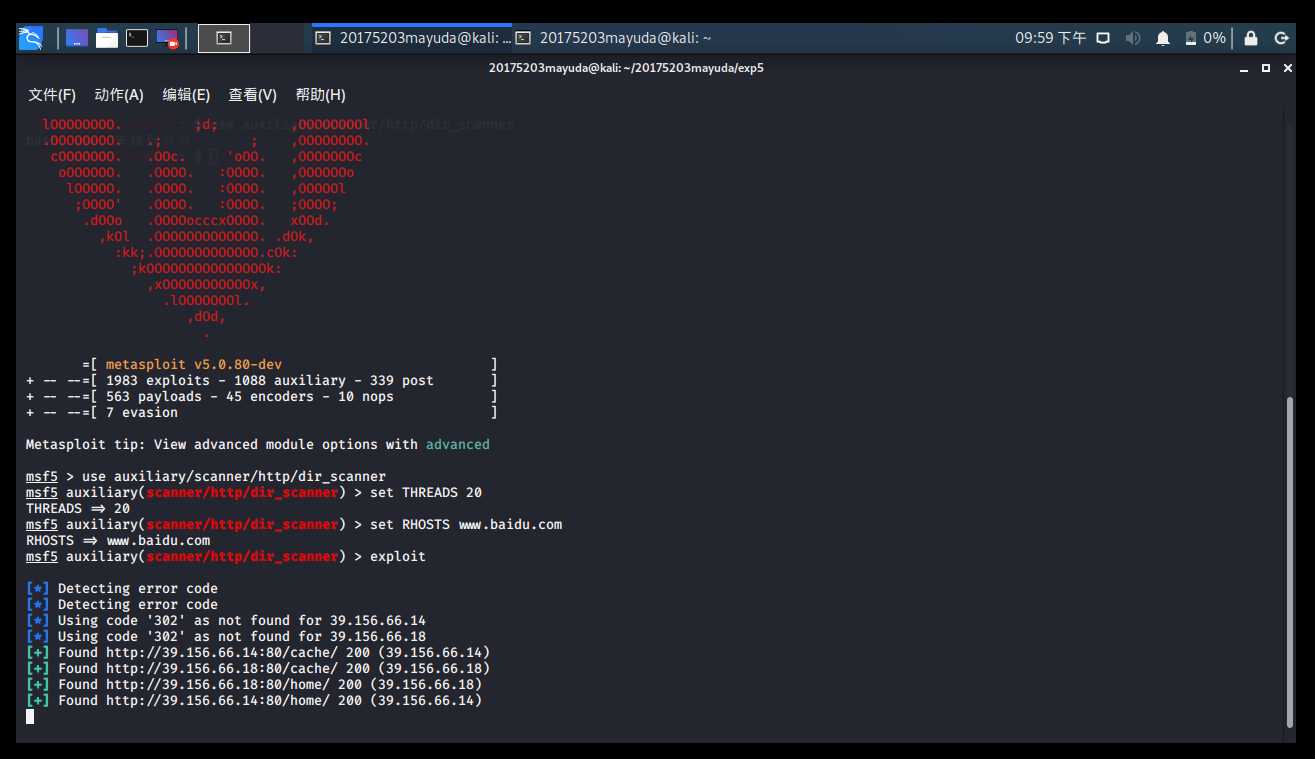

①msf中的dir_scanner暴力破解:

在msf中依次输入:

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS www.baidu.com

exploit

返回值200表示成功处理了请求.

3)检测特定类型的文件

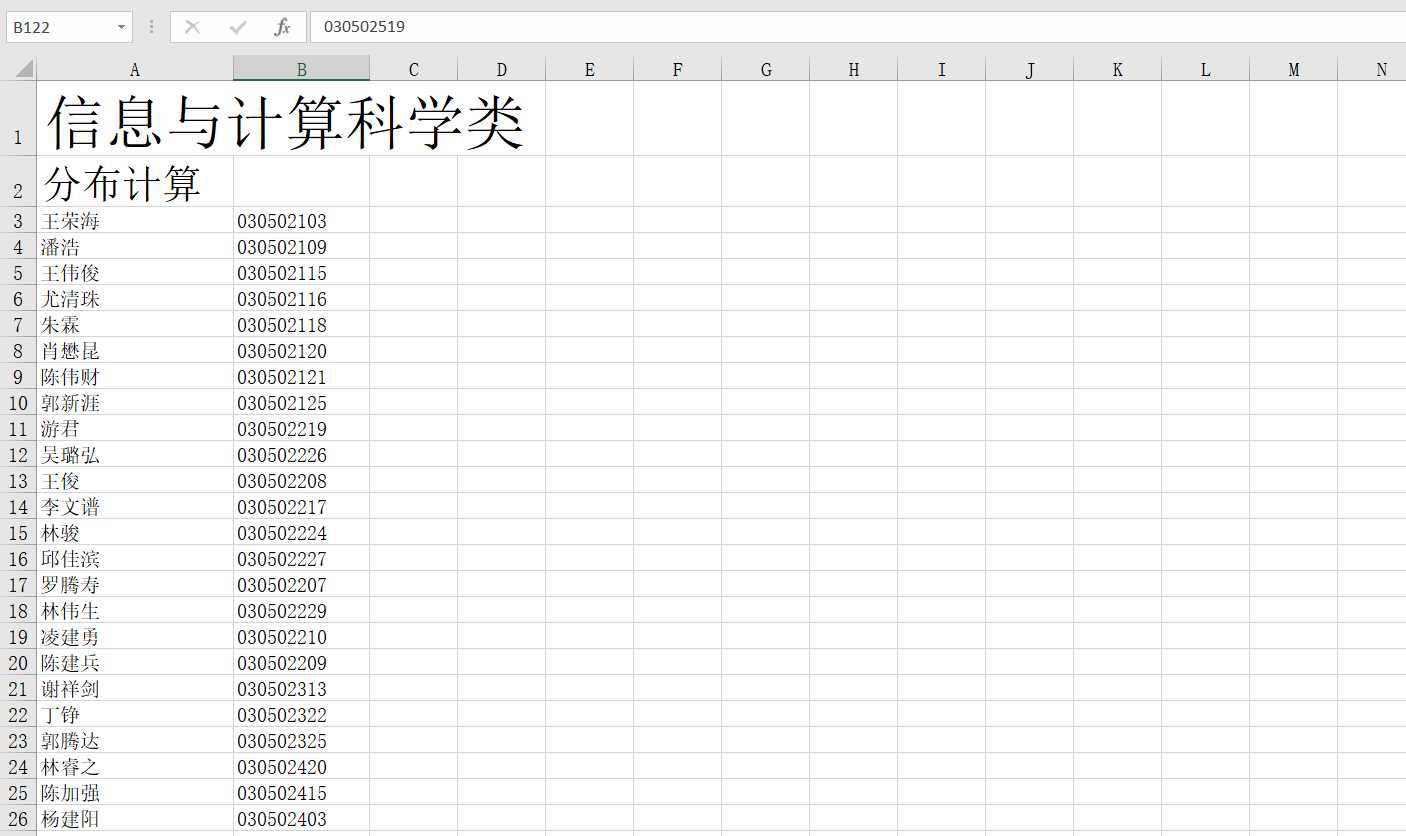

①在百度输入site:edu.cn filetype:xls 身份证号无法显示:

②输入site:edu.cn filetype:xls,可见:

每个链接都是一个xls的下载,打开如下:

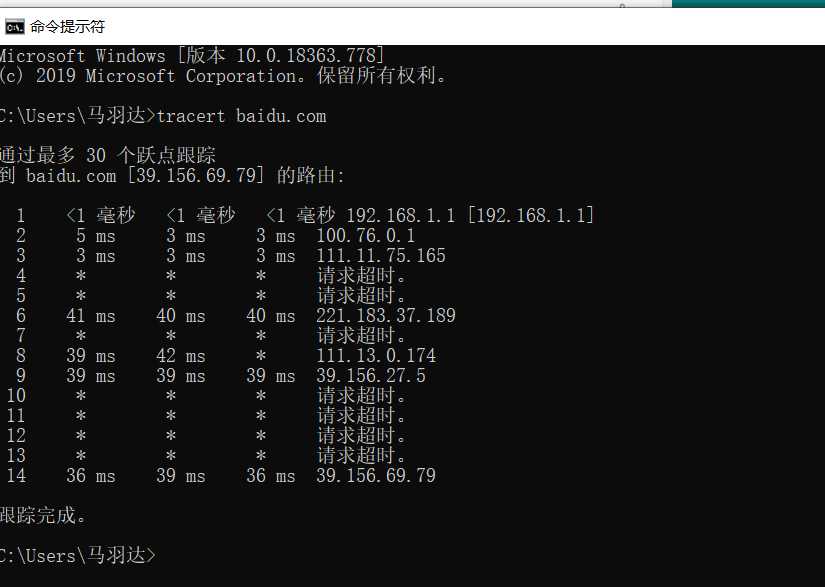

4)路由侦察

使用tracert命令对百度的经过路由进行侦察:

第一列为生存时间ttl

中间三列为三次发送的ICMP包返回时间

最后一列为途经路由器的IP地址

其中*的信息表示该次ICMP包返回时间超时。

2.2DNS IP注册信息的查询

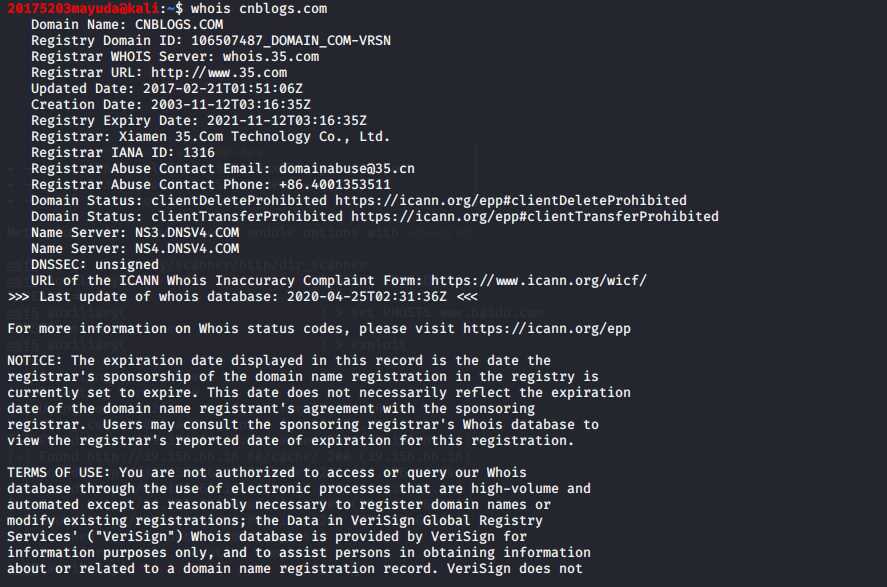

1)whois查询域名注册信息

在kali中输入命令whois cnblogs.com

可以看到IP、域名、服务器信息等等

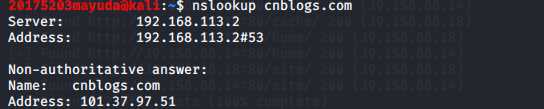

2)nslookup,dig域名查询

①在kali中输入命令nslookup cnblogs.com,可见ip和非权威解答如下:

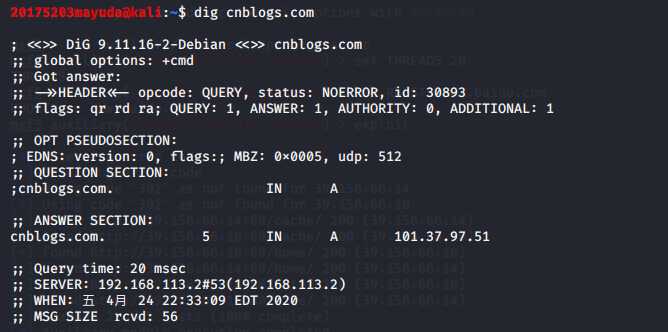

②在kali中输入命令dig cnblogs.com:

前两行为版本信息,之后Got answer为DNS返回的技术信息,ANSWER SECTION为cnblogs.com的IP:101.37.97.51

3)IP2Location 地理位置查询

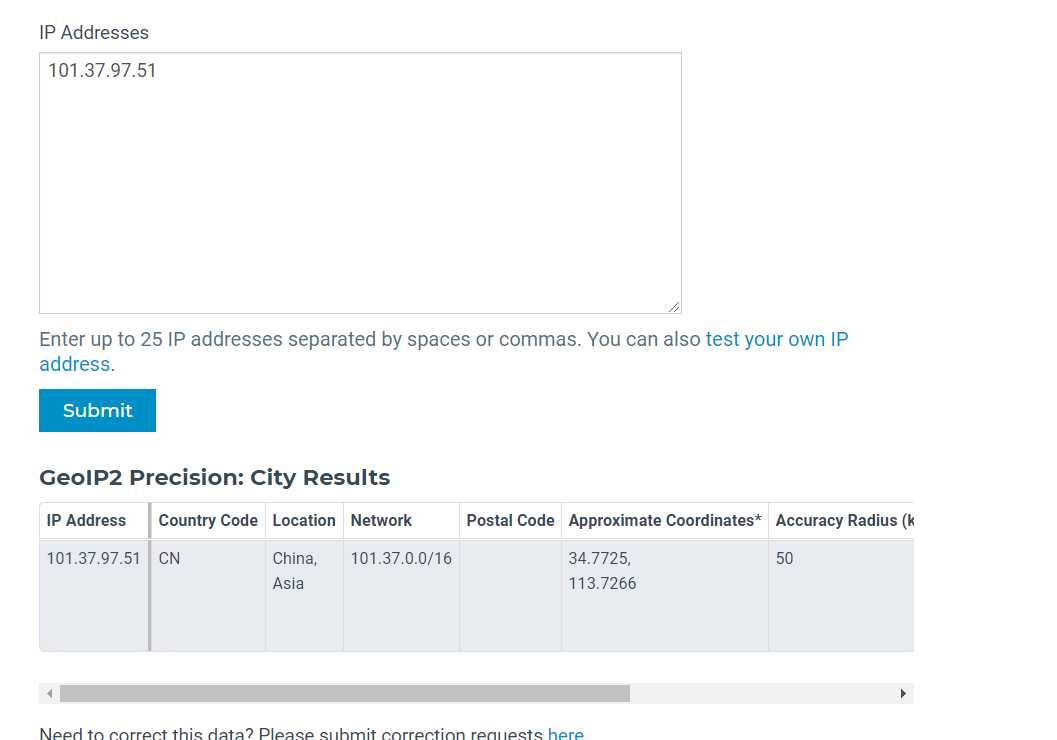

①www.maxmind.com

在网站中查询cnblogs的ip101.37.97.51:

可见其注册地址、公司等等信息(竟然是阿里的,tql)

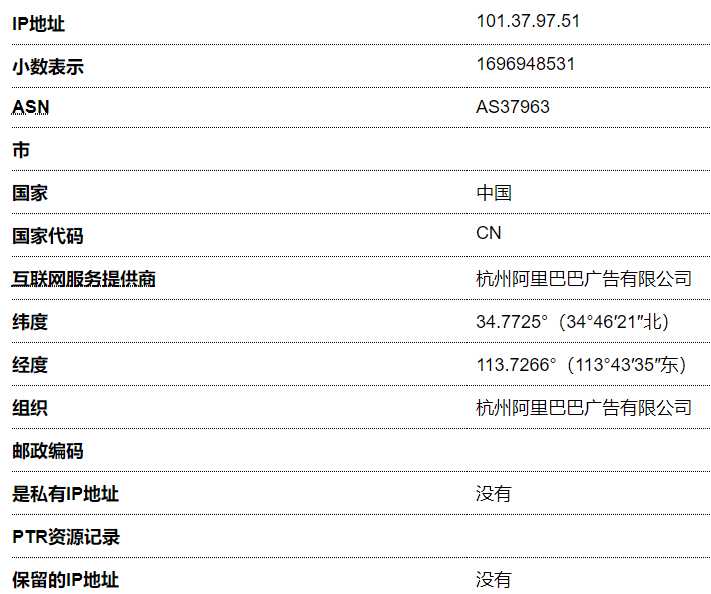

②IP-ADDRESS

接着去IP-ADDRESS查!(刨根问底!)

肯定是gps定位或者公司报备的~

③shodan

查询如下:

2.3基本的扫描技术

1)主机发现

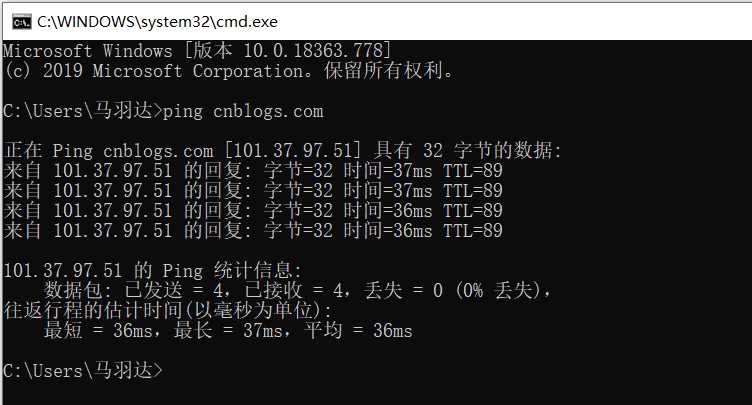

①ping

这个已经是老生常谈了,直接放图:

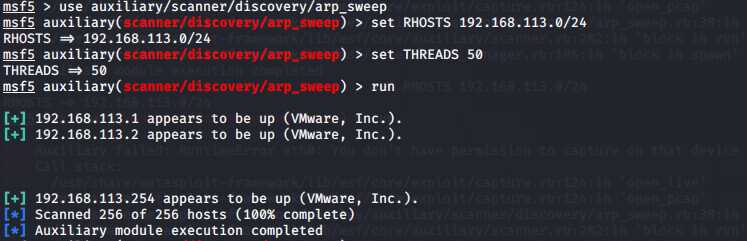

②metasploit中的arp_sweep模块和udp_sweep模块:

正常情况下:

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机;

udp_sweep除了可以探测到存活主机之外,还可以获得主机名称信息

arp_sweep:

在msf输入:

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.113.0/24

set THREADS 50

run

可见主机和虚拟机被扫描到

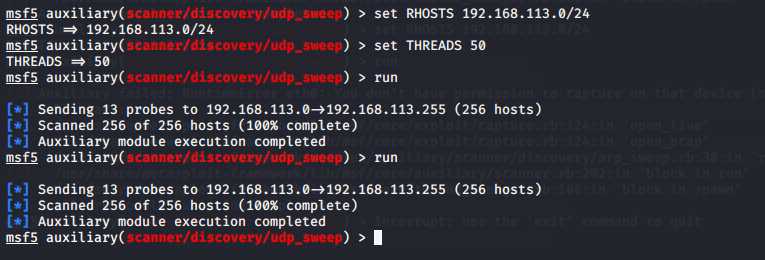

udp_sweep:

在msf输入:

use auxiliary/scanner/discovery/udp_sweep

show options

set RHOSTS 192.168.113.0/24

set THREADS 50

run

udp我这里没有检测到,很奇怪,改了网络桥接模式也不星

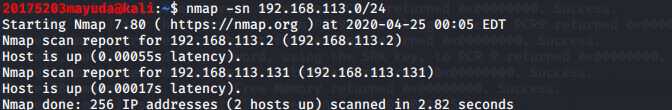

③Nmap

输入命令nmap -sn 192.168.113.0/24探测该网段的活跃主机

可见主机和虚拟机被扫描到.

2)端口扫描

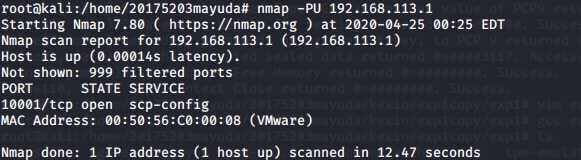

①Nmap

直接扫描主机如下:nmap -PU 192.168.113.1:

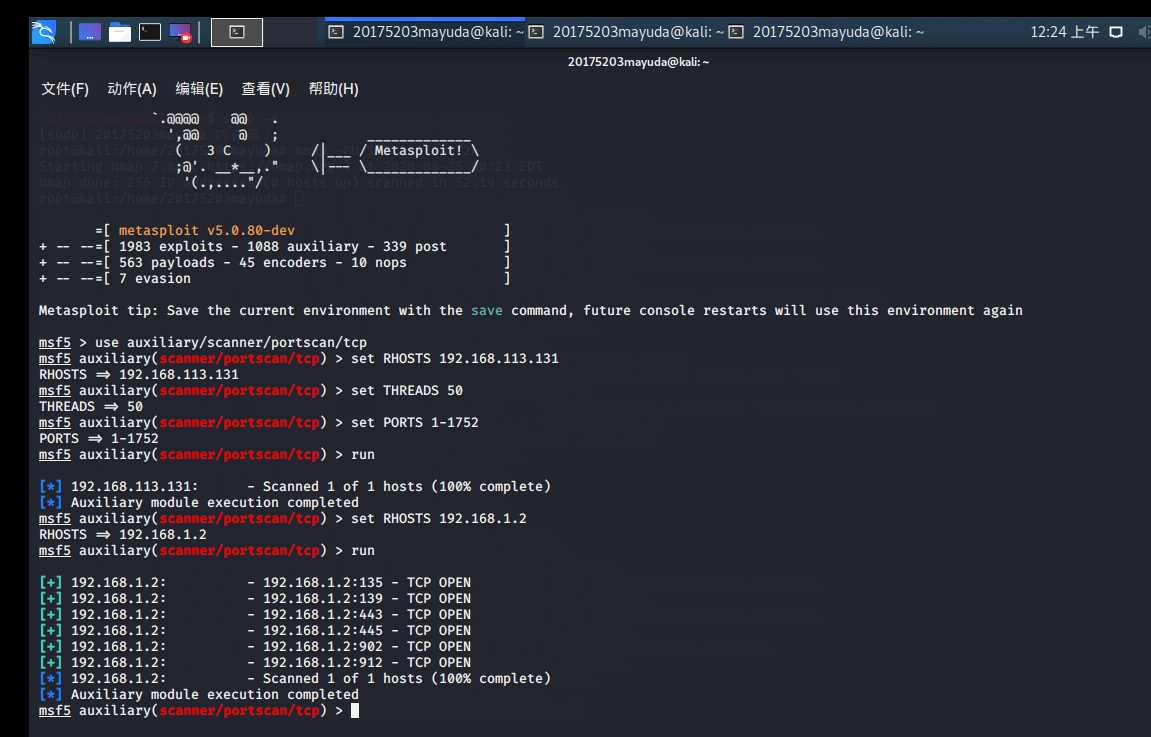

②msf中的portscan模块

在msf中输入:

use auxiliary/scanner/portscan/tcp

set RHOSTS 192.168.1.2

set THREADS 50

set PORTS 1-1752

run

可见开放的端口的情况

3)OS及服务版本探测

①nmap -O

在终端中输入:nmap -O 192.168.113.1:

②nmap -sV

在终端中输入:nmap -sV -Pn 192.168.1.5

4)具体服务的查点

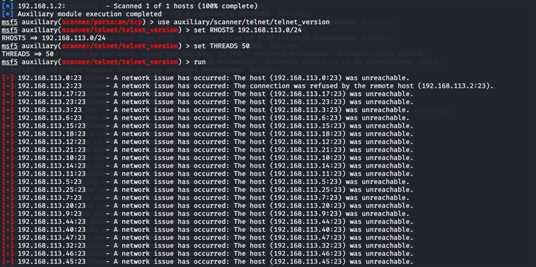

①Telnet服务扫描

msf输入:

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.113.0/24

set THREADS 50

run

可见未开启的还是比较多的。

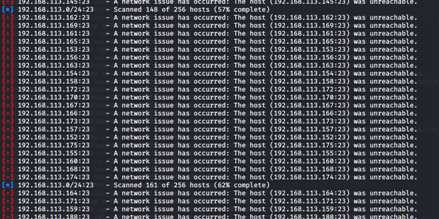

②SMB网络服务扫描

msf输入:

use auxiliary/scanner/smb/smb_version

set RHOSTS 192.168.113.0/24

set THREADS 50

run

通过 Windows 网络中最常用的远程文件与打印机共享网络服务进行扫描:

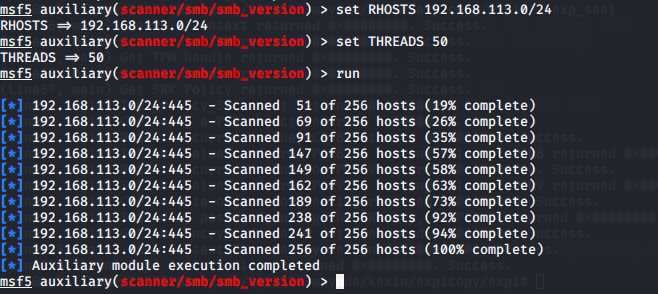

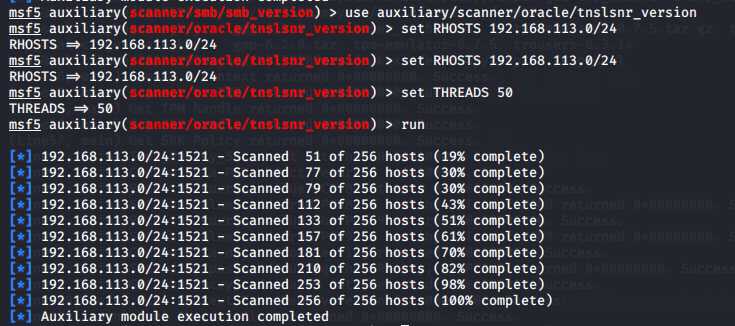

③Oracle数据库服务查点

msf输入:

use auxiliary/scanner/oracle/tnslsnr_version

set RHOSTS 192.168.113.0/24

set THREADS 50

run

2.4漏洞扫描

OpenVAS

参考博客:https://www.cnblogs.com/besty-zyx/p/10775830.html#16

先进入root模式:sudo -s,然后就没啥可说的了,按步就班的输入命令,然后漫长的等待,,,

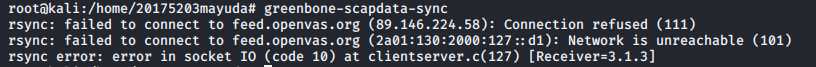

如果你遇到了这个:

那么你就需要等个一晚上,,,

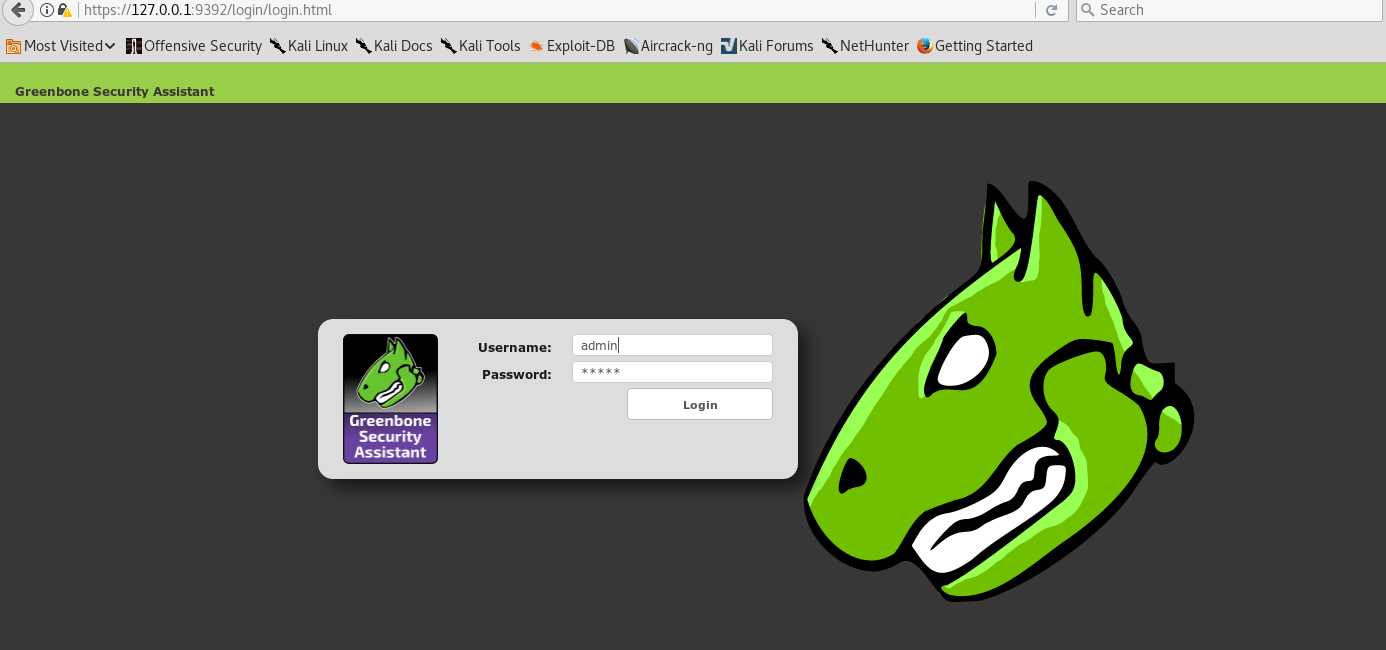

然后,经过努力,我终于见到了这一抹希望的绿色。。。

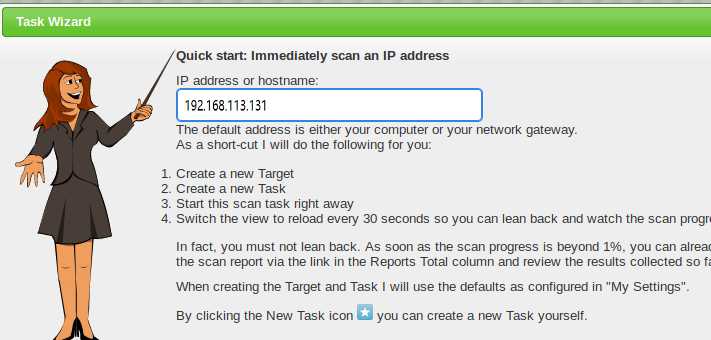

新建任务:Scans→Tasks?点击左上角?Task Wizard新建一个任务向导;

在弹框中输入待扫描主机的IP地址192.168.113.131,点击Start Scans开始扫描:

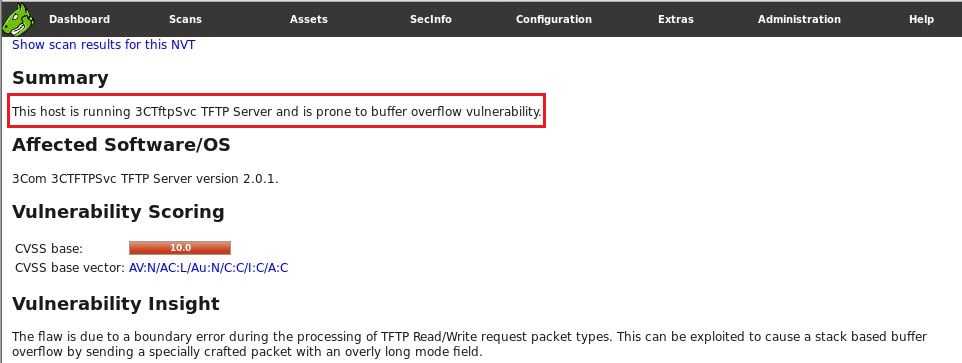

可通过Buffer overflow查看详细信息和某个漏洞的详细信息,如图:

3.报告内容

3.1实验后回答问题

(1)哪些组织负责DNS,IP的管理?

ICANN(互联网名称与数字地址分配机构)是一个非营利性的国际组织,成立于1998年10月,是一个集合了全球网络界商业、技术及学术各领域专家的非营利性国际组织。

负责在全球范围内对互联网唯一标识符系统及其安全稳定的运营进行协调,包括互联网协议(IP)地址的空间分配、协议标识符的指派、通用顶级域名(gTLD)以及国家和地区顶级域名(ccTLD)系统的管理、以及根服务器系统的管理。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息?

注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

(3)评价下扫描结果的准确性。

扫描中大部分可以扫描到,但是有时候会出现未扫描成功的现象,比如udp_sweep。

3.2实验总结与体会

本来以为上次实验顺顺利利这次就,,,还是说需要耐心细致吧,对于安装软件,还是要佛系一点,,,对于本次实验内容,我对信息搜集与漏洞扫描也有了更深的认识,对于信息收集的手段也有了深刻的学习。

以上是关于2019-2020-2 20175203马羽达《网络对抗技术》Exp5 信息搜集与漏洞扫描的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 20175203马羽达《网络对抗技术》Exp5 信息搜集与漏洞扫描

2019-2020-2 20175203马羽达《网络对抗技术》Exp8 Web基础

2019-2020-2 20175203马羽达《网络对抗技术》Exp8 Web基础

2019-2020-2 20175234 《网络对抗》 Exp0 Kali安装