BurpSuite + Xray 被动扫描配置

Posted ritte

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BurpSuite + Xray 被动扫描配置相关的知识,希望对你有一定的参考价值。

BurpSuite手动测试配合xray做被动扫描,实际使用结果还不错,主要扫描出的漏洞集中在敏感信息泄露和xss一类的。

0x00、BurpSuite的代理配置:

首先需要配置BurpSuite转发ip与端口:

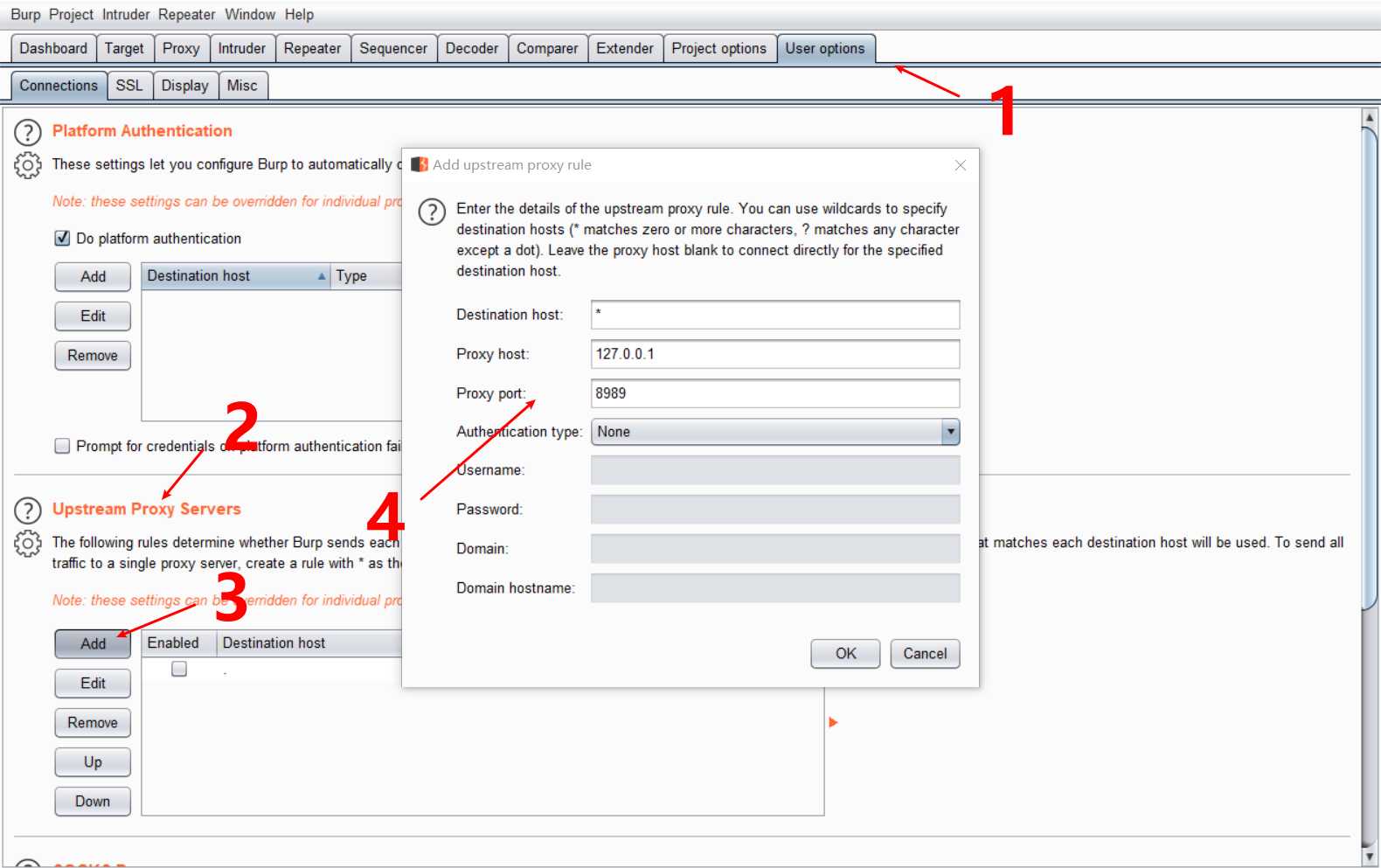

流程:1、选择 user options

2、选择Upstream Proxy System

3、添加ip与端口信息,第一行填 * 匹配任意字符,第二行填ip(这里的ip取决于你的xray服务所在的ip),第三行填端口

如图:

0x01:xray的监听配置:

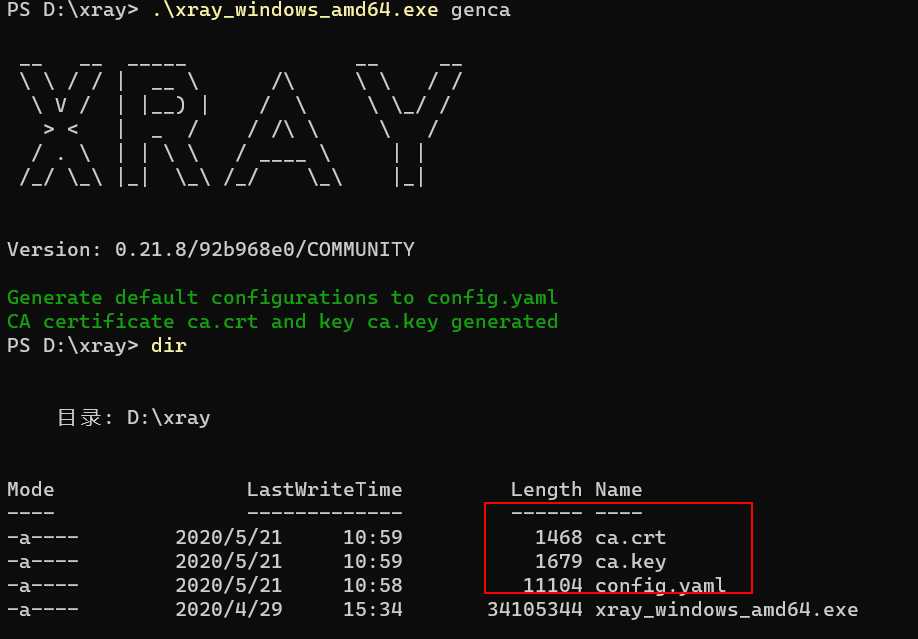

打开xray(下载地址:xray)所在位置,运行:xray_windows_amd64.exe genca 生成证书,导入浏览器:

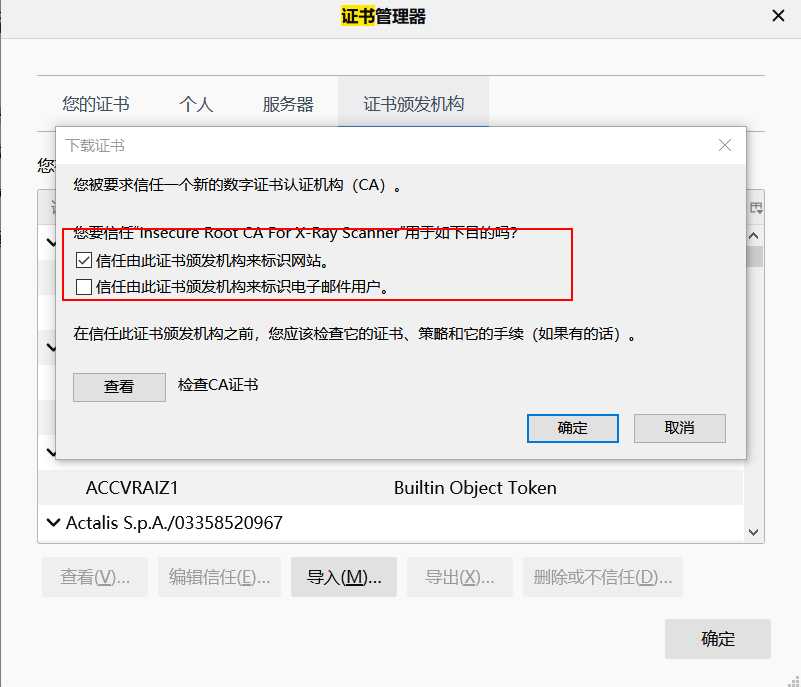

点开火狐证书选项,点击导入,找到生成的ca.crt,然后勾选信任网站

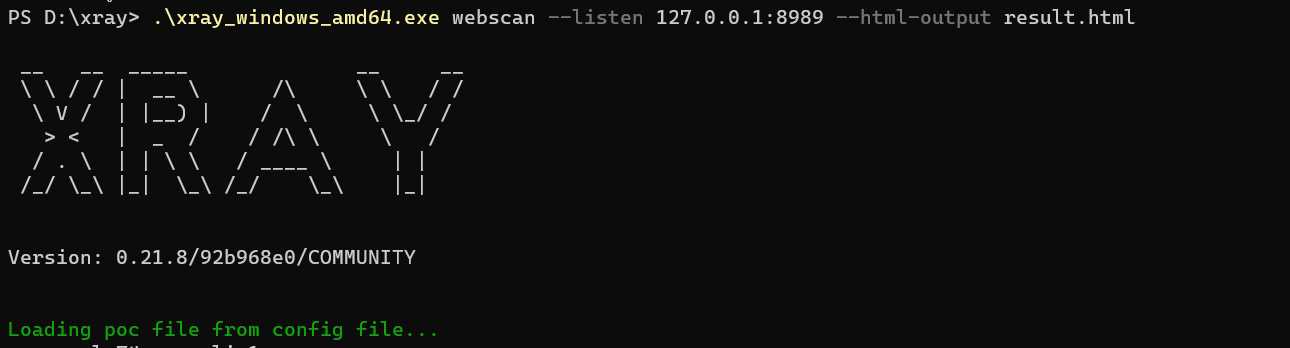

开启监听:xray_windows_amd64.exe webscan --listen 127.0.0.1:8989 --html-output result.html

完成监听,之后在burp上的操作都会被发送到xray做被动扫描状态

0x02:

到这里其实就可以跟之前正常渗透步骤一样进行测试了,时不时过去看下xray生成的html网页有没有新的结果即可,另外xray可以自行配置,感兴趣的可以去翻一下官方文档。

以上是关于BurpSuite + Xray 被动扫描配置的主要内容,如果未能解决你的问题,请参考以下文章