Xray+burp联动使用(被动扫描)

Posted 小小丸子551

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Xray+burp联动使用(被动扫描)相关的知识,希望对你有一定的参考价值。

1、Xray概念

Xray是一款功能强大的安全评估工具,主要特性有:检测速度快。发包速度快; 漏洞检测算法高效。

支持范围广、代码质量高高级可定制、安全无威胁都是它的特点。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持;编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性;xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

Xray挂代理被动扫描,只能扫出owasp top 10的漏洞。业务逻辑类漏洞需手工抓包进行测试,为了让被动扫描和手工测试同时进行,可以将xray与burp进行联动,在burp上配置xray代理,将burp流量转发给xray扫描,就可以接收到漏洞了。

2、下载地址:

Releases · chaitin/xray · GitHub

3、windows安装与配置流程

1)以windows为例,下载到xray目录下,为方便操作可将文件名修改为xray.exe,双击安装

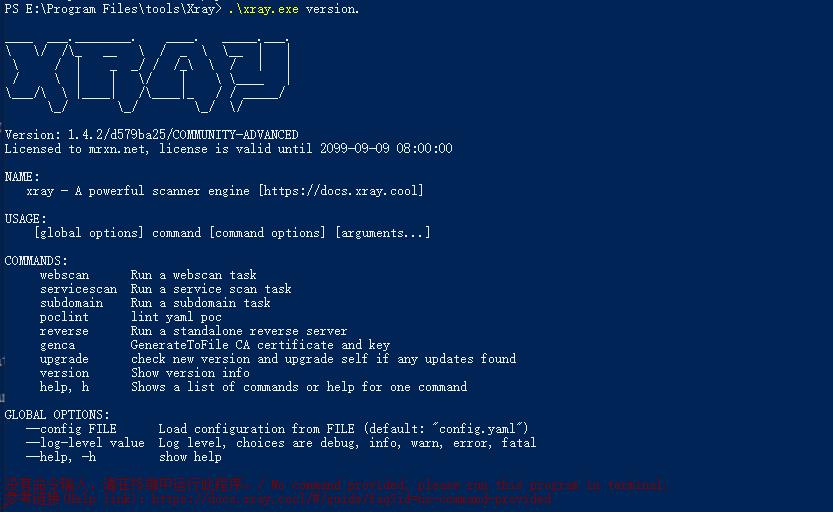

2)打开PowerShell

.\\xray.exe version. #查看版本号

.\\xray webscan -h #查看webscan帮助信息

3)生成证书

.\\xray.exe genca #生成证书进入xray目录下,双击ca.crt-->安装证书-->证书存储:受信任的根证书颁发机构-->证书导入成功

4)代理模式的扫描配置()

方法1:自主设置目标站

打开config.yaml文件,ctrl+f搜索mitm关键词>>配置目标站>>设置目标

方法2:在浏览器中设置代理

ip: 127.0.0.1 端口:8080

将检测结果输出到我们定义的html格式文件里

.\\xray.exe webscan --listen 127.0.0.1:8888 --html-output test.html

4、 kali Linux联动burpsuit自动挖洞

1) xray安装与配置

将ca导入到firefox浏览器即可扫描https网站的流量。

添加一个xray本地8888端口的代理(给火狐浏览器添加代理)

unzip xray_linux_amd64.zip #解压下载的压缩文件(安装完成)

#配置代理进行被动扫描,即本地8888端口进行流量监听,并把流量监听挖掘的漏洞情况保存到proxy.html文件内

./xray_linux_amd64 webscan --listen 127.0.0.1:8888 --html-output proxy.html

#执行后,会自动生成证书ca.cer及ca.key

2)常用操作命令

#使用基础爬虫爬取并扫描整个网站

.\\xray.exe webscan --basic-crawler http://wordy/ --html-output proxy.html

#windows xray版单个url检测

.\\xray_windows_amd64.exe webscan --url "http://example.com/?a=b"

#使用http代理发起被动扫描,

./xray_linux_amd64 webscan --listen 127.0.0.1:8888 --html-output proxy.html

#指定扫描

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --url http://test.com

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --proxy 127.0.0.1:88883)xray和burp联动扫描

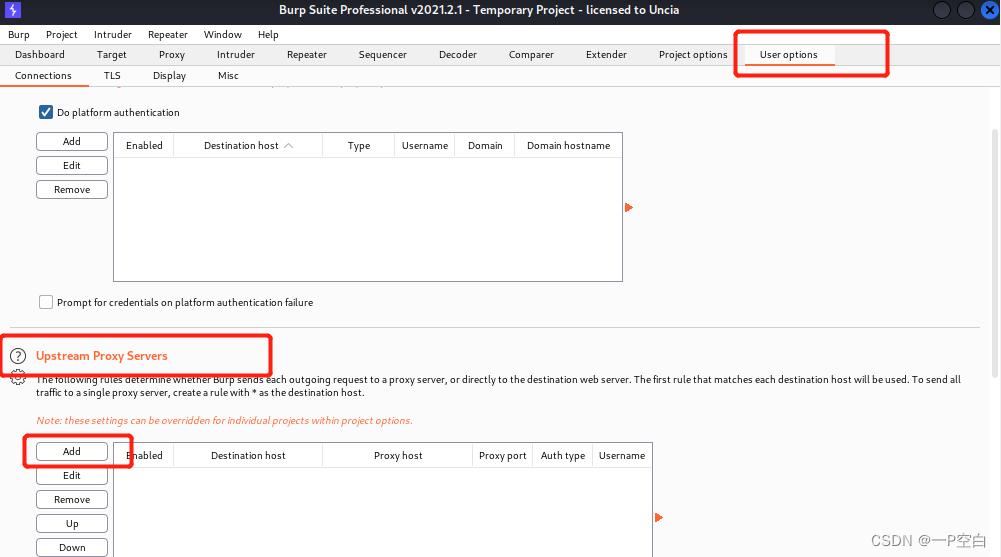

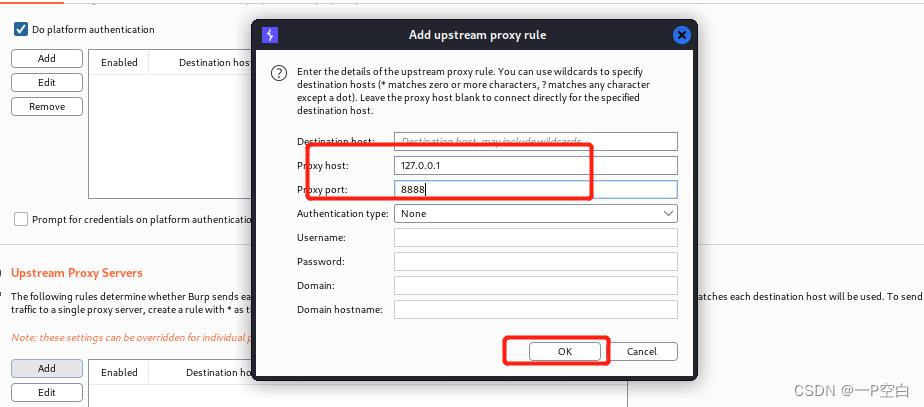

01、burp配置xray代理

02、将burp证书和xray证书导入

02、将burp证书和xray证书导入

03、我们就可以用burp访问页面,xray就会自动的扫描漏洞了。

安全-Xray联动AWVS被动扫描

文章目录

前言

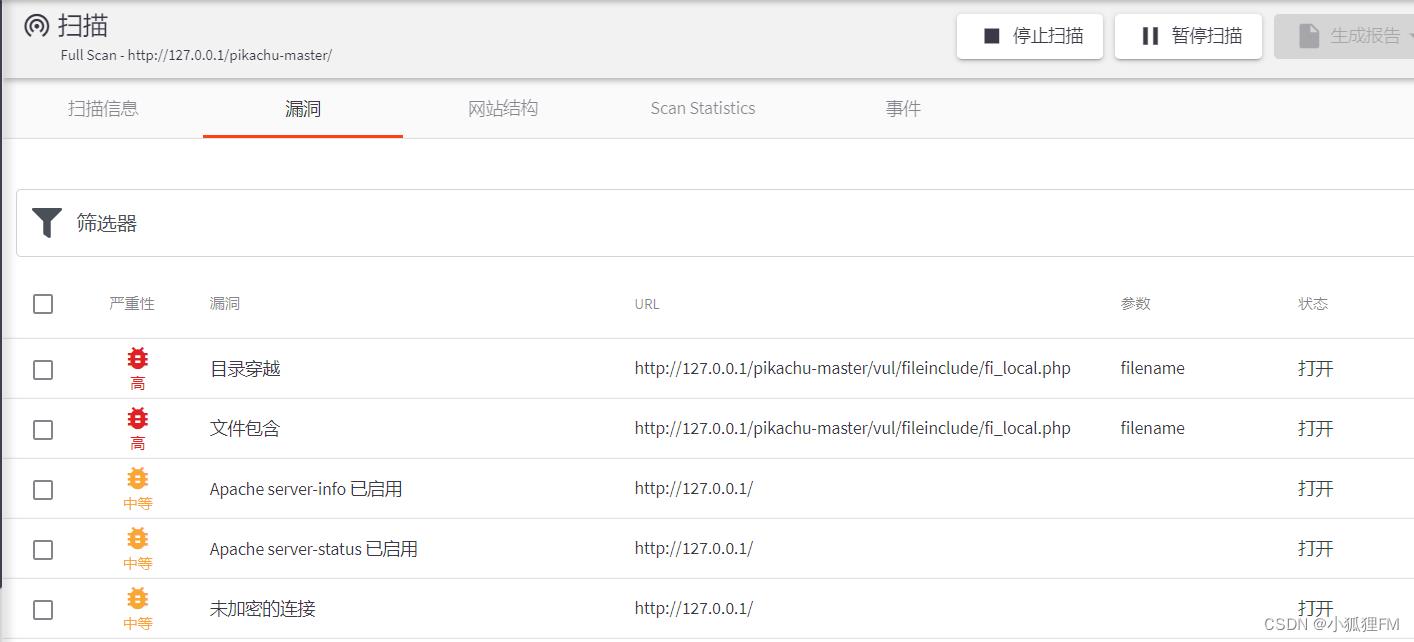

AWVS是基于爬虫模式进行扫描的,用它来查看网站的目录结构很不错

Xray既可以用爬虫模式,也可以用被动模式(xray更适合被动扫描)

只是工具的使用,没什么内容,稍稍记录下

Xray有个问题是,它什么漏洞都会给你测

如果你登录了后台执行了添加、删除、修改,它会给你整出很多垃圾数据,删除重要文件。

Xray

在cmd中使用如下的命令开启xray被动模式,监听本地的

9797端口

xray.html就是输出漏扫结果的文件名,如果该文件名已存在就没法运行了

xray webscan --listen 127.0.0.1:9797 --html-output xray.html

AWVS

输入所需扫描的站点,然后设置在扫描时设置对应的代理即可

代理中的127.0.0.1:9797得和运行xray时设置的监听地址一样

扫描

以上是关于Xray+burp联动使用(被动扫描)的主要内容,如果未能解决你的问题,请参考以下文章