Keystone— 身份认证服务

Posted 18513387476-com

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Keystone— 身份认证服务相关的知识,希望对你有一定的参考价值。

1.keystone

一.Keystone 做下面这几件事情:

1、管理用户及其权限

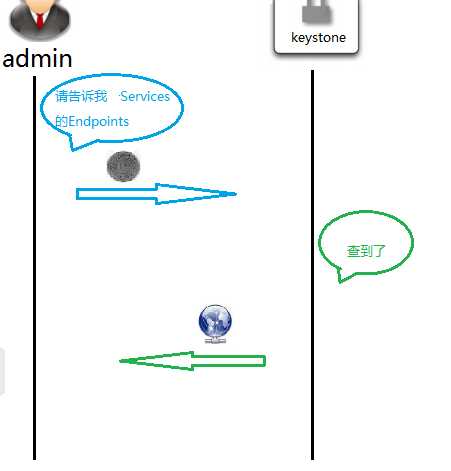

2、维护 OpenStack Services 的 Endpoint

3、Authentication(认证)和 Authorization(鉴权)

二. keystone 的概念

User:指使用Openstack service的用户,可以是人、服务、系统,但凡使用了Openstack service的对象都可以称为User。

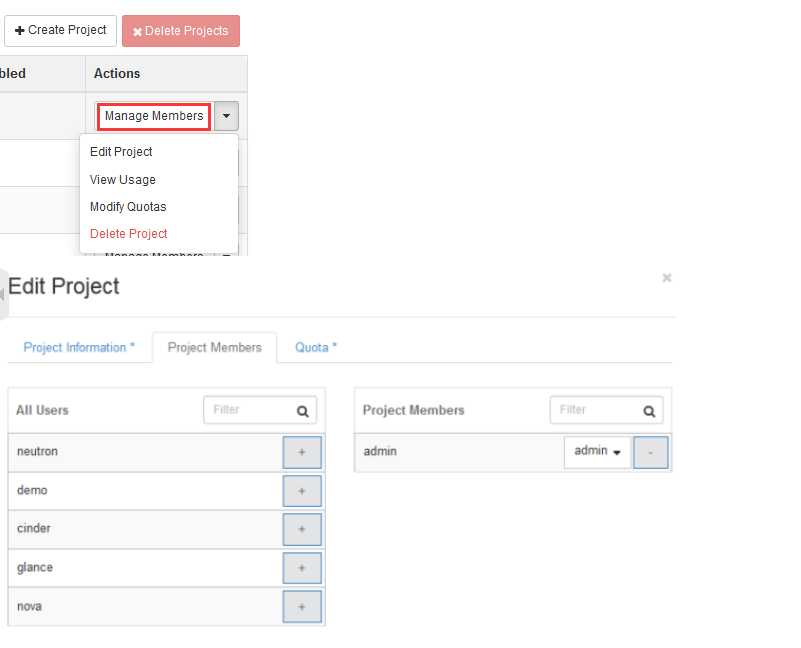

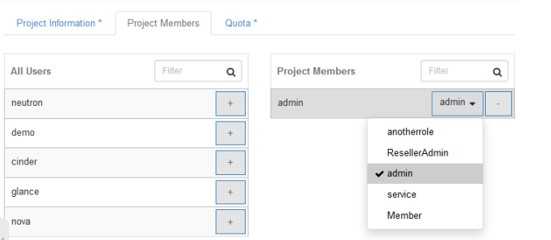

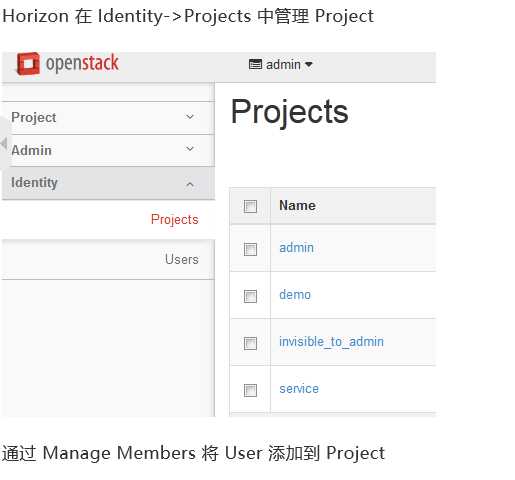

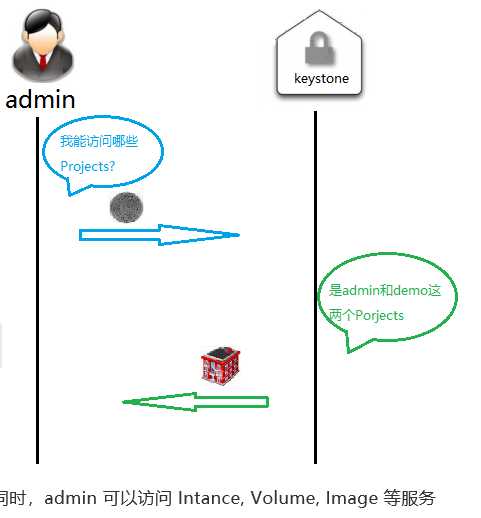

Project(Tenant):可以理解为一个人、或服务所拥有的 资源集合 。在一个Project(Tenant)中可以包含多个User,每一个User都会根据权限的划分来使用Project(Tenant)中的资源。比如通过Nova创建虚拟机时要指定到某个Project中,在Cinder创建卷也要指定到某个Project中。User访问Project的资源前,必须要与该Project关联,并且指定User在Project下的Role。

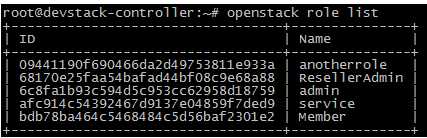

Role:用于划分权限。可以通过给User指定Role,使User获得Role对应的操作权限。Keystone返回给User的Token包含了Role列表,被访问的Services会判断访问它的User和User提供的Token中所包含的Role。系统默认使用管理Role admin和成员Role _member_ 。

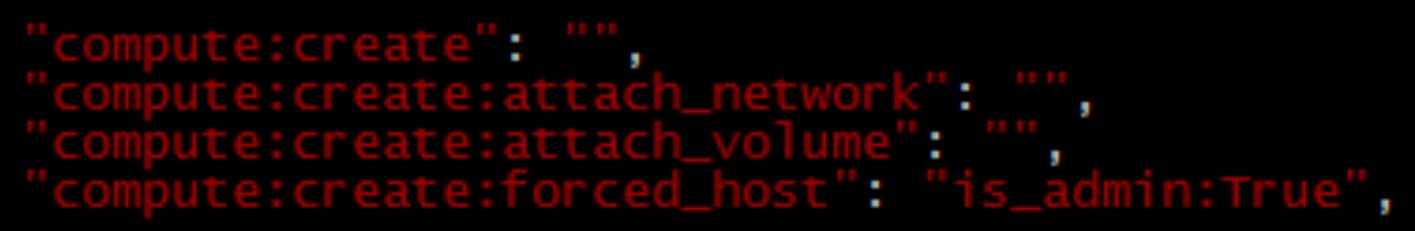

Policy:OpenStack对User的验证除了OpenStack的身份验证以外,还需要鉴别User对某个Service是否有访问权限。Policy机制就是用来控制User对Tenant中资源(包括Services)的操作权限。对于Keystone service来说,Policy就是一个JSON文件,默认是/etc/keystone/policy.json。通过配置这个文件,Keystone Service实现了对User基于Role的权限管理。

Token:是一个字符串表示,作为访问资源的令牌。Token包含了在 指定范围和有效时间内 可以被访问的资源。EG. 在Nova中一个tenant可以是一些虚拟机,在Swift和Glance中一个tenant可以是一些镜像存储,在Network中一个tenant可以是一些网络资源。Token一般被User持有。

Credentials:用于确认用户身份的凭证

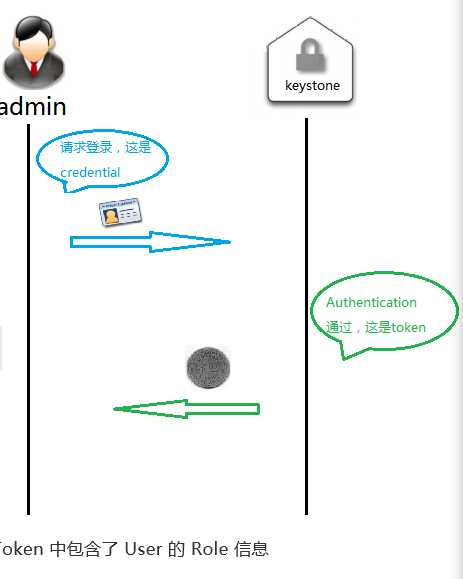

Authentication:确定用户身份的过程

Service:Openstack service,即Openstack中运行的组件服务。

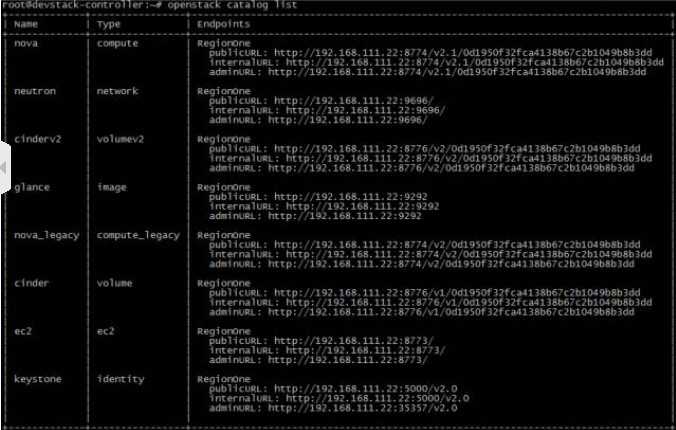

Endpoint:一个可以通过网络来访问和定位某个Openstack service的地址,通常是一个URL。比如,当Nova需要访问Glance服务去获取image 时,Nova通过访问Keystone拿到Glance的endpoint,然后通过访问该endpoint去获取Glance服务。我们可以通过Endpoint的region属性去定义多个region。Endpoint 该使用对象分为三类:

- admin url –> 给admin用户使用,Post:35357

- internal url –> OpenStack内部服务使用来跟别的服务通信,Port:5000

- public url –> 其它用户可以访问的地址,Post:5000

创建完service后创建API EndPoint. 在openstack中,每一个service都有三种end points. Admin, public, internal。 Admin是用作管理用途的,如它能够修改user/tenant(project)。 public 是让客户调用的,比如可以部署在外网上让客户可以管理自己的云。internal是openstack内部调用的。三种endpoints 在网络上开放的权限一般也不同。Admin通常只能对内网开放,public通常可以对外网开放internal通常只能对安装有openstack对服务的机器开放。

V3新增

- Tenant 重命名为 Project

- 添加了 Domain 的概念

- 添加了 Group 的概念

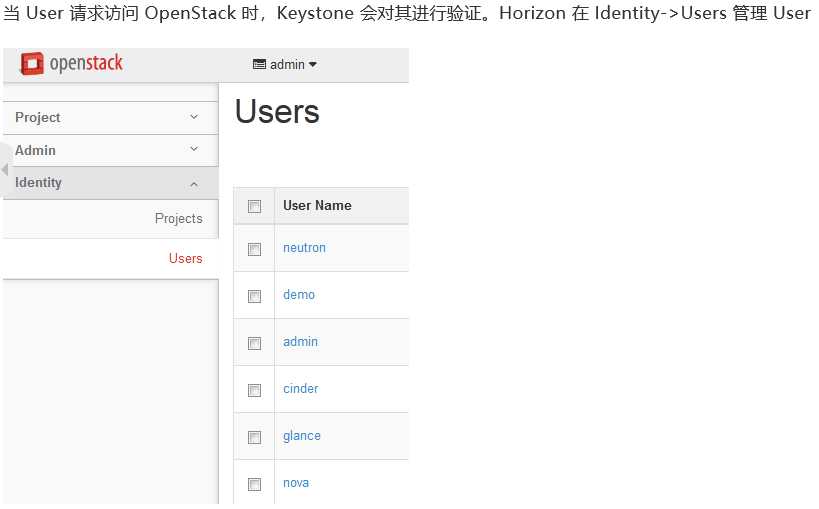

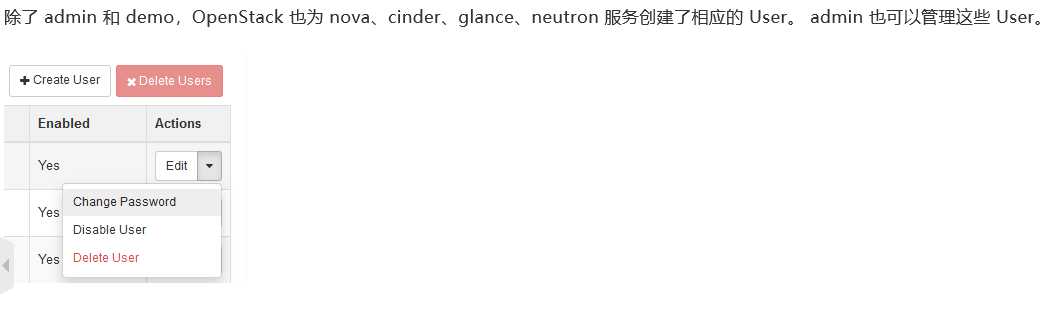

1.user

2.Credentials

3.Token

-

Token 用做访问 Service 的 Credential

-

Service 会通过 Keystone 验证 Token 的有效性

-

Token 的有效期默认是 24 小时

4.Project

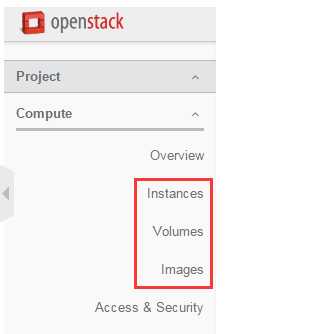

5.service

6.Endpoint

7.Role

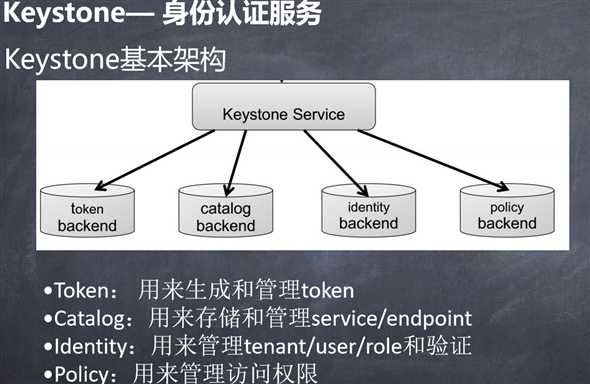

三 基本架构

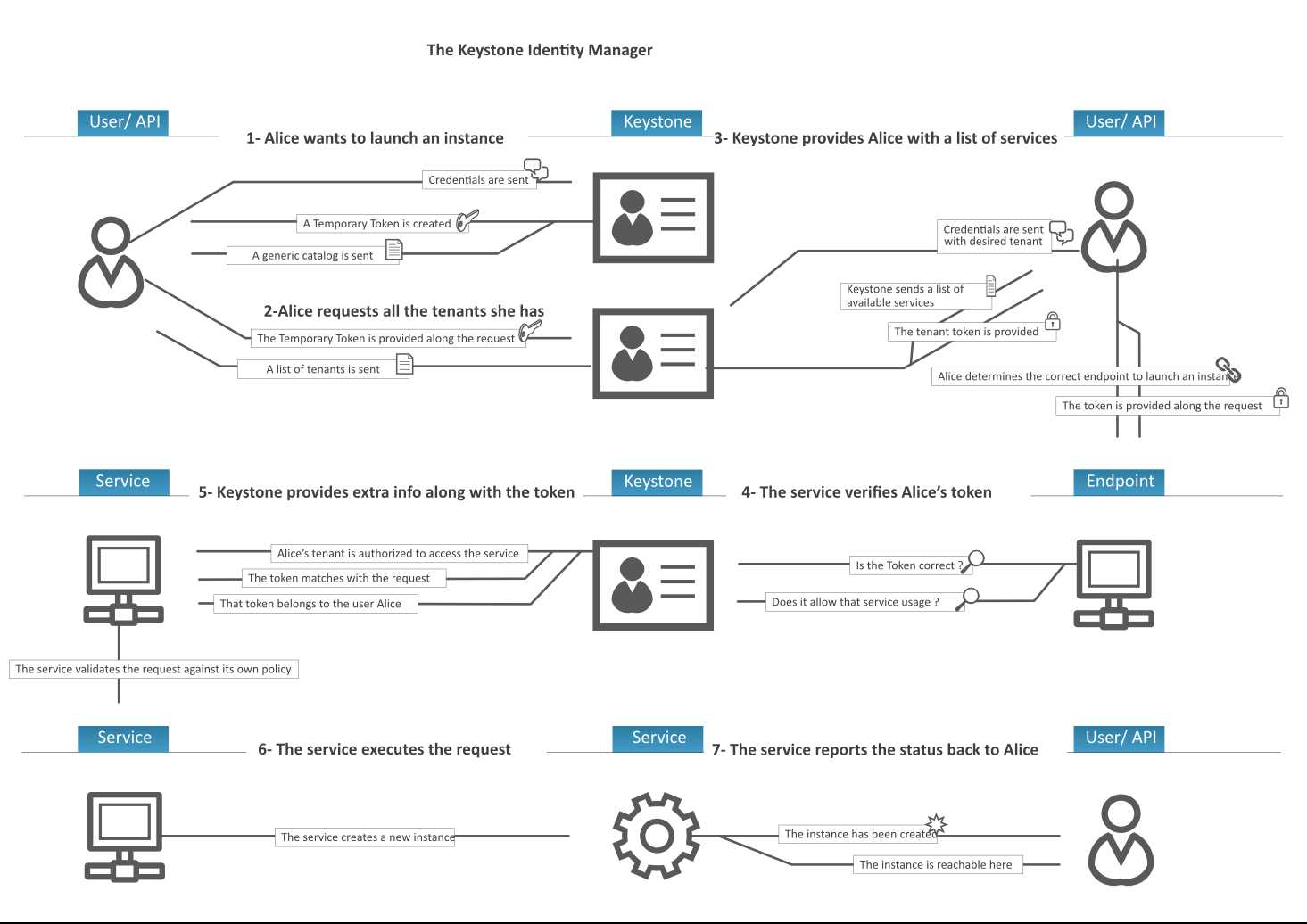

- 用户alice登录keystone系统(password或者token的方式),获取一个临时的token和catalog服务目录(v3版本登录时,如果没有指定scope,project或者domain,获取的临时token没有任何权限,不能查询project或者catalog)。

- alice通过临时token获取自己的所有的project列表。

- alice选定一个project,然后指定project重新登录,获取一个正式的token,同时获得服务列表的endpoint,用户选定一个endpoint,在HTTP消息头中携带token,然后发送请求(如果用户知道project name或者project id可以直接第3步登录)。

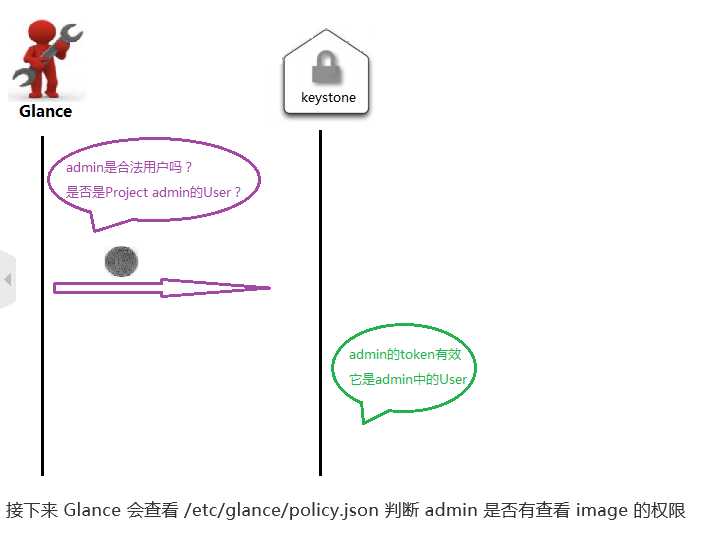

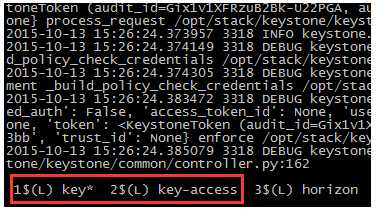

- 消息到达endpoint之后,由服务端(nova)的keystone中间件(pipeline中的filter:authtoken)向keystone发送一个验证token的请求。(token类型:uuid需要在keystone验证token,pki类型的token本身是包含用户详细信息的加密串,可以在服务端完成验证)

- keystone验证token成功之后,将token对应用户的详细信息,例如:role,username,userid等,返回给服务端(nova)。

- 服务端(nova)完成请求,例如:创建虚拟机。

- 服务端返回请求结果给alice。

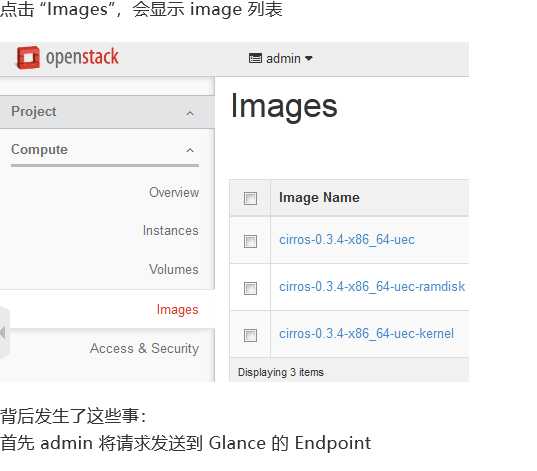

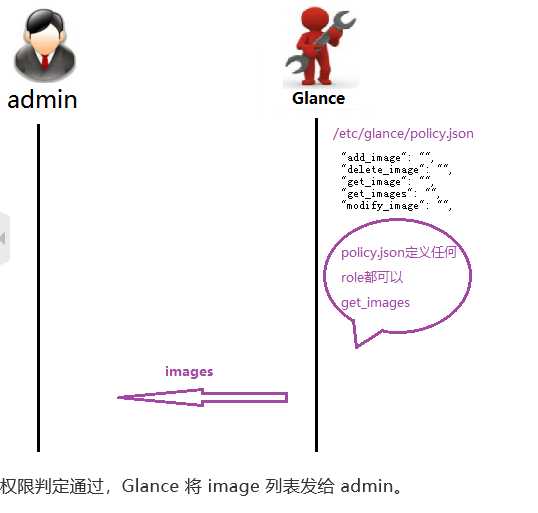

四 通过列子认识keystone 架构

时,OpenStack 内部发生了哪些事情?请看下面

时,OpenStack 内部发生了哪些事情?请看下面

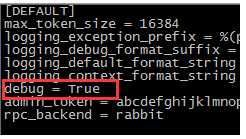

五 kyesdone 配置文件

<wiz_tmp_tag id="wiz-table-range-border" contenteditable="false" style="display: none;">

以上是关于Keystone— 身份认证服务的主要内容,如果未能解决你的问题,请参考以下文章

OpenStack Train版-2.安装keystone身份认证服务

云计算OpenStack:keystone身份认证服务--技术流ken