nmap 扫描信息收集

Posted xinxianquan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了nmap 扫描信息收集相关的知识,希望对你有一定的参考价值。

1、端口镜像 port Mirroring

功能通过在交换机上或者路由器上,将一个或者多个源端口的数据流量妆发大奥某一个指定的端口来实现对网络的监听,指定端口成为镜像端口或目的端口。

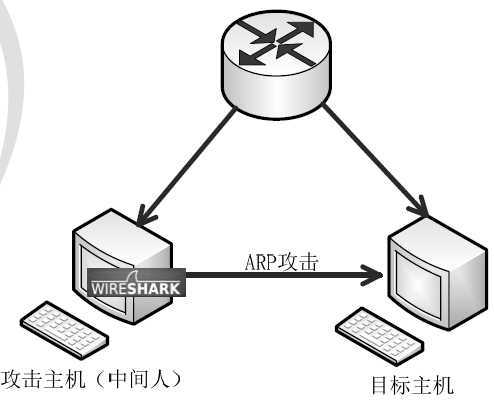

2、ARP攻击捕获数据包

当用户不具备上网功能的时候,可以通过发起ARP攻击,来捕获目标主机上的数据,APR攻击就是通过伪造IP地址和MAC地址来实现ARP欺骗,能够在网络中产生大量的ARP通信量阻塞网络,这样持续不断的发起攻击,目标主机ARP缓存中的IP—MAC条目就会更新,造成网络中断或中间人攻击。

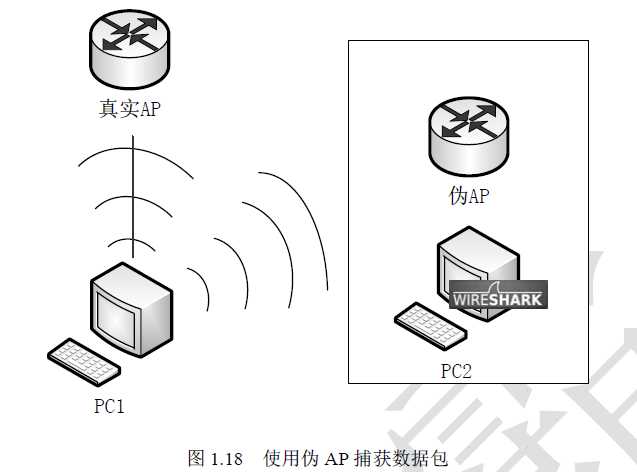

3、使用伪Ap抓取数据包

4、使用wireSahrk过滤数据包

在capture/option中进行设置,过滤的条件指定捕获端口号

port : 端口 或者 tcp port 80

设置IP地址过滤条件 src host ip地址 指定捕获源IP地址包,即客户端请求的包

dst host IP地址 指定源IP为目标地址的包,即服务器响应的包

使用域名地址解析工具nslookup 查看服务器IP地址

nslookup www.baidu.com

使用mac地址查询,之后使用p0f 对数据包进行解析

host mac

查询到mac地址后,可以使用mac地址 http://mac.51240.com/

使用关联过滤条件 host 192.168.2.1 and 停车票port80

5、枚举服务

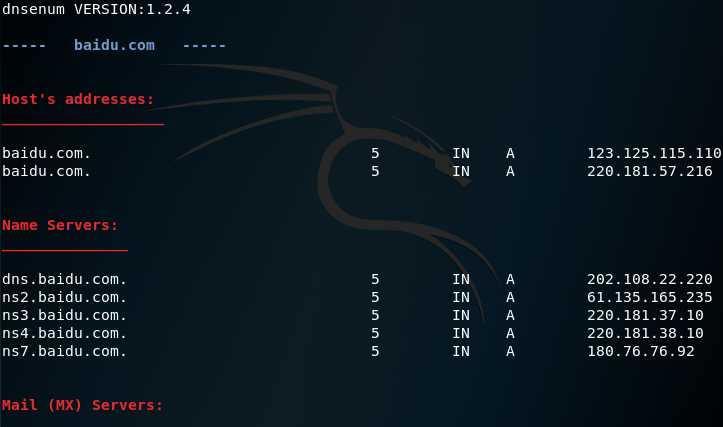

NDS枚举可以收集目标组织的用户名、计算机名、IP地址等。

dnsenum 是基于Google的字典文件猜测可能存在的域名,并对网站进行反向查询,查询网站主机地址信息域名,服务器和邮件交换记录,但是数据库是基于Google上查询,所以国内枚举的信息不全。 这里我拿百度的试一下:

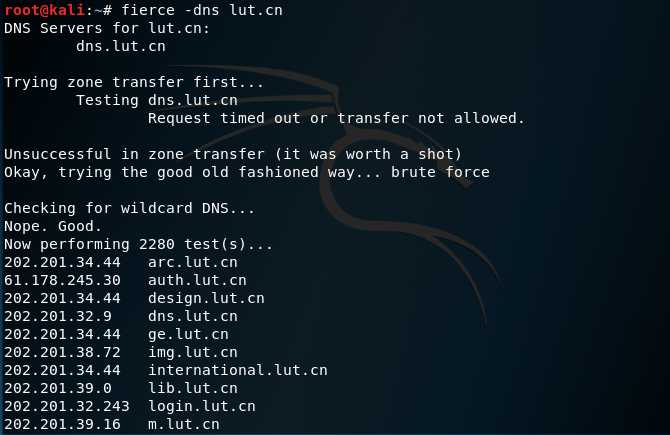

dns枚举的另一个工具是 fierce主要用来对子域名的查询 效果好一点

Snmpwalk 是一个SNMP的应用程序,使用SNMP的GETNEXT的请求,查询指定的所有OID(SNMP协议中的对象标志)树信息,显示出来,

6、nmap信息扫描收集

nmap可以用来发现主机,扫描主机开开放端口,和运行的程序,推断计算机运行的操作系统。评估网络安全的扫描工具,也叫作网络嗅探器(networkMapper)

那么nmap主要的功能囊括了四个方面的内容,分别是主机发现、端口扫描、应用与版本侦测、操作系统侦测。nmap通过发送一系列的数据包来侦测主机端口,根据返回的信息来匹配指纹库中的信息,从而确定目标主机操作系统累些和服务类型。

在linux系统下安装分操作命令

文件格式区分安装: .deb 使用 dpkg -i

。tar.bz2 使用 tar -zxvf

使用nmap扫描主机的时候要注意 在全面扫描耨些主机性能不是很好的,可能会导致主机崩溃,停机,数据丢失。

nmap 扫描可以使用ipv4或者ipv6 扫描指明即可: nmap -6 12:02:0f:0b:c0

当扫描大量的主句地址的时候可以将IP地址可以卸载文本中 使用 ,命令 nmap -iL +IP地址列表 nmap -iL list.txt

当不确定目标主机的时候还可以使用无类域间路由地址的形式进行扫描 nmap 192.168.1.0/24

使用排除扫描的网络 进行扫描 --exclude 命令排除自不需要扫描的主机

nmap 192.168.2.0/24 --exclude 192.168.2.2 或者排除一整段IP地址 nmap 192.168.2.0/24 --excliude 192.168.2.3-192.168.2.23 或者排除以这个列表中IP地址 nmap 192.168.2.0/24 --exclude list.txt

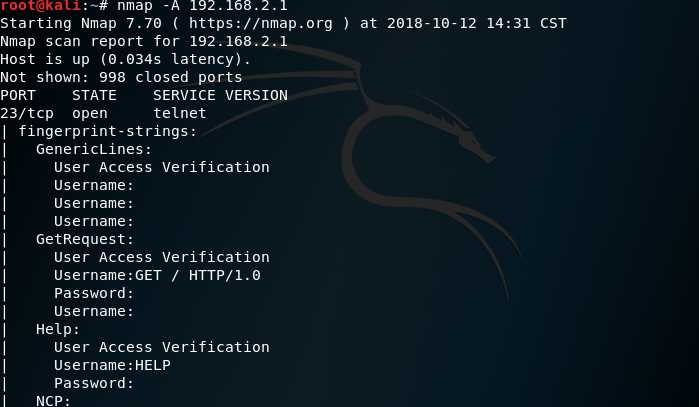

nmap 使用全面扫描的参数 nmap -A 该参数会对目标主机实行全面的额扫描。包括各种服务信息

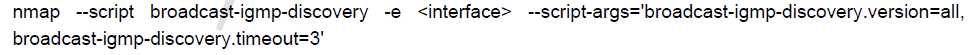

使用 如下命令发现局域网中使用IGMP协议

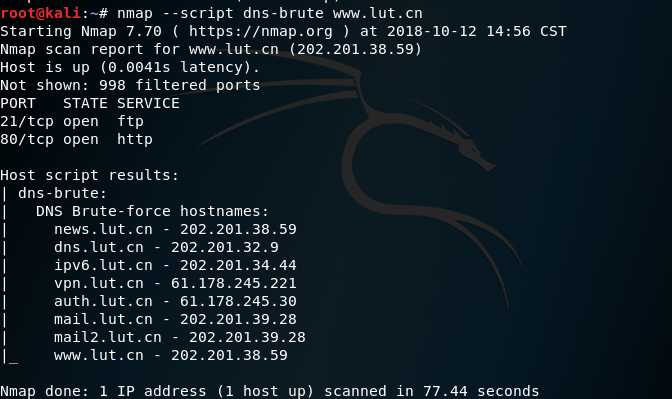

使用枚举暴力破解dns 主机名

nmap --script dns-brute lut.cn

以上是关于nmap 扫描信息收集的主要内容,如果未能解决你的问题,请参考以下文章