东塔 | Windows UAC 本地提权复现

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了东塔 | Windows UAC 本地提权复现相关的知识,希望对你有一定的参考价值。

0x01 UAC简介

首先来理解一下什么是 UAC :

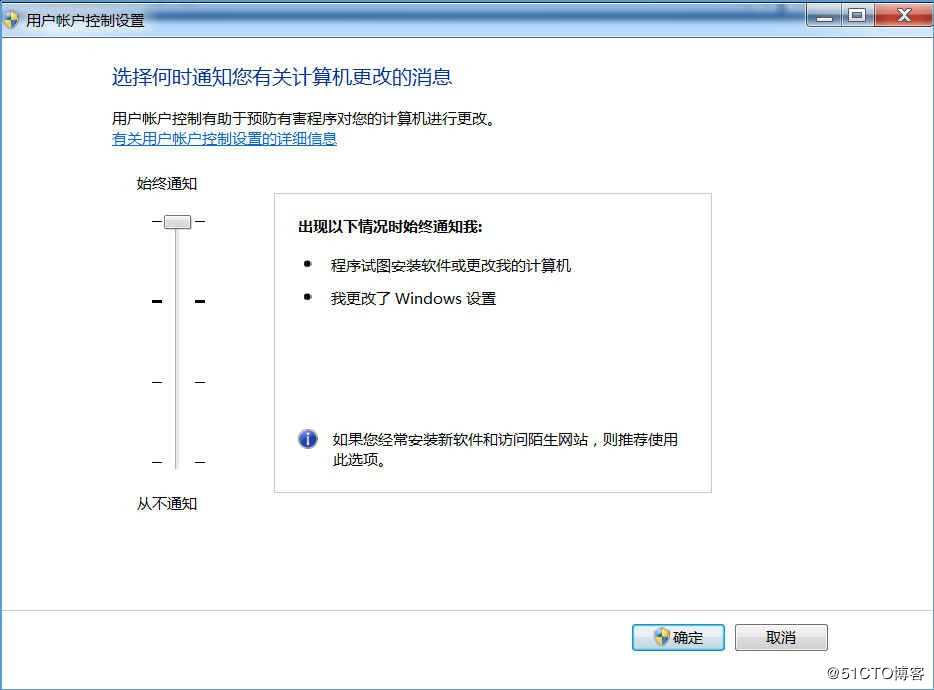

用户账户控制UAC:UAC 是 win10 操作系统中非常重要的安全功能,它起源于 windows vista 操作系统,流行于windows7、windows8。各种功能策略得到了完善的修订和开发,应用在win10操作系统中,目的是减少恶意软件对系统的侵害。

操作系统默认情况下是启用UAC,当用户运行软件就会触发UAC规则。执行的时候就需要权限,否则是不会运行的。

不涉及到更改计算机操作的项目是不会触发UAC规则的,能够触发UAC规则的常用操作包括以下内容:

- 运行应用程序

- 修改注册表文件

- 安装或者卸载程序

- 安装设备驱动程序

- 增加或者删除用户账户

- 复制文件到windows目录

用户操作以上内容时就会触发UAC规则,系统会弹出提示对话框。简单来说,弹出对话框操作就是临时提升用户权限,允许程序运行。

0x02漏洞简介

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop。

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITYSYSTEM权限运行,完整性级别为System。

因为用户可以与该UI交互,因此对UI来说:限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。事实上,UAC会话中本应该尽可能含有少些点击操作选项,倘若利用该漏洞,是很容易就可以提升权限到SYSTEM。

0x03影响版本

Windows server

windows_server_2008:r2:sp1:itanium

windows_server_2008:r2:sp1:x64

windows_server_2012:

windows_server_2012:r2

windows_server_2016:

windows_server_2016:1803

windows_server_2016:1903

windows_server_2019:

WORKSTATION

windows_10:

windows_10:1607

windows_10:1709

windows_10:1803

windows_10:1809

windows_10:1903

windows_7:sp1

windows_8.1:

windows_rt_8.1:

0x04环境搭建

Windows 7 sp1

0x05漏洞复现

-

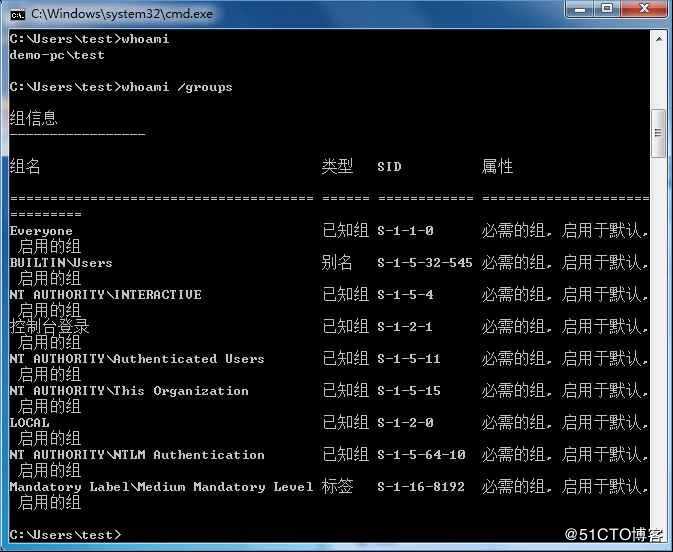

新建用户test并添加到User组,切换到用户test

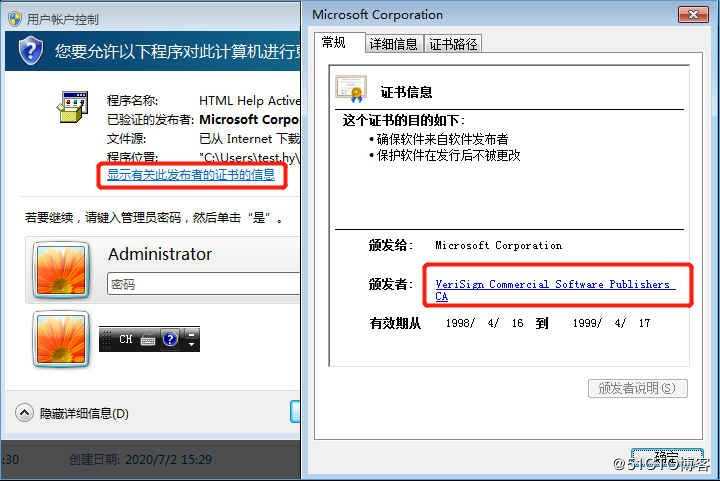

- 下载漏洞利用工具,右键以管理员运行hhupd.exe

下载地址:https://github.com/mai-lang-chai/System-Vulnerability/tree/master/Windows/CVE-2019-1388

-

点击显示详细信息,显示有关次发布者的证书信息,点击颁发者链接,关闭窗口。

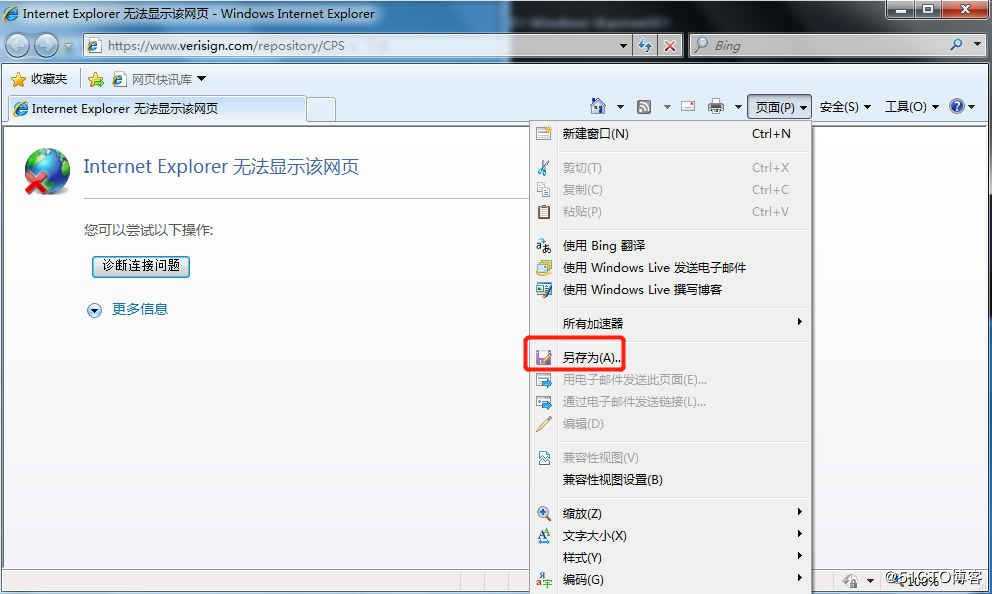

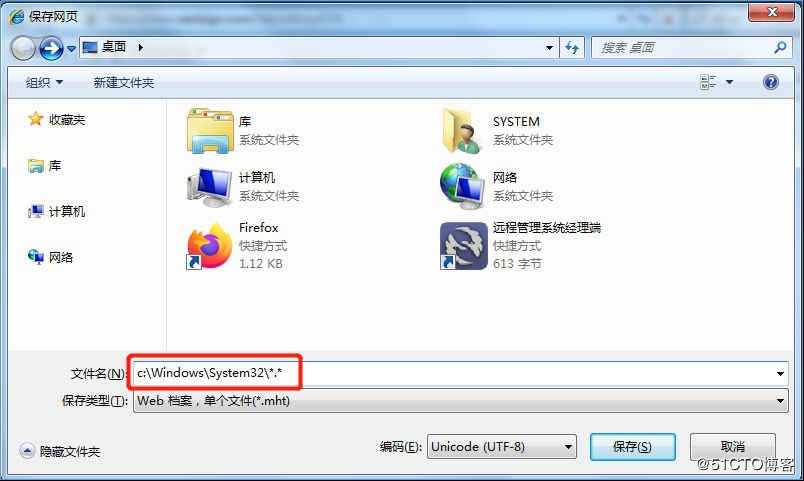

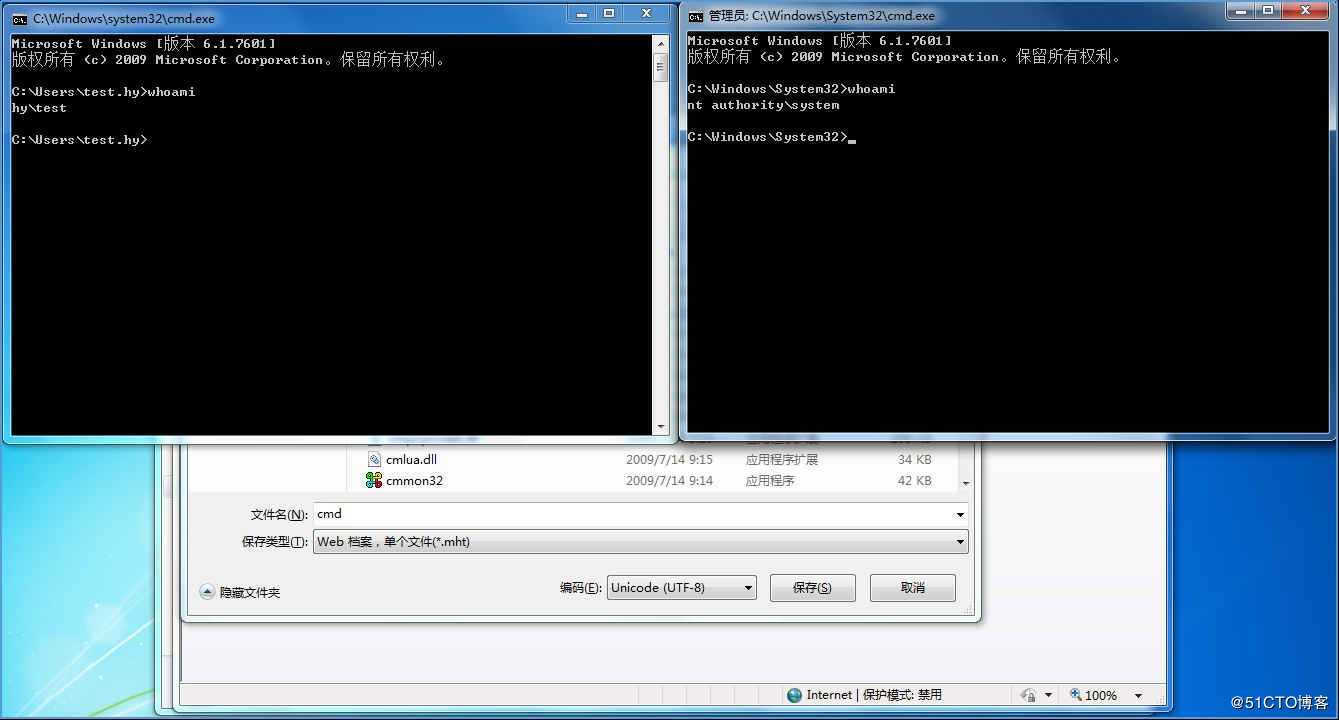

- 将页面另存为,文件命输入System32路径C:WindowsSystem32*.*

- 点击保存,会打开system32文件夹,然后找到CMD右键打开CMD

免责申明:

本项目仅进行信息搜集,漏洞探测工作,无漏洞利用、***性行为,发文初衷为仅为方便安全人员对授权项目完成测试工作和学习交流使用。 请使用者遵守当地相关法律,勿用于非授权测试,勿用于非授权测试,勿用于非授权测试(重要的事情说三遍),如作他用所承受的法律责任一概与作者无关!!!

以上是关于东塔 | Windows UAC 本地提权复现的主要内容,如果未能解决你的问题,请参考以下文章

[提权]Windows UAC 提权(CVE-2019-1388)