windows提权-绕过UAC提权

Posted candada

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了windows提权-绕过UAC提权相关的知识,希望对你有一定的参考价值。

windows提权-绕过UAC提权

一、UAC概述

UAC(User Account Control),中文翻译为用户帐户控制,是微软在Windows Vista和Windows7中引用的新技术,主要功能是进行一些会影响系统安全的操作时,会自动触发UAC,用户确认后才能执行。因为大部分的恶意软件、木马病毒、广告插件在进入计算机时都会有如:将文件复制到Windows或 Program Files等目录、安装驱动、安装ActiveX等操作,而这些操作都会触发UAC,用户都可以在UAC 提示时来禁止这些程序的运行。

二、MSF和CS过UAC

三、基于白名单AutoElevate绕过UAC

利用白名单程序的本质实际上是劫持注册表,这种方法主要是通过寻找autoElevated属性为true的程序, 修改其注册表command的值,改成我们想要执行的paylaod,在该值中指明的字段会在这类程序运行时自动执行,类似于默认程序打开,当你以后运行该程序时,这个command命令都会自动执行。

UAC同样也会对系统本身的程序造成影响,微软也不希望运行系统程序也需要询问用户,因为系统程序是安全的。因此,微软则在 UAC 中添加了白名单机制常见白名单如下

msconfig.exe

taskmgr.exe

perfmon.exe

cleanmgr.exe

sdclt.exe

dccw.exe

eventvwr.exe

computerdefaults.exe

fodhelper.exe

四、基于白名单DLL劫持绕过UAC提权

如果在进程尝试加载一个DLL时没有指定DLL的绝对路径,那么Windows会尝试去指定的目录下查找这个DLL;如果攻击者能够控制其中的某一个目录,并且放一个恶意的DLL文件到这个目录下,这个恶意的DLL便会被进程所加载,从而造成代码执行。这就是所谓的DLL劫持。

DLL的加载顺序如下:

1、应用程序加载的目录

2、C:\\Windows\\System32

3、C:\\Windows\\System

4、C:\\Windows

5、加载 DLL 时所在的当前目录

6、PATH环境变量中列出的目录

五、CVE-2019-1388 UAC提权

CVE-2019-1388 UAC提权是一个Windows证书对话框特权提升漏洞,此漏洞是因为UAC(用户账户控制)机制的设定不严导致的。默认情况下,Windows UAC 提示本身是由名为 consent.exe 的可执行文件生成的,该可执行文件以 NT AUTHORITY\\SYSTEM 身份运行并且有 System 的完整性水平。由于用户可以与此UI进行交互,因此有必要对UI进行严格限制。否则,低特权用户可能能够通过UI操作提权到system权限。

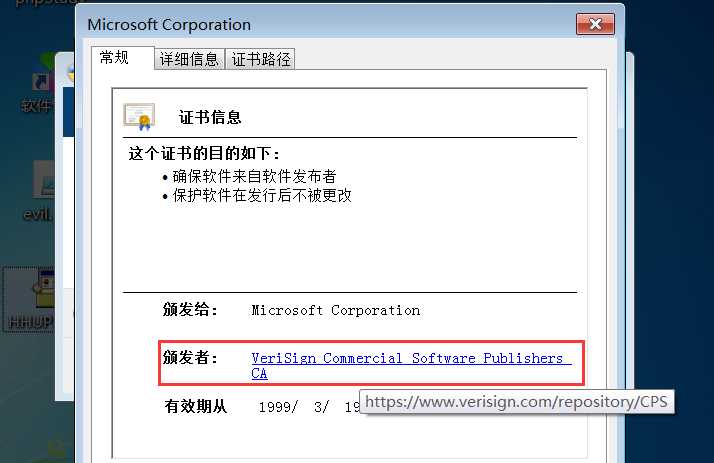

如果在运行一个可执行文件的时候我们触发了 UAC,在点击「显示有关此发步者的证书的信息」这个链 接之后我们可以看到证书里的 Issued by(颁发者) 字段,这个字段对应的值就是 OID值,如果这里是 一个超链接就可以提权。

六、Windows令牌概述和令牌窃取攻击

当我们拿到一个权限的时候,如果是普通的用户或者有UAC认证的管理员用户,可以窃取的令牌只有自己的令牌不能用于提权,当我们拿到已经过了UAC认证的管理员或者administrator用户时,可以通过令牌窃取,提升到system权限。

[提权]Windows UAC 提权(CVE-2019-1388)

0x00 UAC简介

首先来理解一下什么是 UAC :

用户账户控制UAC:UAC 是 win10 操作系统中非常重要的安全功能,它起源于 windows vista 操作系统,流行于 windows7、windows8 。各种功能策略得到了完善的修订和开发,应用在 win10 操作系统中,目的是减少恶意软件对系统的侵害。

操作系统默认情况下是启用UAC,当用户运行软件就会触发UAC规则。执行的时候就需要权限,否则是不会运行的。

不涉及到更改计算机操作的项目是不会触发UAC规则的,能够触发UAC规则的常用操作包括以下内容:

运行应用程序

修改注册表文件

安装或者卸载程序

安装设备驱动程序

增加或者删除用户账户

复制文件到windows目录用户操作以上内容时就会触发UAC规则,系统会弹出提示对话框。简单来说,弹出对话框操作就是临时提升用户权限,允许程序运行。

控制 UAC 的4种级别:

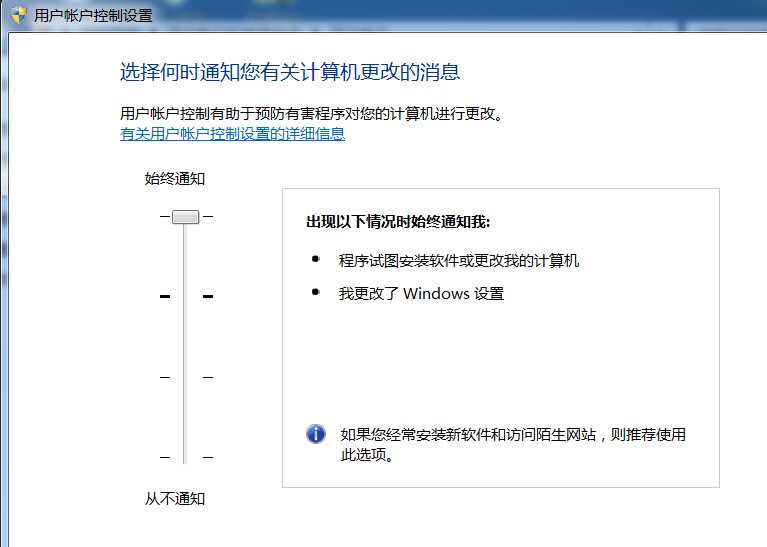

1、始终通知(最高级别)

在最高级别中,用户安装和卸载应用程序、更改系统设置等操作时,都会触发UAC并弹出提示框。此级别是系统的最高安全级别,禁止用户随意更改设置和卸载应用程序等操作。

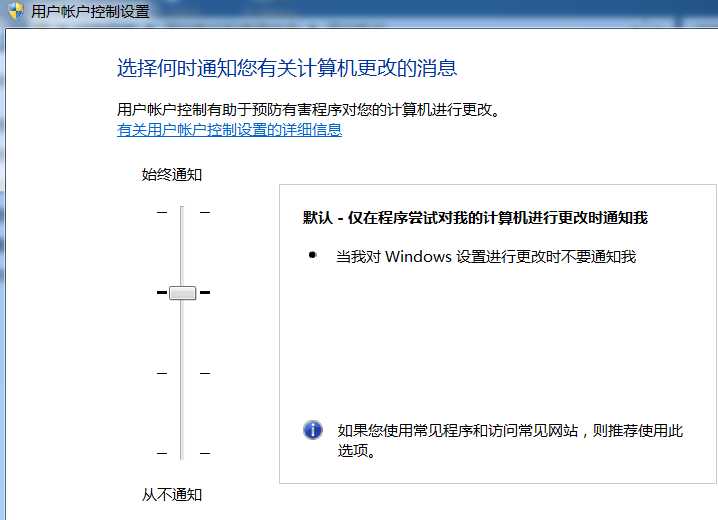

2、仅在程序尝试对我的计算机进行更改时通知我(默认级别)

在这个级别下,只有应用程序操作时会触发UAC规则,用户对电脑的其它设置操作不会触发UAC。所以,在此规则下既不影响用户的正常操作,又可以防止恶意软件对电脑的更改。

3、仅当程序尝试更改计算机时通知我

默认情况下,如果用户需要对操作系统进行更改设置,触发了UAC也不会对系统造成问题。但是,当你没有运行任何程序的时候,电脑提示触发UAC的提示框,说明某些恶意程序正在对电脑进行更改操作。我们应该立刻阻止操作。

4、从不通知(最低级别)

运行在最低级别时,当使用管理员用户或者普通用户操作系统时,所有的操作都会默认执行,电脑不会有任何的提示。在此模式下工作,电脑系统处于不安全的状态。木马程序可以随意更改电脑内部的数据,也可以在用户不只知道的情况下对电脑做出更改。

0x01 漏洞简介

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop。

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITYSYSTEM权限运行,完整性级别为System。

因为用户可以与该UI交互,因此对UI来说:限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中本应该尽可能含有少些点击操作选项,倘若利用该漏洞,是很容易就可以提升权限到SYSTEM。

0x02 影响范围

#SERVER

Windows 2008r2 7601 ** link OPENED AS SYSTEM **

Windows 2012r2 9600 ** link OPENED AS SYSTEM **

Windows 2016 14393 ** link OPENED AS SYSTEM **

Windows 2019 17763 link NOT opened #WORKSTATION

Windows 7 SP1 7601 ** link OPENED AS SYSTEM **

Windows 8 9200 ** link OPENED AS SYSTEM **

Windows 8.1 9600 ** link OPENED AS SYSTEM **

Windows 10 1511 10240 ** link OPENED AS SYSTEM **

Windows 10 1607 14393 ** link OPENED AS SYSTEM **

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened0x03 漏洞复现

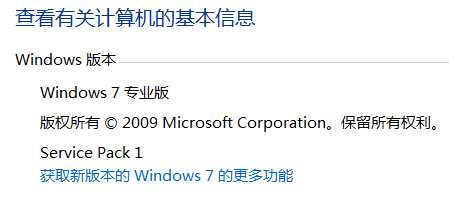

环境信息:Windows 7 sp1

触发UAC的程序:HHUPD.EXE

https://github.com/jas502n/CVE-2019-1388

实验前:

开始实验:

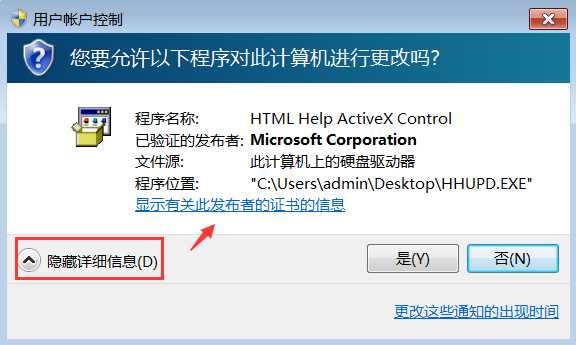

1.以管理员权限运行 HHUPD.EXE,显示详细信息,显示有关此发布者的证书信息

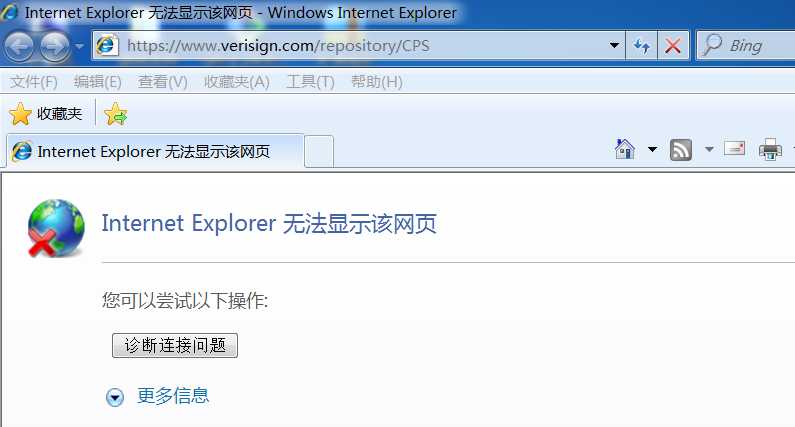

2.点击颁发者右侧的超链接,等待一段时间ie浏览器自动运行,并访问该链接,这时出现404或链接无法访问(此时浏览器以system权限运行)

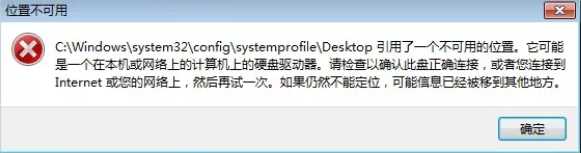

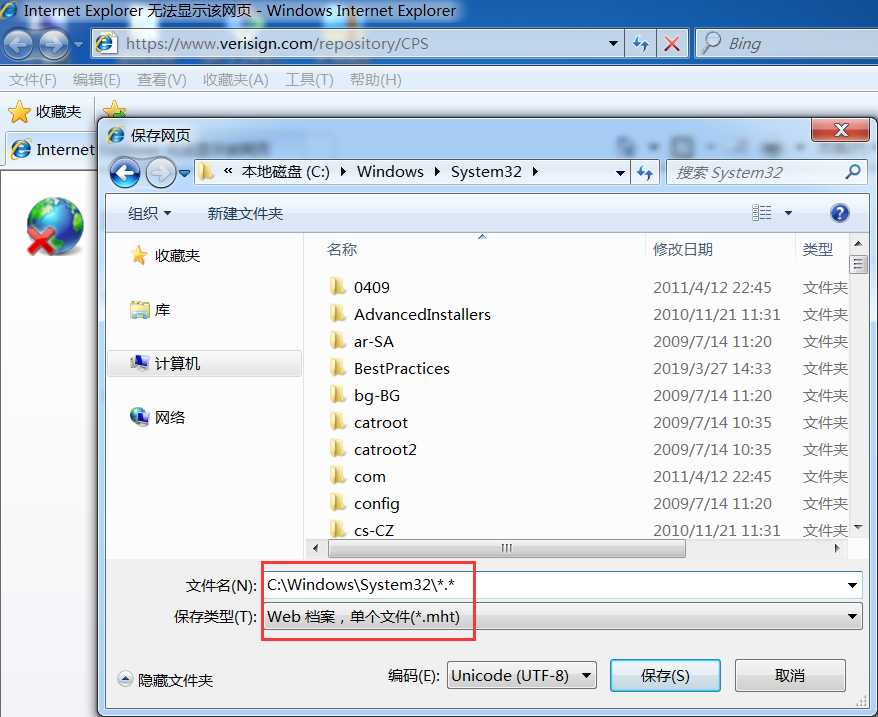

3.将该网页直接另存为文件,选择位置C:WindowsSystem32*.*

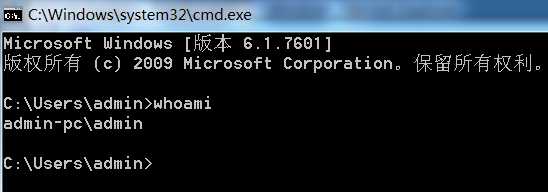

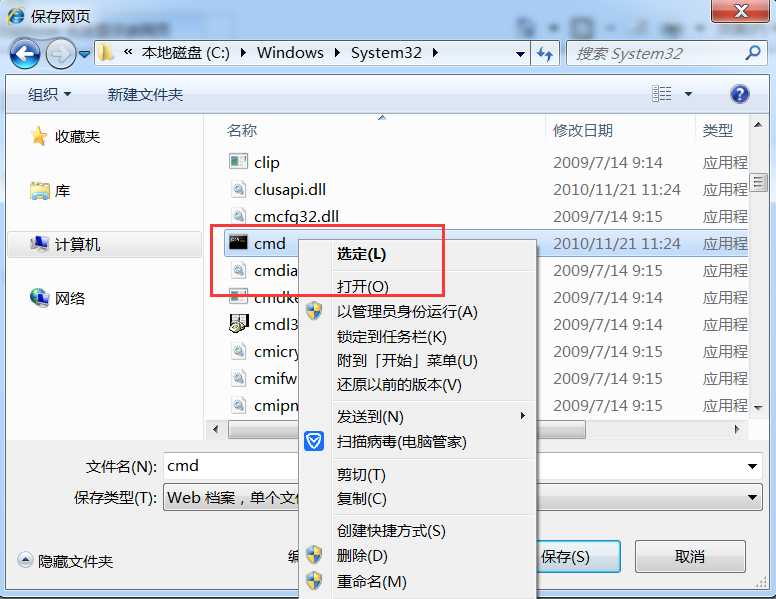

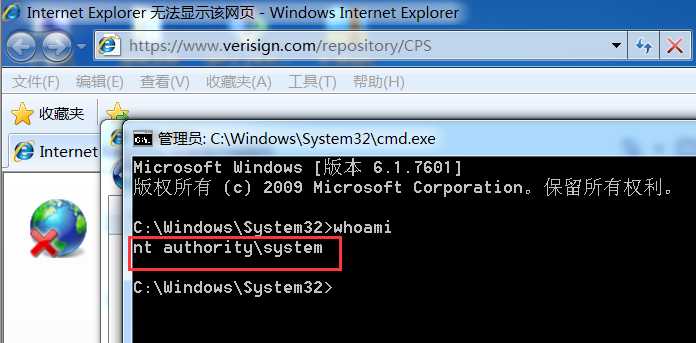

4.选择 cmd.exe 并运行,此时查看权限,已经是system权限

0x04 参考链接

CVE-2019-1388: Windows UAC 提权

https://github.com/jas502n/CVE-2019-1388

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1388

https://www.zerodayinitiative.com/blog/2019/11/19/thanksgiving-treat-easy-as-pie-windows-7-secure-desktop-escalation-of-privilege

以上是关于windows提权-绕过UAC提权的主要内容,如果未能解决你的问题,请参考以下文章