ATK&CK1红队评估实战靶场Vulnstack之第一篇环境介绍和搭建

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ATK&CK1红队评估实战靶场Vulnstack之第一篇环境介绍和搭建相关的知识,希望对你有一定的参考价值。

文章目录

靶机介绍

靶机下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

靶机背景

- 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。

- 另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。

- 后续也会搭建真实APT实战环境,从实战中成长。

- 目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019:

靶机实战思路

一、环境搭建

- 1.环境搭建测试

- 2.信息收集

二、漏洞利用

- 3.漏洞搜索与利用

- 4.后台Getshell上传技巧

- 5.系统信息收集

- 6.主机密码收集

三、内网搜集

- 7.内网–继续信息收集

- 8.内网攻击姿势–信息泄露

- 9.内网攻击姿势-MS08-067

- 10.内网攻击姿势-SMB远程桌面口令猜测

- 11.内网攻击姿势-Oracle数据库TNS服务漏洞

- 12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

- 13.内网其它主机端口-文件读取

- 14.内网其它主机端口-redis

- 15.内网其它主机端口-redis Getshell

- 16.内网其它主机端口-mysql数据库

- 17.内网其它主机端口-MySQL提权

五、构建通道

- 18.内网其它主机端口-代理转发

六、持久控制

- 19.域渗透-域成员信息收集

- 20.域渗透-基础服务弱口令探测及深度利用之powershell

- 21.域渗透-横向移动[wmi利用]

- 22.域渗透-C2命令执行

- 23.域渗透-利用DomainFronting实现对beacon的深度隐藏

- 24.域渗透-域控实现与利用

七、痕迹清理

- 25、日志清理

靶机环境拓扑

环境搭建

靶机环境地址

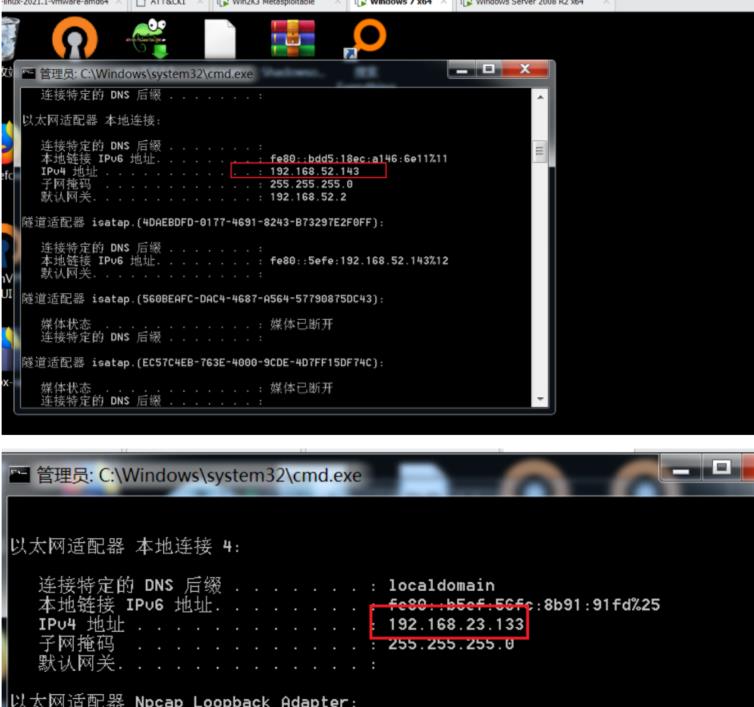

WEB服务器:windows7系统

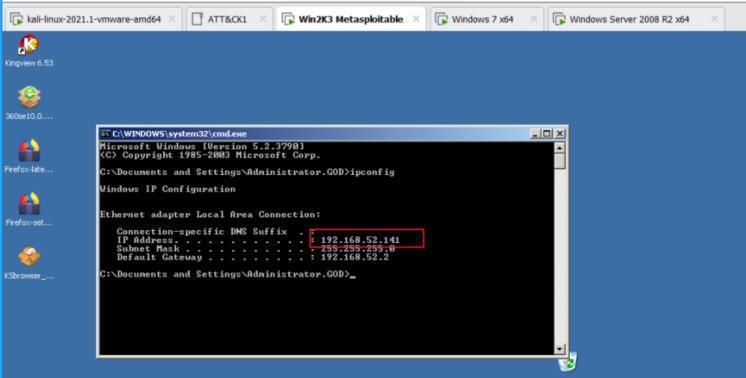

域成员:windows server 2003系统

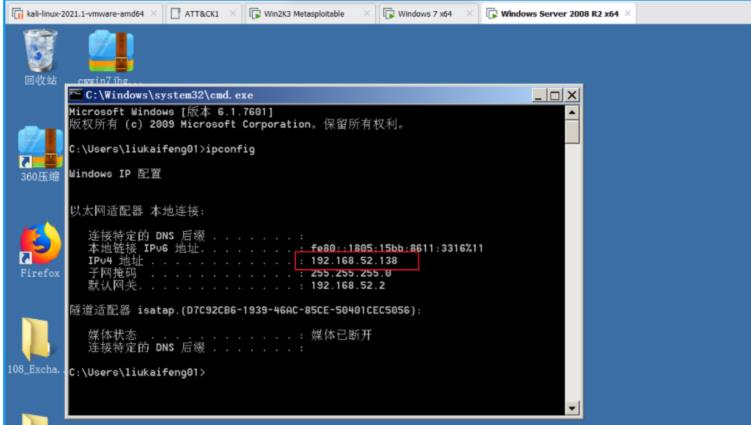

域控服务器:windows server 2008系统

攻击机器:kali 2021

环境测试

-

WEB服务器(windows7系统)与kali2021 、内网主机互通

-

域成员(Win2K3)与域控服务器(WinSever 2008 R2)及WEB服务器(Win7)互通

-

域控服务器(WinSever 2008 R2)与域成员(Win2K3)及WEB服务器(Win7)互通

-

Kali攻击机与WEB服务器(Win7)互通

-

在WEB服务器(Win7)开启phpstuday,使用kali攻击机访问

摘抄

时光匆匆,转瞬即逝。在人生的道路上,我们体会过世态炎凉,也感悟过人情冷暖。

我们总以为,有些人,一辈子都难以忘记;有些事,一辈子都不能释怀;有些坎,一辈子都迈不过去。

殊不知,时间,是治愈一切的良药。

以上是关于ATK&CK1红队评估实战靶场Vulnstack之第一篇环境介绍和搭建的主要内容,如果未能解决你的问题,请参考以下文章

ATK&CK1红队评估实战靶场Vulnstack之第二篇web漏洞

ATK&CK1红队评估实战靶场Vulnstack之第二篇web漏洞

ATK&CK1红队评估实战靶场Vulnstack之第三篇CS内网域控