Exploit-Exercises nebule 旅行日志

Posted futianer

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Exploit-Exercises nebule 旅行日志相关的知识,希望对你有一定的参考价值。

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level04了

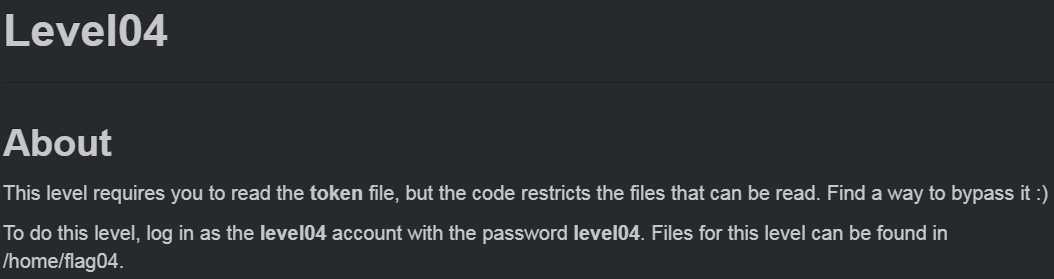

先看下level04的问题描述:

(level4.c)

#include <stdlib.h> #include <unistd.h> #include <string.h> #include <sys/types.h> #include <stdio.h> #include <fcntl.h> int main(int argc, char **argv, char **envp) { char buf[1024]; int fd, rc; if(argc == 1) { printf("%s [file to read] ", argv[0]); exit(EXIT_FAILURE); } if(strstr(argv[1], "token") != NULL) { printf("You may not access ‘%s‘ ", argv[1]); exit(EXIT_FAILURE); } fd = open(argv[1], O_RDONLY); if(fd == -1) { err(EXIT_FAILURE, "Unable to open %s", argv[1]); } rc = read(fd, buf, sizeof(buf)); if(rc == -1) { err(EXIT_FAILURE, "Unable to read fd %d", fd); } write(1, buf, rc); }

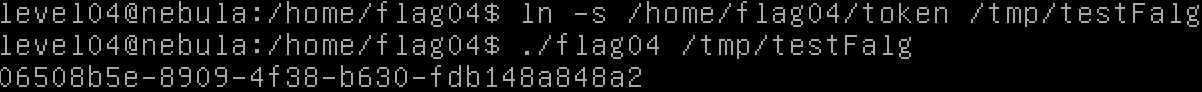

自己开始做的时候思路一直放在read 和 write上面,各种尝试没有成功,后来发现,其实检测的是这个文件的名称是否是token,虽然这个文件我们不能复制和改名,但是可以用软连接啊。。。

所以:

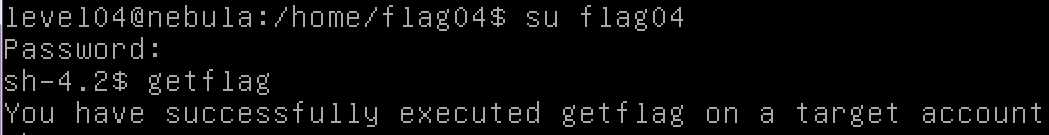

相当于拿到flag04这个帐号的密码了,进去就直接getflag,成功

以上是关于Exploit-Exercises nebule 旅行日志的主要内容,如果未能解决你的问题,请参考以下文章