IIS中间件

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IIS中间件相关的知识,希望对你有一定的参考价值。

参考技术A 1.什么是IIS2.什么是文件解析

3.不同Windows对应不同的IIS版本

4.在2003 server添加一个IIS服务的步骤

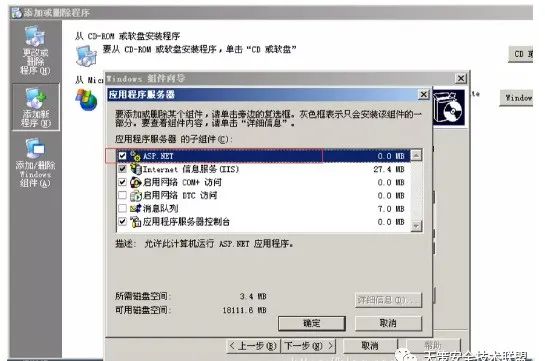

这里注意,有时候这里会弹出来一个让你勾选解析ASP,.net之类的,这时候勾选了就行,如果不弹的就需要在后面的IIS服务管理器自己在web服务扩展中允许Active Server Pages这个选项,默认是禁止的

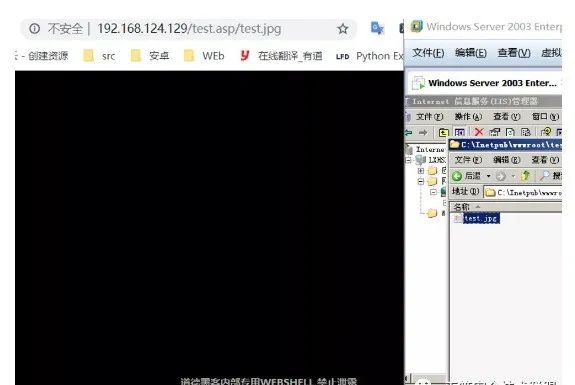

tips:默认的web目录是Inetpub\wwroot

5.IIS 6.0的漏洞利用(斜杠和分号)

6.IIS 7.5解析漏洞(斜杠的原因进行了修剪)

7.关于IIS的防御方法

8.IIS 6.命令执行漏洞(CVE-2017-7276)

中间件漏洞 | IIS常用漏洞攻击利用汇总

#前言:1.为了方便大家日后更好的学习安全,小编为此专门建立了一个氛围良好的学习圈子。在这个圈子里,大家可以尽情地讨论安全方面的知识,不会的问题也可以在群里求助大佬同时,本人也经常会在群里免费限时分享我们VIP内部学习资源哦~如何加群:添加小编微信 hdm838683 即可PS:进群后切记不可退群!退群者终身无法再次加入!特此通知!2.VIP公开课免费资源因为VIP课程上线不久后,很多粉丝都想试听,但是天时不如地利,地利不如人和呀,辣鸡网盘就是不给力,一分享就挂!所以本人打算将公开课资源分成8个小部分给大家学习,目前总大小250G 左右,都是优质资源,够你白嫖了吧领取方法:后台回复关键词“大佬您好”即可获得!3.B站在线学习链接由于分享的资源链接经常被和谐,所以必须迁移到B站上供大家学习B站up主官方账号:天策安全实验室

IIS是Internet Information Services的缩写,意为互联网信息服务,是由微软公司提供的基于运行Microsoft Windows的互联网基本服务。IIS目前只适用于Windows系统,不适用于其他操作系统。

解析漏洞

IIS 6.X

基于文件名

该版本 默认会将 *.asp;.jpg 此种格式的文件名,当成Asp解析,原理是 服务器默认不解析; 号及其后面的内容,相当于截断。

基于文件夹名

该版本 默认会将 *.asp/目录下的所有文件当成Asp解析。

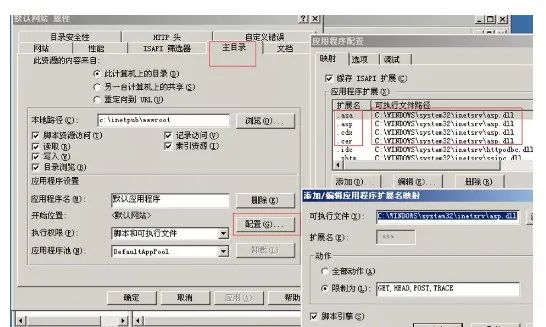

另外,IIS6.x除了会将扩展名为.asp的文件解析为asp之外,还默认会将扩展名为.asa,.cdx,.cer解析为asp,从网站属性->主目录->配置 可以看出,他们都是调用了asp.dll进行的解析。

修复建议

由于微软并不认为这是一个漏洞,也没有推出IIS 6.0的补丁,因此漏洞需要自己修复。

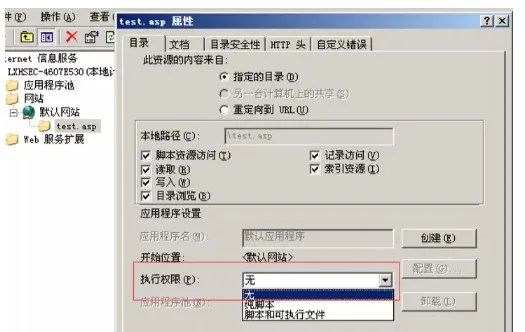

限制上传目录执行权限,不允许执行脚本

不允许新建目录。

上传的文件需经过重命名(时间戳+随机数+.jpg等)

IIS 7.x

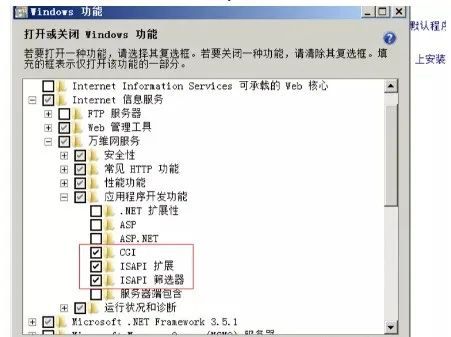

安装IIS7.5,

1.控制面板 -> 程序 -> 打开或关闭windows功能。

2.下载php-5.2.6-win32-installer.msi (https://windows.php.net/downloads/releases/archives/)

3.打开msi,一直下一步来到选择web server setup的界面,在这里选择IIS fastcgi,之后一直下一步。

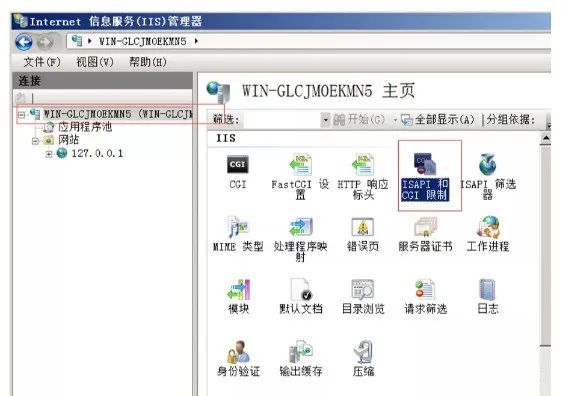

4.打开IIS,管理工具 ->Internet 信息服务(IIS)管理器

5.选择编辑ISAPI或者CGI限制

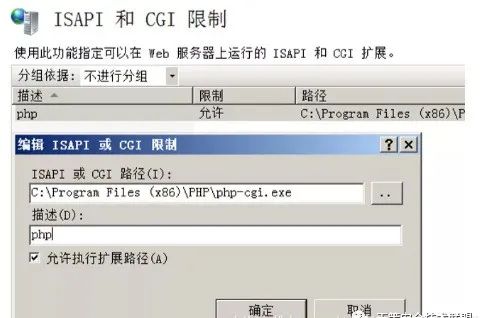

添加安装的php-cgi.exe路径,描述随意

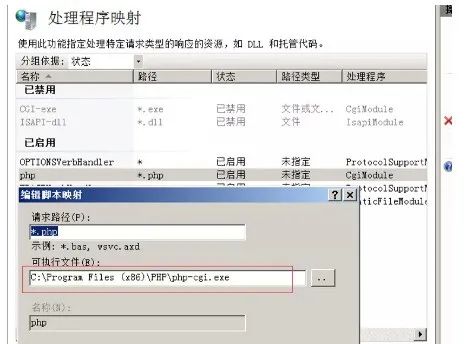

6.返回第五步的第一个图片位置,点击处理程序映射,添加如下。

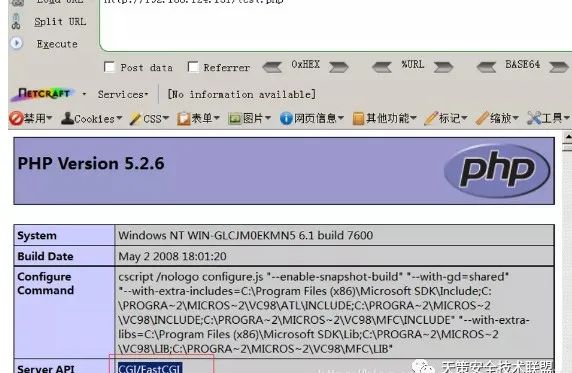

7.phpinfo测试

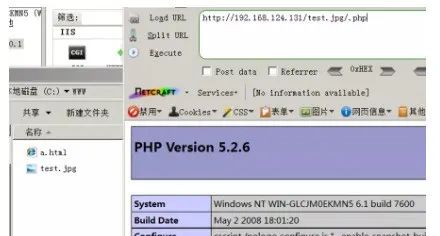

IIS7.x版本 在Fast-CGI运行模式下,在任意文件,例:test.jpg后面加上/.php,会将test.jpg 解析为php文件。

修复建议

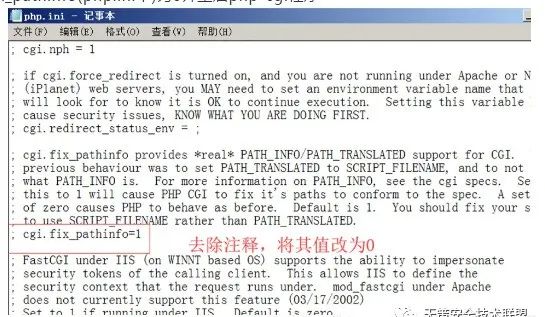

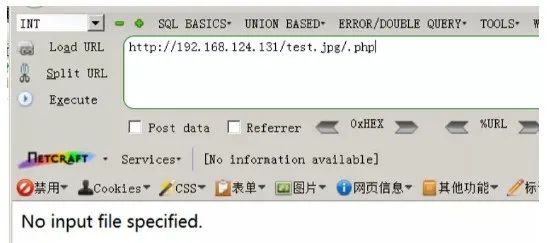

配置cgi.fix_pathinfo(php.ini中)为0并重启php-cgi程序 结果如下:

结果如下:

PUT任意文件写入

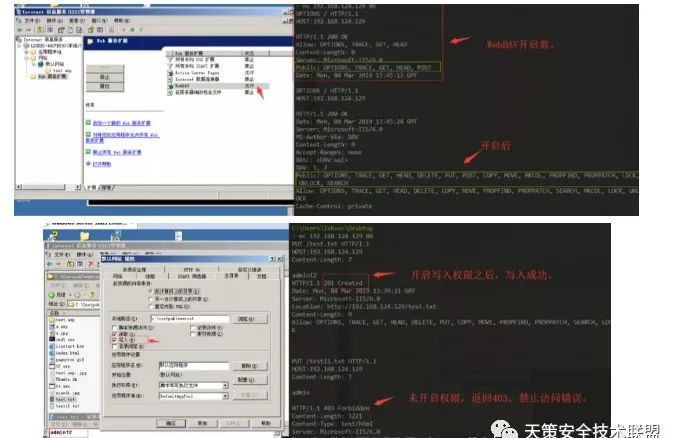

IIS Server 在 Web 服务扩展中开启了 WebDAV之后,支持多种请求,配合写入权限,可造成任意文件写入。

修复建议

关闭WebDAV 和 写权限

IIS短文件漏洞

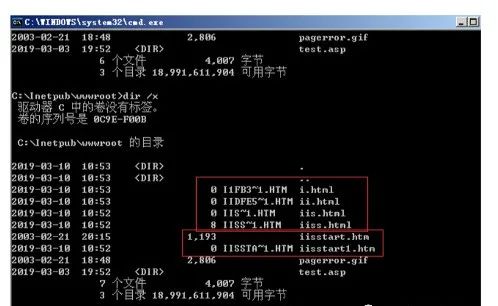

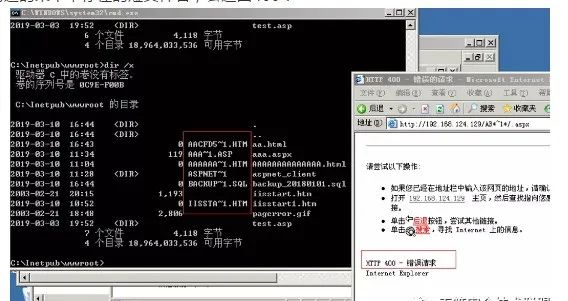

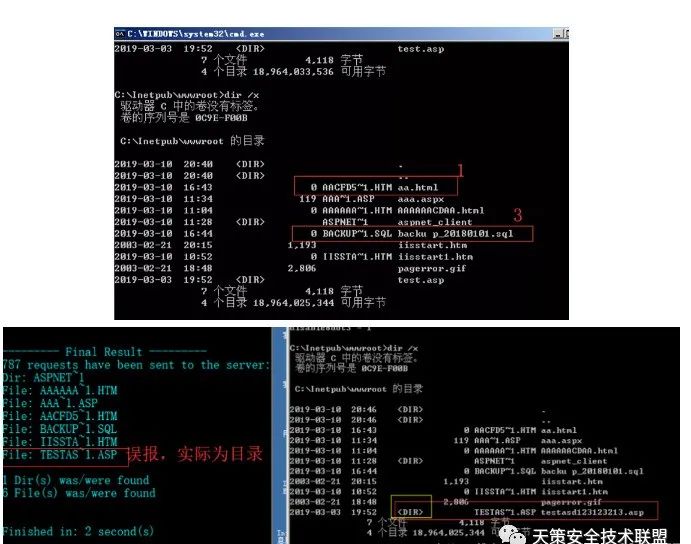

Windows 以 8.3 格式生成与 MS-DOS 兼容的(短)文件名,以允许基于 MS-DOS 或 16 位 Windows的程序访问这些文件。在cmd下输入"dir /x"即可看到短文件名的效果。

IIS短文件名产生:

1.当后缀小于4时,短文件名产生需要文件(夹)名前缀字符长度大于等于9位。

2.当后缀大于等于4时,文件名前缀字符长度即使为1,也会产生短文件名。

目前IIS支持短文件名猜测的HTTP方法主要包括:DEBUG、OPTIONS、GET、POST、HEAD、TRACE六种。IIS 8.0之后的版本只能通过OPTIONS和TRACE方法被猜测成功。

复现:

IIS8.0以下版本需要开启ASP.NET支持,IIS大于等于8.0版本,即使没有安装ASP.NET,通过OPTIONS和TRACE方法也可以猜解成功。以下通过开启IIS6.0 ASP.NET后进行复现。

当访问构造的某个存在的短文件名,会返回404:

当访问构造的某个不存在的短文件名,会返回400:

IIS短文件漏洞局限性:

如果文件名本身太短也是无法猜解的;

此漏洞只能确定前6个字符,如果后面的字符太长、包含特殊字符,很难猜解;

如果文件名前6位带空格,8.3格式的短文件名会补进,和真实文件名不匹配;

如果文件夹名前6位字符带点".",扫描程序会认为是文件而不是文件夹,最终出现误报;

不支持中文文件名,包括中文文件和中文文件夹。一个中文相当于两个英文字符,故超过4个中文字会产生短文件名,但是IIS不支持中文猜测。

IIS短文件利用工具:https://github.com/irsdl/IIS-ShortName-Scanner

修复建议

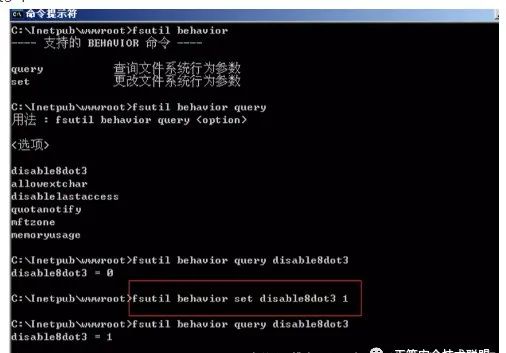

1)从CMD命令关闭NTFS 8.3文件格式的支持

Windows Server 2003:(1代表关闭,0代表开启) 关闭该功能:fsutil behavior set disable8dot3 1

Windows Server 2008 R2:

查询是否开启短文件名功能:fsutil 8dot3name query

关闭该功能:fsutil 8dot3name set 1

不同系统关闭命令稍有区别,该功能默认是开启的.

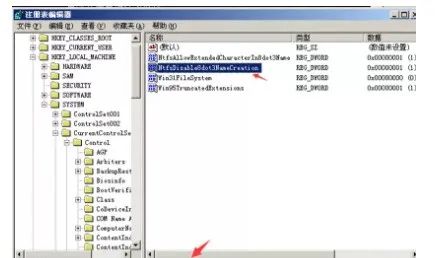

2)或从修改注册表关闭NTFS 8.3文件格式的支持

快捷键Win+R打开命令窗口,输入regedit打开注册表窗口

找到路径:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem,将其中的 NtfsDisable8dot3NameCreation这一项的值设为 1,1代表不创建短文件名格式

以上两种方式修改完成后,均需要重启系统生效。

Note:此方法只能禁止NTFS8.3格式文件名创建,已经存在的文件的短文件名无法移除,需要重新复制才会消失。例:将web文件夹的内容拷贝到另一个位置,如c:\www到c:\ww,然后删除原文件夹,再重命名c:\ww到c:\www。

HTTP.SYS远程代码执行(MS15-034)

影响范围:Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

复现:

在Windows7上 安装IIS7.5

1.访问。

2.编辑请求头,增加Range: bytes=0-18446744073709551615字段,若返回码状态为416 Requested Range Not Satisfiable,则存在HTTP.SYS远程代码执行漏洞

漏洞有点鸡肋,配合其他漏洞使用还是可以用用的,具体使用可转至MSF中。

修复建议

安装修复补丁(KB3042553)

以上是关于IIS中间件的主要内容,如果未能解决你的问题,请参考以下文章