攻防世界逆向《maze》

Posted Corax0o0

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了攻防世界逆向《maze》相关的知识,希望对你有一定的参考价值。

题目

解法

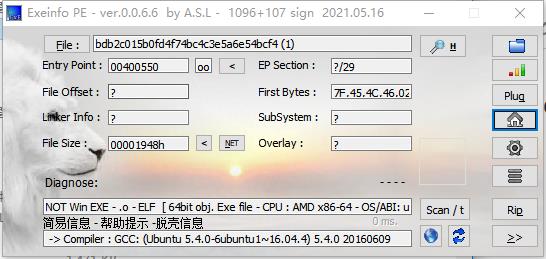

这道题拿到题之后我现用exeinfo打开

无壳64位elf,直接ida查看伪代码

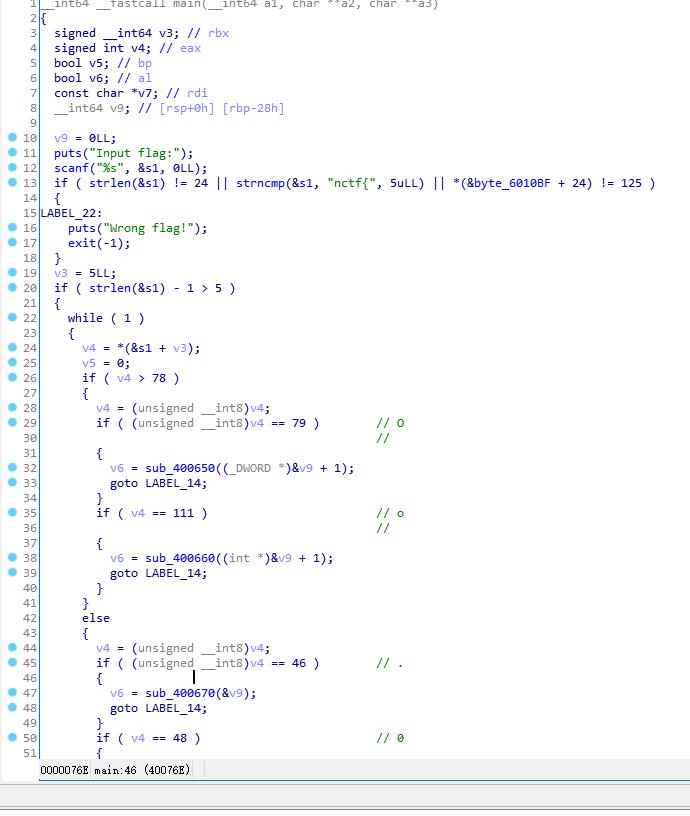

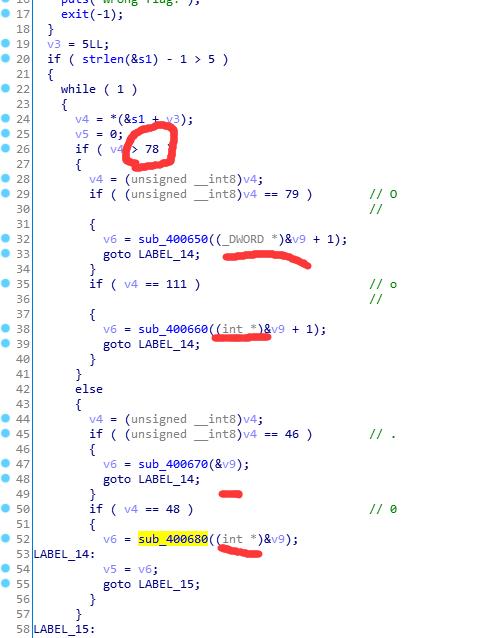

结合本题迷宫题的特征,有四个函数很可疑

在结合圈中的几个细节

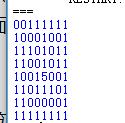

再加上这个字符串

可以得到这道题使用输入的字符串高8位存储行,第八位存储列。所以前面两个的大小判断条件就可以看到是左右 左对应O右o上.下0

看一下字符串多长,64位。

8个一行输出一下

自己写一下就是

o0oo00O000oooo..OO

题外话:今天晚上有些事情耽搁了,但是确实是需要重新思考一下学习方向上的问题,是有必要的思考吧。

这道题做的时候明显急了,因为对于这种elf的题目总是做的很恼火,跑不起来也不会动态调试,急功近利的投奔linux也是病急乱投医,后面要更加踏实的学了。

逆向-攻防世界-APK-逆向2

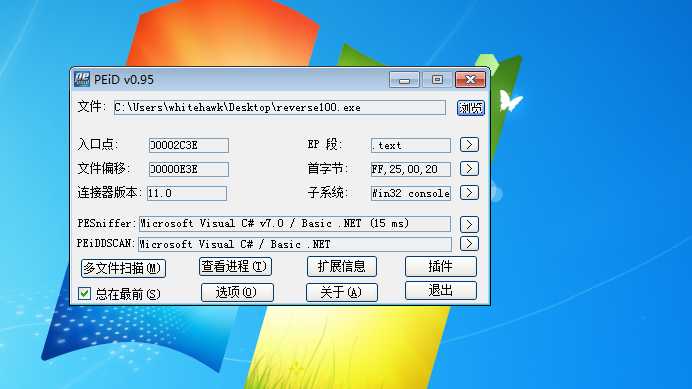

查壳,.NET,直接ILSpy

运行程序,一闪而逝。

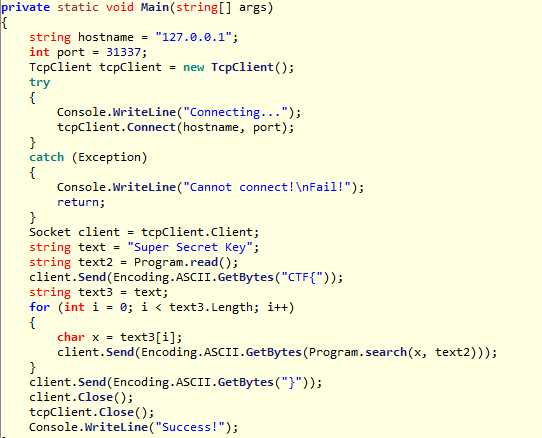

tcp通信,然后底下逻辑很明显,但是需要知道read和search函数是干嘛的。

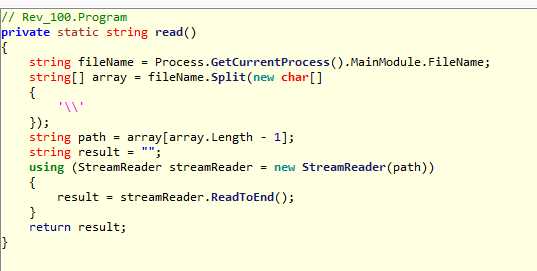

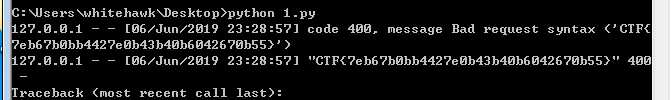

好吧,看不懂这个函数,看了看大佬的思路,监听http通讯。

import http.server server_address = (‘127.0.0.1‘, 31337) handler_class = http.server.BaseHTTPRequestHandler httpd = http.server.HTTPServer(server_address, handler_class) httpd.serve_forever()

拿到flag。

CTF7eb67b0bb4427e0b43b40b6042670b55

以上是关于攻防世界逆向《maze》的主要内容,如果未能解决你的问题,请参考以下文章