逆向-攻防世界-(1-3)

Posted whitehawk

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了逆向-攻防世界-(1-3)相关的知识,希望对你有一定的参考价值。

一、re1

随便输一串数字测试,返回关键字符串。

打开OD载入程序,智能搜索,看到flag,直接提交。

二、game

程序是一个小游戏,如果有游戏天赋的话,玩过关就拿到flag了。

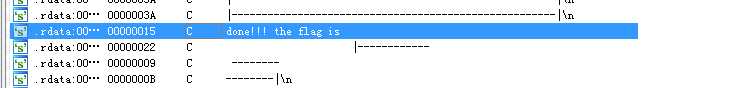

用IDA打开程序,搜索字符串(shift+f12),

进入这个字符串所在的函数,

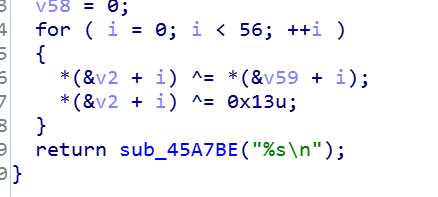

看到关键算法,写一个python脚本就OK了。

s1 = [123, 32, 18, 98, 119, 108, 65, 41, 124, 80, 125, 38, 124, 111, 74, 49, 83, 108, 94, 108, 84, 6, 96, 83, 44, 121,

104, 110, 32, 95, 117, 101, 99, 123, 127, 119, 96, 48, 107, 71, 92, 29, 81, 107,

90, 85, 64, 12, 43, 76, 86, 12, 114, 1, 117, 126, 0]

s2 = [18, 64, 98, 5, 2, 4, 6, 3, 6, 48, 49, 65, 32, 12, 48, 65, 31, 78, 62, 32, 49, 32, 1, 57,

96, 3, 21, 9, 4, 62, 3, 5, 4, 1, 2, 3, 44, 65, 78, 32, 16, 97, 54, 16, 44, 52, 32,

64, 89, 45, 32, 65, 15, 34, 18, 16, 0]

tmp = ‘‘

print(len(s1), len(s2))

for i in range(56):

t = s1[i] ^ s2[i] ^ 0x13

tmp += chr(t)

print(tmp)

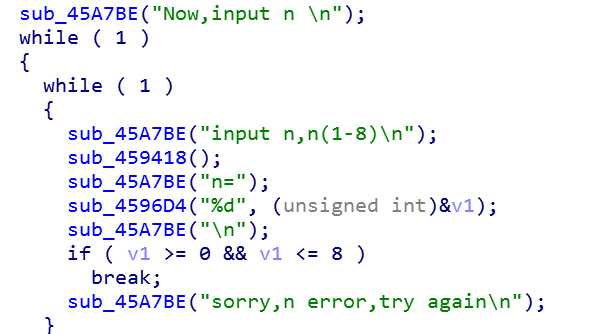

但是为了学习,我们在分析一遍这个游戏,主函数先输出了游戏界面,然后输入选择,判断输入的数字是不是1-8,

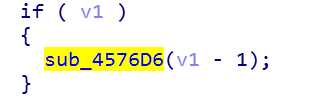

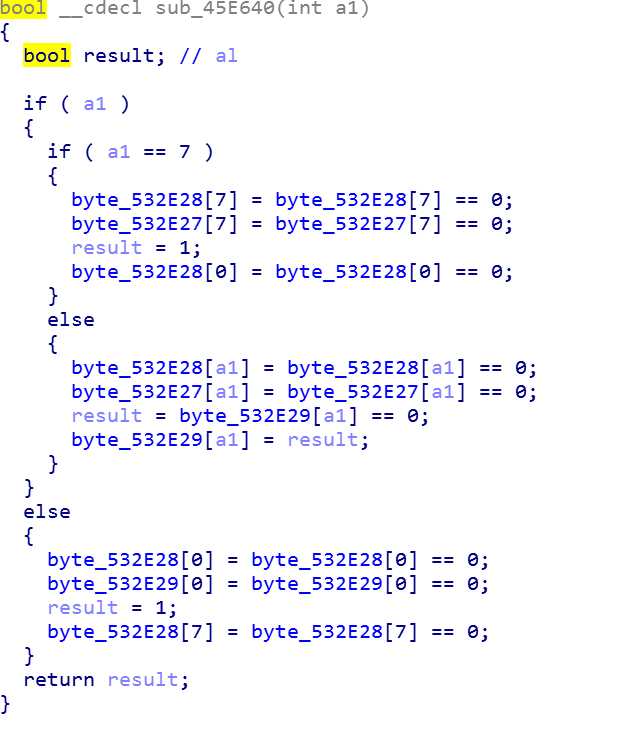

跟进这个函数

可以看到,这是判断我们输入的数字,byte_532E28这个数组存放的是游戏界面的图形那列,0代表空心,1代表实心。

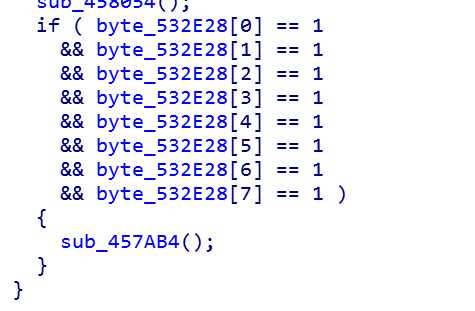

然后再看主函数,

可以看出当图形全是实心的时候就会调用输出flag的函数。

三、helloctf

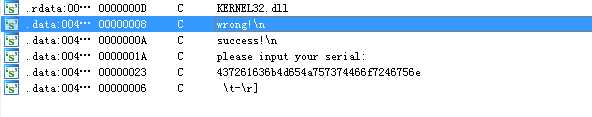

用IDA载入程序,查找字符串,

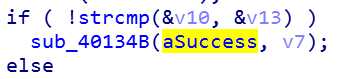

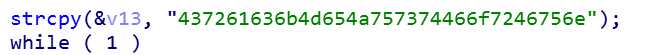

猜测答案是那一串数字,貌似很简单,提交发现不对,然后跟进success所在的函数分析程序, ,比较v10和v13,再看v13,

,比较v10和v13,再看v13, 我擦,这不是不对吗,可能输入经过各种变换了,然后再看v10

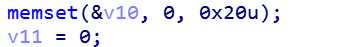

我擦,这不是不对吗,可能输入经过各种变换了,然后再看v10 给v10开辟空间,

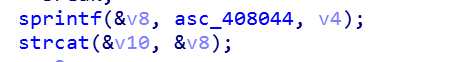

给v10开辟空间, v10就是v8的值,strcat是连接字符串,但是v10原来是空的。sprintf是格式化字符串,v4就是我们输入的字符被格式化了,其实最后v10还是我们原来输入的字符,最后发现,那串16进制数字解码后就是真正的flag了。

v10就是v8的值,strcat是连接字符串,但是v10原来是空的。sprintf是格式化字符串,v4就是我们输入的字符被格式化了,其实最后v10还是我们原来输入的字符,最后发现,那串16进制数字解码后就是真正的flag了。

以上是关于逆向-攻防世界-(1-3)的主要内容,如果未能解决你的问题,请参考以下文章