DVWA配置详解

Posted jiajia521

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DVWA配置详解相关的知识,希望对你有一定的参考价值。

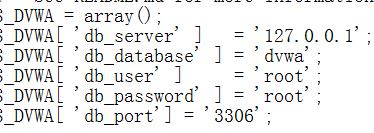

1.首先把dvwa文件夹放在小皮面板的www目录下之后打开c:\\phpstudy-pro\\www\\DVWA-master\\config之后把config.inc.php.dist重命名为config.inc.php如以下图片,

2.之后进去修改一下mysql数据库的密码,为root因为系统默认密码就是root

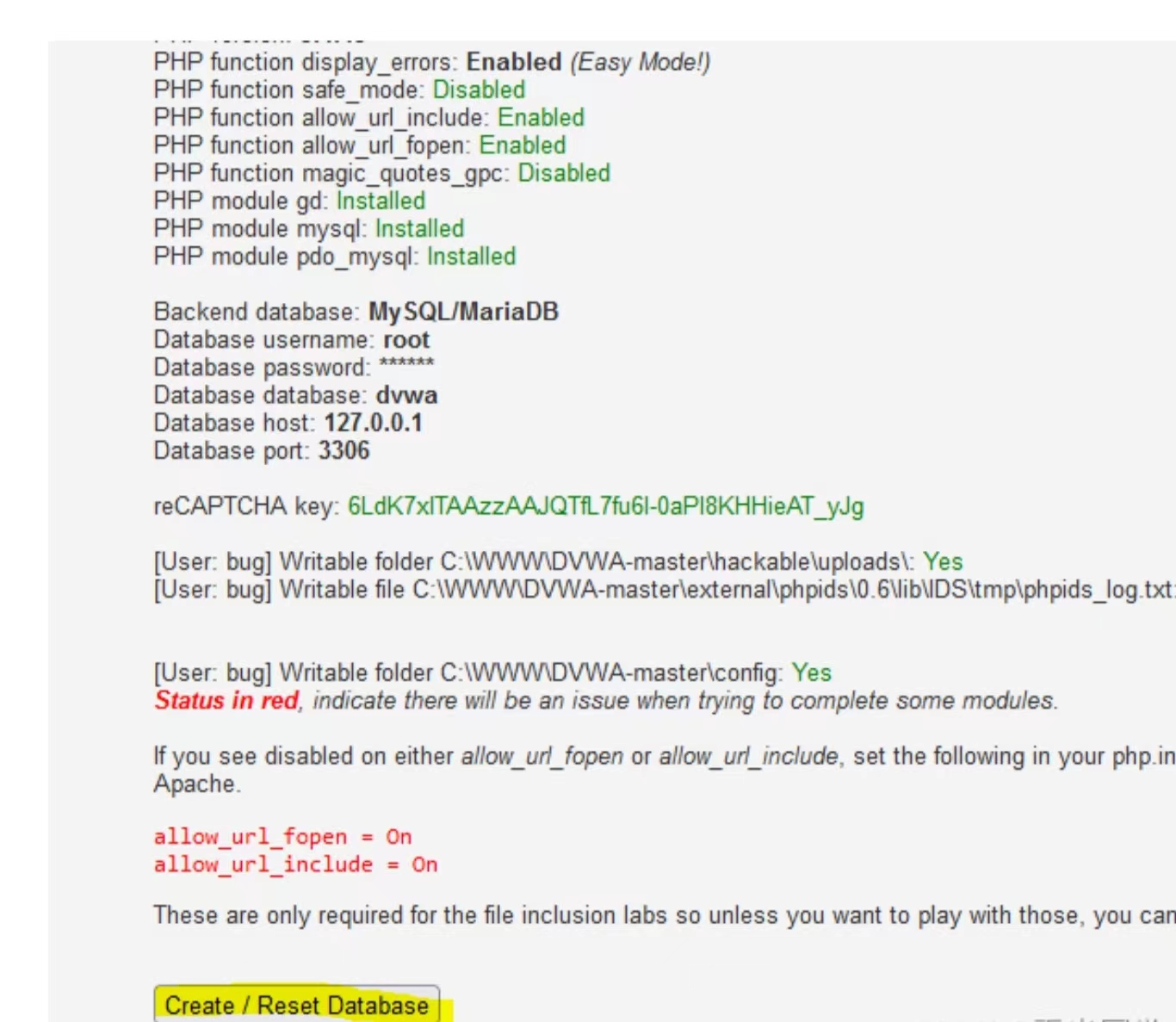

3.在之后去phpstudy_pro目录下的extensions目录下的php目录下的php的相对应的版本的phpini,点进去查找2处地方:1是allow_url_include的off改成On,2是allow_url_fopen的off改成On.

4.之后点击黄色的Create/Reset Database之后他会自动跳转页面

5.之后进入到这个页面,用户名:root,密码:password

以上就是DVWA的基本配置了。

dvwa下载及安装-图文详解+phpStudy配置

目录

一、简介

DVWA(Damn Vulnerable Web Application)一个用来进行安全脆弱性鉴定的PHP/MySQL Web 应用平台,旨在为网络安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

DVWA还可以手动调整靶机源码的安全级别,分别为Low,Medium,High,Impossible,级别越高,安全防护越严格,渗透难度越大。

1.暴力破解(Brute Force)

利用密码字典,使用穷举法猜解出用户口令

2.命令行注入(Command Injection)

指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的

3.跨站请求伪造(CSRF)

利用受害者尚未失效的身份认证信息,诱骗其访问包含攻击代码的页面,以受害者的身份向发送请求,完成非法操作。

4.文件包含(File Inclusion)

利用url去动态包含文件,如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行

5.文件上传(File Upload)

由于对上传文件的类型、内容没有进行严格的过滤、检查,使得攻击者可以通过上传木马获取服务器的权限

6.不安全的验证码(Insecure CAPTCHA)

·验证码的验证流程出现了逻辑漏洞,使得攻击者可以绕过验证码而访问系统

7.SQL注入(SQL Injection)

·通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的

8.SQL盲注(SQLInjection(Blind))

盲注时攻击者通常是无法从显示页面上获取执行结果,通过逻辑结果来进行SQL注入

9.反射型跨站脚本(XSS(Reflected))

指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行

10.存储型跨站脚本(XSS(Stored))

指出现在 DOM(文档对象模型)而非 HTML 中的跨站脚本漏洞。

二、下载链接

本次dvwa安装在phpstudy下

phpstudy安装教程链接:

https://wangzehua.blog.csdn.net/article/details/126806410

dvwa安装包链接:

链接:https://pan.baidu.com/s/1vSNA87QVnXVzMWKdSdHcTQ?pwd=7b0j

提取码:7b0j

--来自百度网盘超级会员V2的分享

三、dvwa配置

1.在官网上下载后后解压文件到../www目录下

2.在../www/dvwa-master/config下,修改config.inc.php文件,如图:

3.修改root密码,并添加数据库,如图:

4.创建dvwa数据库(密码账户,在第二步添加的)

5.创建网站,进行如下操作:

6.进行如下操作:

7.初始账户密码为

admin/password

8.自动创建数据库

再登录,即可完成

以上是关于DVWA配置详解的主要内容,如果未能解决你的问题,请参考以下文章