[青少年CTF]Misc—Easy by 周末

Posted ZhouMo.

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[青少年CTF]Misc—Easy by 周末相关的知识,希望对你有一定的参考价值。

更新日期:2022年12月6日

青少年CTF训练平台MIsc—Easy部分的WP

有错误请在评论区指出,万分感谢!!!

个人博客:https://www.st1ck4r.top/

(~ ̄▽ ̄)~

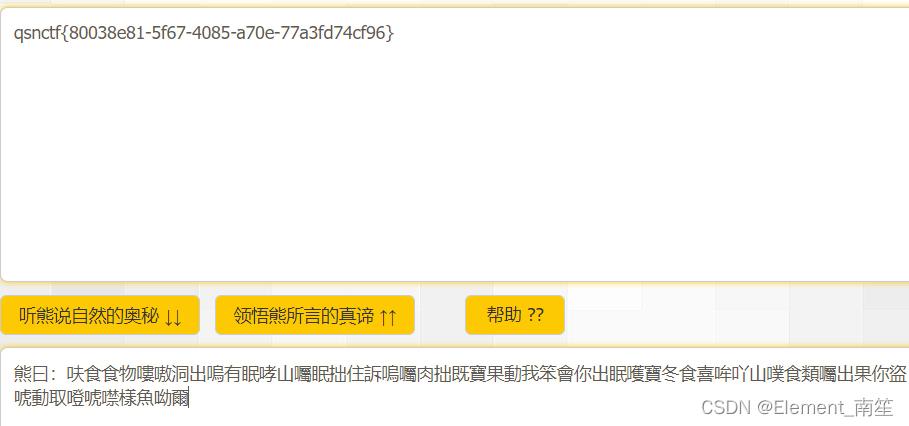

0x01 bear

考点:与熊论道解密

在线解密:http://hi.pcmoe.net/

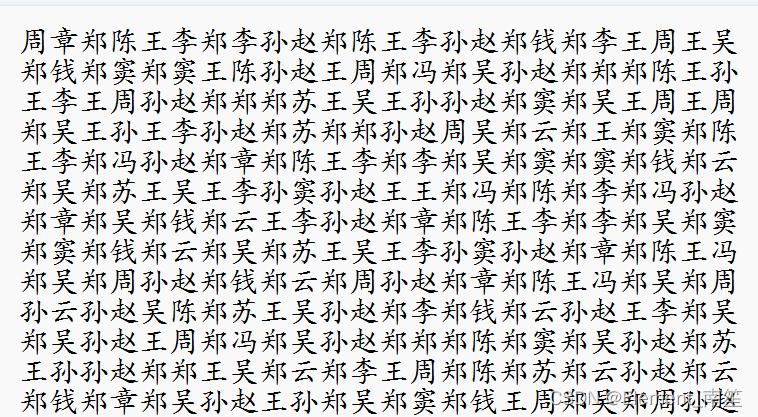

0x02 百家姓

考点:百家姓编码,16进制转文本

使用百家姓在线解码解出来一段16进制文本

使用在线16进制转文本进行转换获得flag。

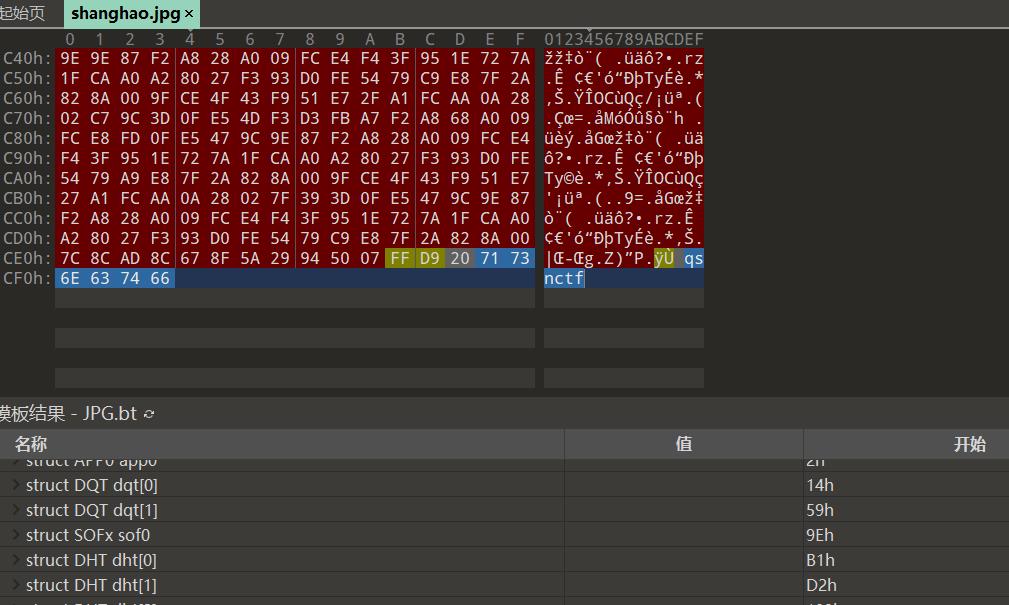

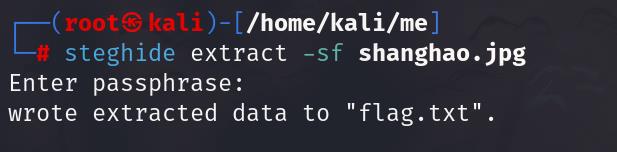

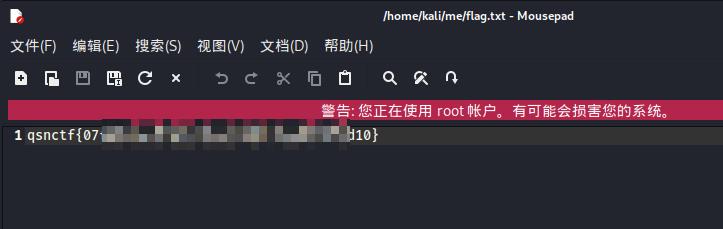

0x03 上号

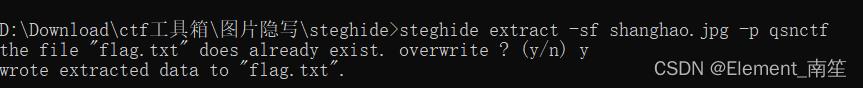

考点:流量包分析,图片隐写

解压附件后得到一个流量包,打开并导出shanghao.zip

解压shanghao.zip,得到一张图片

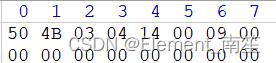

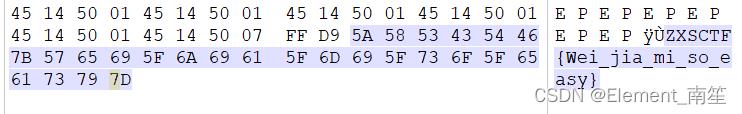

使用010editor打开图片,翻到最下面发现字符串,猜测为图片隐写密码。

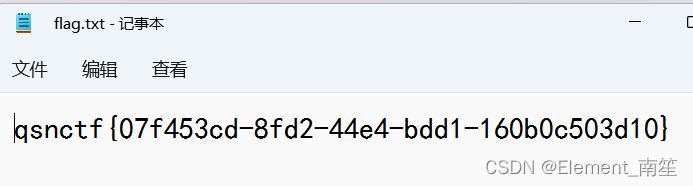

使用steghide工具将隐写的文件提取出来,即可获得flag。

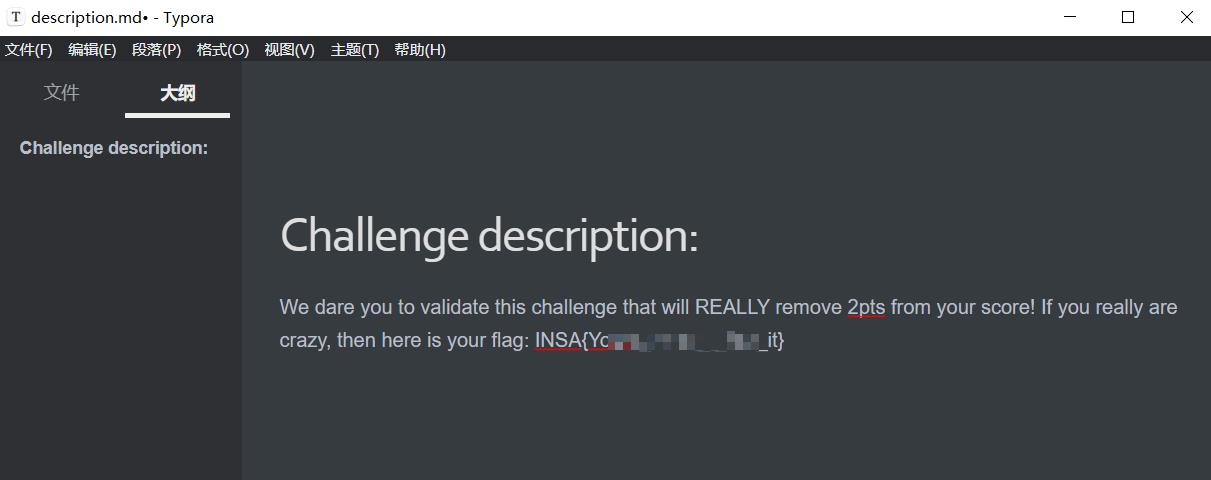

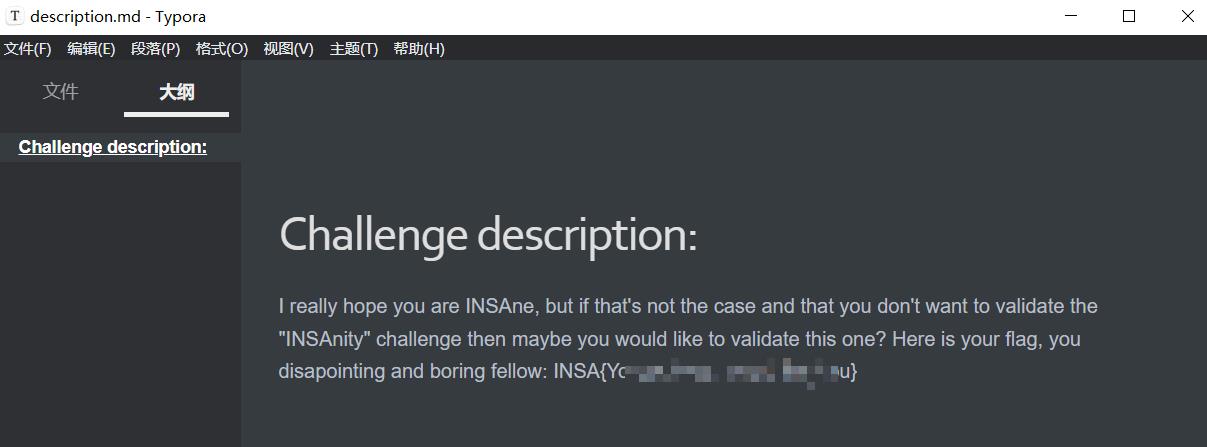

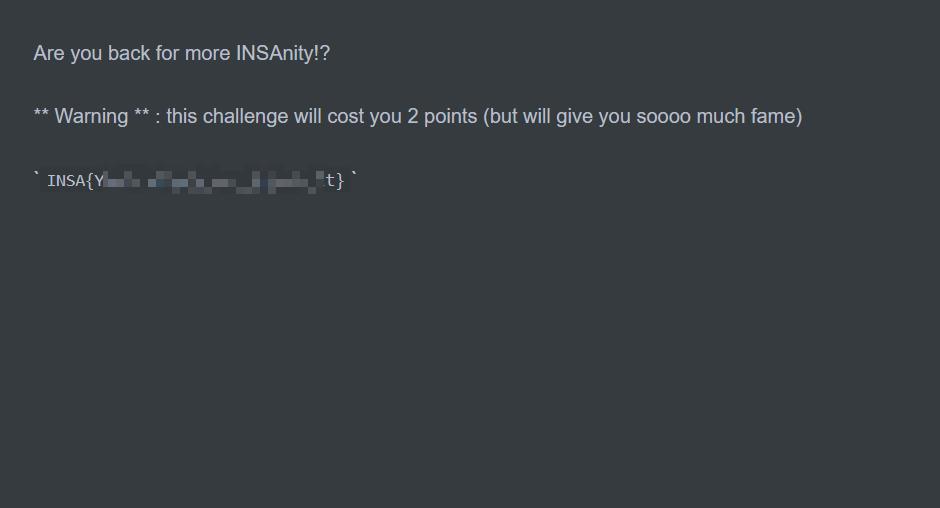

0x04 17insanity

考点:文件读取

下载附件解压,打开文件即可获得flag。

0x05 17sanity

考点:文件读取

跟上题一样。

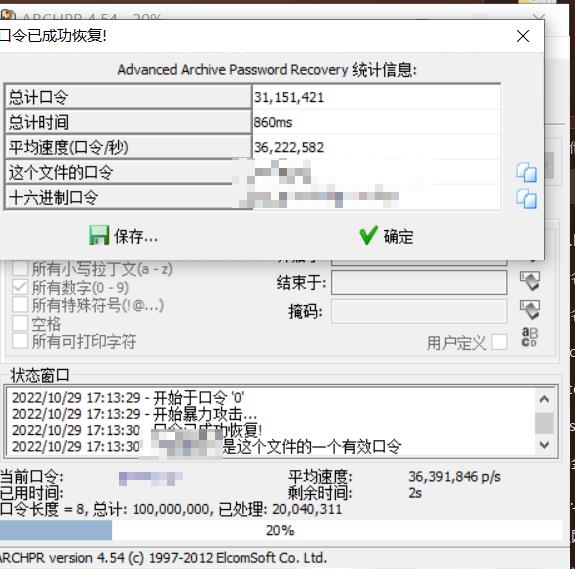

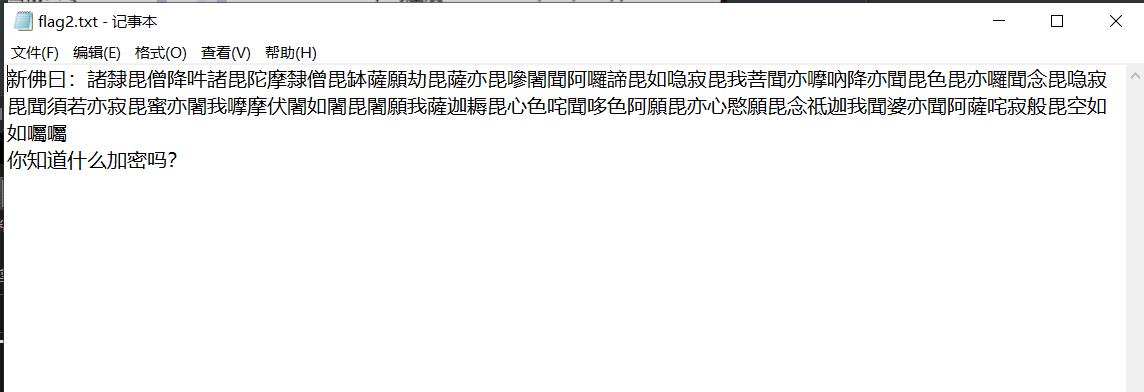

0x06 老师说了小明什么?

考点:压缩包密码爆破,伪加密,新佛曰,base64,base32,16进制转文本,凯撒密码,密码字典生成,图片隐写

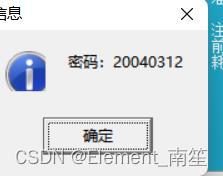

提示密码为生日,使用压缩包密码爆破工具破解。

解压获得flag1,flag2.zip和flag3.zip

将flag2.zip用010editor打开,修改下面两处数字,去除压缩包伪加密。

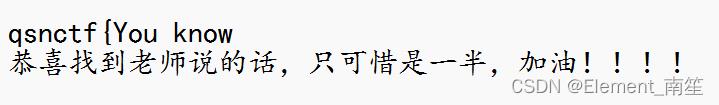

解压flag2.zip,获得两个文本。

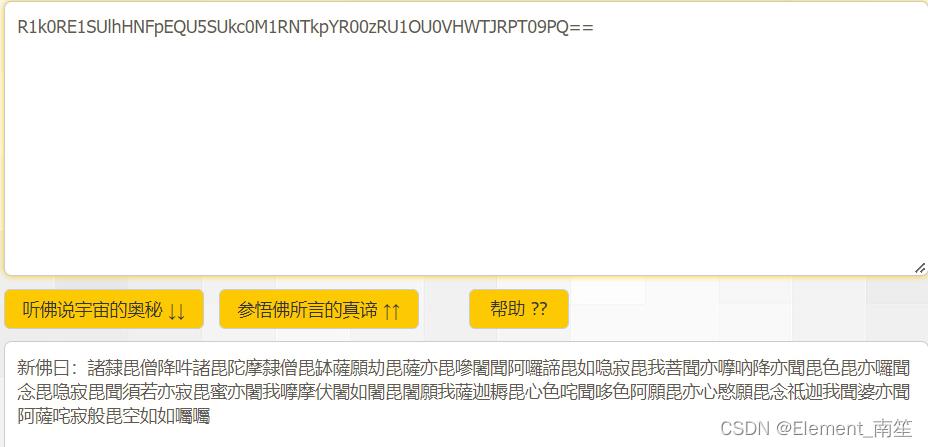

将flag2.txt进行新佛曰解密

接着依次进行base64,base32,16进制转文本获得第二段flag。

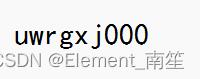

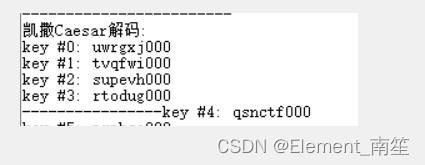

将密码.txt进行凯撒密码解密。

在位移4处获得正确密文。

使用python脚本生成压缩包密码字典。

for i in range(1000):

if i<10:

i = '00'+str(i)

elif 10<=i and i<100:

i ='0'+str(i)

else:

i=str(i)

with open('1.txt', 'a') as f:

f.write('qsnctf'+i+"\\n")

f.close()

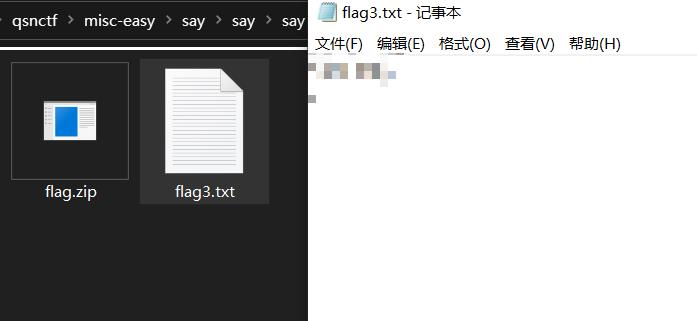

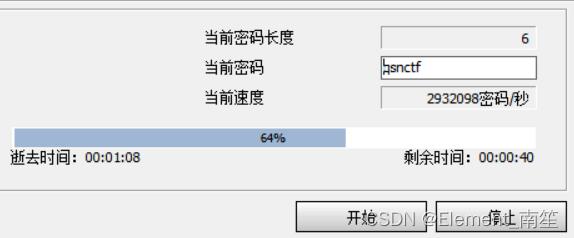

使用字典进行爆破flag3.zip。

解压后为一张图片,

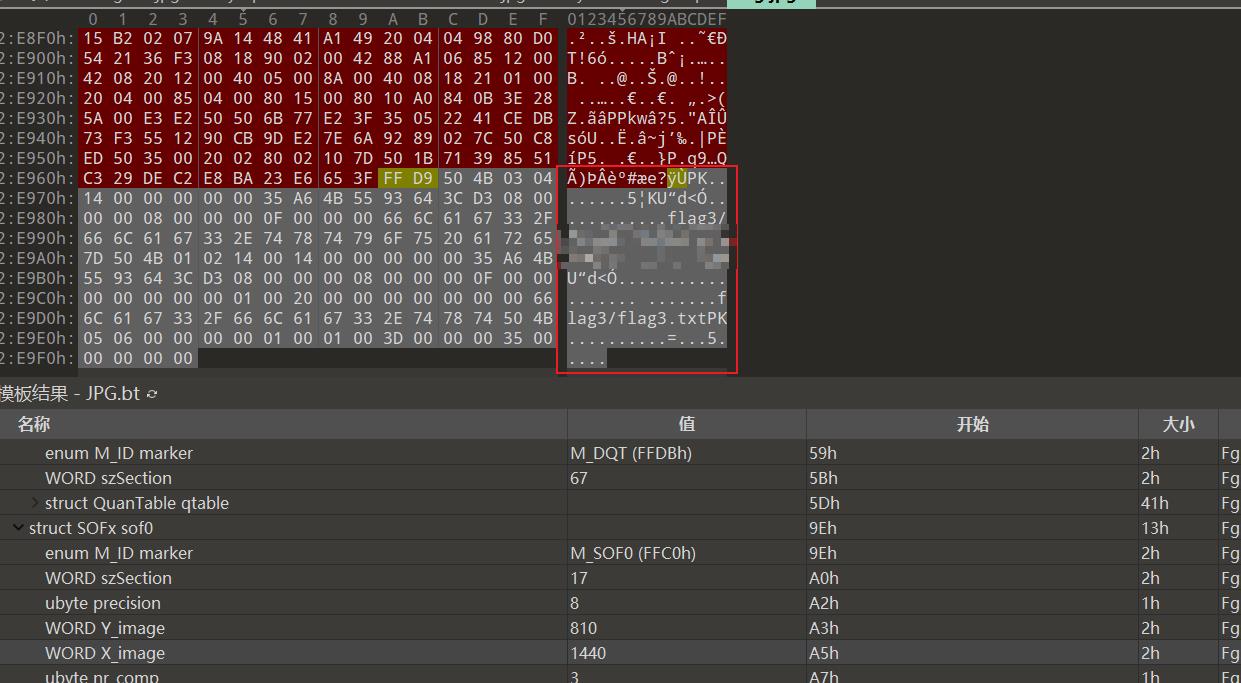

使用010editor打开,发现压缩包。

将图片后缀改为zip,然后解压打开获得flag3,将三段flag拼起来提交即可。(其实在我打码的地方就能看到flag3,这步就当走个流程)。

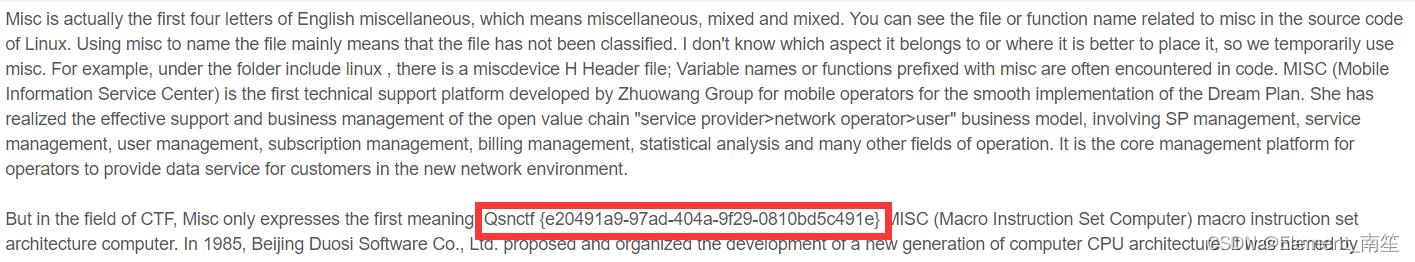

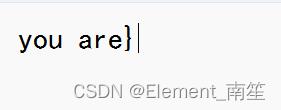

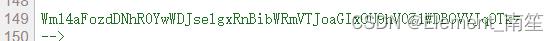

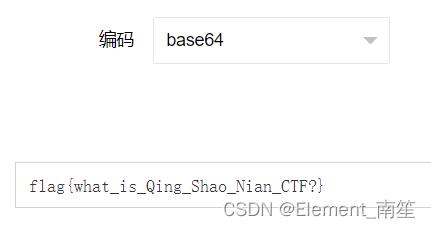

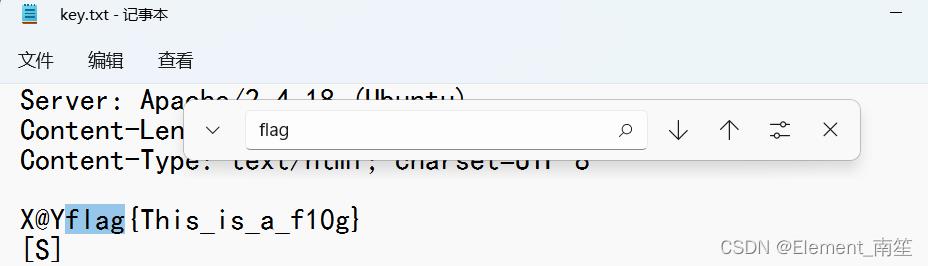

0x07 签到

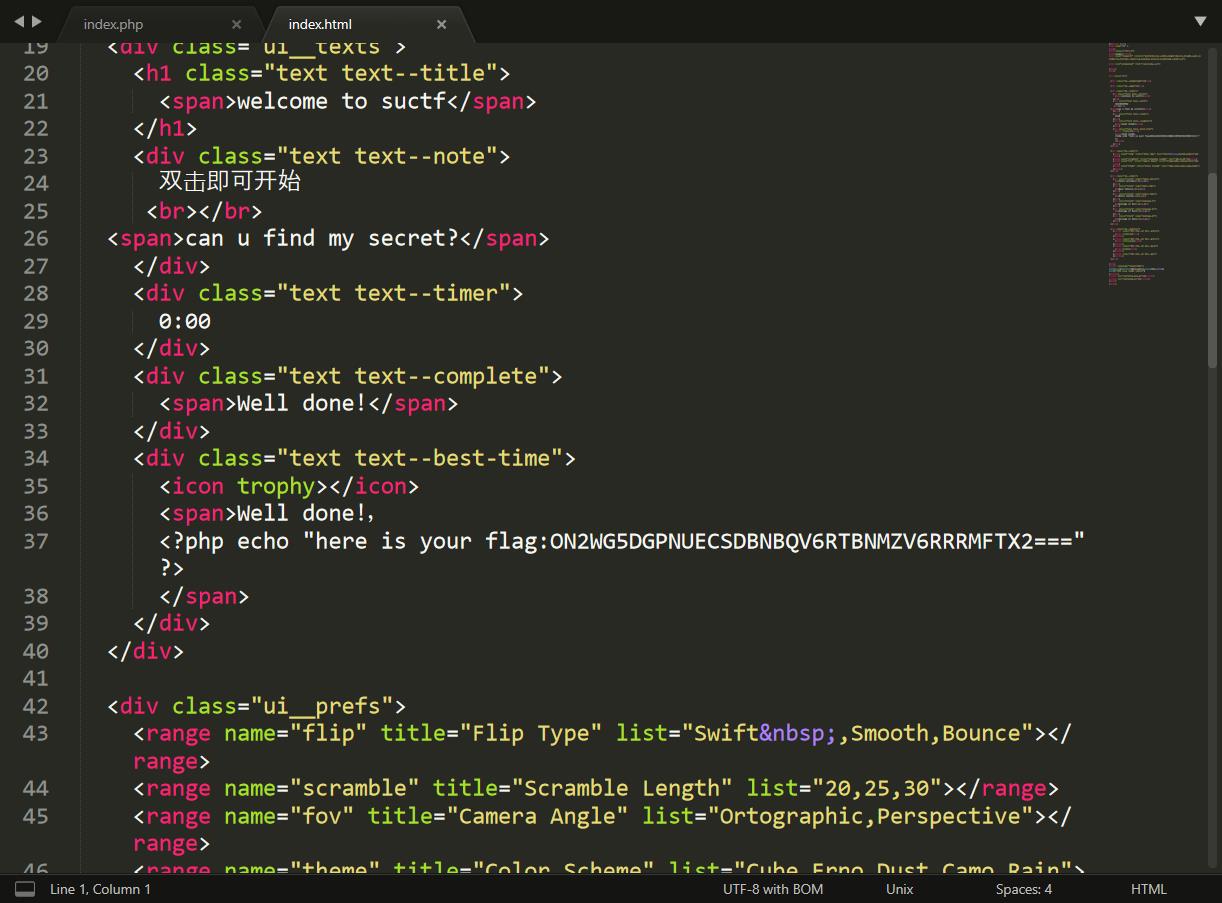

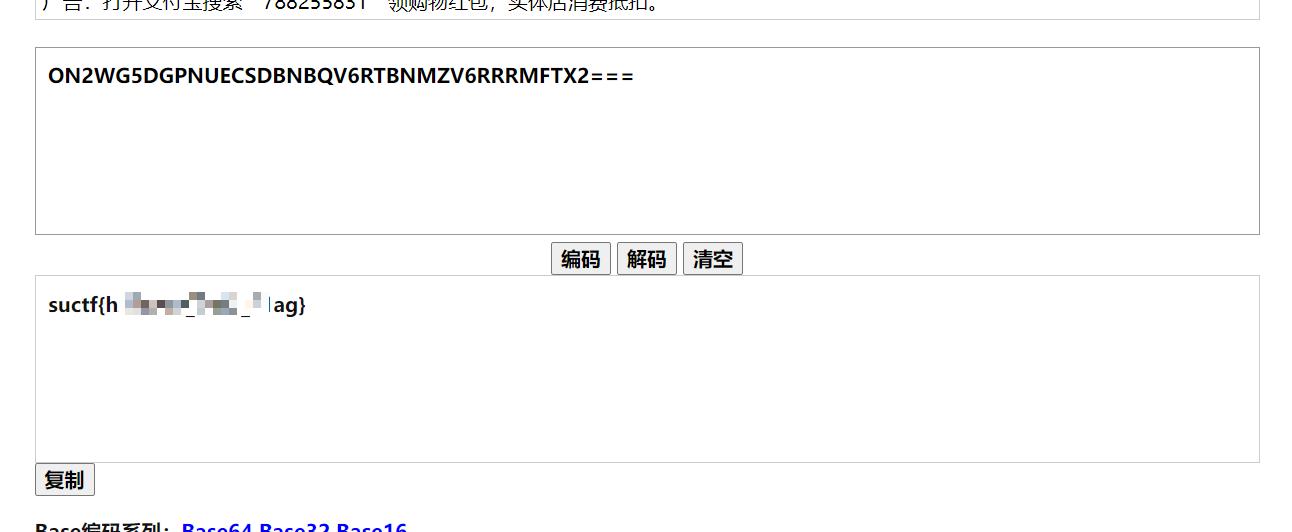

考点:F12

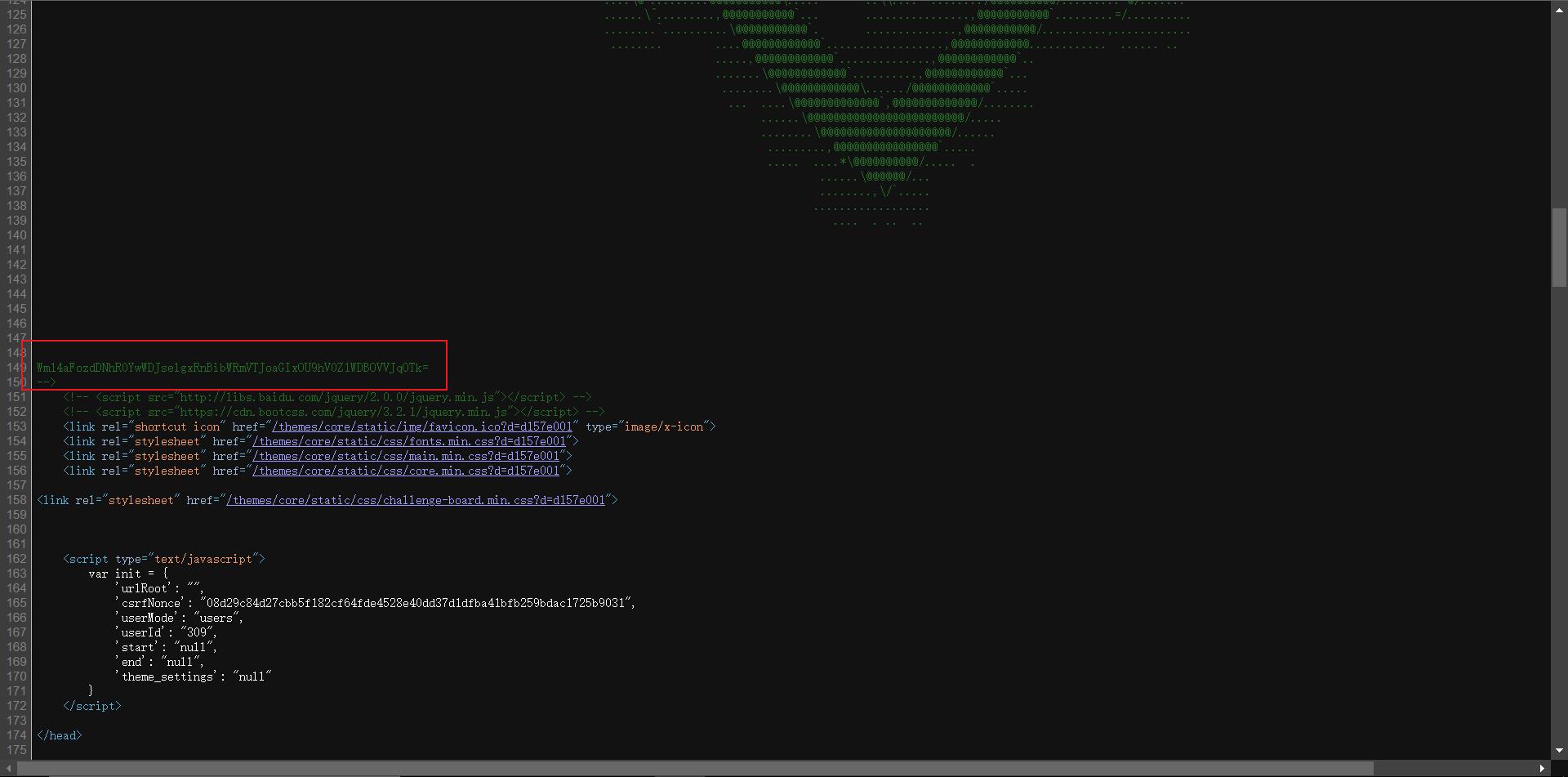

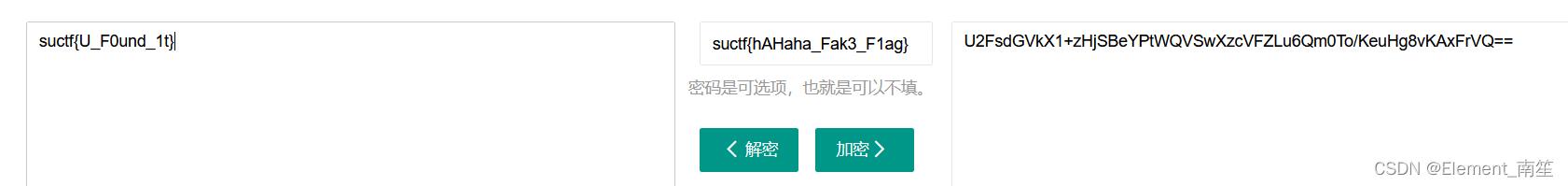

f12查看源代码看到加密文本。

base64解两次码获得flag。

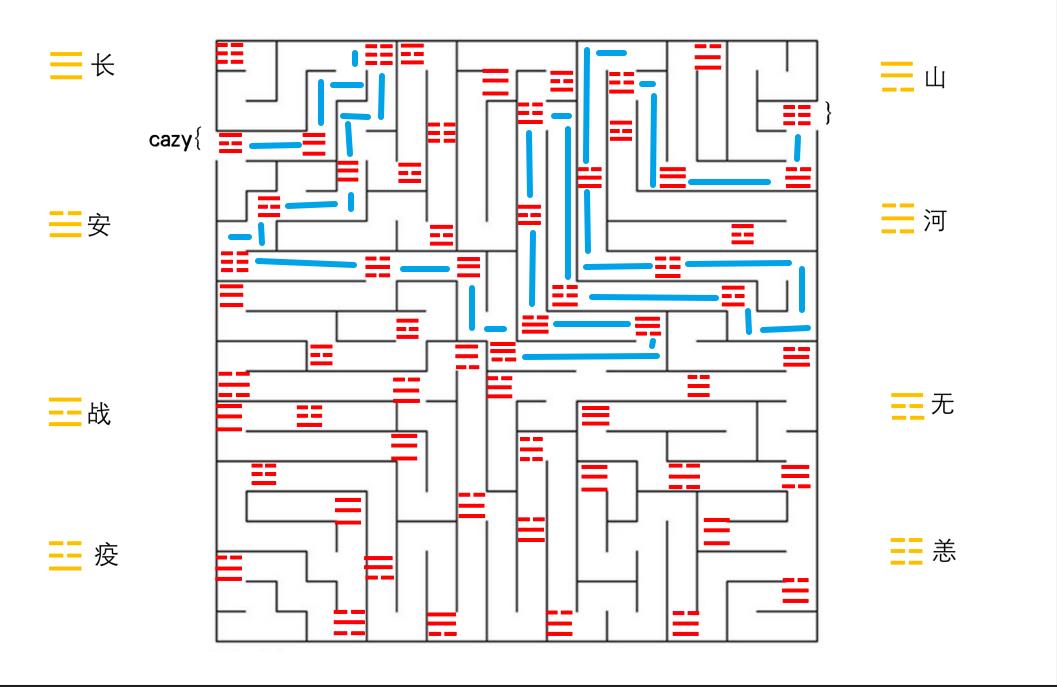

0x08 八卦迷宫

考点:迷宫

将附件解压,得到一张迷宫的图片,用画图工具手工连接,然后将路上的图表和字相对应。

按顺序打出,然后根据题目要求换成全拼,加上图片里的前缀cazy提交即可。

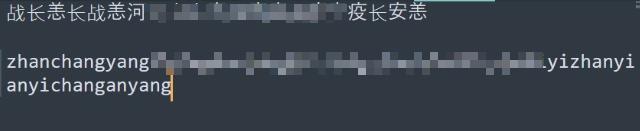

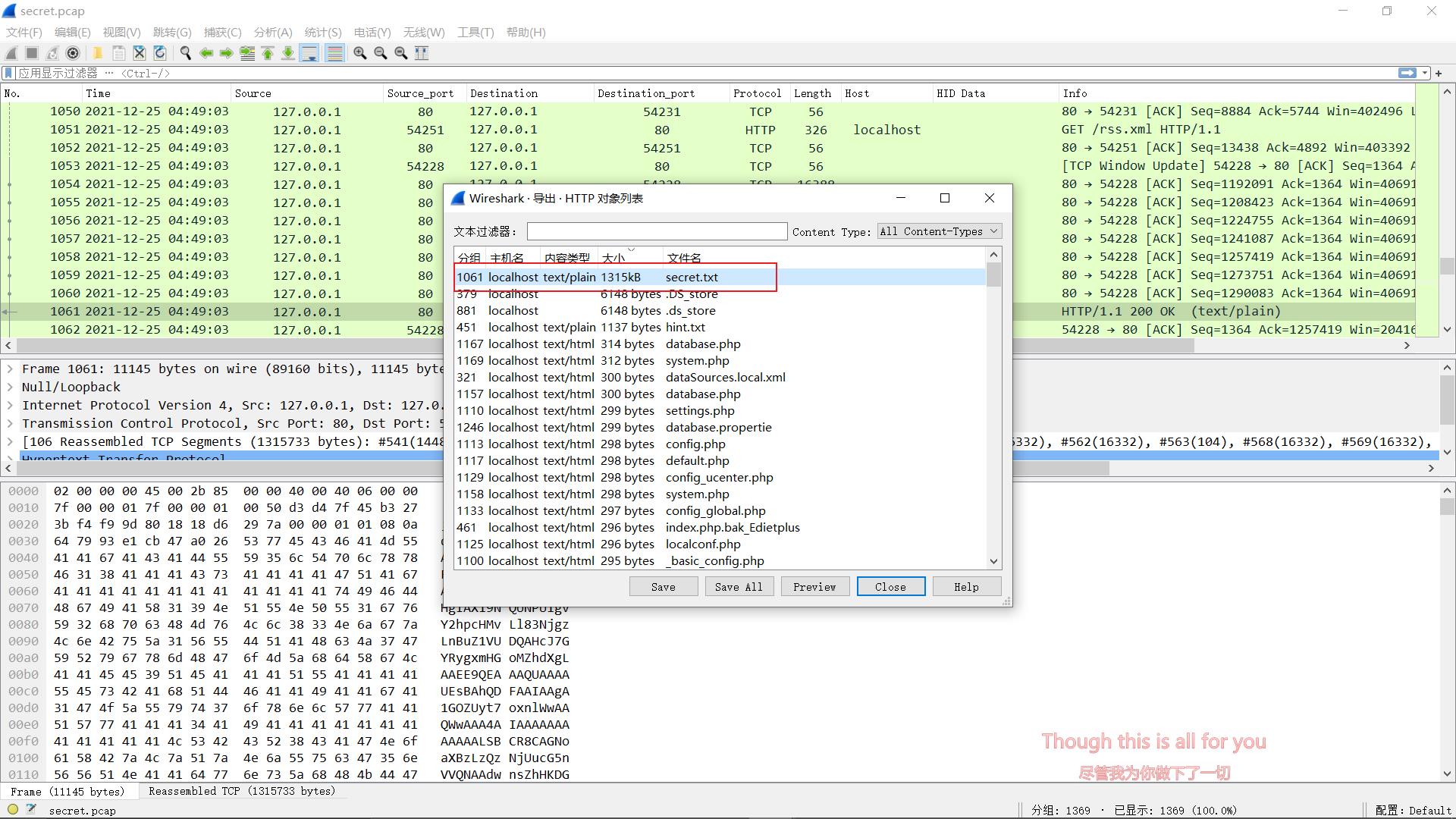

0x09 西安加油

考点:流量分析,base64,base64转换binary,拼图

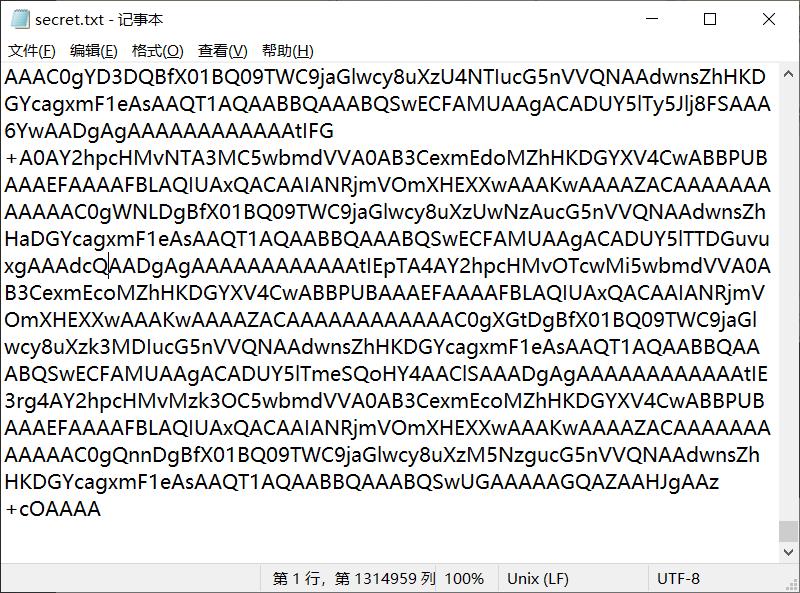

下载附件用wireshark打开流量包,选择导出http对象,按大小排序后可以看到一个格外大的txt文本。

保存后打开发现是base64,在网站进行解码发现是一个压缩包。

将文本导入winhex,运用脚本转换为zip文件。

将zip文件解压得到十几张图片。

使用PS拼图得到flag(这里拿Montage(蒙太奇)好像也能拼,但是我太菜了拼了好几次都成没成功,只能采取笨办法了)。

附上一张原图(希望疫情能早点结束):

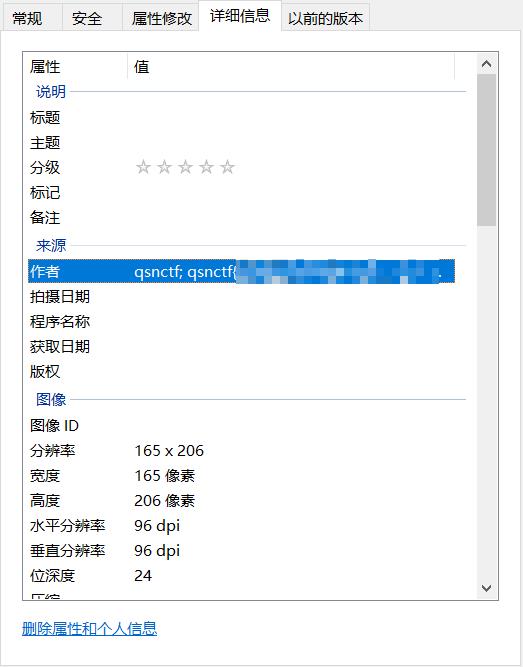

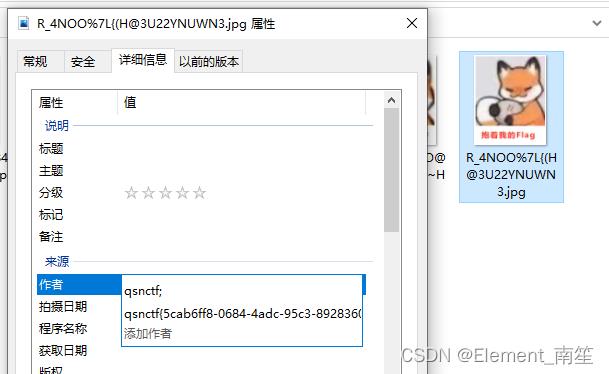

0x10 表情包

考点:文件属性查看

下载附件解压后得到十几张末心心P的表情包(?),挨个查看附件属性,就能找到flag(提示:跟Flag有关哦)。

0x11 欢迎

考点:拼图

折磨!!!!直接放原图(某次群聊打电话的截图):

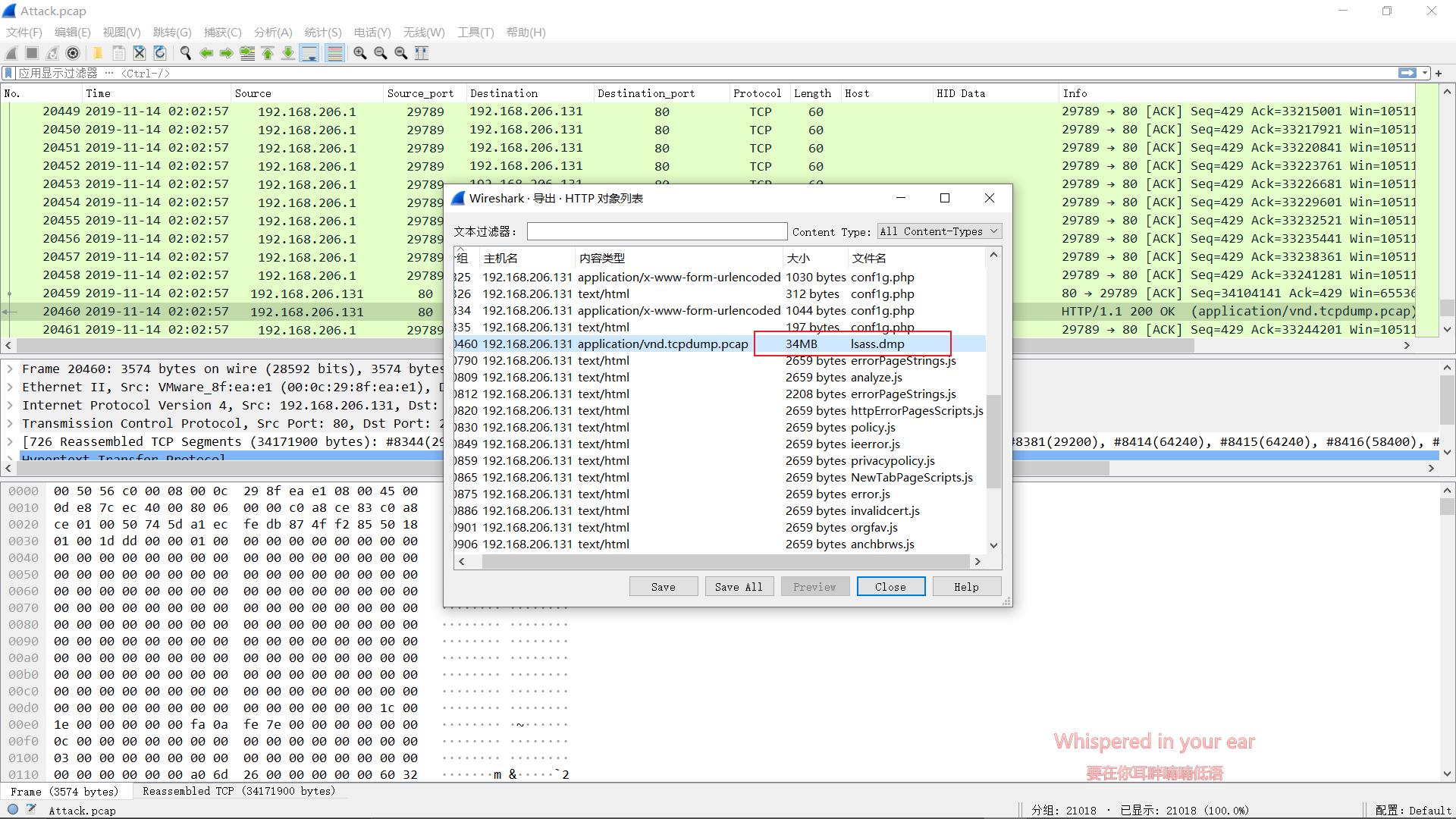

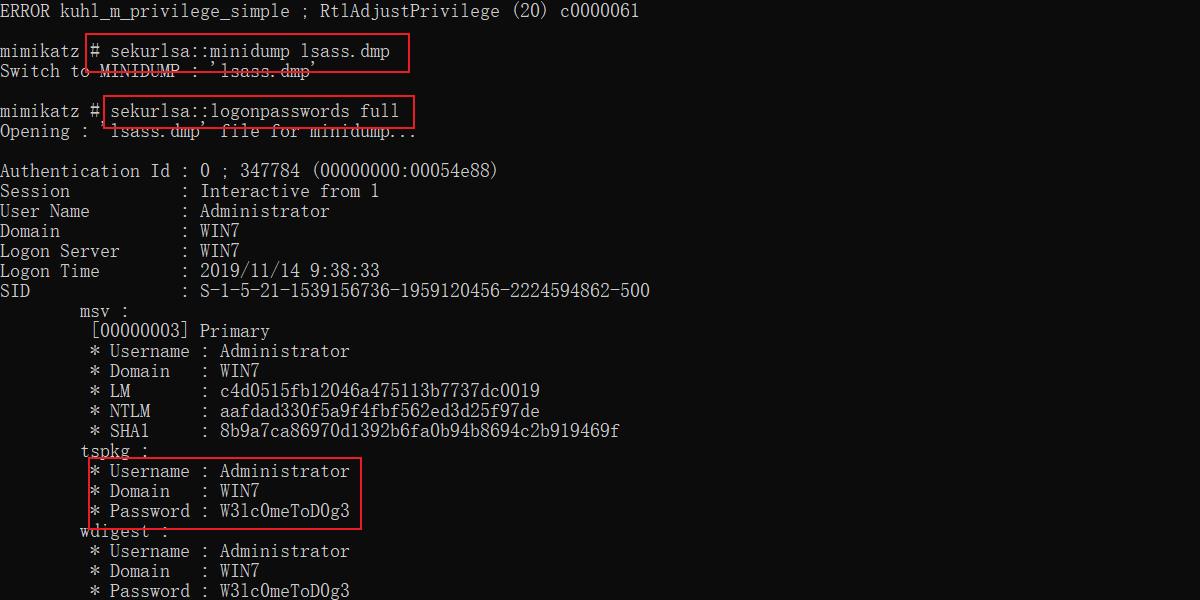

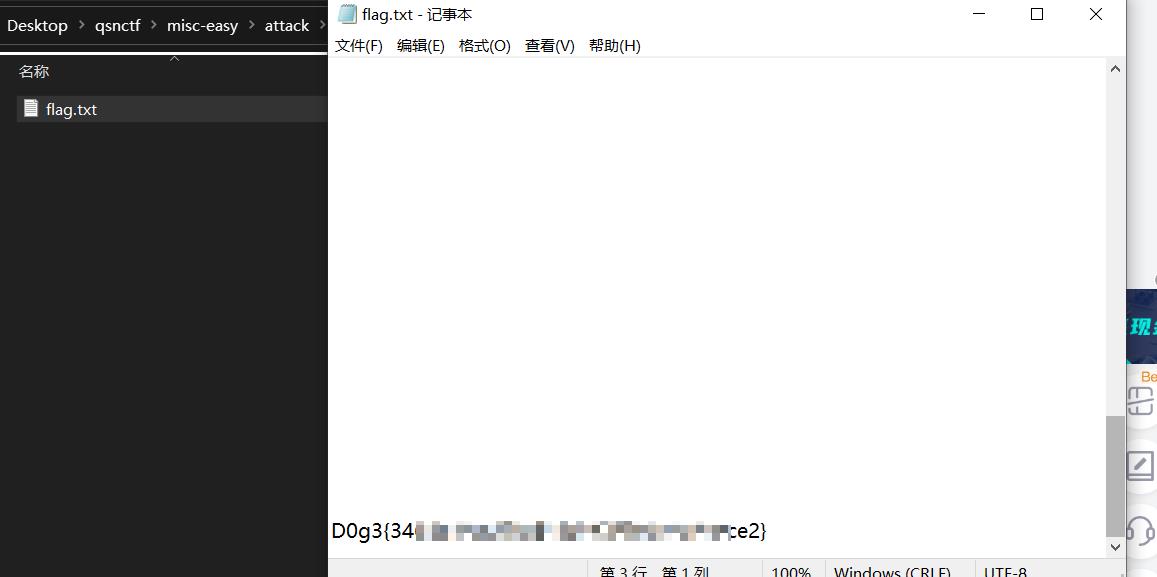

0x12 Attack

考点:流量取证,mimikatz

先对流量包进行分离,得到一个加密的压缩包,提示是administrator的秘密

猜测需要得到administrator的密码,重新分析流量包,导出http对象,将最大的bmp文件导出。

-

Tips:dmp文件是windows系统中的错误转储文件,当Windows发生错误蓝屏的时候,系统将当前内存【含虚拟内存】中的数据直接写到文件中去,方便定位故障原因。

(里面包含主机用户密码信息)

使用mimikatz分析.dmp文件,双击启动mimikatz.exe(x64(记得添加信任或者关闭杀毒软件,要不然就被杀掉了))并依次执行以下命令:

//提升权限

privilege::debug(网上抄的,不知道有啥用,我这里执行会报错,但是不影响下面的操作)

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

将administrator的密码作为压缩包密码解压即可得到flag。

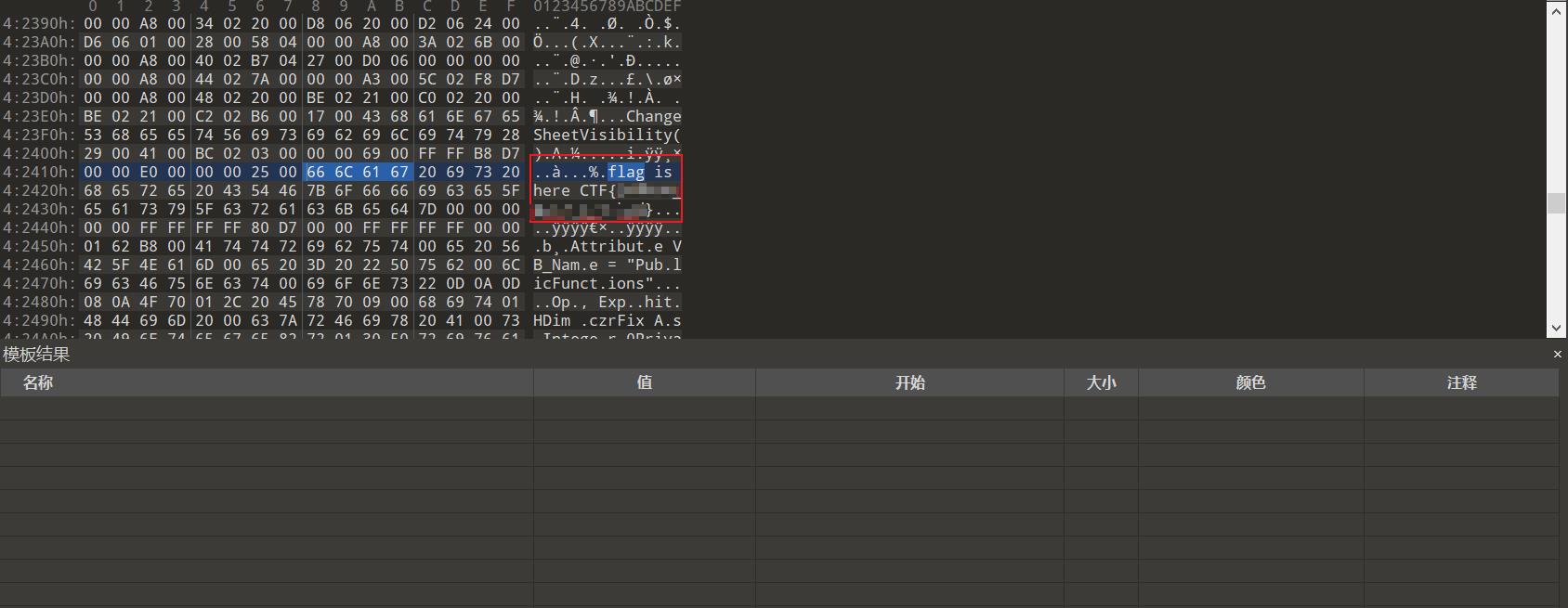

0x13 xcel破解

考点:基础文件操作

使用010editor打开往下翻翻就能看到flag…

0x14 FireFox Forensics

考点:火狐取证

太菜了不会做,WP奉上。https://blog.csdn.net/weixin_45791884/article/details/118707262

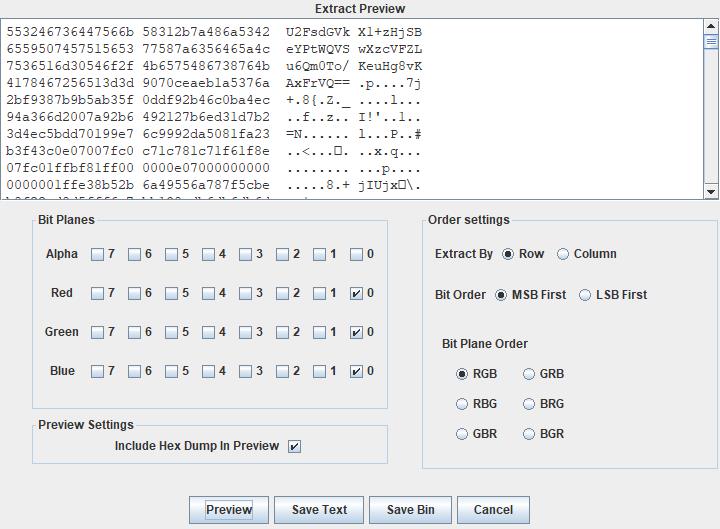

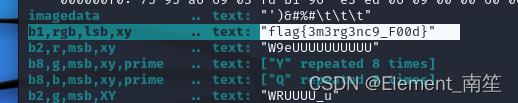

0x15 Game

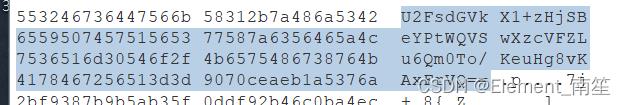

考点:base32,LSB,3DES

解压src.zip,在index.html中找到base32数据,解码得到一个假的flag。

接下来分析那张png图片,用stegsolve打开在0通道发现base64数据

看到U2Fsd开头首先想到AES,但AES需要密钥,将之前解码得到的假flag当作密钥进行解密,并未解密出明文,转而想到DES,经过多次尝试,最终发现加密方式为3DES。

0x16 19sanity

考点:Markdown

打开md文件获得flag。

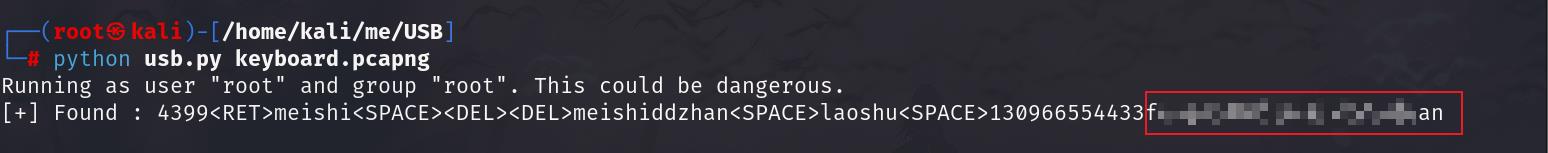

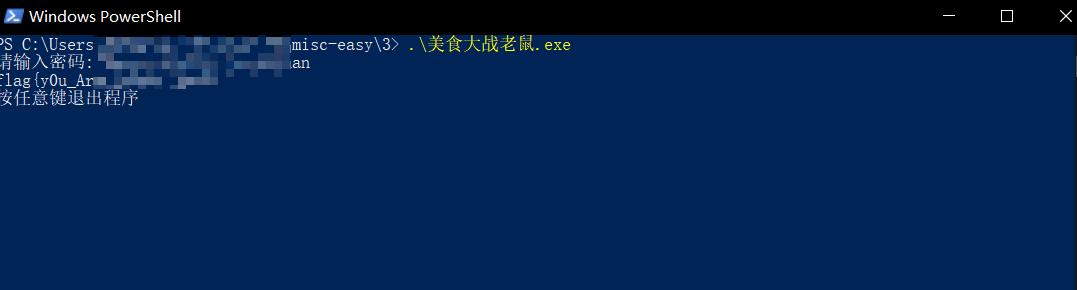

0x17 ez-usb

考点:USB流量分析

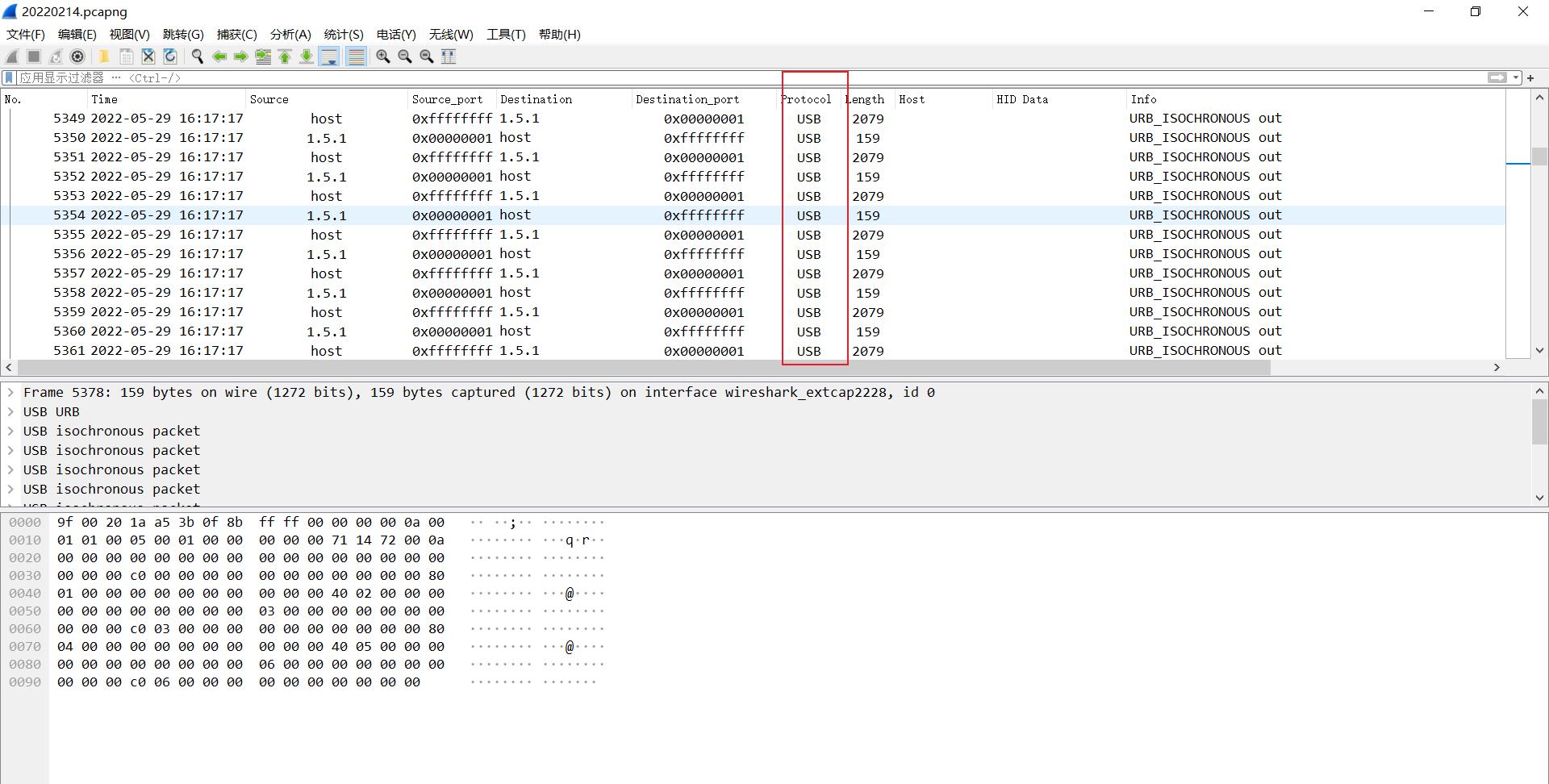

解压附件获得一个流量包和exe文件,exe文件打开需要输入密码,先跳过。用wireshark打开流量包,发现是usb流量。

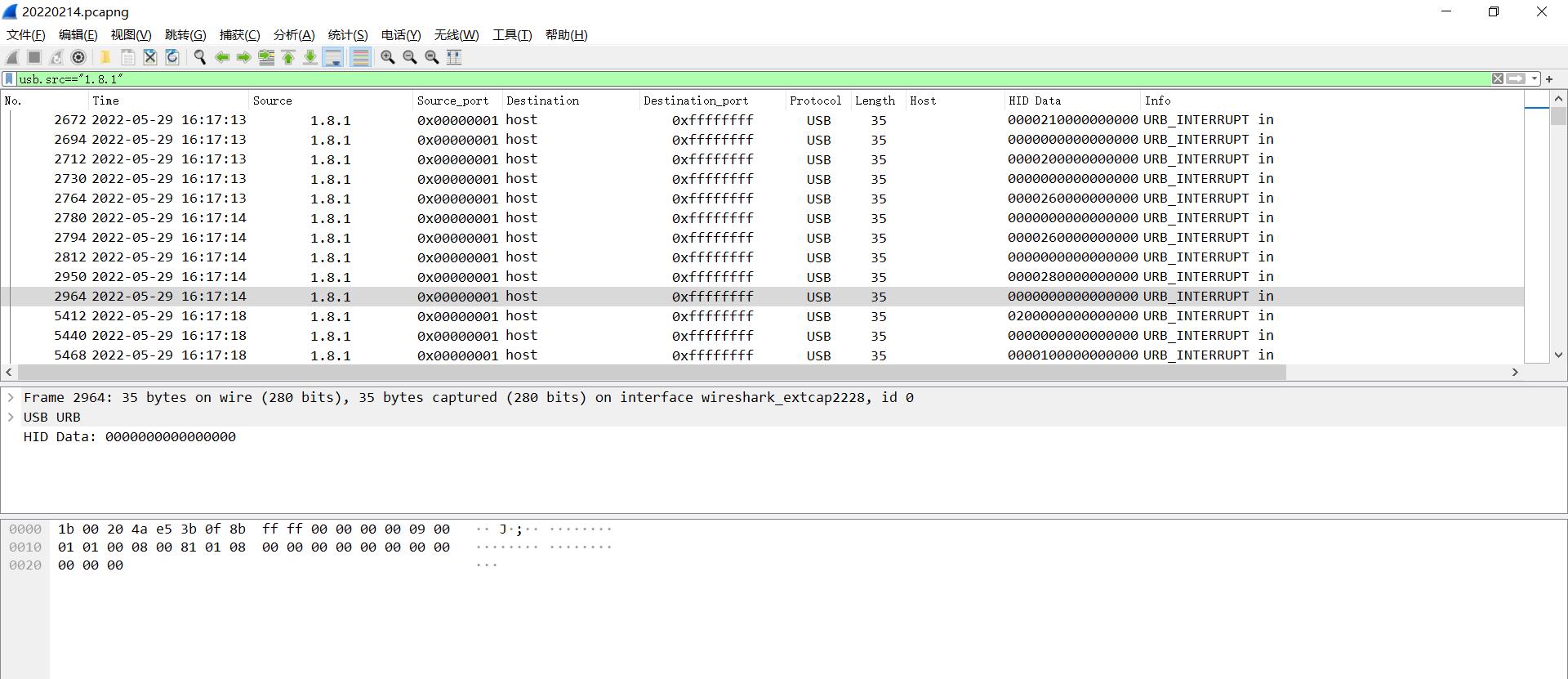

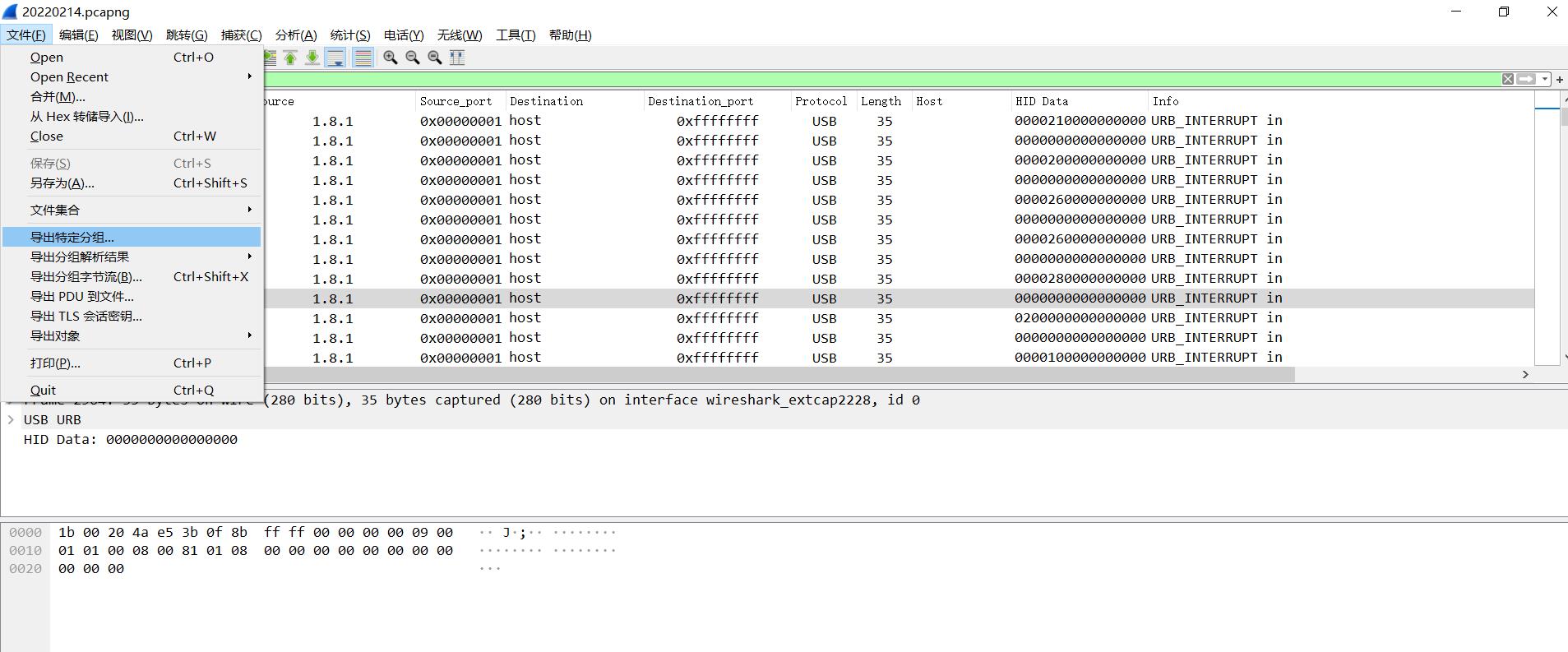

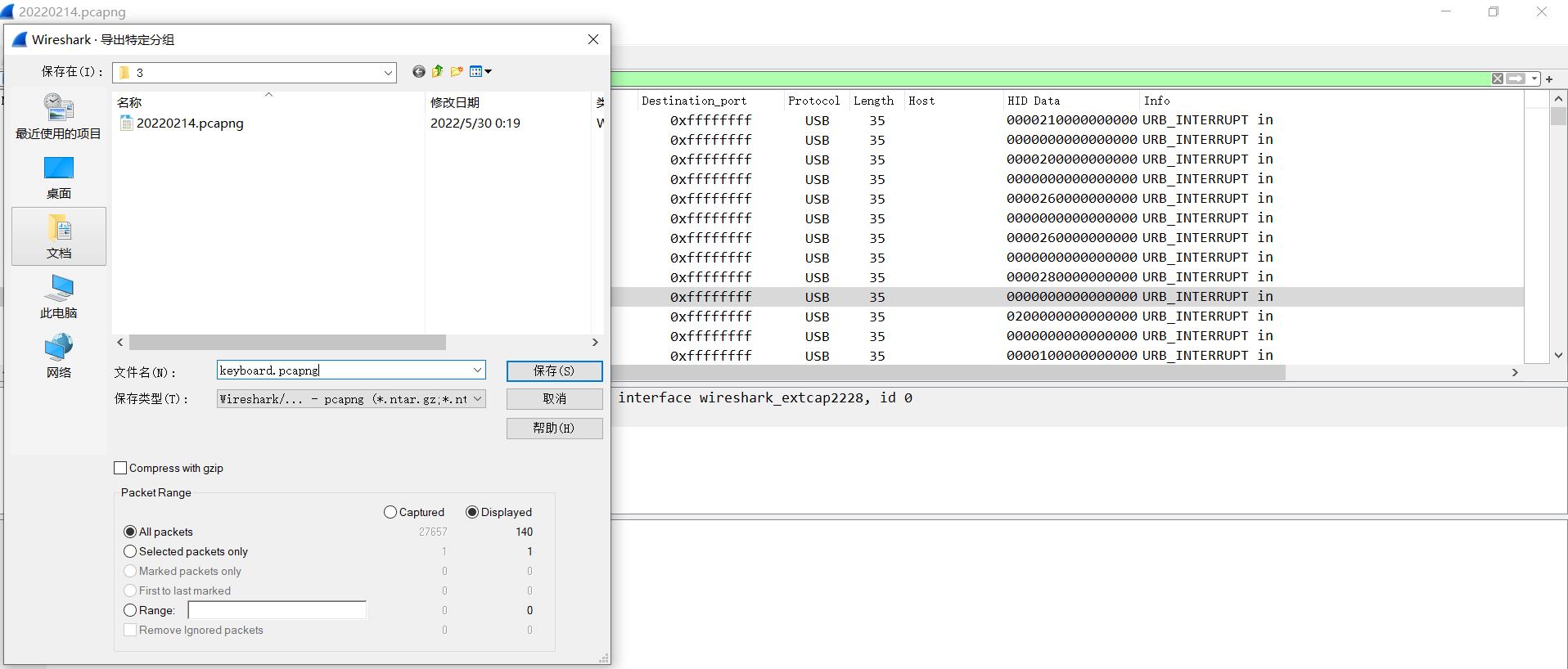

根据题目描述,推测为键盘的usb流量,添加过滤条件**usb.src==“1.8.1”**进行过滤,, 然后导出特定分组并生成一个新的流量包。

使用大佬的usb流量分析脚本进行分析即可获得密码。

打开exe文件输入密码即可获得flag。

下面附上大佬的脚本(github项目地址):

#!/usr/bin/env python

import sys

import os

DataFileName = "usb.dat"

presses = []

normalKeys = "04":"a", "05":"b", "06":"c", "07":"d", "08":"e", "09":"f", "0a":"g", "0b":"h", "0c":"i", "0d":"j", "0e":"k", "0f":"l", "10":"m", "11":"n", "12":"o", "13":"p", "14":"q", "15":"r", "16":"s", "17":"t", "18":"u", "19":"v", "1a":"w", "1b":"x", "1c":"y", "1d":"z","1e":"1", "1f":"2", "20":"3", "21":"4", "22":"5", "23":"6","24":"7","25":"8","26":"9","27":"0","28":"<RET>","29":"<ESC>","2a":"<DEL>", "2b":"\\t","2c":"<SPACE>","2d":"-","2e":"=","2f":"[","30":"]","31":"\\\\","32":"<NON>","33":";","34":"'","35":"<GA>","36":",","37":".","38":"/","39":"<CAP>","3a":"<F1>","3b":"<F2>", "3c":"<F3>","3d":"<F4>","3e":"<F5>","3f":"<F6>","40":"<F7>","41":"<F8>","42":"<F9>","43":"<F10>","44":"<F11>","45":"<F12>"

shiftKeys = "04":"A", "05":"B", "06":"C", "07":"D", "08":"E", "09":"F", "0a":"G", "0b":"H", "0c":"I", "0d":"J", "0e":"K", "0f":"L", "10":"M", "11":"N", "12":"O", "13":"P", "14":"Q", "15":"R", "16":"S", "17":"T", "18":"U", "19":"V", "1a":"W", "1b":"X", "1c":"Y", "1d":"Z","1e":"!", "1f":"@", "20":"#", "21":"$", "22":"%", "23":"^","24":"&","25":"*","26":"(","27":")","28":"<RET>","29":"<ESC>","2a":"<DEL>", "2b":"\\t","2c":"<SPACE>","2d":"_","2e":"+","2f":"","30":"","31":"|","32":"<NON>","33":"\\"","34":":","35":"<GA>","36":"<","37":">","38":"?","39":"<CAP>","3a":"<F1>","3b":"<F2>", "3c":"<F3>","3d":"<F4>","3e":"<F5>","3f":"<F6>","40":"<F7>","41":"<F8>","42":"<F9>","43":"<F10>","44":"<F11>","45":"<F12>"

def main():

# check argv

if len(sys.argv) != 2:

print("Usage : ")

print(" python UsbKeyboardHacker.py data.pcap")

print("Tips : ")

print(" To use this python script , you must install the tshark first.")

print(" You can use `sudo apt-get install tshark` to install it")

print("Author : ")

print(" WangYihang <wangyihanger@gmail.com>")

print(" If you have any questions , please contact me by email.")

print(" Thank you for using.")

exit(1)

# get argv

pcapFilePath = sys.argv[1]

# get data of pcap

os.system("tshark -r %s -T fields -e usb.capdata 'usb.data_len == 8' > %s" % (pcapFilePath, DataFileName))

# read data

with open(DataFileName, "r") as f:

for line in f:

presses.append(line[0:-1])

# handle

result = ""

for press in presses:

if press == '':

continue

if ':' in press:

Bytes = press.split(":")

else:

Bytes = [press[i:i+2] for i in range(0, len(press), 2)]

if Bytes[0] == "00":

if Bytes[2] != "00" and normalKeys.get(Bytes[2]):

result += normalKeys[Bytes[2]]

elif int(Bytes[0],16) & 0b10 or int(Bytes[0],16) & 0b100000: # shift key is pressed.

if Bytes[2] != "00" and normalKeys.get(Bytes[2]):

result += shiftKeys[Bytes[2]]

else:

print("[-] Unknow Key : %s" % (Bytes[0]))

print("[+] Found : %s" % (result))

# clean the temp data

os.system("rm ./%s" % (DataFileName))

if __name__ == "__main__":

main()

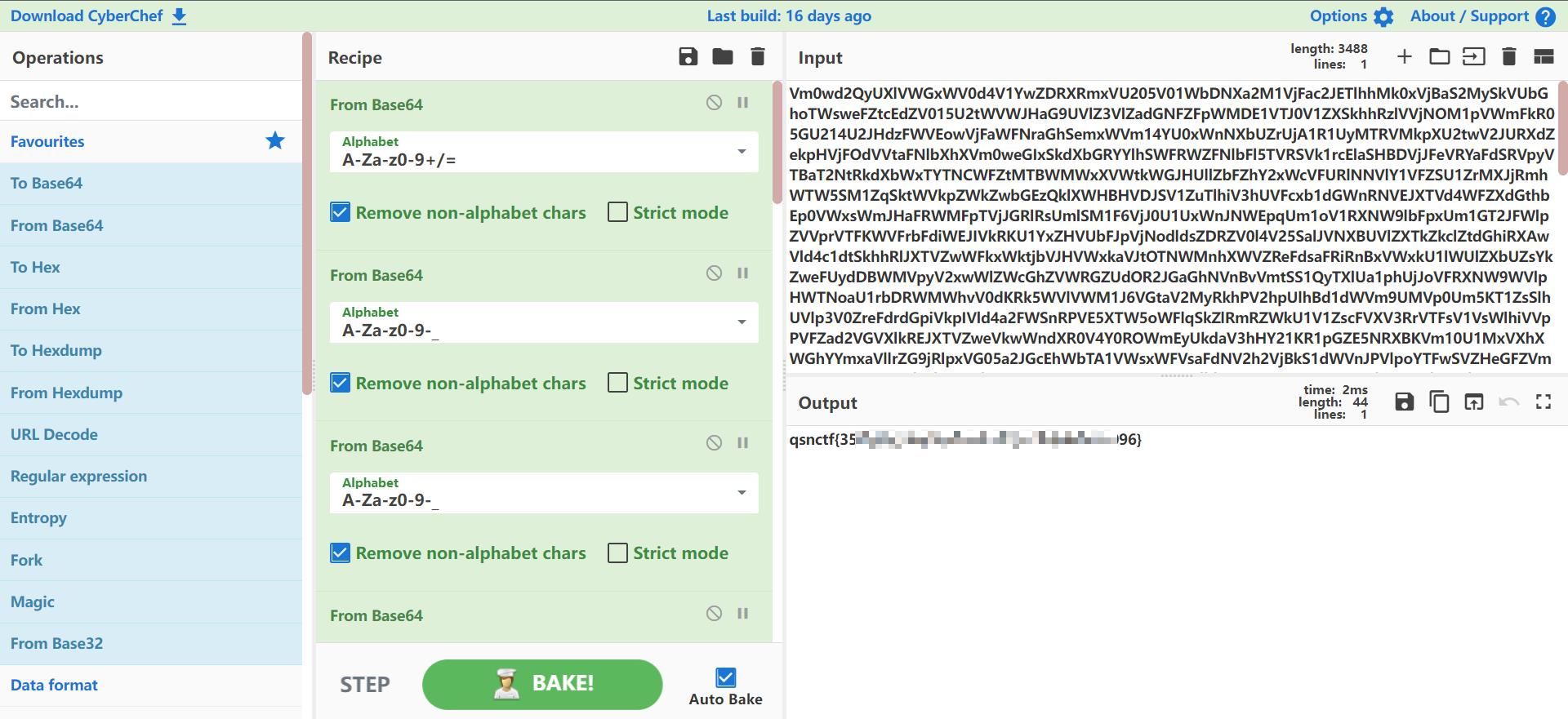

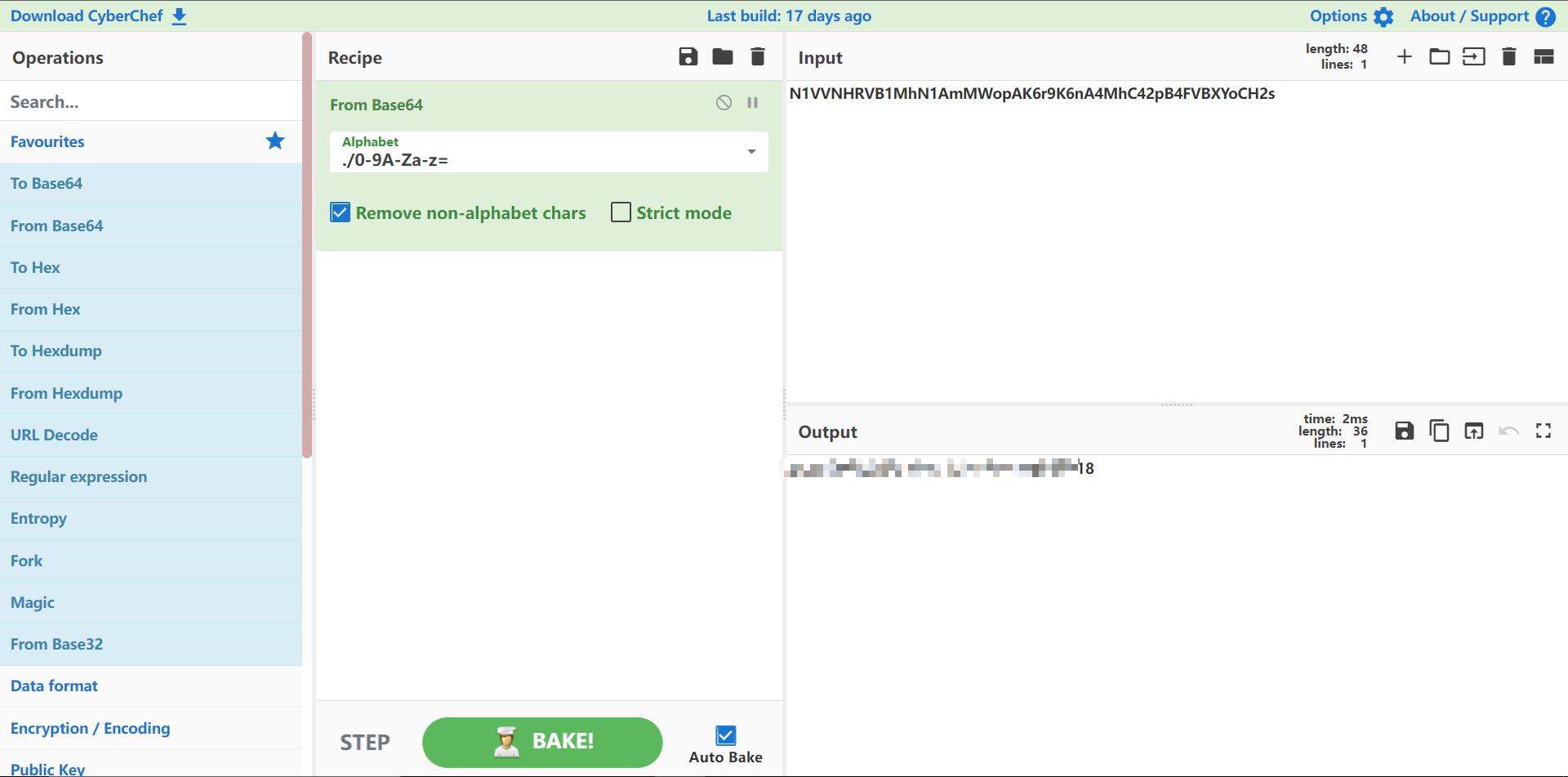

0x18 Top1

考点:base64

把密文放在cyberchef上自动解密就出来了。

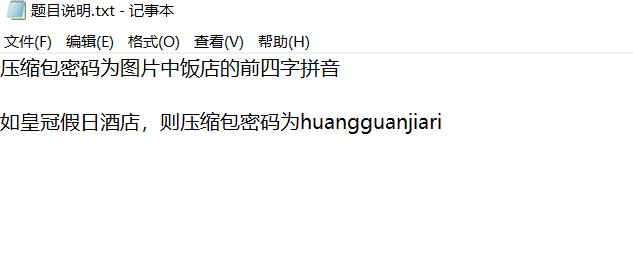

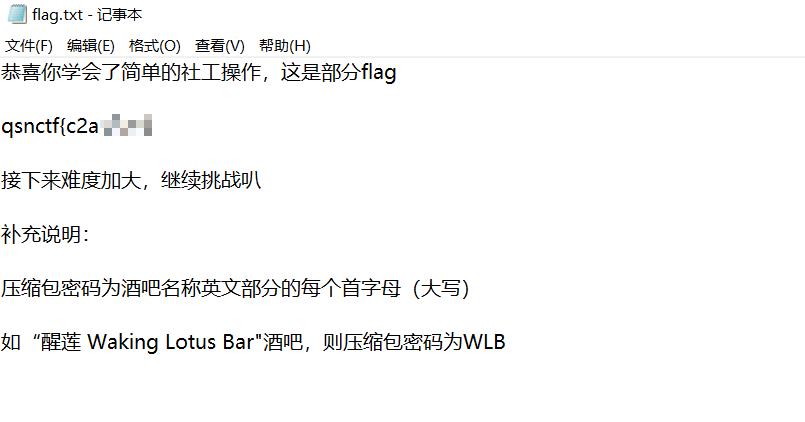

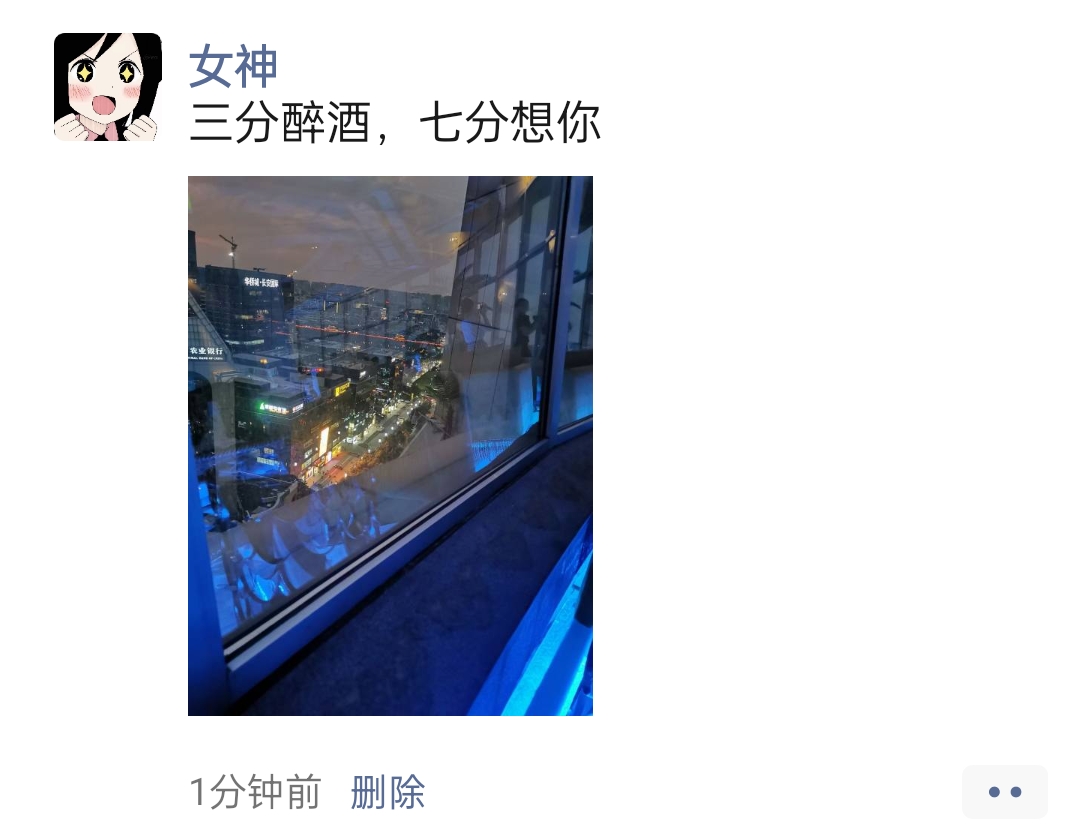

0x19 女神的朋友圈

考点:社工

第一层:

百度识图,获得酒店名称。

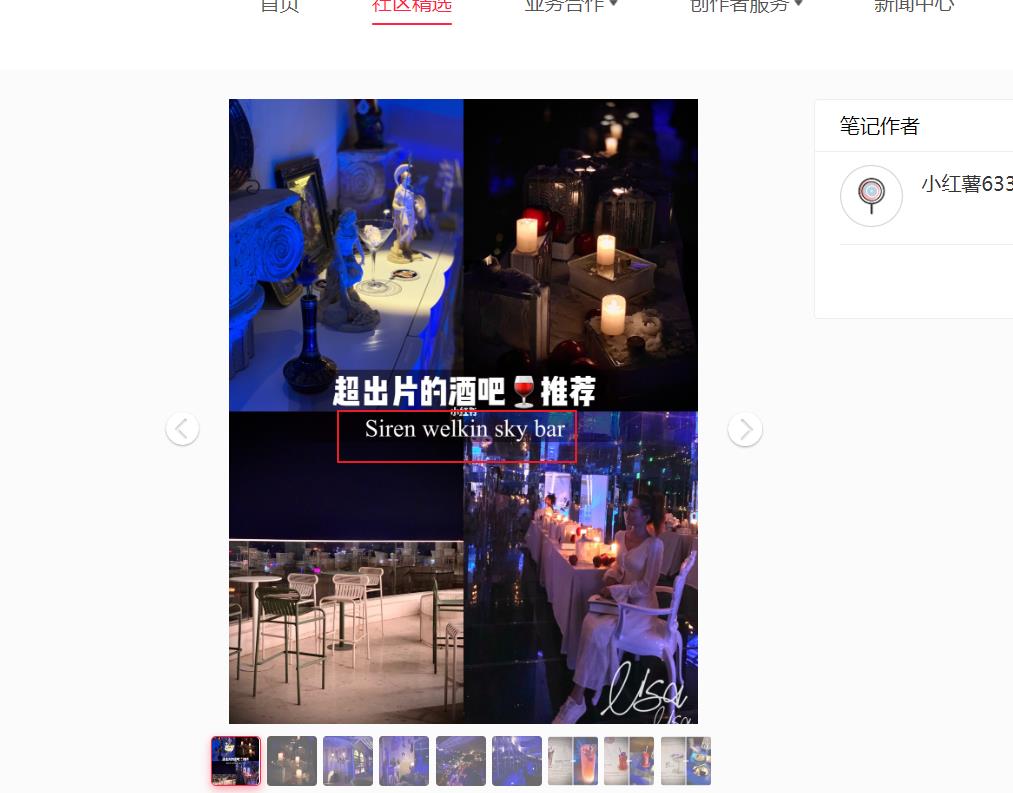

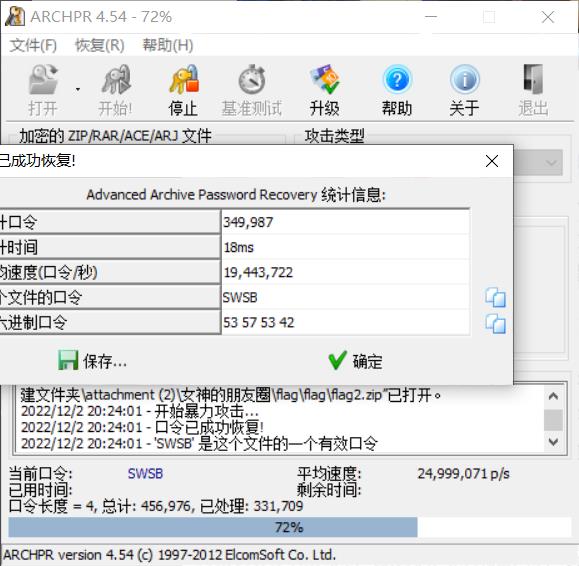

第二层:

依旧是百度识图,找到一篇文章,获得酒吧名

Tips:

由于题目已经告诉我们密码为全英文大写,这里直接爆破也可以。

第三层:

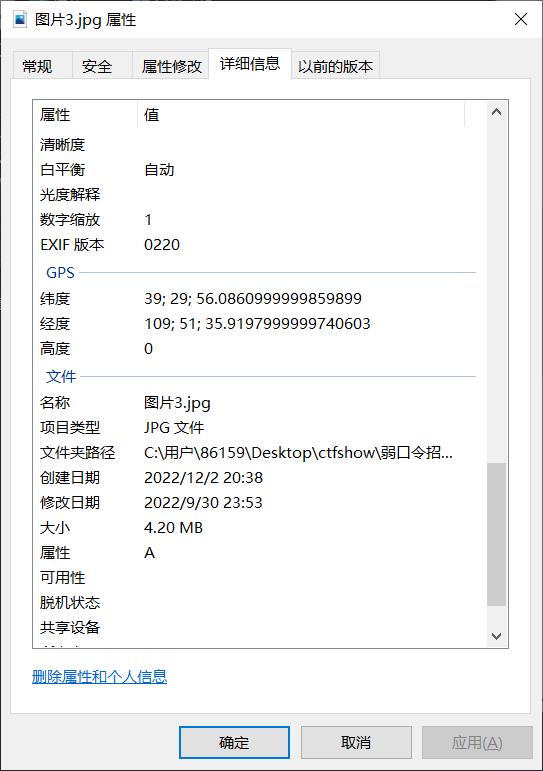

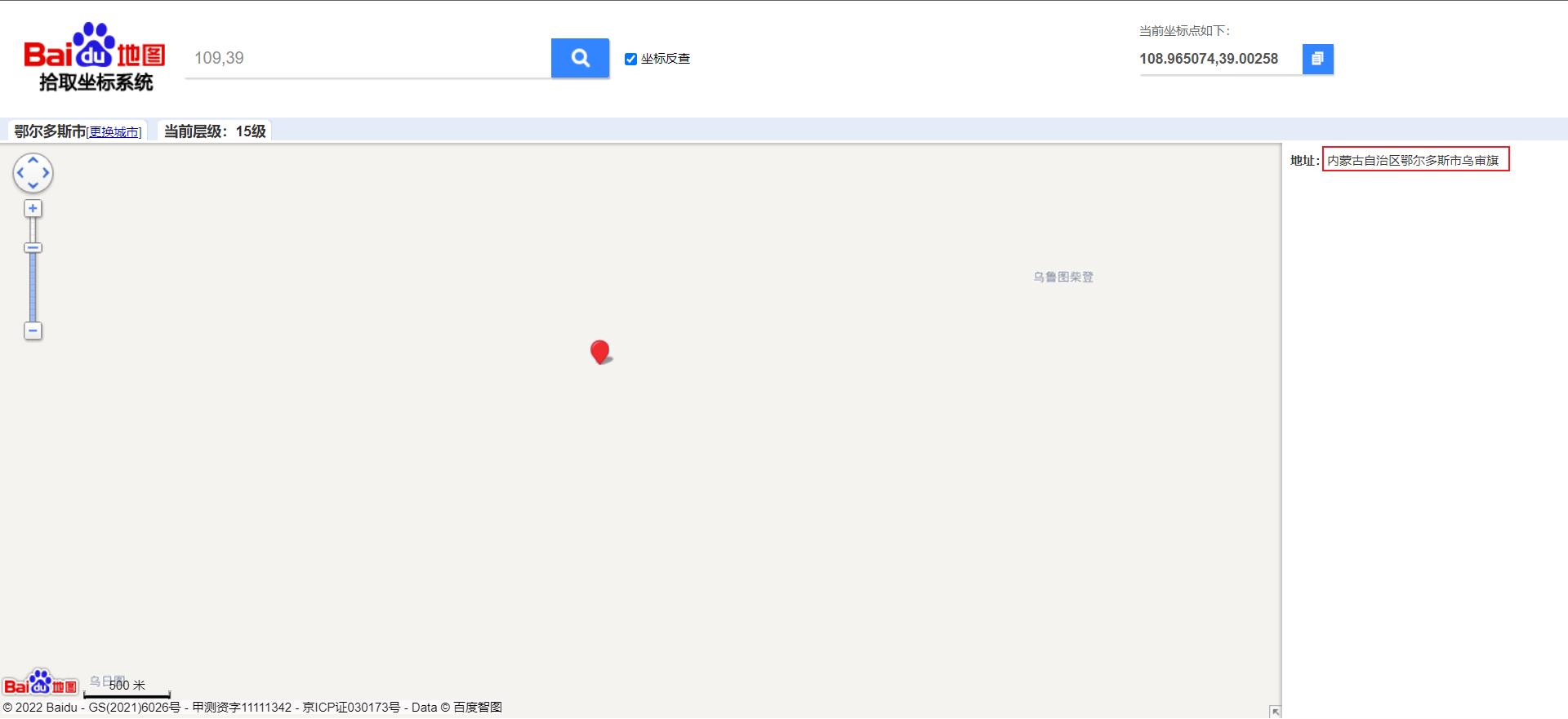

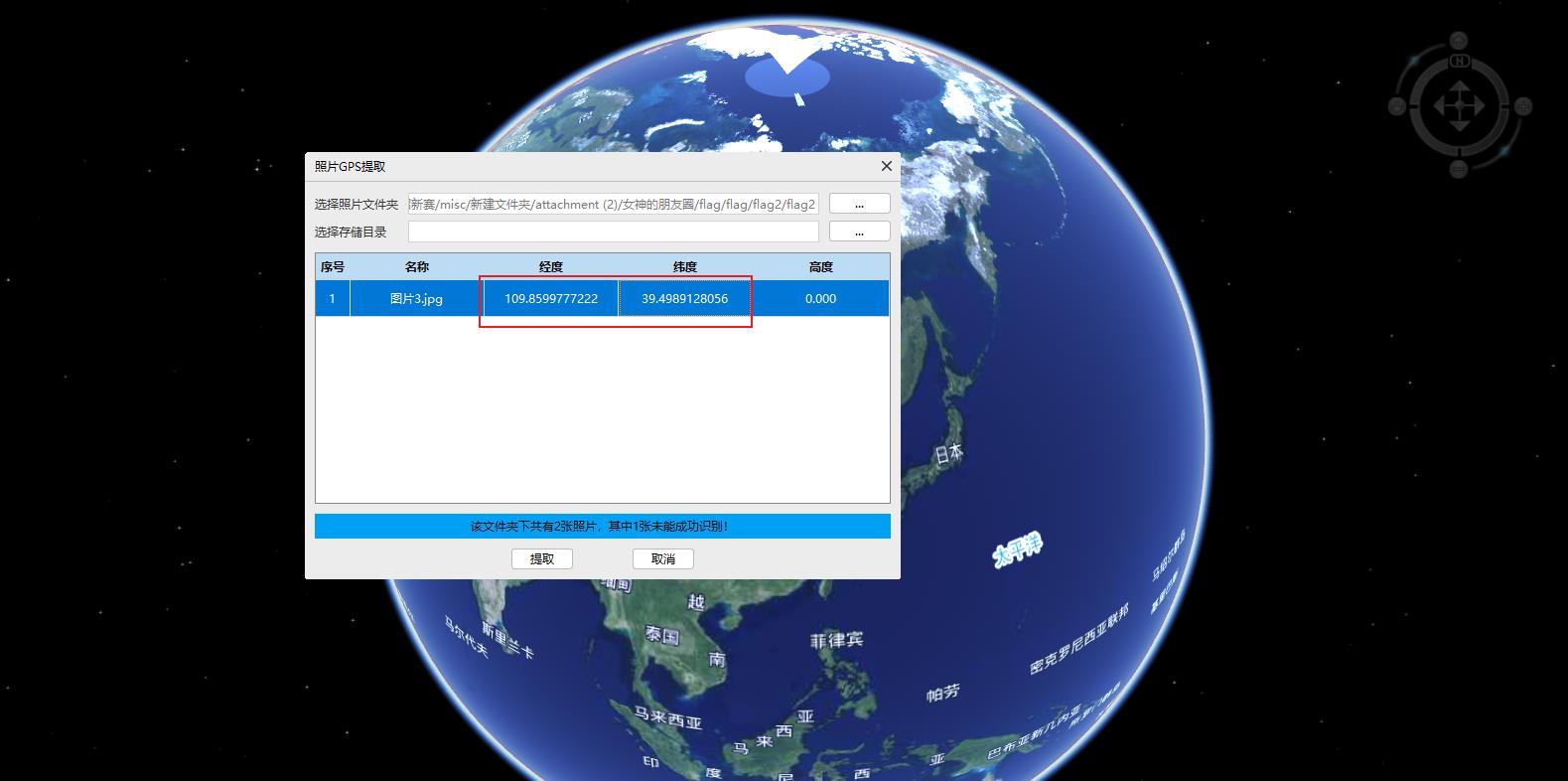

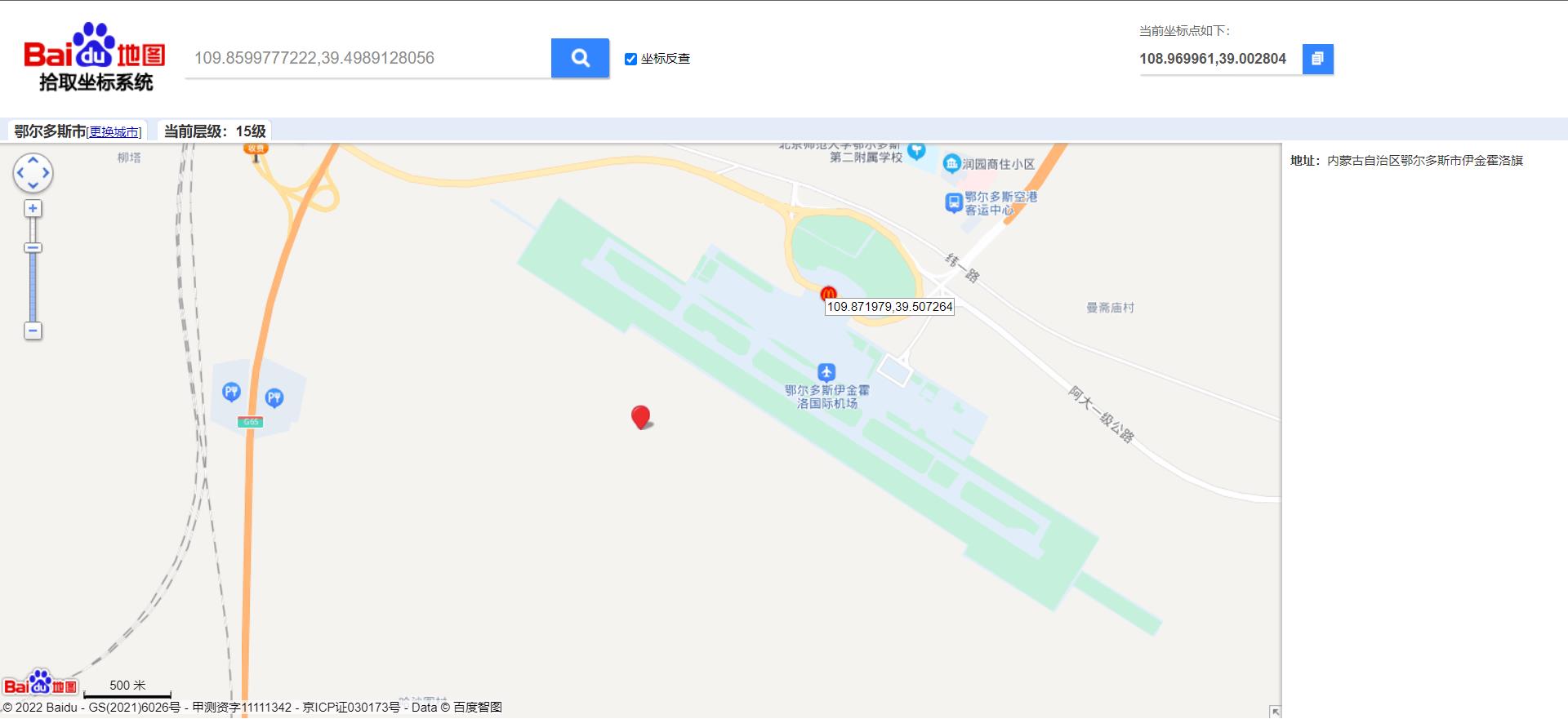

在图片3.jpg的图片属性中可以看到经纬度。

根据图片的经纬度进行坐标反查(不需要很精细,取第一个数字即可)。

可得出拍摄地为鄂尔多斯市,换成拼音解压即可获得flag。

Tips:

也可利用工具(例如LocaSpaceViewer)提取出图片精确的经纬度。

0x20 剑拔弩张的小红

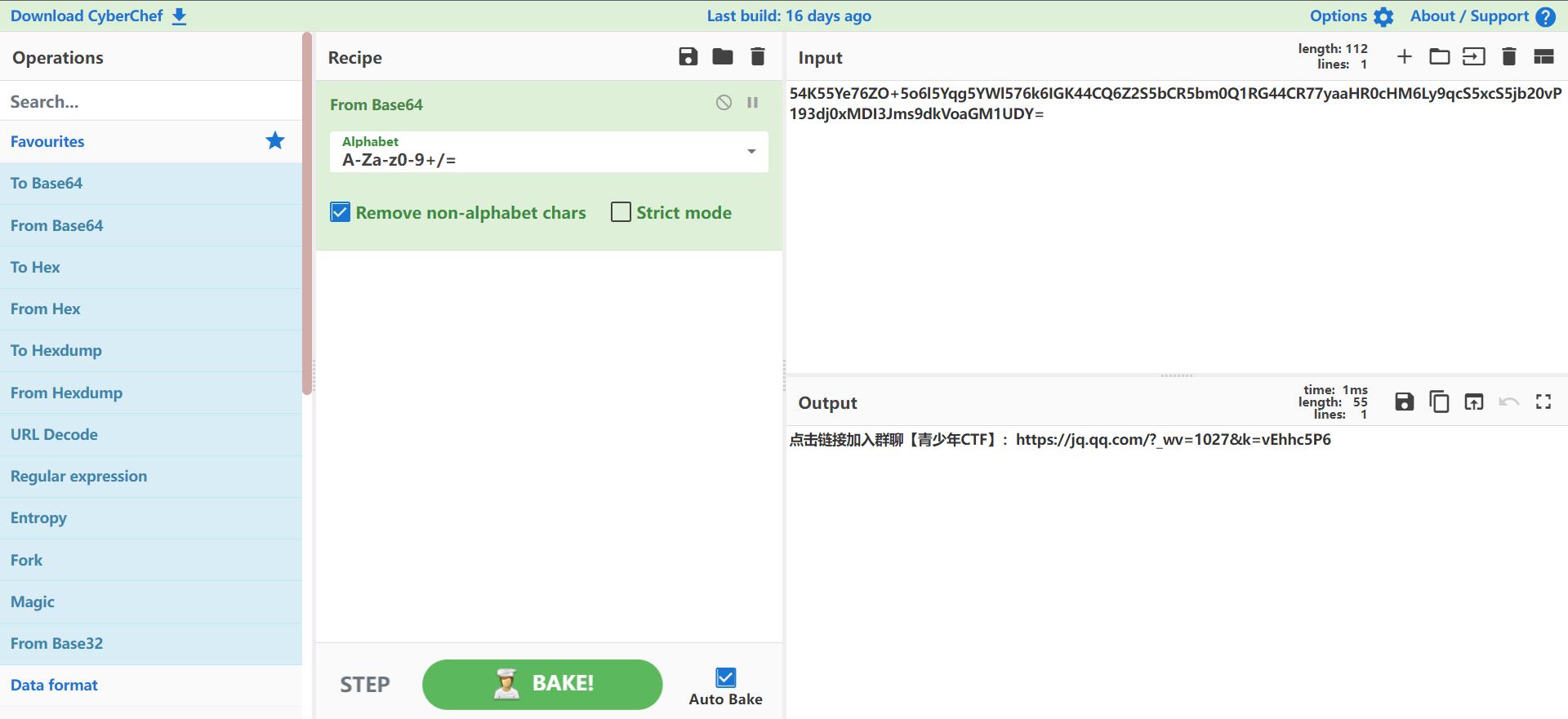

考点:base64

base64解密后点击加群链接加群,在群文件里放着(真正的签到题!!!)。

欢迎加入青少年CTF:797842833(QQ群)

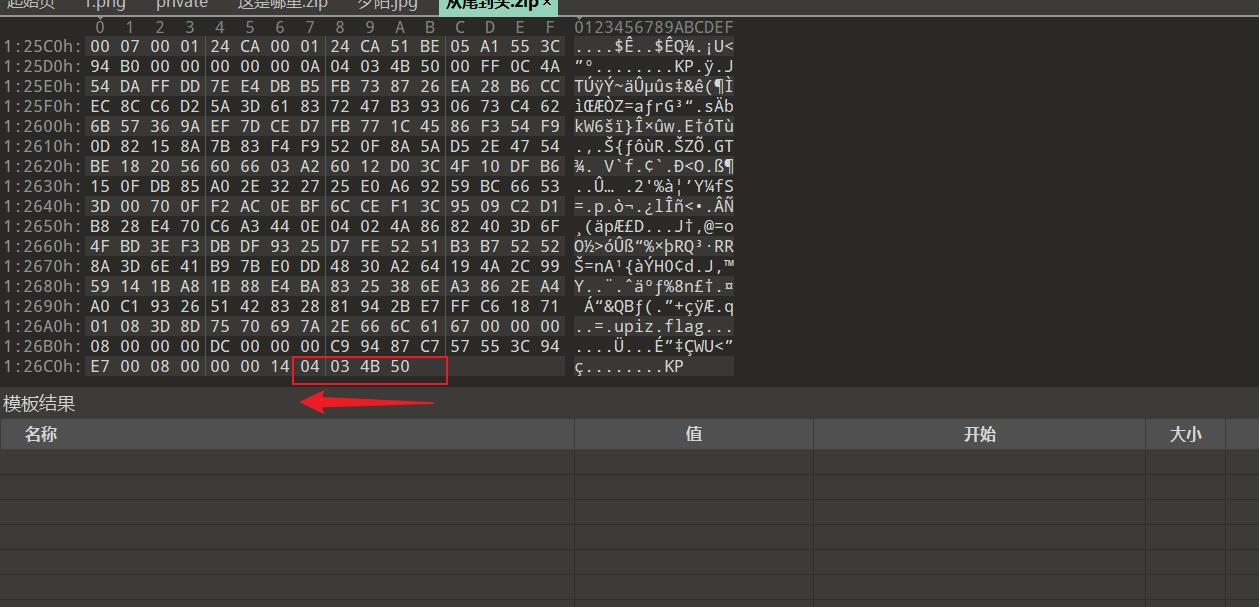

0x21 从尾看到头

考点:文件逆序,二维码批量扫描,base64,base64换表

下载附件得到一个压缩包,进行解压会报错,用010editor打开压缩包,发现文件头在末尾。

编写脚本进行逆序:

s=open("从尾到头.zip","rb").read()[::-1]

a=open("从尾到头1.zip","wb")

a.write(s)

a.close()

解压逆序后的压缩包,里面有三十多张二维码,手动或者编写脚本进行批量扫描:

import cv2

import pyzbar.pyzbar as pyzbar

for i in range(1,32):

qrcode = cv2.imread(str(i)+'.png')

data = pyzbar.decode(qrcode)[0].data.decode("utf-8")

with open('qrcode.txt','a') as f:

f.write(data)

f.close()

查看文本发现为base64密文,进行解密得到一串意义不明的文本,先放到一边。

用010editor打开galf.zip文件,发现情况跟第一个压缩包情况一样都是逆序,复用之前的脚本,修复后解压。

发现需要密码,将之前放到一边的文本作为密码进行解压获得flag.txt,这时候提交显示flag错误,将flag中的内容进行解密得到真正的flag。

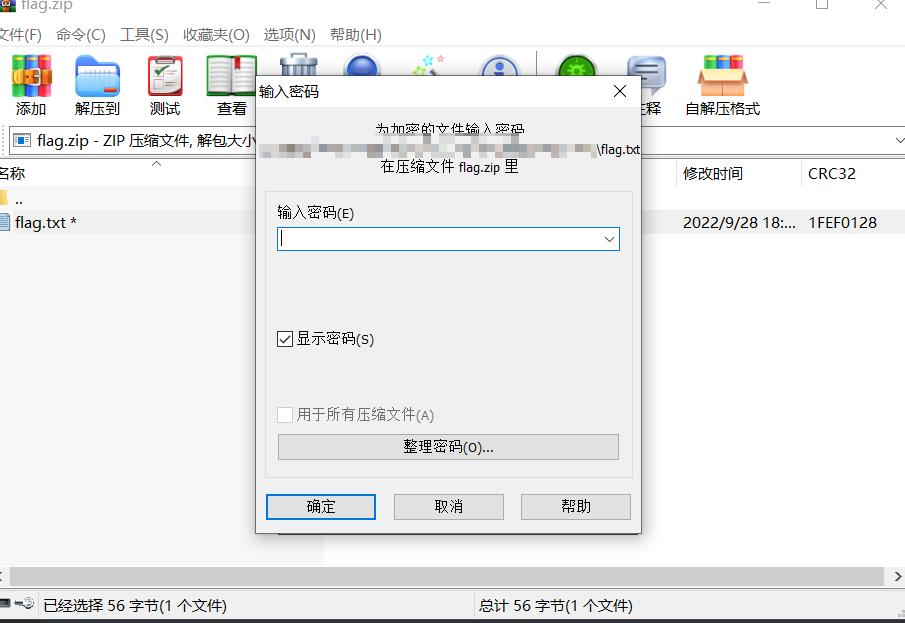

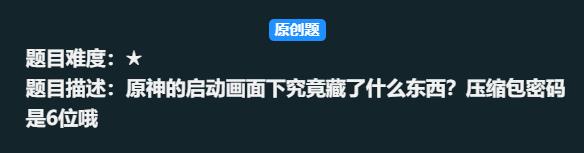

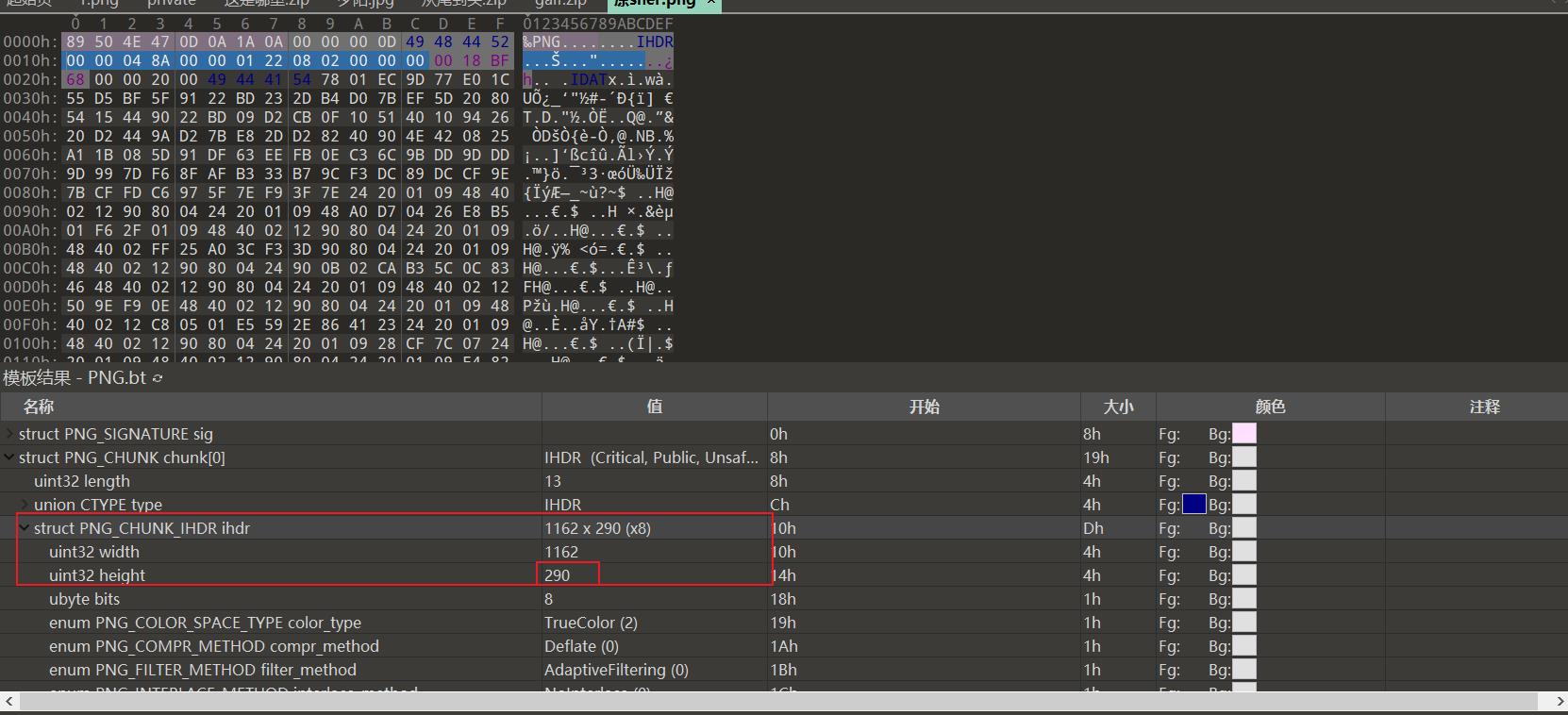

0x22 原sher

考点:压缩包密码爆破,图片隐写

解压需要密码,题目提示6位,盲猜密码为qsnctf(拿爆破工具也能爆出来)。

解压出一张图片,用010editor打开,修改图片高度,保存后在此查看图片,发现flag。

0x23 BASE64隐写

考点:base64隐写

解密脚本:

d='''STJsdVkyeDFaR1U4YVc5emRISmxZVzArQ2c9PQ1=

STJsdVkyeDFaR1U4YzNSeWFXNW5QZ289DQ==

STJsdVkyeDFaR1U4WTNOMGNtbHVaejRLDV==

STJsdVkyeDFaR1U4WTNOMFpHbHZQZ289DQ==

STJSbFptbHVaU0J0WVhodUlEazVPUW89Dd==

Q2c9PQ1=

ZFhOcGJtY2dibUZ1WlhOd1lXTmxJSE4wWkRzSw1=

Q2c9PQ0=

WTJoaGNpUmpZVnR0WVhodVhTd2dZMkpiYldGNGJsMDdDZz09DU==

Q2c9PQ1=

YVc1MElHTnRjQ2h6ZEhKcGJtY2dZU3dnYzNSeWFXNW5JR2lwQ2c9PQ2=

ZXdvPQ1=

SUNBZ3lHbG1LR3V1YzJsNlpTZ3BJRDRnWWk1emFYcGxLQ2twQ2c9PQ3=

SUNBZ0lDbWdJb0J5WlhSMWNtNGdNVHNLDb==

SUNBZ0lHVnNjMlVnYVdZb1lTNXphWHBsS0NrZ1BDQmlMbk5wZW1Vb0tTa0sN

SUNBZ0lDQWdJQ0J5WlhSMWNtNGdMVEU3Q2c9PQ0=

SUNBZ0lHVnNjMlVLDd==

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JtYjNJb2FXNTBJR2tnUFNBd095QnBJRHdnWVM1emFYcGxLQ2s3SUdrckt5a0sN

SUNBZ2lDQWdJQ2I3Q2c9PQ2=

SUNBZ1lDQWdJQ1FnSUNBZ2FXWW9ZVnRwWFNBOElHSmJhVjBwQ2c9PQ1=

SUNBZ0lDYWdJY0FnSUNBZ0lDYWdJSEpsZEhWeWJpYXRNVHNLDY==

SUNBZ1lDQWdJQ1FnSUNBZ2FXWW9ZVnRwWFNBK1lHSmJhVjBwQ2c9PQ1=

SUNBZ0lDXWdJX0FnSUNBZ0lDXWdJSEpsZEhWeWJpXXhPd289DX==

SUNBZ0lDQWdJQ0I5Q2c9PQ0=

SUNBZ0lDdWdJd0J5WlhSMWNtNGdNRHNLDd==

SUNBZ0lIMEsN

ZlFvPQ2=

Q2c9PQ1=

ZG05cFpDQnlaWE5sZEdFb2MzUnlhVzVuSUdFcENnPT0N

ZXdvPQ1=

SUNBZ1lHMWxiWE5sZENoallTd3dMSE5wZW1WdlppaGpZU2twT3dvPQ1=

SUNBZ2lHWnZjaWhwYm5RZ2FTQTlJREE3SUdrZ1BDQmhMbk5wZW1Vb2tUc2dhU3NyS1FvPQ2=

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JqWVZ0cFhTQTlJR0ZiWVM1emFYcGxLQ2t0TVMxcFhTQXRJQ2N3SnpzSw0=

SUNBZ0lIMEsN

ZlFvPQ2=

Q2c9PQ0=

ZG05cFpDQnlaWE5sZEdJb2MzUnlhVzVuSUdJcENnPT0N

ZXdvPQ3=

SUNBZ1lHMWxiWE5sZENoallpd3dMSE5wZW1WdlppaGpZaWtwT3dvPQ1=

SUNBZ0lHWnZjaWhwYm5RZ2FTQTlJREE3SUdrZ1BDQmlMbk5wZW1Vb0tUc2dhU3NyS1FvPQ0=

SUNBZ0lIc0sN

SUNBZ1lDQWdJQ1JqWWx1cFhTQTlJR1piWWk1emFYcGxLQ2t1TVMxcFhTQXRJQ2N3SnpzSw1=

SUNBZ1lDQWdJQ1F2TDNCeWFXNTBaaWdpSldRaUxHTmlXMmxkS1RzSw1=

SUNBZ0lIMEsN

ZlFvPQ3=

Q2c9PQ3=

YzNSeWFXNW5JR1ZrWkNoemRISnBibWNnWVN3Z2MzUnlhVzVuSUdJcEx5L2xpcURtczVVSw1=

ZXdvPQ2=

SUNBZ0lISmxjMlYwWVNoaEtUc3ZMK2FLaXVhdmorUzRnT1M5amVXdG1PZWFoT1d0bCtlc3B1V1BtT2FJa09hVnNPV3RseXpsdWJia3VKVG1pb3JtbGJEbnU0VGxqNDNvdjRmbW5hWGt2ci9rdW83bGtJN3BuYUxrdUkzbGtJemt2WTNtbGJEbm03amxpcUFLDW==

SUNBZ0lISmxjMlYwWWloaUtUc0sN

SUNBZ0lHWnZjaWhwYm5RZ2FTTTlJREE3SUdrZ1BDTnRZWGh1T3lCcEt5c3BDZz09DT==

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JqWVZ0cFhTQTlJR05oVzJsZElDc2dZMkpiYVYwN0NnPT0N

SUNBZ0lDQWdJQ0JwWmloallWdHBYU0ErUFNBeUtYc0sN

SUNBZ0lDTWdJT0FnSUNBZ1kyRmJhU3N4WFNBclBTTXhPd289DT==

SUNBZ0lDQWdJQ0FnSUNBZ1kyRmJhVjBnTFQwZ01qc0sN

SUNBZ0lDQWdJQ0I5Q2c9PQ0=

SUNBZ0lIMEsN

SUNBZ0lHSnZiMndnWm14aFp5QTlJSFJ5ZFdVN0NnPT0N

SUNBZ3lITjBjbWx1WnlCaklEMGdJaUk3Q2c9PQ3=

SUNBZ0lHWnZjaWhwYm5RZ2FTQTlJRzFoZUc0Z0xTQXhPeUJwSUQ0OUlEQTdJR2t0TFNrSw0=

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JwWmlobWJHRm5JQ1ltSUdOaFcybGRJRDA5SURBcENnPT0N

SUNBZ0lDQWdJQ0FnSUNBZ1kyOXVkR2x1ZFdVN0NnPT0N

SUNBZ0lDQWdJQ0JwWmloallWdHBYU0FoUFNBd0tRbz0N

SUNBZ0lDcWdJc0FnSUNBZ1pteGhaeUE5SUdaaGJITmxPd289Dc==

SUNBZ2lDQWdJQ2JqSUNzOUlDaGpZVnRwWFNBcklDY3dKeWs3Q2c9PQ2=

SUNBZ0lDQWdJQ0F2TDNCeWFXNTBaaWdpSldRaUxHTmhXMmxkS1RzSw0=

SUNBZ0lIMEsN

SUNBZ0lHbG1LR1pzWVdjcENnPT0N

SUNBZ1lDQWdJQ1J5WlhSMWNtNGdJakFpT3dvPQ1=

SUNBZ0lHVnNjMlVLDX==

SUNBZ0lDdWdJd0J5WlhSMWNtNGdZenNLDd==

ZlFvPQ0=

Q2c9PQ0=

YzNSeWFXNW5JRzFwYm5Vb2MzUnlhVzVuSUdFc0lITjBjbWx1WnlCaUtTOHY1WWVQNXJPVkNnPT0N

ZXdvPQ0=

SUNBZ0lHbHVkQ0J6YVdkdUlEMGdNRHNLDQ==

SUNBZ0lHbG1LR050Y0NoaExDQmlLU0E5UFNBdE1Ta3ZMMkhrdUszbHVwVG9yNlhsclpqb3ZvUGxwS2ZubW9UcGdxUGt1S3JtbGJBSw0=

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0J6YVdkdUlEMGdNVHNLDQ==

SUNBZ0lDQWdJQ0J6ZEhKcGJtY2dkR1Z0Y0NBOUlHRTdDZz09DQ==

SUNBZ0lDQWdJQ0JoSUQwZ1lqc0sN

SUNBZ0lDQWdJQ0JpSUQwZ2RHVnRjRHNLDQ==

SUNBZ0lIMEsN

SUNBZ0lISmxjMlYwWVNoaEtUc0sN

SUNBZ0lISmxjMlYwWWloaUtUc0sN

SUNBZ0lHWnZjaWhwYm5RZ2FTQTlJREE3SUdrZ1BDQnRZWGh1T3lCcEt5c3BDZz09DQ==

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JwWmloallWdHBYU0E4SUdOaVcybGRLWHNLDQ==

SUNBZ0lDQWdJQ0FnSUNBZ1kyRmJhU3N4WFNBdFBTQXhPd289DQ==

SUNBZ0lDQWdJQ0FnSUNBZ1kyRmJhVjBnS3owZ01qc0sN

SUNBZ0lDQWdJQ0I5Q2c9PQ0=

SUNBZ0lDQWdJQ0JqWVZ0cFhTQTlJR05oVzJsZElDMGdZMkpiYVYwN0NnPT0N

SUNBZ0lIMEsN

SUNBZ0lHSnZiMndnWm14aFp5QTlJSFJ5ZFdVN0NnPT0N

SUNBZ0lITjBjbWx1WnlCa0lEMGdJaUk3Q2c9PQ0=

SUNBZ0lHWnZjaWhwYm5RZ2FTQTlJRzFoZUc0Z0xTQXhPeUJwSUQ0OUlEQTdJR2t0TFNrSw0=

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0JwWmlobWJHRm5JQ1ltSUdOaFcybGRJRDA5SURBcENnPT0N

SUNBZ0lDQWdJQ0FnSUNBZ1kyOXVkR2x1ZFdVN0NnPT0N

SUNBZ0lDQWdJQ0JwWmloallWdHBYU0FoUFNBd0tRbz0N

SUNBZ0lDQWdJQ0FnSUNBZ1pteGhaeUE5SUdaaGJITmxPd289DQ==

SUNBZ0lDQWdJQ0JrSUNzOUlDaGpZVnRwWFNBcklDY3dKeWs3Q2c9PQ0=

SUNBZ0lDQWdJQ0F2TDNCeWFXNTBaaWdpSldRaUxHTmhXMmxkS1RzSw0=

SUNBZ0lIMEsN

SUNBZ0lHbG1LR1pzWVdjcENnPT0N

SUNBZ0lDQWdJQ0J5WlhSMWNtNGdJakFpT3dvPQ0=

SUNBZ0lHVnNjMlVLDQ==

SUNBZ0lDQWdJQ0J5WlhSMWNtNGdaRHNLDQ==

ZlFvPQ0=

Q2c9PQ0=

YzNSeWFXNW5JRzExYkNoemRISnBibWNnZUN3Z2MzUnlhVzVuSUhrcEx5OXo1TGk2NTZ5bTVZKzM1TDJOQ2c9PQ0=

ZXdvPQ0=

SUNBZ0lHbHVkQ0JzWlc1NElEMGdlQzV6YVhwbEtDazdDZz09DQ==

SUNBZ0lHbHVkQ0JzWlc1NUlEMGdlUzV6YVhwbEtDazdDZz09DQ==

SUNBZ0lHbG1LR3hsYm5nZ1BUMGdNU2tLDQ==

SUNBZ0lIc0sN

SUNBZ0lDQWdJQ0F2TDJOdmRYUThQSGc4青少年CTF_misc部分题解

目录

目录

Attack

wireshark导出HTTP,发现lsass.dmp,使用mimikatz读取其内容

得到密码用户:W3lc0meToD0g3,打开压缩包,得到flag.

[安洵杯 2019]ATTACK

Bear

熊曰:呋食食物嘍嗷洞出嗚有眠哮山囑眠拙住訴嗚囑肉拙既寶果動我笨會你出眠嚄寶冬食喜哞吖山噗食類囑出果你盜唬動取噔唬噤樣魚呦爾

百家姓

百家姓编码,解码得到

上号

files.pcapng经行分类得到图片

利用steghide

老师说了小明什么?

打开文件say.zip发现加密,提示生日00后,则密码为8位纯数字;

爆破得到:20040312

得到第一个flag,发现flag2与flag3的压缩包加密

flag2压缩包用winhex打开发现伪加密,09修改为00.

修改打开压缩包,对密码新佛曰解密

打开flag3的密码,发现是凯撒

尝试密码不知道,发现应该需要构成密码本进行爆破,搬来大佬脚本

[青少年CTF]Misc—Easy by 周末_ZhouMo.的博客-CSDN博客

for i in range(1000):

if i<10:

i = '00'+str(i)

elif 10<=i and i<100:

i ='0'+str(i)

else:

i=str(i)

with open('1.txt', 'a') as f:

f.write('qsnctf'+i+"\\n")

f.close()

爆破得到密码:qsnctf666

打开得到

qsnctfYou know how awesome you are

剑拔弩张的小红

题目难度:☆

题目描述:小红说把flag藏在这里了:54K55Ye76ZO+5o6l5Yqg5YWl576k6IGK44CQ6Z2S5bCR5bm0Q1RG44CR77yaaHR0cHM6Ly9qcS5xcS5jb20vP193dj0xMDI3Jms9dkVoaGM1UDY=

打开青少年CTF官方QQ群,flag在群文件中;

qsnctfb01135af-a3ce-4f25-89d3-aff4670ad214

17insanity、17sanity、19sanity

.md 文件,用Tpyora 打开就行 description.md 文件 即可得到flag

签到

题目难度:★

题目描述:有没有可能,这个平台就是个题目?

查看源码,发现,base64解码;

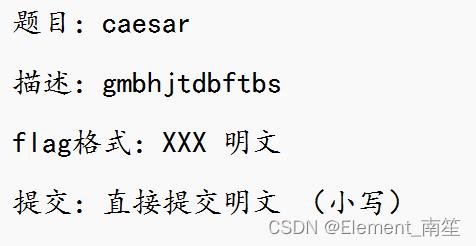

caesar

三体

出题人:lichen

题目描述:三体 ,flag要用qsnctf包裹。历经多重加解密,不光你们解题累,我写writeup更累(手动滑稽)。密码说不定什么英文?

打开压缩包发现是图片

winhex打开发现有压缩包,分类出来压缩包发现加密,密码是英文三体threebody,打开压缩包得到密文。

~呜嗷嗷嗷嗷呜呜啊呜嗷呜嗷呜呜啊~啊~啊嗷啊呜~啊~啊~嗷~呜嗷~嗷呜嗷嗷嗷呜呜呜呜啊呜嗷呜呜~嗷呜嗷啊嗷啊呜~~~嗷~嗷~呜呜呜啊呜嗷嗷嗷呜啊呜啊呜呜嗷呜呜啊~嗷嗷啊嗷啊呜~~~啊~嗷~呜呜嗷呜呜嗷嗷嗷呜呜~呜嗷呜嗷呜呜啊啊~呜啊嗷啊呜嗷嗷~呜~嗷~呜嗷~啊呜嗷嗷嗷呜啊嗷~嗷呜嗷呜呜啊~啊啊啊嗷啊呜嗷呜嗷~~嗷~呜嗷~呜~嗷嗷嗷呜啊呜呜~呜嗷呜呜~呜~呜啊嗷啊呜~啊嗷嗷~嗷~呜呜嗷~呜嗷嗷嗷呜啊嗷呜嗷呜嗷呜呜啊呜嗷嗷啊嗷啊呜嗷呜呜呜~嗷~呜呜嗷~嗷嗷嗷嗷呜呜~呜~呜嗷呜呜啊啊嗷啊啊嗷啊呜~啊嗷啊~嗷~呜嗷~呜呜嗷嗷嗷呜啊呜呜啊呜嗷呜呜~嗷啊嗷啊嗷啊呜嗷呜~嗷~嗷~呜嗷啊呜呜嗷嗷嗷呜啊嗷嗷啊呜嗷呜呜啊呜~啊啊嗷啊呜~呜嗷~~嗷~呜呜呜嗷~嗷嗷嗷呜呜~呜啊呜嗷呜呜啊啊~嗷啊嗷啊呜~啊~啊~嗷~呜呜嗷啊呜嗷嗷嗷呜呜啊嗷呜呜嗷呜呜啊啊~嗷啊嗷啊呜嗷嗷呜啊~嗷~呜嗷啊嗷呜嗷嗷嗷呜呜~啊啊呜嗷呜呜~嗷嗷呜啊嗷啊呜~呜嗷嗷~嗷~呜呜呜嗷啊嗷嗷嗷呜啊呜啊嗷呜嗷呜呜~嗷啊啊啊嗷啊呜~呜~啊~嗷~呜呜嗷~嗷嗷嗷嗷呜啊嗷啊呜呜嗷呜呜啊呜~呜啊嗷啊呜~~呜呜~嗷~呜呜嗷啊啊嗷嗷嗷呜呜啊啊~呜嗷呜呜~呜嗷呜啊嗷啊呜嗷呜嗷嗷~嗷~呜嗷啊啊呜嗷嗷嗷呜呜呜啊嗷呜嗷呜呜~呜~啊啊嗷啊呜嗷嗷嗷啊~嗷~呜嗷啊~呜嗷嗷嗷呜啊呜呜嗷呜嗷呜呜~呜嗷呜啊嗷啊呜~~~嗷~嗷~呜呜呜呜啊嗷嗷嗷呜啊嗷呜啊呜嗷呜呜~呜~嗷啊嗷啊呜~啊嗷~~嗷~呜嗷~呜啊嗷嗷嗷呜呜~~嗷呜嗷呜呜~嗷~~啊嗷啊呜~啊呜~~嗷~呜呜呜嗷嗷嗷嗷嗷呜呜呜啊啊呜嗷呜呜啊~啊呜啊嗷啊呜嗷呜啊~~嗷~呜呜嗷~嗷嗷嗷嗷呜呜~啊嗷呜嗷呜呜啊啊啊啊啊嗷啊呜嗷嗷啊啊~嗷~呜嗷啊嗷~嗷嗷嗷呜呜啊呜啊呜嗷呜呜啊呜~嗷啊嗷啊呜~~呜嗷~嗷~呜呜嗷呜嗷嗷嗷嗷呜呜呜呜嗷呜嗷呜呜~嗷啊~啊嗷啊呜~呜嗷啊~嗷~呜嗷啊嗷嗷嗷嗷嗷呜呜~~呜呜嗷呜呜~呜~呜啊嗷啊呜~~啊~~嗷~呜嗷啊呜~嗷嗷嗷呜啊嗷~呜呜嗷呜呜~嗷~呜啊嗷啊呜~~嗷呜~嗷~呜呜嗷~呜嗷嗷嗷呜啊呜呜啊呜嗷呜呜啊啊啊~啊嗷啊呜~啊嗷呜~嗷~呜呜呜呜~嗷嗷嗷呜啊呜呜啊啊

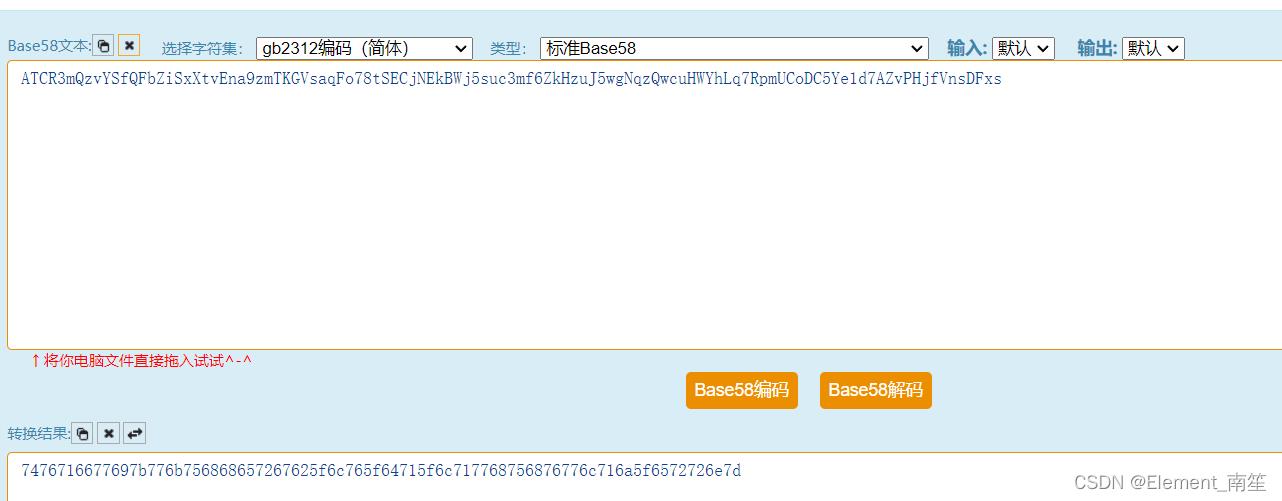

ATCR3mQzvYSfQFbZiSxXtvEna9zmTKGVsaqFo78tSECjNEkBWj5suc3mf6ZkHzuJ5wgNqzQwcuHWYhLq7RpmUCoDC5Ye1d7AZvPHjfVnsDFxs

7476716677697b776b756868657267625f6c765f64715f6c717768756876776c716a5f6572726e7d

tvqfwiwkuhhergb_lv_dq_lqwhuhvwlqj_errn

qsnctfthreebody_is_an_interesting_book

从尾看到头

题人:xinyi_y

题目描述:只能扫了。flag前缀为qsnctf

打开压缩包发现压缩包逆向,找到大佬脚本,得到 galf.zip 与 扫吧.7z

with open(r"从尾到头.zip",'rb') as f1:

with open(r"1.zip",'wb') as f2:

content = f1.read()[::-1]

f2.write(content)

galf.zip与从尾到头.zip一样,二次运行脚本。

打开发现加密,于是扫二维码。

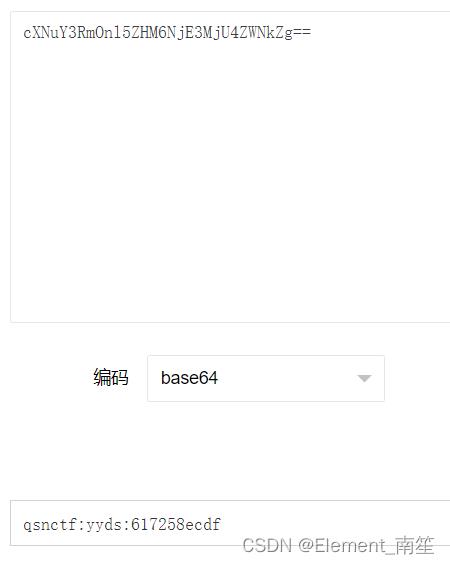

cXNuY3RmOnl5ZHM6NjE3MjU4ZWNkZg==

qsnctf:yyds:617258ecdf

打开压缩包

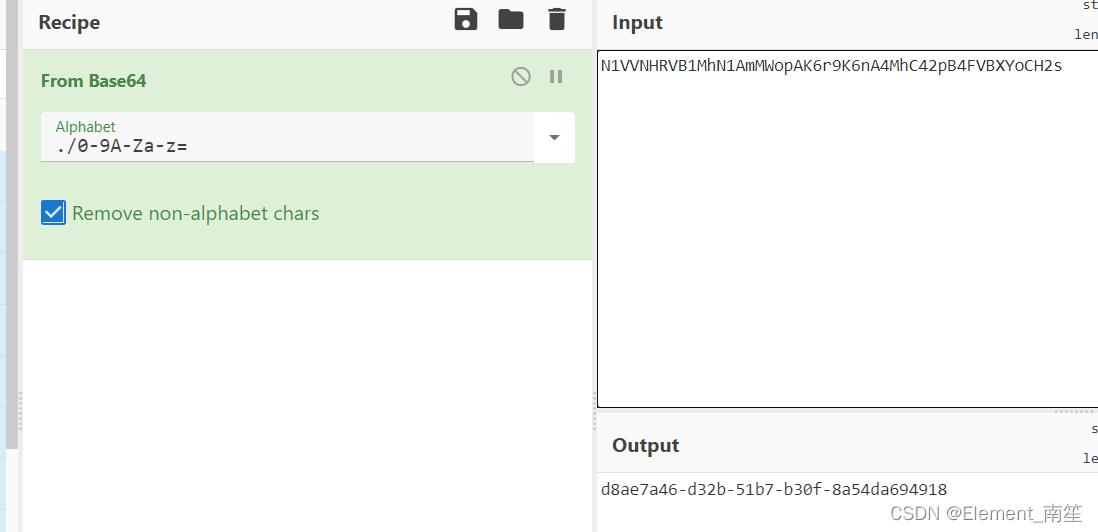

qsnctfN1VVNHRVB1MhN1AmMWopAK6r9K6nA4MhC42pB4FVBXYoCH2s

qsnctfd8ae7a46-d32b-51b7-b30f-8a54da694918

原sher

原创题

题目难度:★

题目描述:原神的启动画面下究竟藏了什么东西?压缩包密码是6位哦

打开压缩包有密码,根据提示破解密码,得到密码:qsnctf

打开修改图片高度;

表情包

题目描述:末心心偶然看到小fu狸挺有意思的,用表情包加了一些字。但是好像泄露了一个Flag在这里,请问你能找到它吗?

查看附件详细属性

qsnctf5cab6ff8-0684-4adc-95c3-89283607073e

西安加油

导出http发现secret.txt

base64解码发现是zip

保存后打开发现是拼图

sudo apt-get install montage

cd (图片文件夹的目录下)

montage *.png -tile 8x6 -geometry +0+0 flag.png

cd gaps/bin

gaps --image=../flag.png --size=100 --save

cazymake_XiAN_great_Again

欢迎

拼图,原理同上

qsnctfMoxin Want to have a full meal.

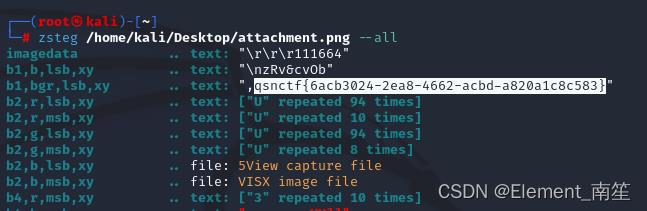

tcp流量分析

应急食品

import base64

file = open( 'food.txt ' , 'rb' ).read()

data = base64.b64decode(file)

file1 = open( 'org_food.png' , 'ab')

for i in range( len(data)):

l = data[i] << 4 & 255

h = data[i] >> 4

data1 =(l + h).to_bytes(1,'little')

file1.write(data1)

file1.close

zsteg解决图片隐写

zsteg /home/kali/Desktop/org_food.png --all

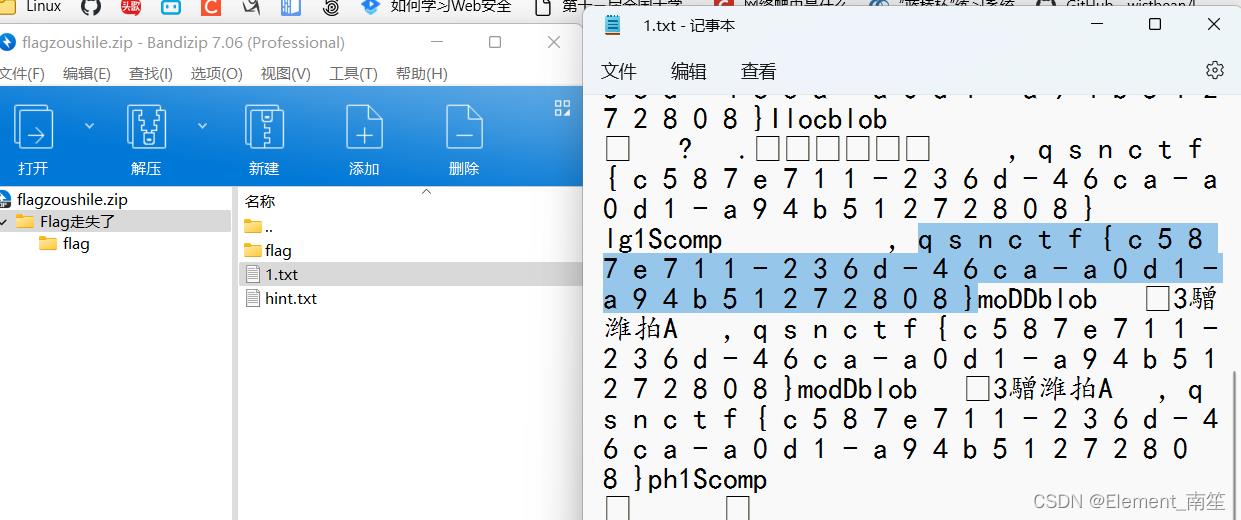

Flag走失了

罗小黑的秘密

qsnctf6acb3024-2ea8-4662-acbd-a820a1c8c583

Can_You_Find_Me

打开压缩包有密码的,将zip改为rrar文件就行

Game

SUCTF 2019

src文件

图片处理

DES3解密

U2FsdGVkX1+zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ==

以上是关于[青少年CTF]Misc—Easy by 周末的主要内容,如果未能解决你的问题,请参考以下文章