计算机信息安全

Posted DS-dx

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了计算机信息安全相关的知识,希望对你有一定的参考价值。

计算机信息安全包括计算机系统安全、计算机传输安全、计算机内容安全

计算机安全

- 物理

- 防掉电

- 防静电

- 防雷

- 温湿度

- 人为

- 操作失误

- 电源问题

- 硬件故障

加密

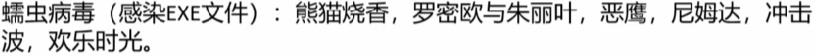

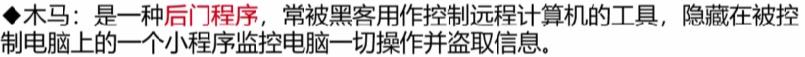

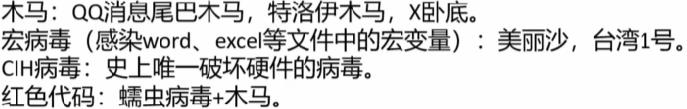

计算机病毒

是一组计算机指令或程序代码

计算机病毒的特点

计算机网络——信息安全

一、信息安全和信息系统安全概念

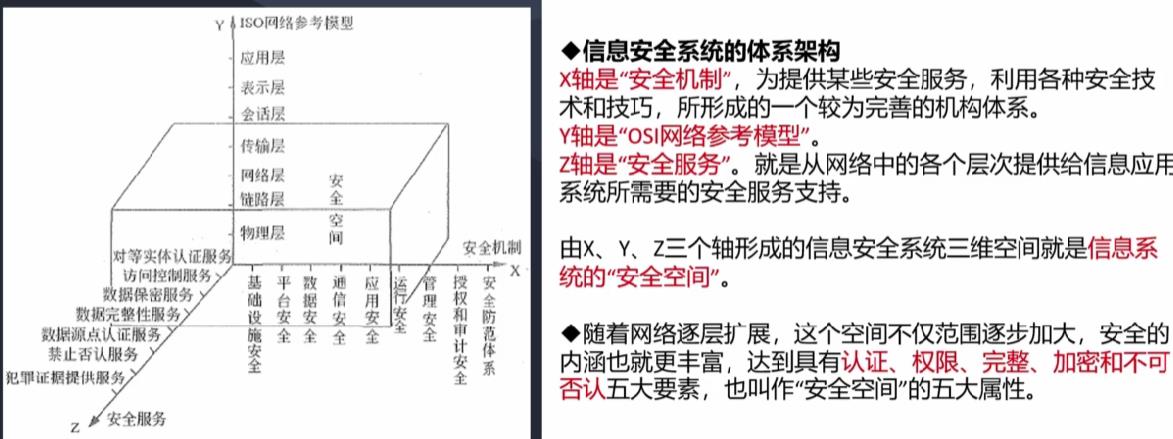

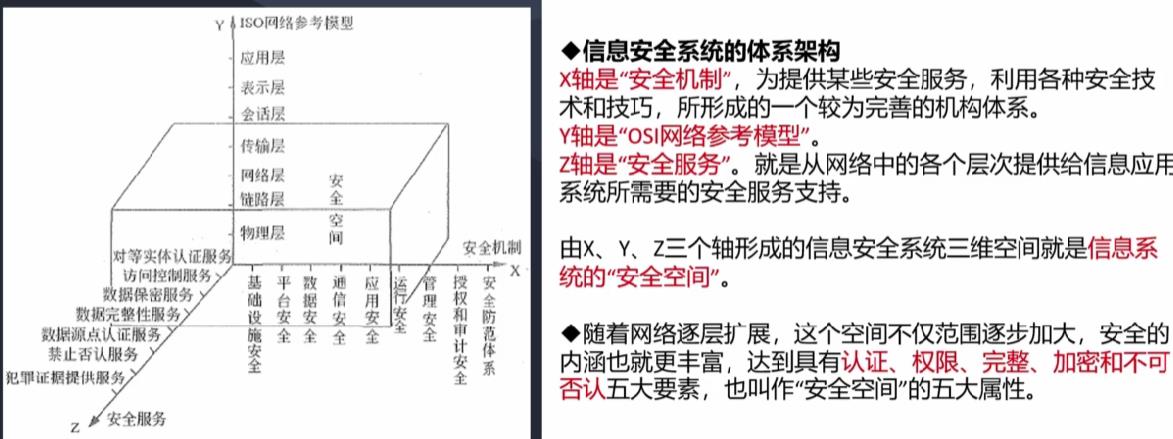

1.信息安全系统体系架构

2.信息安全含义及属性

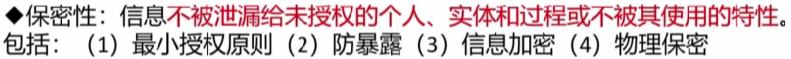

| 保密性 |  |

| 完整性 |  |

| 可用性 |  |

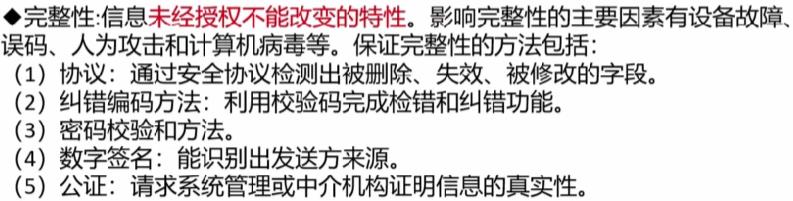

| 其他属性:真实性、可核查性、不可抵赖性和可靠性等。 |  |

3.信息安全需求

| 物理线路安全 | 物理设备、物理环境 |

| 网络安全 | 网络上的攻击、入侵 |

| 系统安全 | 操作系统漏洞、补丁 |

| 应用安全 | 上层的应用软件,包括数据库软件 |

二、信息安全技术

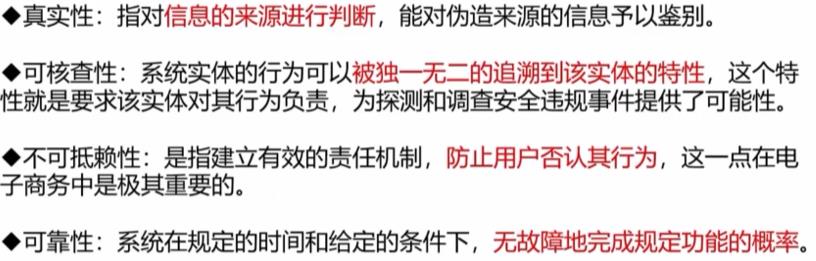

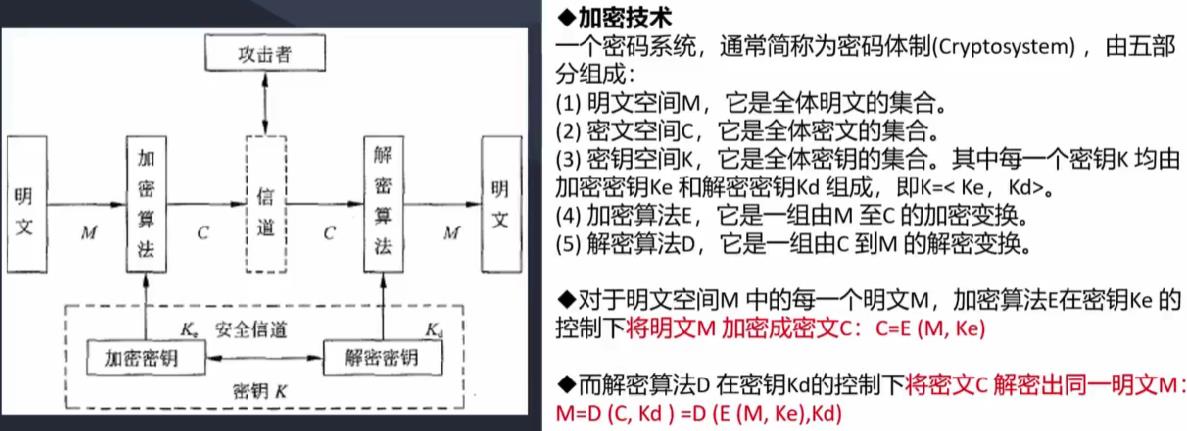

1.加密技术概念

2.加密技术

| 技术 | 概念 | 常见算法 |

| 对称加密技术 |

| 概念 | 数据加密和解密的密钥是相同的,属于不公开密钥机密算法。 | | 缺点 | 加密强度不高(因为密钥位数少),且密钥分发困难(因为密钥需要传输给接收方,也要考虑保密性问题) | | 优点 | 加密速度快,适合加密大数据。 |

|

| 算法 | 概念 | | DES | 替换+移位、56位数据块、速度快,密钥易产生。 | | 3DES | 三重DES,两个56位密钥K1、K2 加密:K1加密->K2解密->K1加密 解密:K1解密->K2加密->K1解密 | | AES | 美国联邦政府采用的一种区块加密标准。替代原先的DES。对其要求是“至少像3DES一样安全” | |

RC-5

| RSA数据安全公司的很多产品都用这个。 | | IDEA | 128位密钥,64位数据块,比DES的加密型好,对计算机功能要求相对低。 |

|

| 非对称加密技术 |

| 概念 | 数据加密和解密的密钥是不同的,分为公钥和私钥。是公开密钥加密算法。 原理:发送者发送数据时,使用接收者的公钥做加密密钥,接收者的私钥作解密密钥。 | | 缺点 | 加密速度慢。 因为无需传输密钥,就无法保证完整性。 | | 优点 | 安全性高,不容易破解。 |

|

| 算法 | 概念 | | RSA | 512位(或1024位)密钥,计算量极大,难破解。 | | Elgamal | | | ECC(椭圆曲线算法) | | | 背包算法 | | | Rabin | | | D-H | |

|

| 数字信封 |

| 概念 | 信是对称加密的密钥,数字信封就是对此密钥进行非对称加密。 | | 具体流程 | 发送方:将数据用对称密钥加密传输 将对称密钥用接收方公钥加密发送给对方。 接收方:收到数字信封,用自己的私钥解密信封,取出对称密钥解密得原文。 | | 本质 | 使用对称密钥加密数据,非对称密钥加密对称密钥,以此解决对称密钥的传输问题。 |

| |

| 信息摘要 |

| 概念 | 就是一段数据的特征信息,当数据发生了改变,信息摘要也会发生改变。信息摘要由哈希函数生成。 | | 流程 | 发送方:会将数据和信息摘要一起传输给对方。 接收方:会根据收到的数据重新生成一个信息摘要。 若接收方生成的摘要和收到的相同,这说明数据正确。 | | 信息摘要特点 | 不管数据多长,都会产生固定长度的信息摘要。 任何不同的输入数据都会产生不同的信息摘要。 单向性:即只能由数据生成信息摘要,不能由信息摘要还原数据。 |

|

| 算法 | | MD5(产生128位的输出) | | SHA-1(安全散列算法,产生160位的输出,安全性更高) |

|

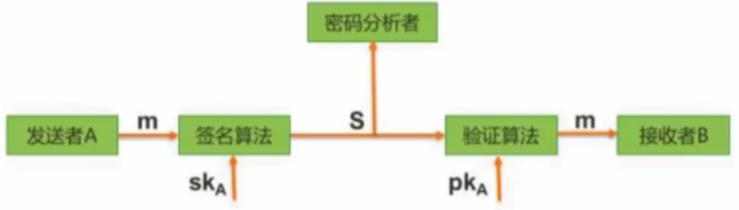

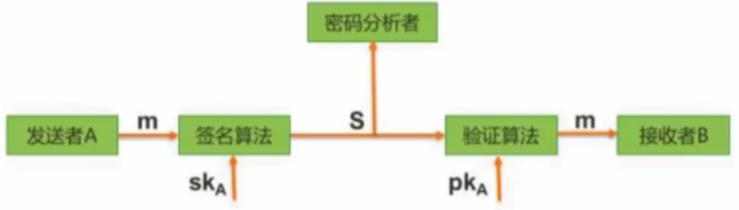

| 数字签名 |

| 概念 | 唯一标识一个发送方 | | 流程 | 发送方:发送数据时使用发送者的私钥进行加密 接受者:接收者收到数据后,只能使用发送者的公钥进行解密。 以此就能确定唯一发送方。但无法保证机密性。

|

| |

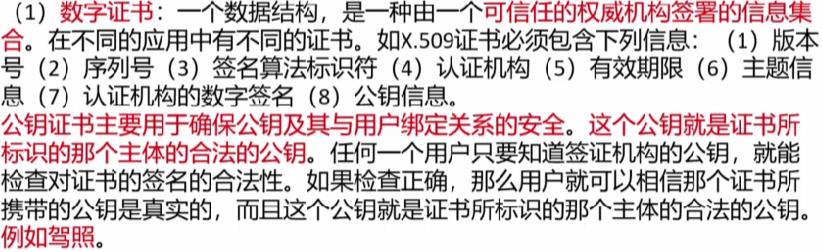

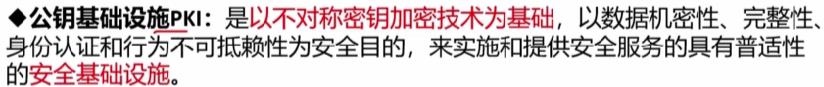

| 公钥基础设施PKI |  |

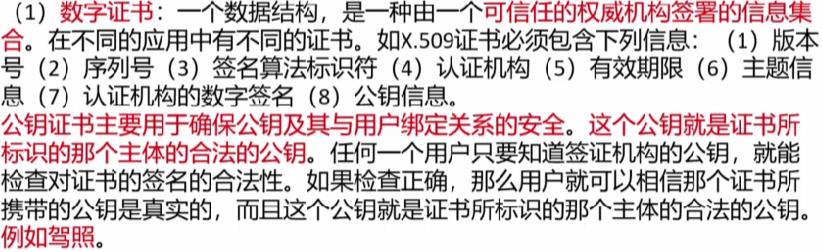

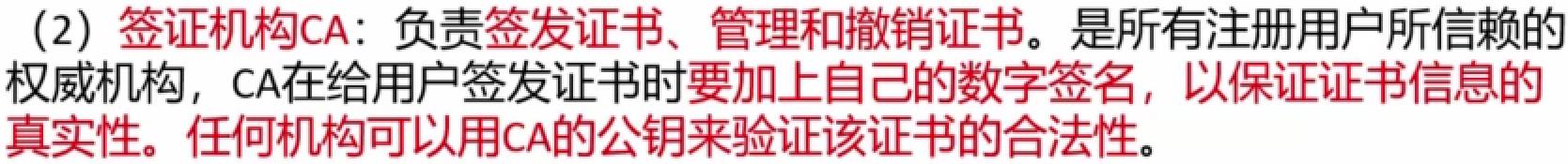

| 数字证书 |  | | 签证机构CA |  | | |

|

三、网络安全技术

1.网络安全技术

| 技术 | |

| 防火墙 | 内部网络和外部因特网之间增加的一道安全防护措施。分为如下两类:

| 网络级防火墙 |  | | 应用级防火墙 |  |

|

| 入侵检测系统IDS |  |

| 入侵防御系统IPS |  |

| 杀毒软件 |  |

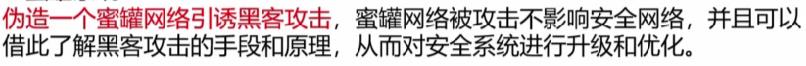

| 蜜罐系统 |  |

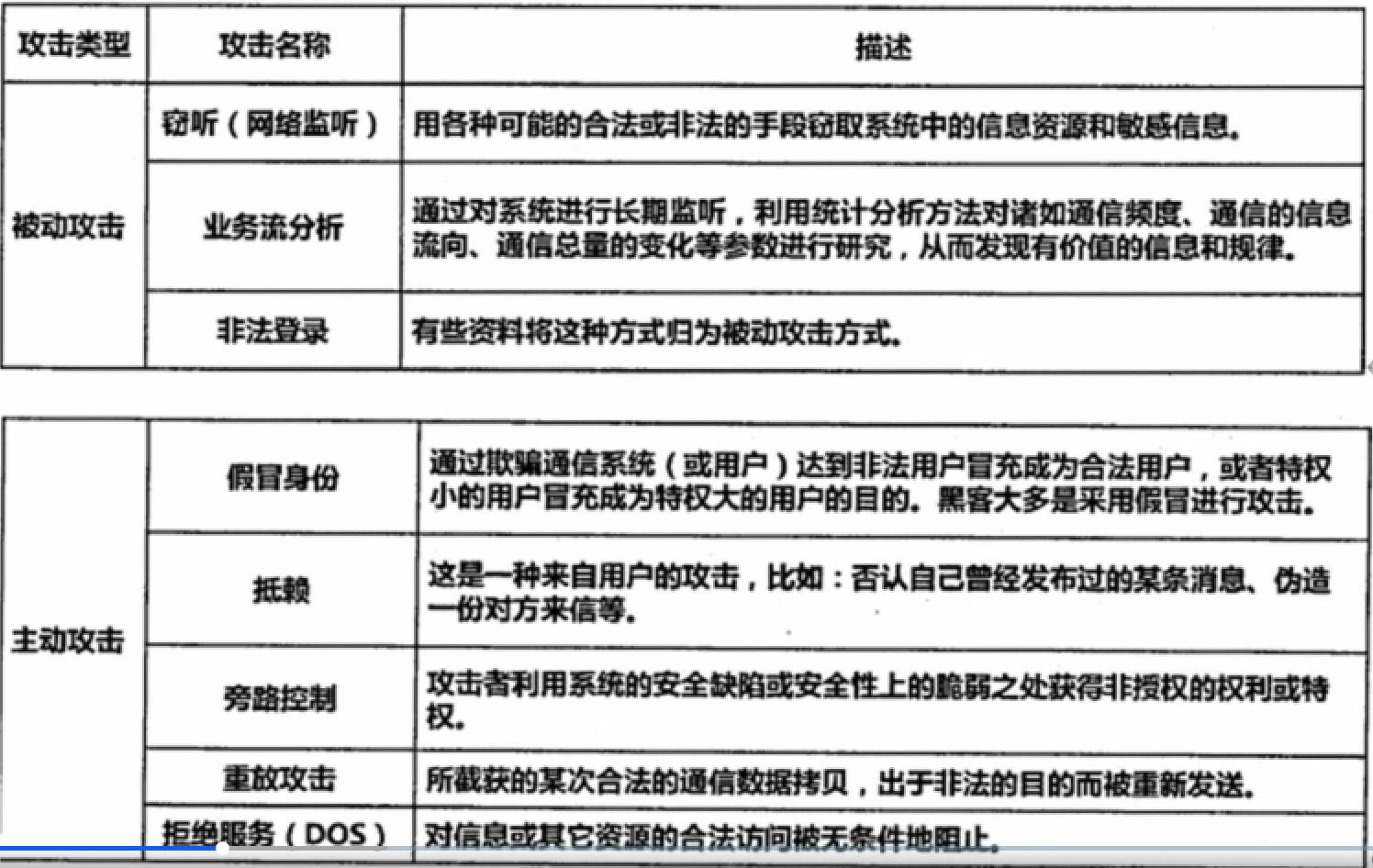

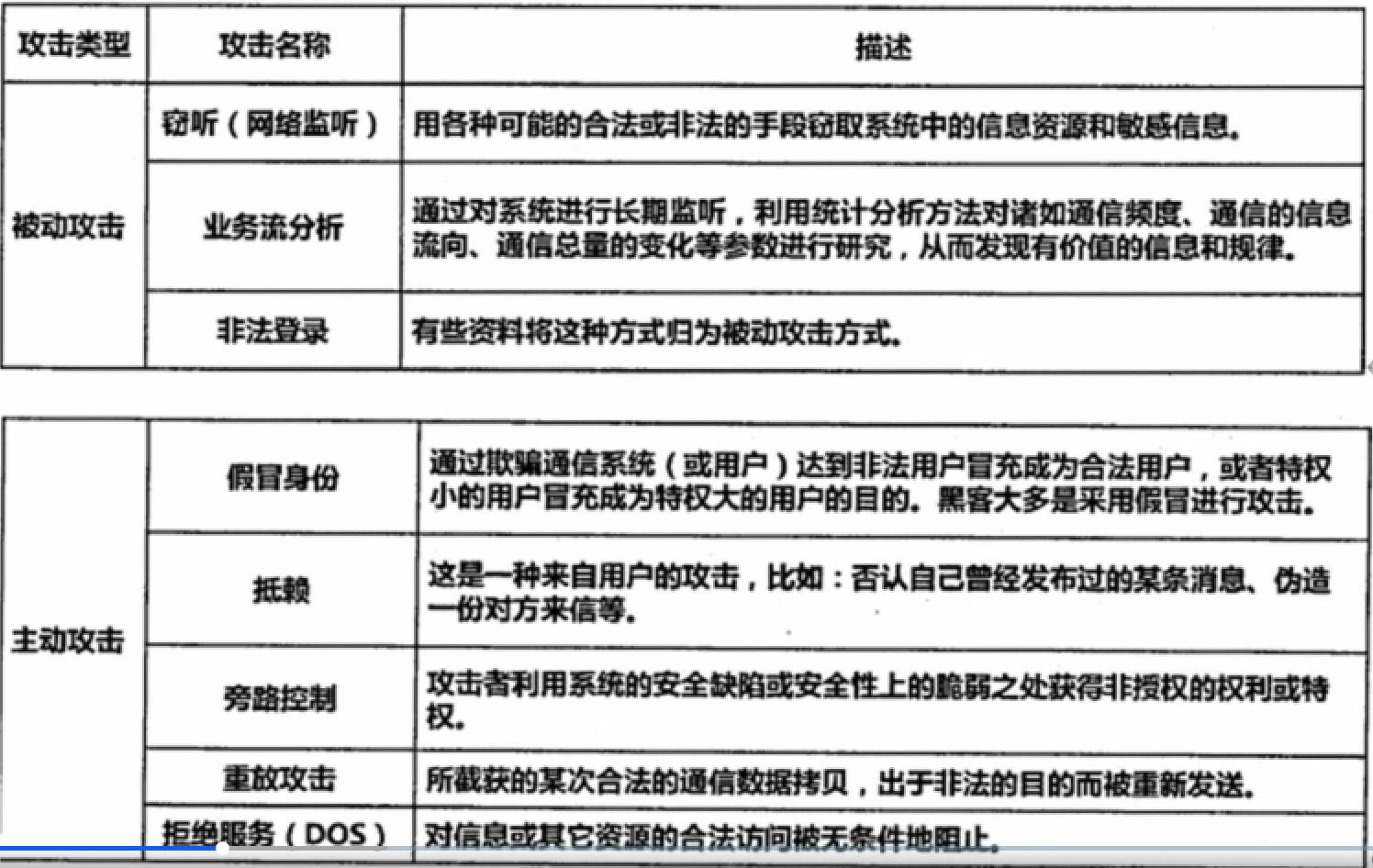

2.网络攻击和威胁

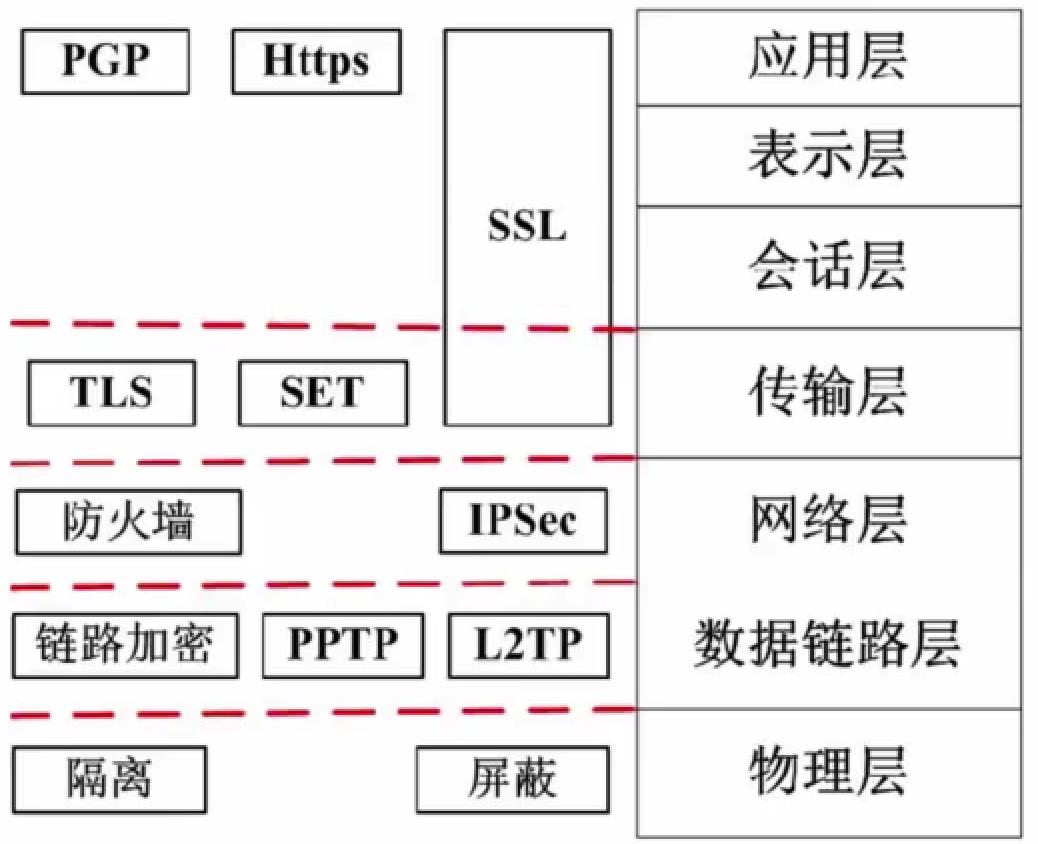

四、网络安全协议

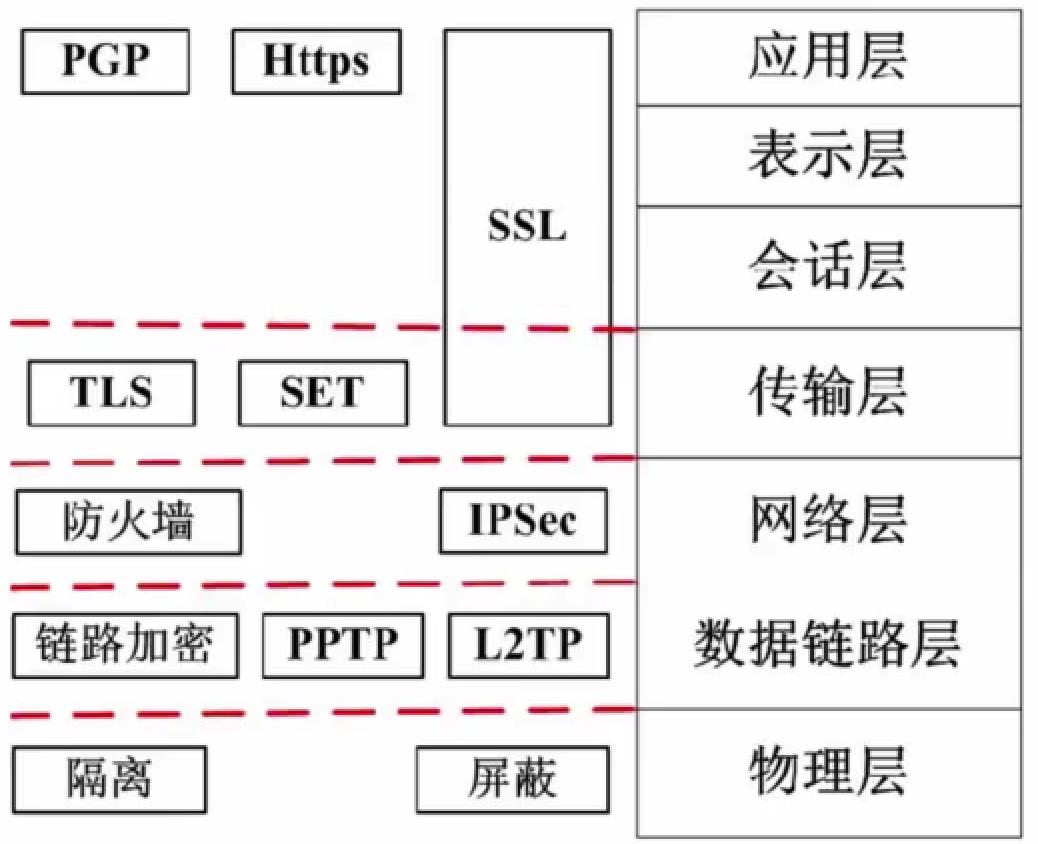

| 物理层主要是物理手段,其它层靠协议来保证传输安全。 |

| 图示 |  |

| |

| SSL协议 |  |

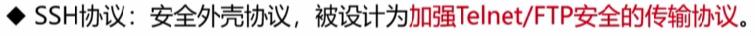

| SSH协议 |  |

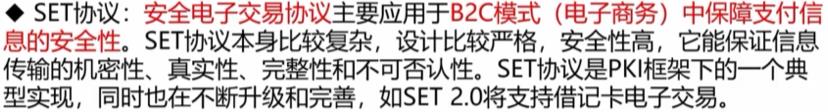

| SET协议 |  |

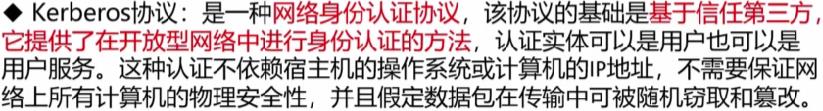

| Kerberos协议 |  |

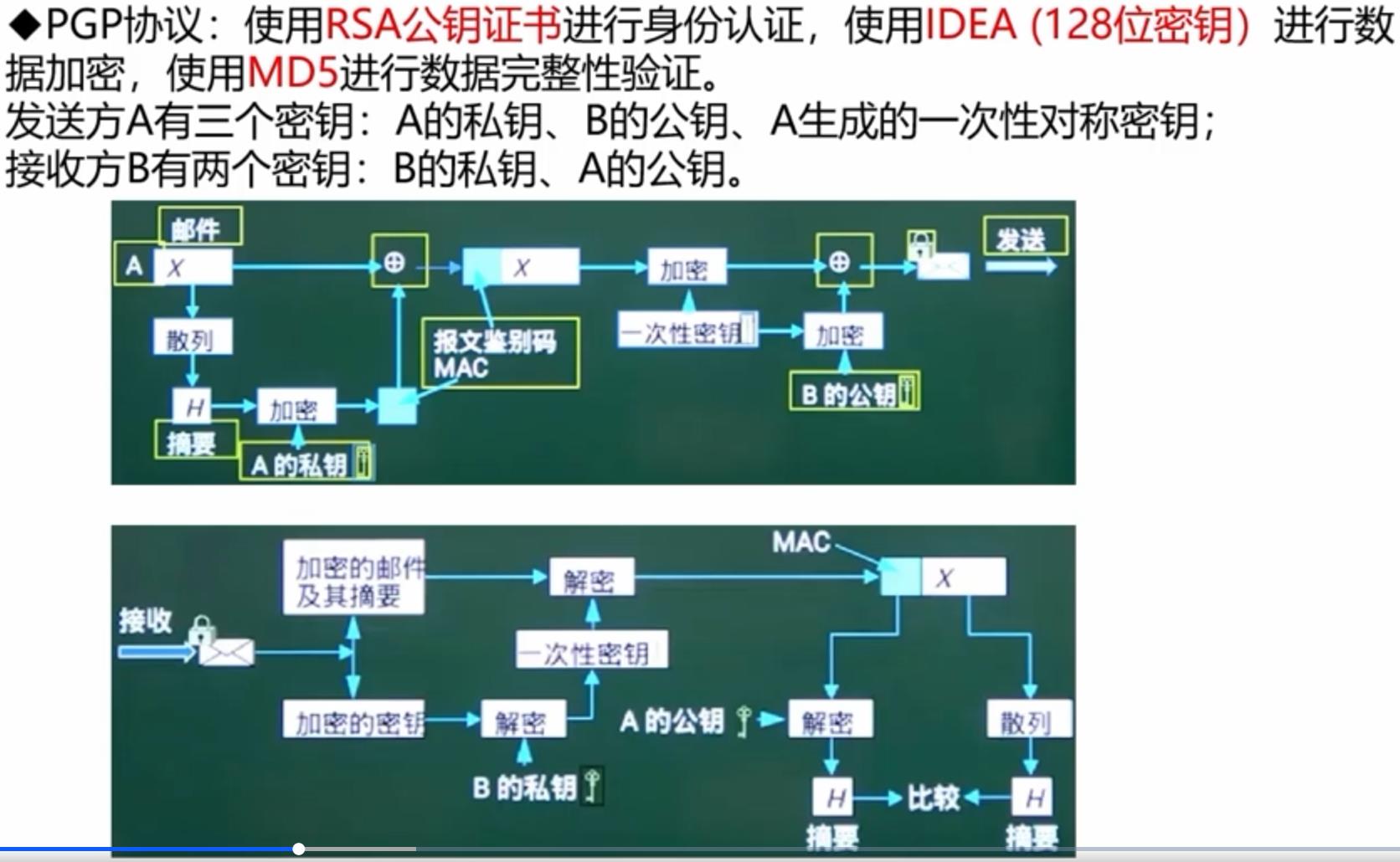

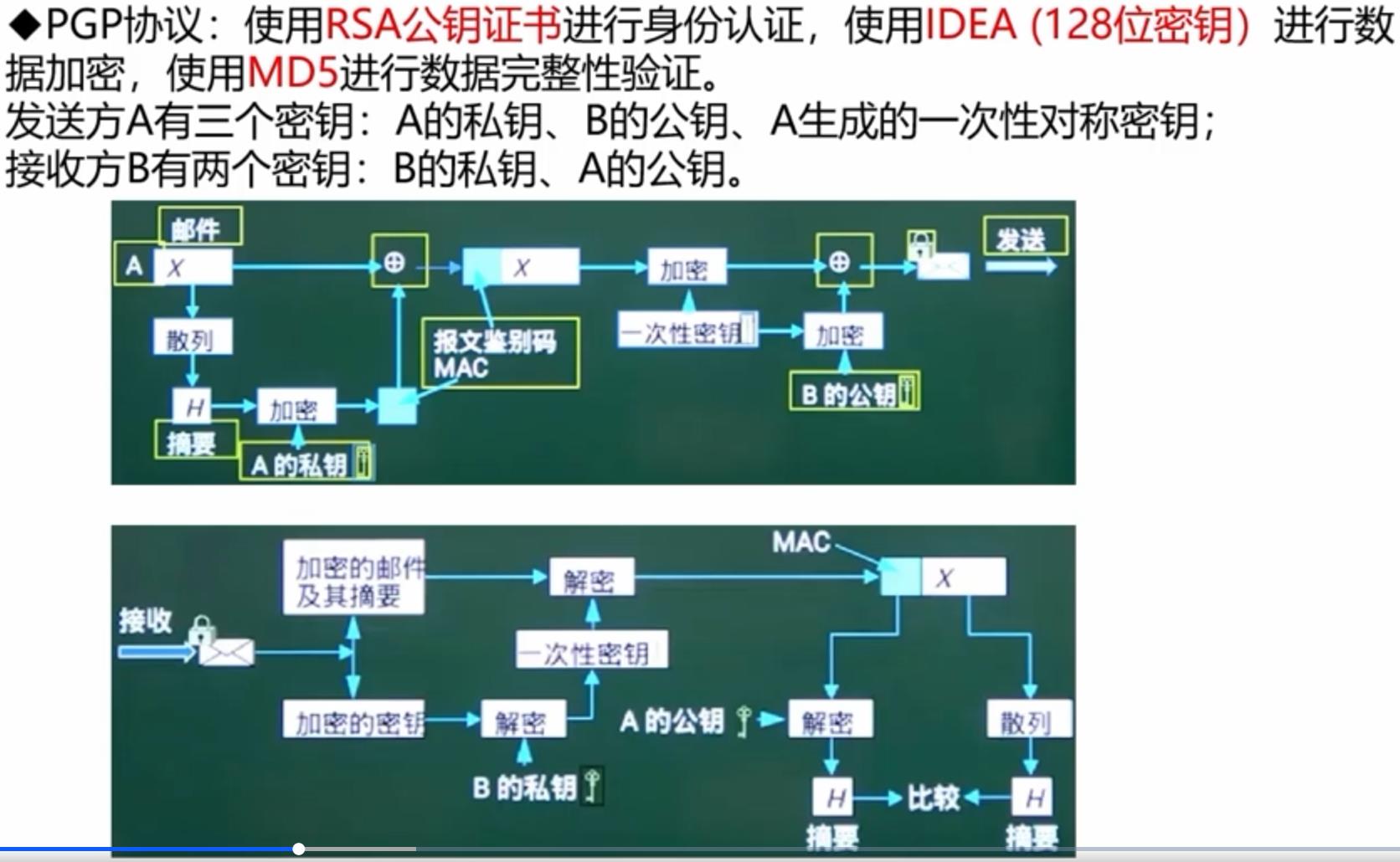

| PGP协议 |  |

| TLS |

| 组成 | 该协议由两层组成: TLS 记录协议(TLS Record)和 TLS 握手协议(TLS Handshake)。 | | 优势 | TLS协议的优势是与高层的应用层协议(如HTTP、FTP、Telnet等)无耦合。应用层协议能透明地运行在TLS协议之上,由TLS协议进行创建加密通道需要的协商和认证。应用层协议传送的数据在通过TLS协议时都会被加密,从而保证通信的私密性。 | | 使用 | TLS协议是可选的,必须配置客户端和服务器才能使用。 主要有两种方式实现这一目标: 一个是使用统一的TLS协议通信端口(例如:用于HTTPS的端口443); 另一个是客户端请求服务器连接到TLS时使用特定的协议机制(例如:邮件、新闻协议和STARTTLS)。 一旦客户端和服务器都同意使用TLS协议,他们通过使用一个握手过程协商出一个有状态的连接以传输数据。通过握手,客户端和服务器协商各种参数用于创建安全连接:

-

当客户端连接到支持TLS协议的服务器要求创建安全连接并列出了受支持的密码组合(加密密码算法和散列算法),握手开始。 -

服务器从该列表中决定加密算法和散列算法,并通知客户端。 -

服务器发回其数字证书,此证书通常包含服务器的名称、受信任的证书颁发机构(CA)和服务器的公钥。 -

客户端验证其收到的服务器证书的有效性。 -

为了生成会话密钥用于安全连接,客户端使用服务器的公钥加密随机生成的密钥,并将其发送到服务器,只有服务器才能使用自己的私钥解密。 -

利用随机数,双方生成用于加密和解密的对称密钥。这就是TLS协议的握手,握手完毕后的连接是安全的,直到连接(被)关闭。如果上述任何一个步骤失败,TLS握手过程就会失败,并且断开所有的连接。

|

|

以上是关于计算机信息安全的主要内容,如果未能解决你的问题,请参考以下文章

计算机信息安全

计算机等级信息安全考试题型,最新计算机四级考试信息安全工程师模拟试题

计算机网络信息安全及对策的毕业论文,5000字

信息安全与网络安全的关系

全国计算机技术与软件专业技术资格(水平)考试软件评测师-考试内容总结(十五)信息安全知识与安全测试

计算机信息安全易错题目整理2