CVE-2022-1388——F5 BIG-IP iControl REST 身份认证绕过漏洞

Posted 网络¥安全联盟站

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2022-1388——F5 BIG-IP iControl REST 身份认证绕过漏洞相关的知识,希望对你有一定的参考价值。

漏洞描述

BIG-IP 是 F5 公司的一款应用交付服务是面向以应用为中心的世界先进技术。借助 BIG-IP 应用程序交付控制器保持应用程序正常运行。BIG-IP 本地流量管理器 (LTM) 和 BIG-IP DNS 能够处理应用程序流量并保护基础设施。

CVE-2022-1388

未经身份验证的攻击者可以通过管理端口或自身 IP 地址对 BIG-IP 系统进行网络访问,执行任意系统命令、创建或删除文件或禁用服务。

漏洞危害

该漏洞CVSS评分:9.8

危害等级:严重

影响范围

11.6.1 - 11.6.5

12.1.0 - 12.1.6

13.1.0 - 13.1.4

14.1.0 - 14.1.4

15.1.0 - 15.1.5

16.1.0 - 16.1.2

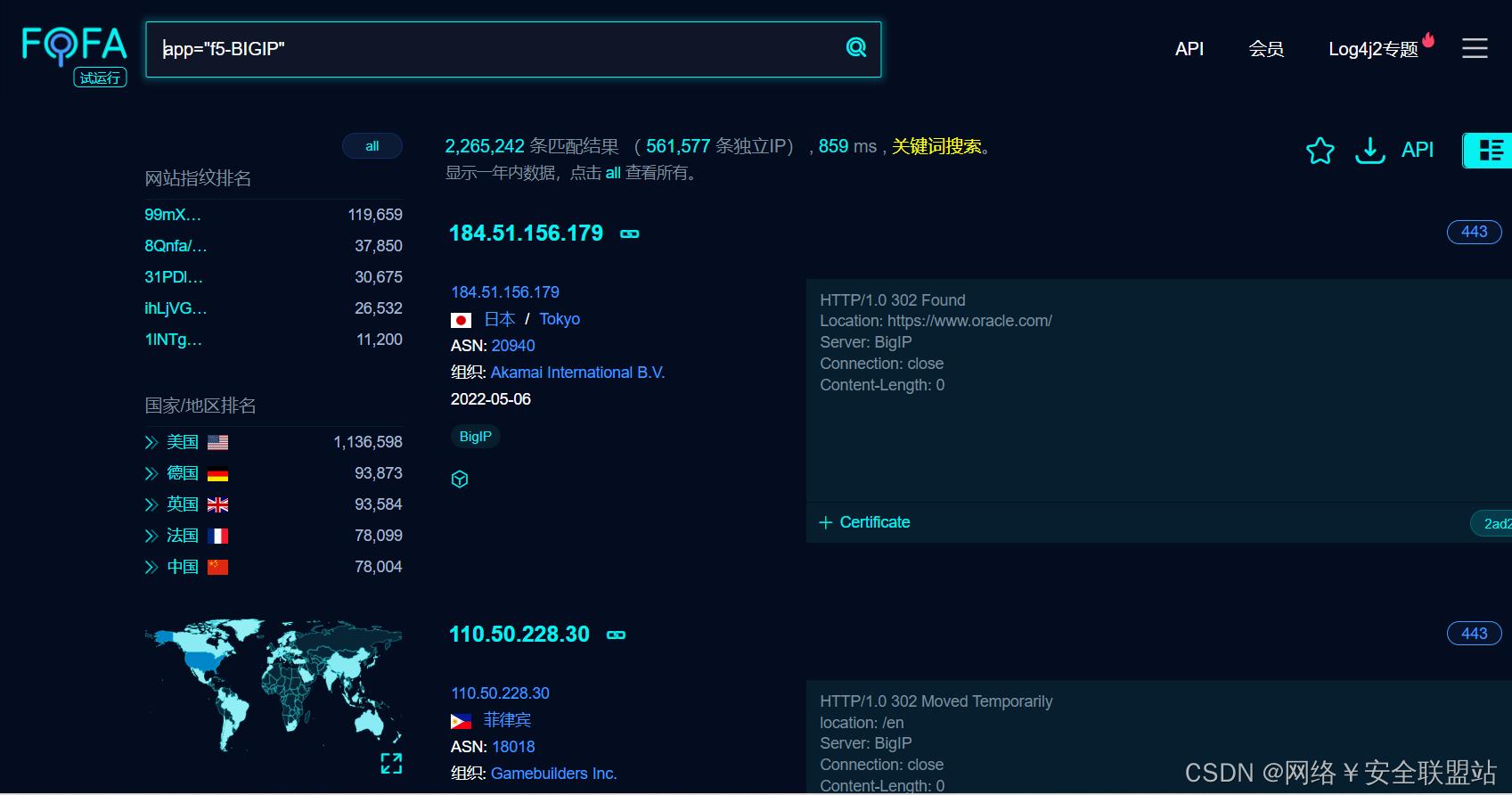

POC

在bash中执行的简单脚本,用于CVE-2022-1388 (F5)的多主机检查。

使用教程

./CVE-2022-1388.sh hosts.txt

CVE-2022-1388-checker

#!/bin/bash

#-*- ENCODING: UTF-8 -*-

# Simple CVE-2022-1388 checker

archivo=$1

barra=`echo "-------------------------------------------------"`

dt=`date +"%Y_%m_%d_%H%M%S"`

#-------Colores-------

endColour="\\033[0m\\e[0m"

redColour="\\e[0;31m\\033[1m"

grayColour="\\e[0;37m\\033[1m"

greenColour="\\e[0;32m\\033[1m"

function helpPanel ()

echo -e "\\n\\t[+] Uso: ./CVE-2022-1388.sh hosts.txt"

exit 1

if [ -f $dt"/temp.tmp" ];then

rm -f $dt"/temp.tmp"

fi

function checker ()

carpeta=`mkdir $dt`

for ip in $(cat $archivo | sort -u );do

request=`curl -sk --max-time 2 "https://$ip/mgmt/shared/authn/login" | grep -q "resterrorresponse"`

if [ $? -eq 0 ]; then

echo $barra

echo -e "[x] Host: $ip F5 iControl Rest API exposed" >> $dt"/report.txt"

echo -e "$redColour"$(tail -n1 $dt"/report.txt")"$endColour"

else

echo $barra

echo -e "[✔] Host: $ip No Detectado" >> $dt"/report.txt"

echo -e "$greenColour"$(tail -n1 $dt"/report.txt")"$endColour"

fi

done

echo $barra; sleep 1

echo -e " $greenColour[✔]$endColour$grayColour Total equipos OK: $endColour$greenColour"$(cat $dt"/report.txt" | grep "\\[✔\\]" | wc -l)"$endColour"

echo $barra; sleep 1

echo -e " $redColour[x]$endColour$grayColour Total equipos detectados: $endColour$redColour"$(cat $dt"/report.txt" | grep "\\[x\\]" | wc -l)"$endColour"

echo $barra; sleep 1

rm -f $dt"/temp.tmp" >/dev/null 2>&1

exit 0

if [ $# -eq 0 ]; then

helpPanel

else

checker

fi

修复建议

参考漏洞影响范围,目前F5官方已给出解决方案,可升级至不受影响版本或参考官网文件进行修复 https://support.f5.com/csp/article/K23605346。

参考

https://support.f5.com/csp/article/K23605346

以上是关于CVE-2022-1388——F5 BIG-IP iControl REST 身份认证绕过漏洞的主要内容,如果未能解决你的问题,请参考以下文章