Web安全之验证码绕过

Posted dxyg

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web安全之验证码绕过相关的知识,希望对你有一定的参考价值。

一,验证码绕过(on client)

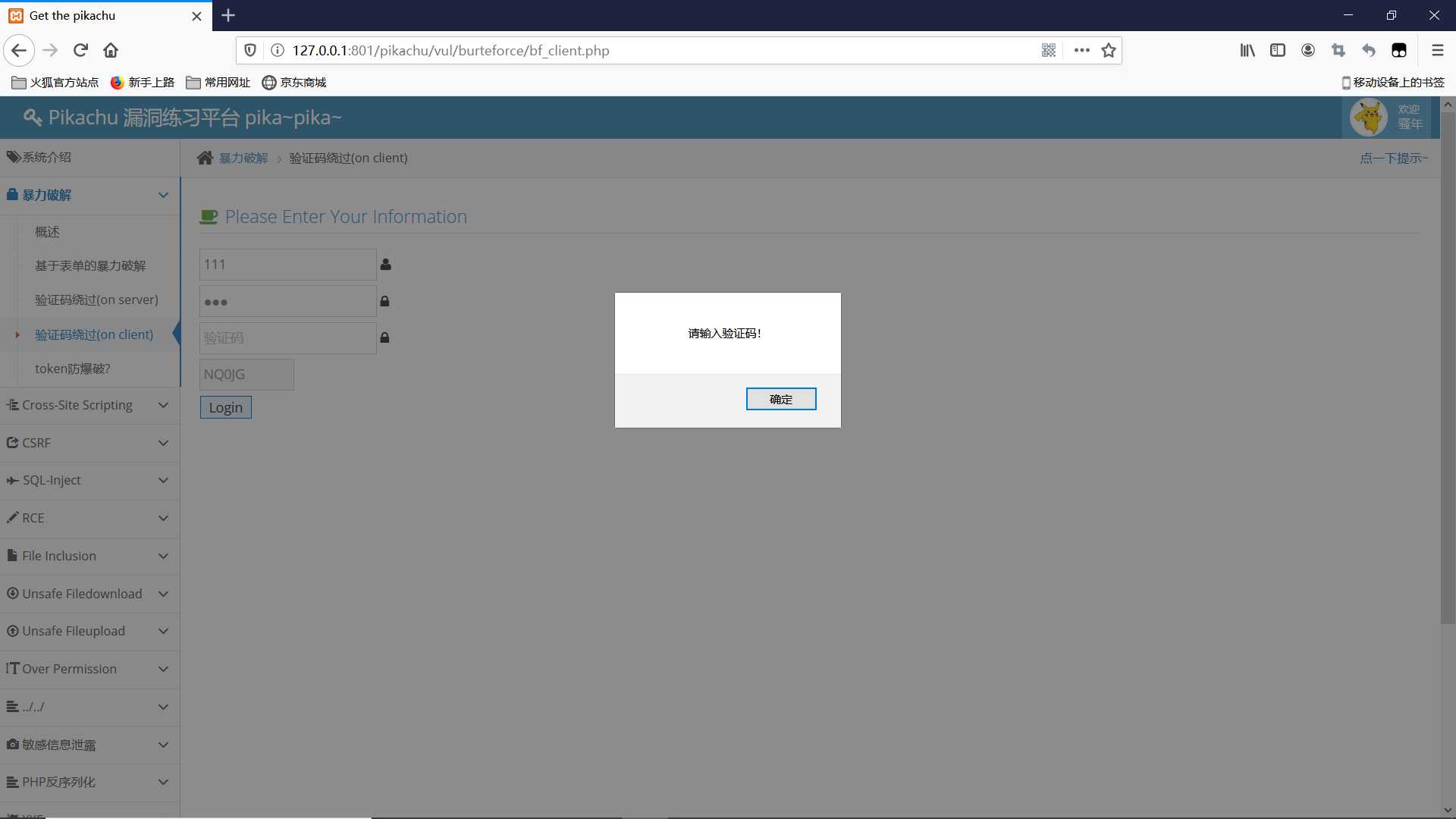

首先让burpsuite处于抓包状态,打开pikachu的验证码绕过(on client)随意输入账号和密码,验证码先不输入,点击login,会提示验证码错误

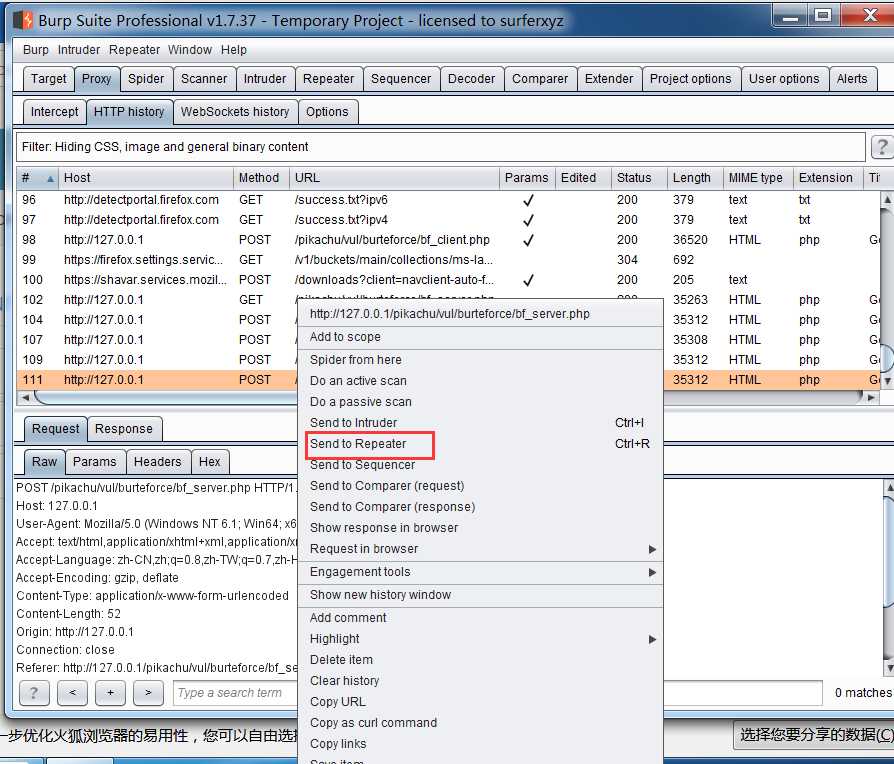

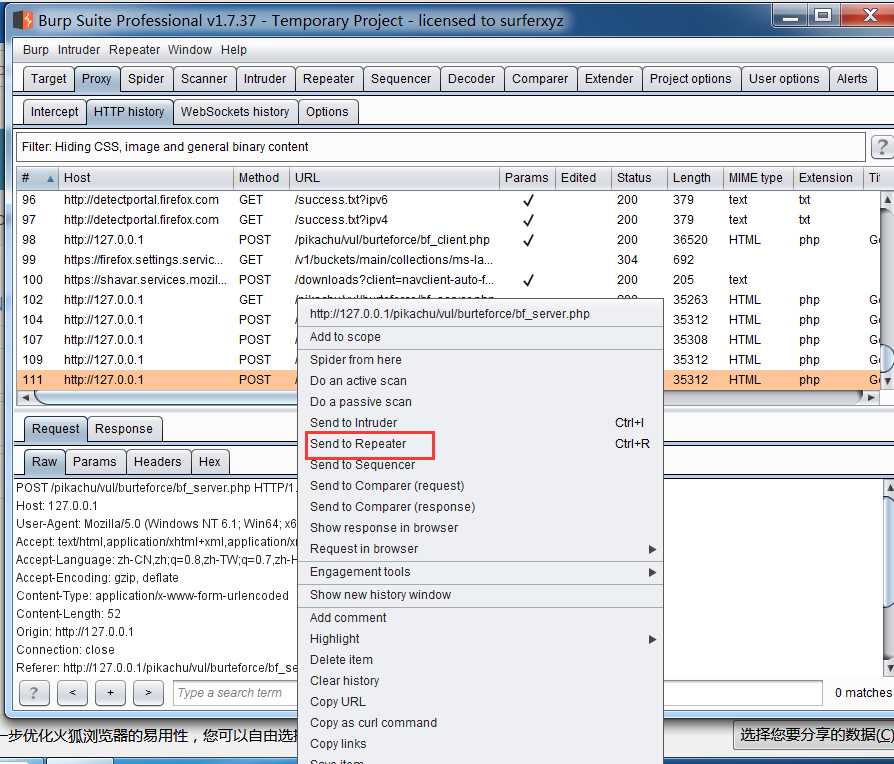

然后来到burpsuite,找到刚刚那个登入请求,点击右键发送到repeater

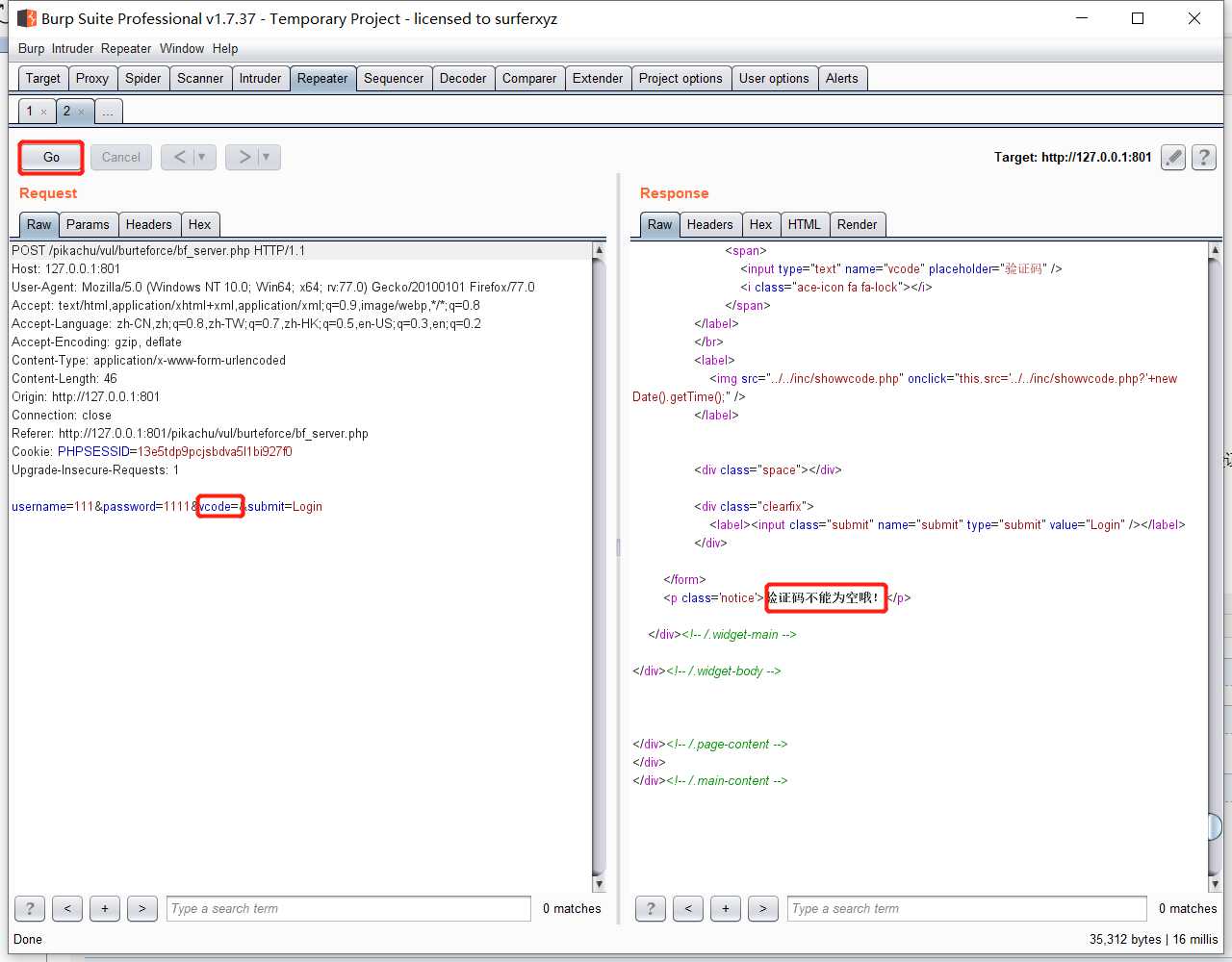

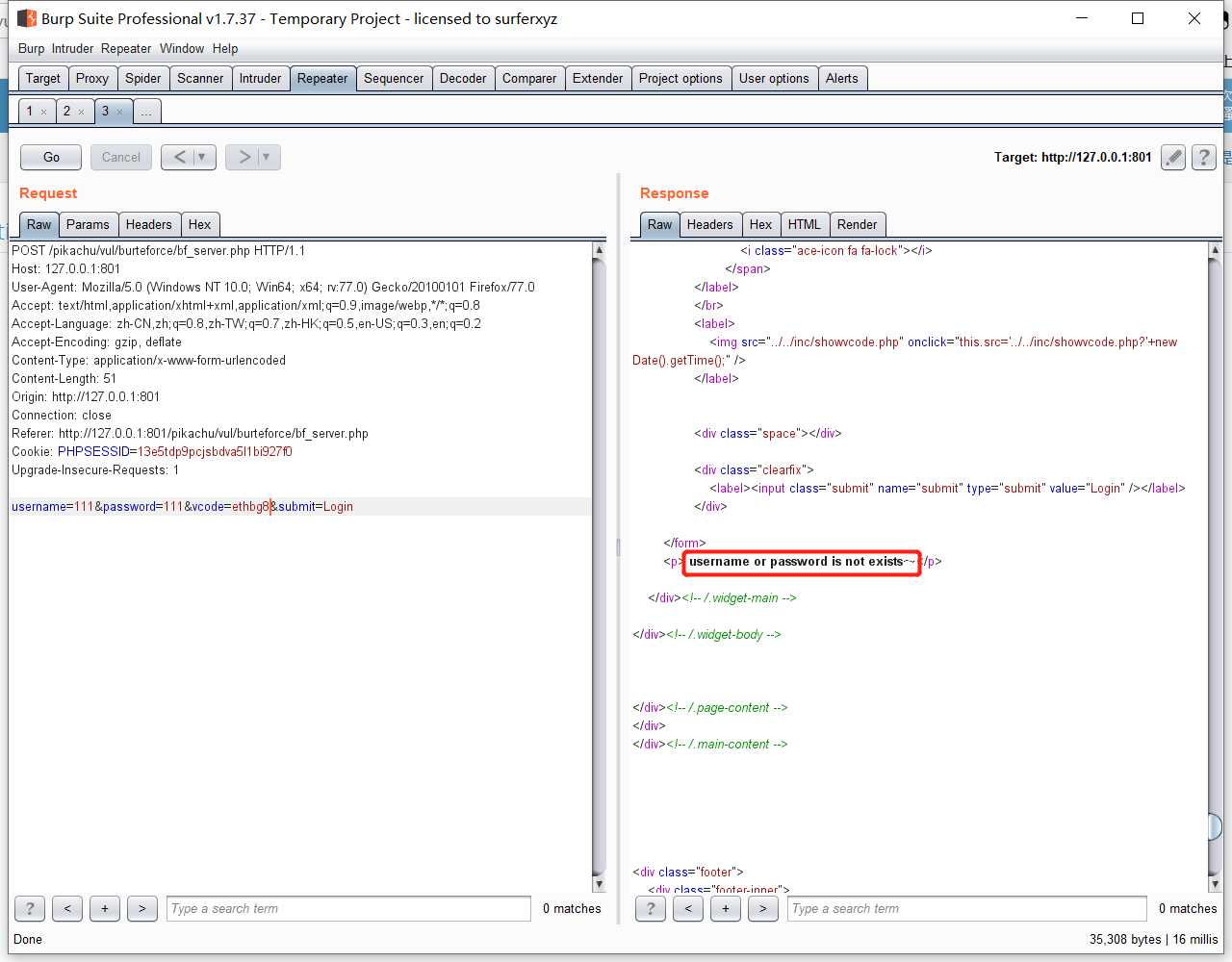

然后修改验证码或者直接让验证码为空点击go提交,通过html反馈观察到后台并没有对提交的验证码进行验证(ps:我这里是让验证码为空了)

html反馈是username or password is not exists~,说明后台并没有对验证码进行验证,不然会反馈为验证码不能控

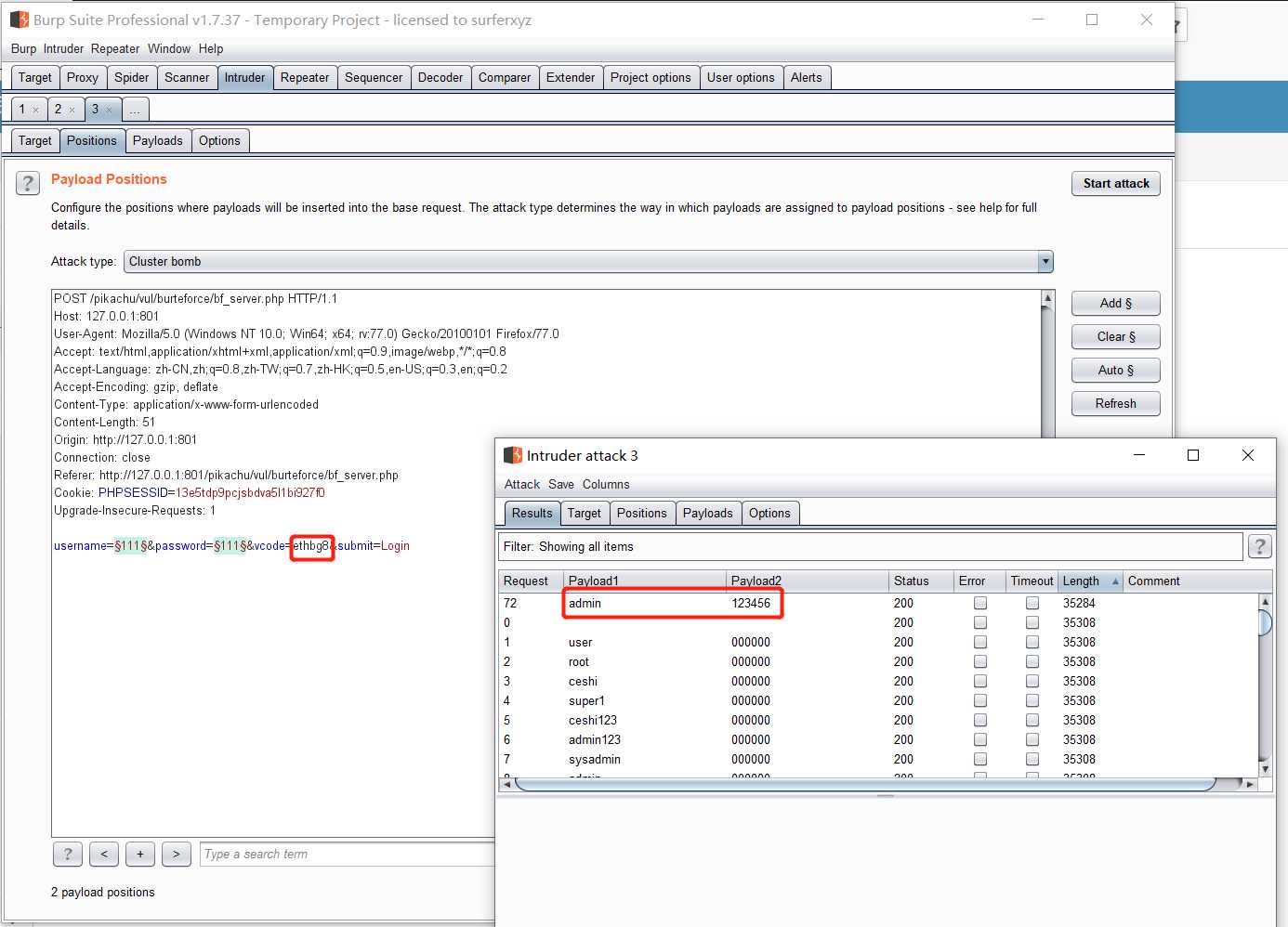

判断了这个验证码后台并没有验证,接下来就简单了与暴力破解步骤相同,定义账号和密码为变量,就可以进行暴力破解了

二,验证码绕过(on server)

首先让burpsuite处于抓包状态,打开pikachu的验证码绕过(on server)随意输入账号密码,验证码为空

打开burpsuite找到刚刚的登入请求,发送到repeater

到repeater中先让验证码为空点击go提交查看反馈,反馈为验证码不能为空,然后再输入一个错误的验证码,反馈为验证码错误,说明后台确实有对验证码进行验证

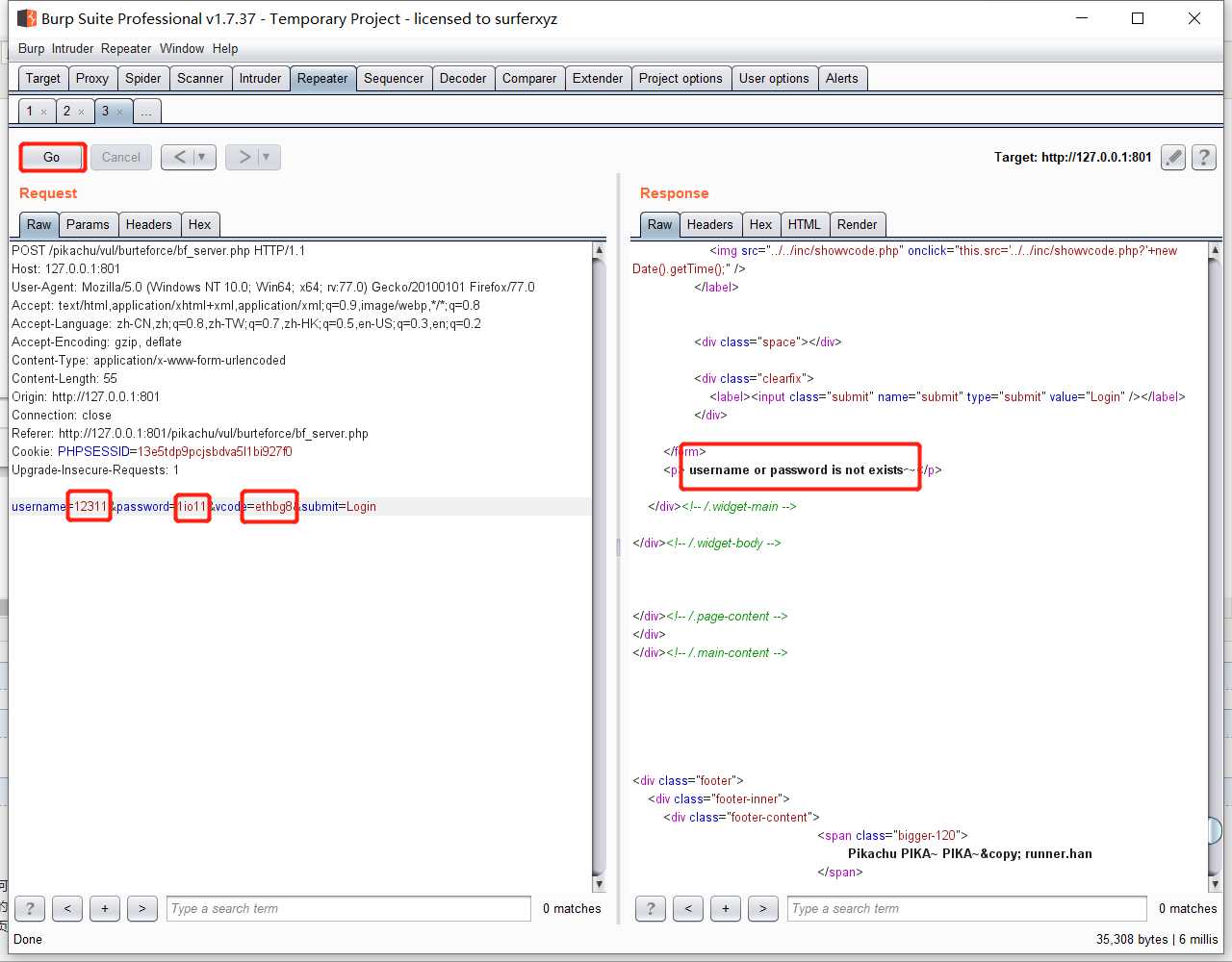

接着检验验证码是否有会过期,首先刷新pikachu页面获得一个新的验证码,接着在burp suite的repeater中输入新获得正确的验证码点击go进行提交,反馈为username or password is not exists~

接着修改账号和密码再次提交,反馈的提示仍然是username or password is not exists~说明验证码不存在过期现象可以重复利用

接下来就如同基于表单的暴力破解步骤一样,只需在验证码处输入一个正确的验证码就可以实现重复性的爆破,

以上是关于Web安全之验证码绕过的主要内容,如果未能解决你的问题,请参考以下文章