计算机网络——信息安全

Posted LtMamba

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了计算机网络——信息安全相关的知识,希望对你有一定的参考价值。

一、信息安全和信息系统安全概念

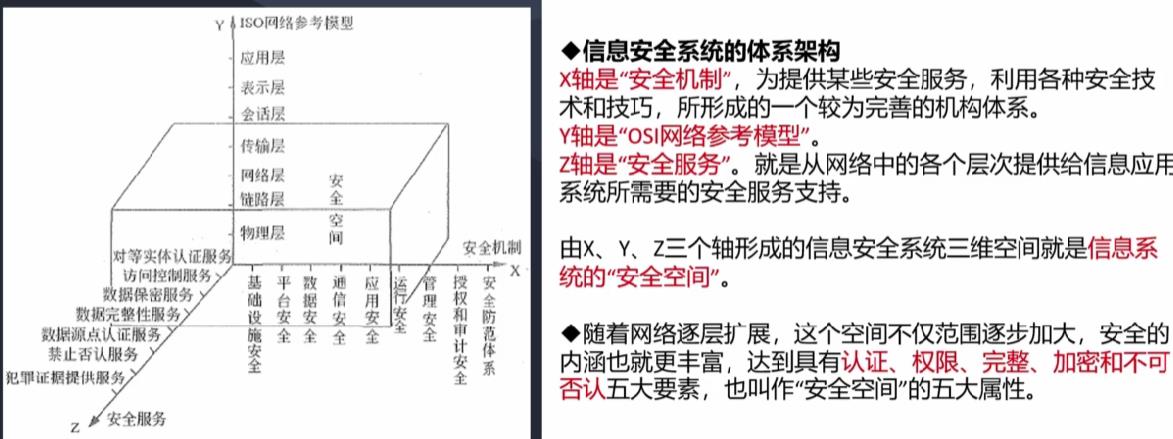

1.信息安全系统体系架构

2.信息安全含义及属性

| 保密性 |  |

| 完整性 |  |

| 可用性 |  |

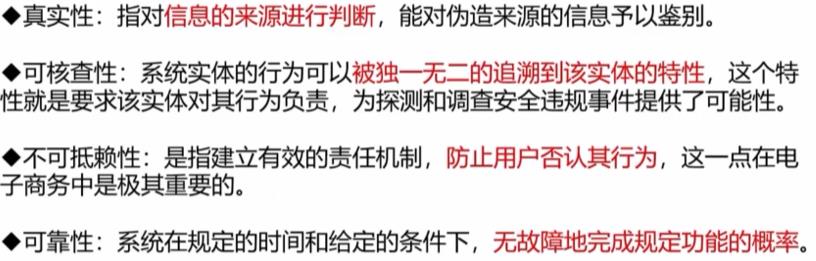

| 其他属性:真实性、可核查性、不可抵赖性和可靠性等。 |  |

3.信息安全需求

| 物理线路安全 | 物理设备、物理环境 |

| 网络安全 | 网络上的攻击、入侵 |

| 系统安全 | 操作系统漏洞、补丁 |

| 应用安全 | 上层的应用软件,包括数据库软件 |

二、信息安全技术

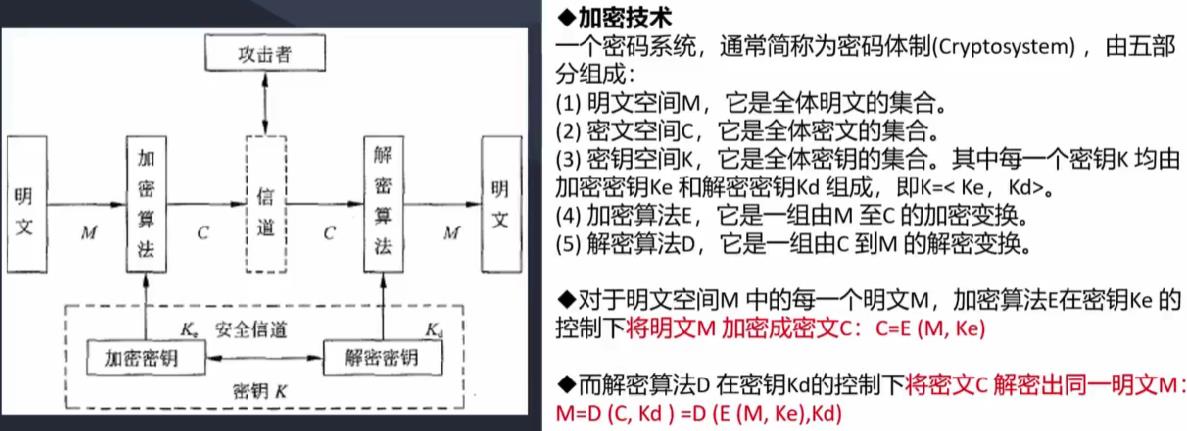

1.加密技术概念

2.加密技术

| 技术 | 概念 | 常见算法 | ||||||||||||||||||||

| 对称加密技术 |

|

| ||||||||||||||||||||

| 非对称加密技术 |

|

| ||||||||||||||||||||

| 数字信封 |

| |||||||||||||||||||||

| 信息摘要 |

|

| ||||||||||||||||||||

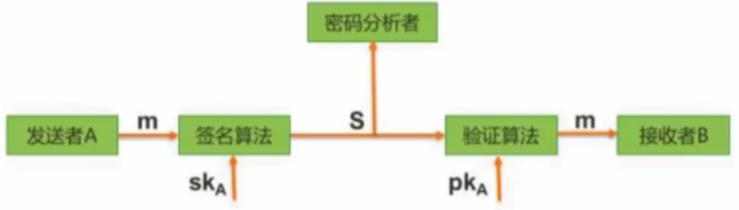

| 数字签名 |

| |||||||||||||||||||||

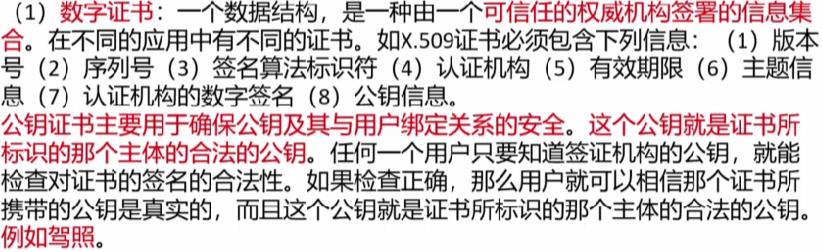

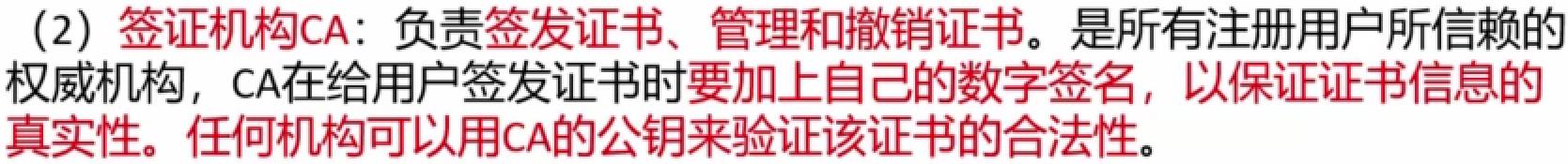

| 公钥基础设施PKI |  |

|

三、网络安全技术

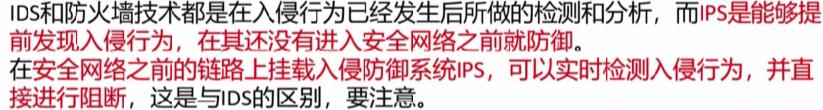

1.网络安全技术

| 技术 | |||||

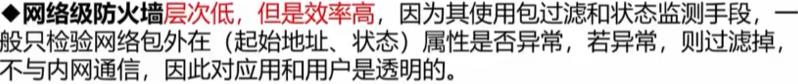

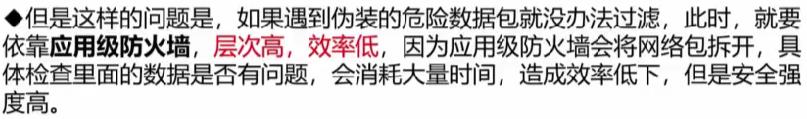

| 防火墙 | 内部网络和外部因特网之间增加的一道安全防护措施。分为如下两类:

| ||||

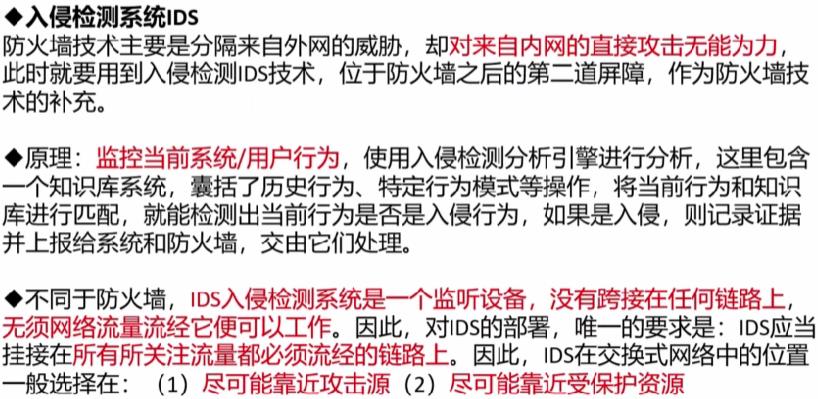

| 入侵检测系统IDS |  | ||||

| 入侵防御系统IPS |  | ||||

| 杀毒软件 |  | ||||

| 蜜罐系统 |  |

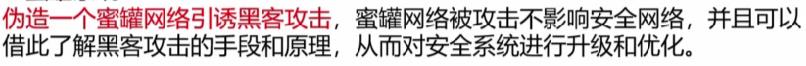

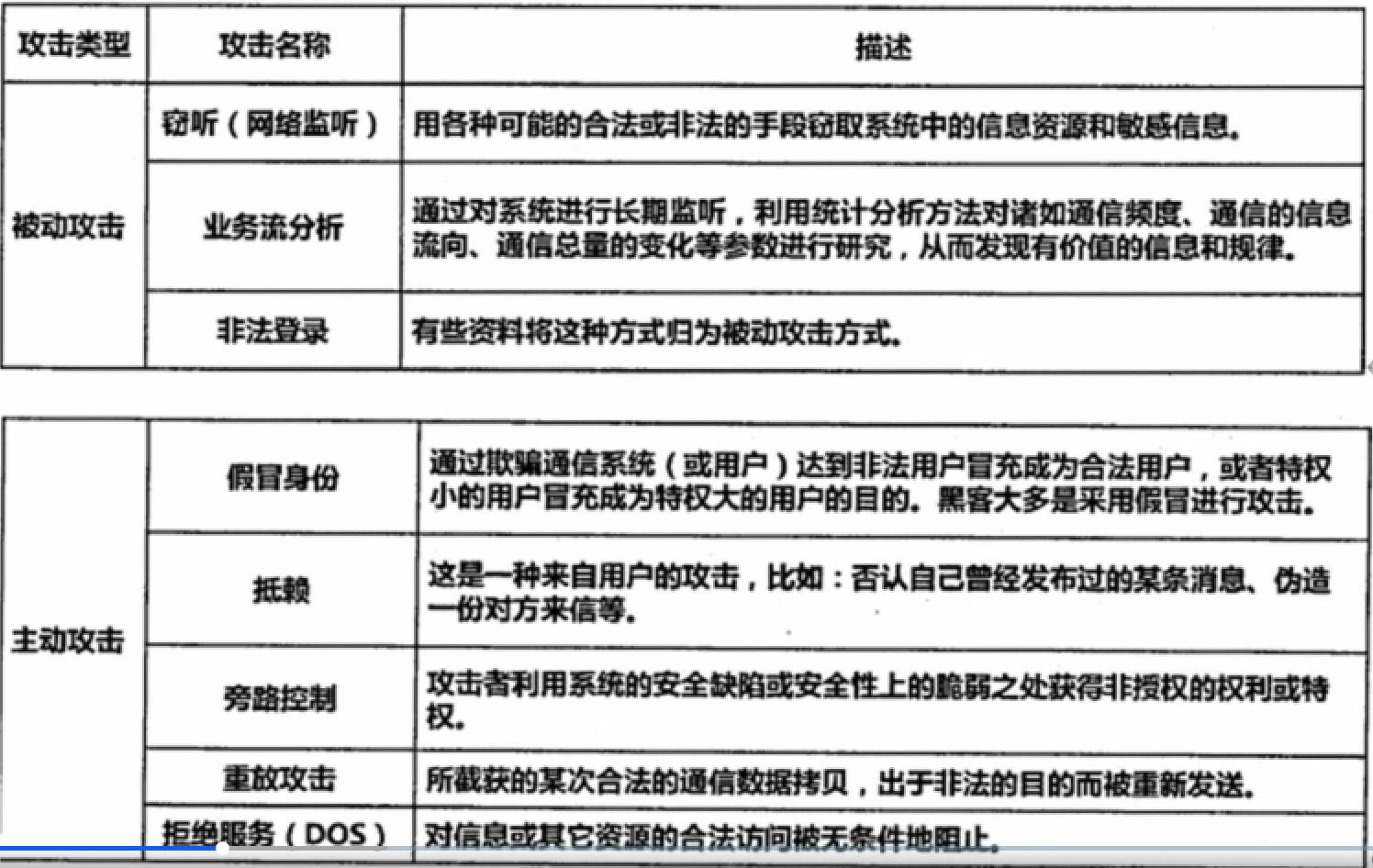

2.网络攻击和威胁

| 概念 | 举例 | |

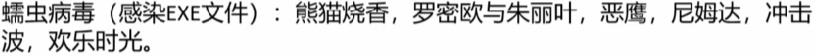

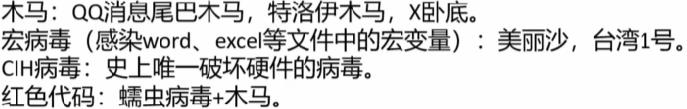

| 病毒 |  |  |

| 木马 |  |  |

四、网络安全协议

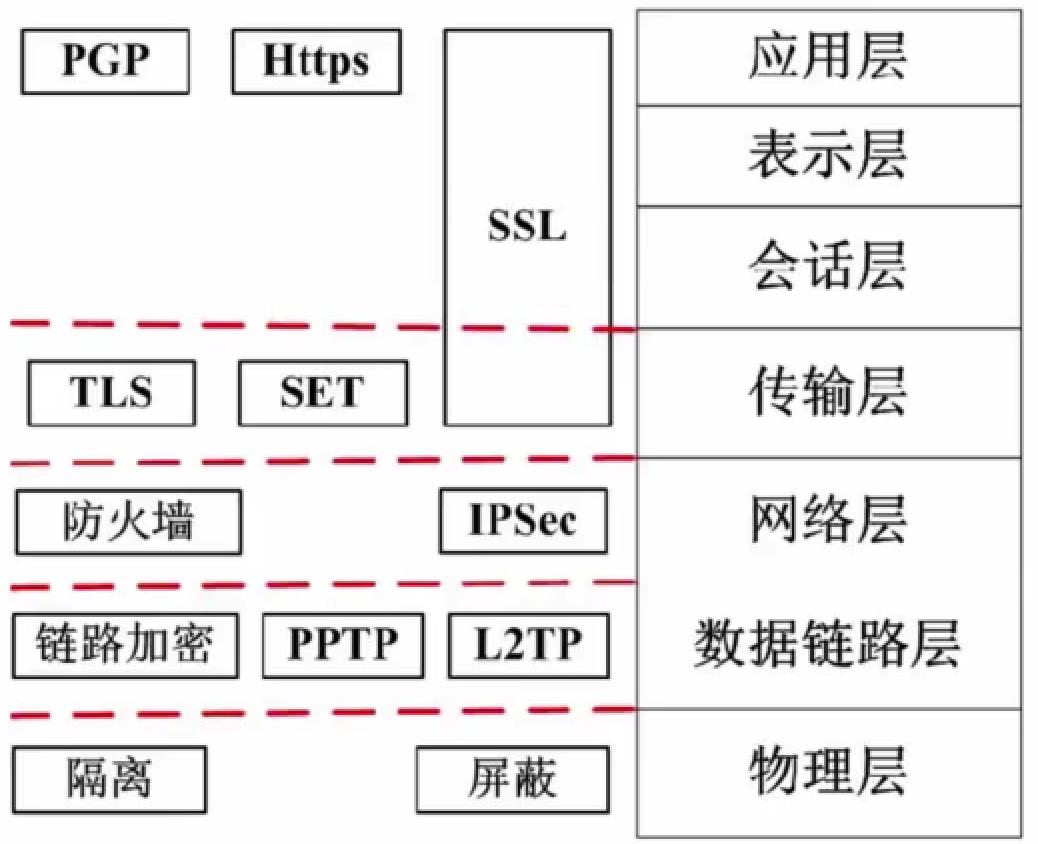

| 物理层主要是物理手段,其它层靠协议来保证传输安全。 | |

| 图示 |  |

| SSL协议 |  | ||||||

| SSH协议 |  | ||||||

| SET协议 |  | ||||||

| Kerberos协议 |  | ||||||

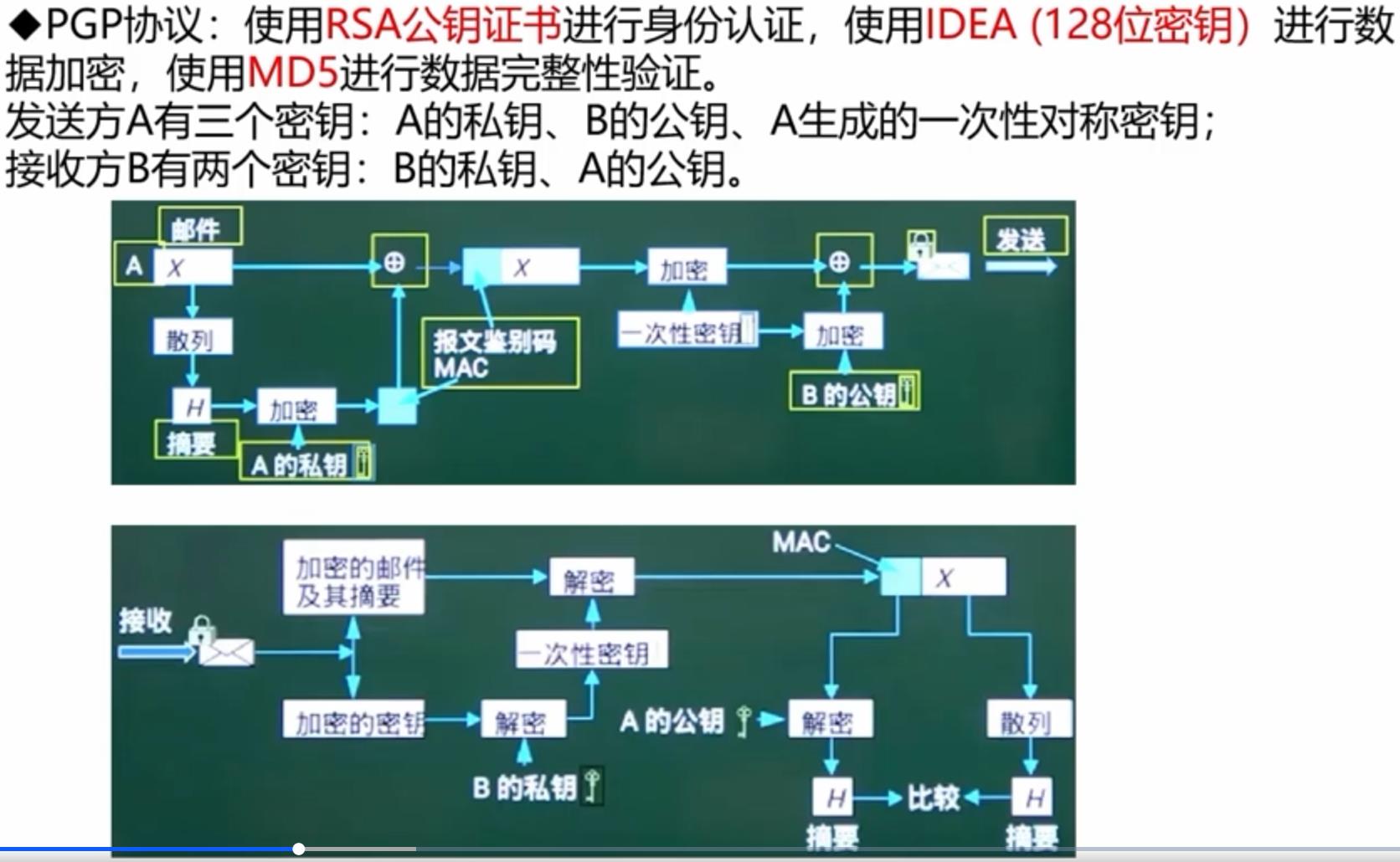

| PGP协议 |  | ||||||

| TLS |

|

网络安全管理的管理制度

1. 组织工作人员认真学习《计算机信息网络国际互联网安全保护管理办法》,提高工作人员的维护网络安全的警惕性和自觉性。

2. 负责对本网络用户进行安全教育和培训,使用户自觉遵守和维护《计算机信息网络国际互联网安全保护管理办法》,使他们具备基本的网络安全知识。

3. 加强对单位的信息发布和BBS公告系统的信息发布的审核管理工作,杜绝违犯《计算机信息网络国际互联网安全保护管理办法》的内容出现。

4. 一旦发现从事下列危害计算机信息网络安全的活动的:

(一)未经允许进入计算机信息网络或者使用计算机信息网络资源;

(二)未经允许对计算机信息网络功能进行删除、修改或者增加;

(三)未经允许对计算机信息网络中存储、处理或者传输的数据和应用程序进行删除、 修改或者增加;

(四)故意制作、传播计算机病毒等破坏性程序的;

(五)从事其他危害计算机信息网络安全的活动。做好记录并立即向当地公安机关报告。

5. 在信息发布的审核过程中,如发现有以下行为的:

(一)煽动抗拒、破坏宪法和法律、行政法规实施

(二)煽动颠覆国家政权,推翻社会主义制度

(三)煽动分裂国家、破坏国家统一

(四)煽动民族仇恨、民族歧视、破坏民族团结

(五)捏造或者歪曲事实、散布谣言,扰乱社会秩序

(六)宣扬封建迷信、淫秽、色情、赌博、暴力、凶杀、恐怖、教唆犯罪

(七)公然侮辱他人或者捏造事实诽谤他人

(八)损害国家机关信誉

(6.接受并配合公安机关的安全监督、检查和指导,如实向公安机关提供有关安全保护的信息、资料及数据文件,协助公安机关查处通过国际联网的计算机信息网络的违法犯罪行为.

信息发布登记制度

1. 在信源接入时要落实安全保护技术措施,保障本网络的运行安全和信息安全;

2. 对以虚拟主机方式接入的单位,系统要做好用户权限设定工作,不能开放 其信息目录以外的其他目录的操作权限。

3. 对委托发布信息的单位和个人进行登记并存档。

4. 对信源单位提供的信息进行审核,不得有违犯《计算机信息网络国际联网安全保护管理办法》的内容出现。

5. 发现有违犯《计算机信息网络国际联网安全保护管理办法》情形的,应当保留有关原始记录,并在二十四小时内向当地公安机关报告。

信息内容审核制度

一、必须认真执行信息发布审核管理工作,杜绝违犯《计算机信息网络国际联网安全保护 管理办法》的情形出现。

二、对在本网站发布信息的信源单位提供的信息进行认真检查,不得有危害国家安全、泄露国家秘密,侵犯国家的、社会的、集体的利益和公民的合法权益的内容出现。

三、对在BBS公告板等发布公共言论的栏目建立完善的审核检查制度,并定时检查,防止违犯《计算机信息网络国际联网安全保护管理办法》的言论出现。

四、一旦在本信息港发现用户制作、复制、查阅和传播下列信息的:

1. 煽动抗拒、破坏宪法和法律、行政法规实施

2. 煽动颠覆国家政权,推翻社会主义制度

3. 煽动分裂国家、破坏国家统一

4. 煽动民族仇恨、民族歧视、破坏民族团结

5. 捏造或者歪曲事实、散布谣言,扰乱社会秩序

6. 宣扬封建迷信、淫秽、色情、赌博、暴力、凶杀、恐怖、教唆犯罪

7. 公然侮辱他人或者捏造事实诽谤他人

8. 损害国家机关信誉

9. 其他违反宪法和法律、行政法规

10. 按照国家有关规定,删除本网络中含有上述内容的地址、目录或者关闭服务器。并保留原始记录,在二十四小时之内向当地公安机关报告。

用户备案制度

一、用户在本单位办理入网手续时,应当填写用户备案表。

二、公司设专人按照公安部《中华人民共和国计算机信息网络国际联网单位备案表的通知》的要求,在每月20日前,将济南地区本月因特网及公众多媒体通信网(网外有权部分)新增、撤消用户的档案材料完整录入微机,并打印两份。

三、将本月新增、撤消的用户进行分类统计,并更改微机存档资料,同时打印一份。

四、每月20日之前,将打印出的网络用户的备案资料(2份)及统计信息(1份)送至济南市公安局专人处。

安全教育培训制度

一、定期组织管理员认真学习《计算机信息网络国际互联网安全保护管理办法》、《网络安 全管理制度》及《信息审核管理制度》,提高工作人员的维护网络安全的警惕性和自觉 性。

二、负责对本网络用户进行安全教育和培训,使用户自觉遵守和维护《计算机信息网络国际互联网安全保护管理办法》,使他们具备基本的网络安全知识。

三、对信息源接入单位进行安全教育和培训,使他们自觉遵守和维护《计算机信息网络国际 互联网安全保护管理办法》,杜绝发布违犯《计算机信息网络国际互联网安全保护管理办法》的信息内容。

四、不定期地邀请公安机关有关人员进行信息安全方面的培训,加强对有害信息,特别是影射性有害信息的识别能力,提高防犯能力。

用户登记和管理制度

一 、建立健全计算机信息网络电子公告系统的用户登记和信息管理制度; 组织网络管理员学习《计算机信息网络国际联网安全保护管理办法》,提高网络安全员的警惕性;负责对本网络用户进行安全教育和培训;建立电子公告系统的网络安全管理制度和考核制度,加强对电子公告系统的审核管理工作,杜绝BBS上出现违犯《计算机信息网络国际联网安全保护管理办法》的内容。

二、对版主的聘用本着认真慎重的态度、认真核实版主身份,做好版主聘用记录;对各版聘用版主实行有针对性的网络安全教育,落实版主职责,提高版主的责任感;版主负责检查各版信息内容,如发现违反《计算机信息网络国际互联网安全保护管理办法》即时予以删除,情节严重者,做好原始记录,报告网络管理员解决,由管理员向公安机关计算机管理监察机构报告;网络管理员负责考核各版版主,如发现不能正常履行版主职责者,

三、检查时严格按照《计算机信息网络国际互联网安全保护管理办法》、《网络安全管理制度》及《信息审核管理制度》(见附页)的标准执行;如发现违犯《计算机信息网络国际互联网安全保护管理办法》(见附页)的言论及信息,即时予以删除,情节严重者保留有关原始记录,并在二十四小时内向当地公安机关报告;负责对本网络用户进行安全教育和培训,网络管理员加强对《计算机信息网络国际互联网安全保护管理办法》的学习,进一步提高对网络信息安全维护的警惕性。

1、所有接入网络的用户必须遵守国家有关法律、法规,严格执行安全保密制度,并对所提供的信息负责。任何单位和个人不得利用连网计算机从事危害城域网及校园网防火墙、路由器、交换机、服务器等网络设备的活动。

2、在网站上发现大量有害信息,以及遭到黑客攻击后,必须在12小时内向三门县教育局现代教育中心及公安机关报告,并协助查处。在保留有关上网信息和日志记录的前题下,及时删除有关信息。问题严重、情况紧急时,应关闭交换机或相关服务器。

3、任何单位和个人不得在校园网及其连网的计算机上收阅下载传递有政治问题和淫秽色情内容的信息。

4、所有接入网络的用户必须对提供的信息负责,网络上信息、资源、软件等的使用应遵守知识产权的有关法律法规。对于运行无合法版权的网络软件而引起的版权纠纷由使用部门(个人)承担全部责任。

5、严禁在网络上使用来历不明、引发病毒传染的软件,对于来历不明的可能引发计算机病毒的软件应使用公安部门推荐的杀毒软件检查、杀毒。

6、认真执行各项管理制度和技术规范,监控、封堵、清除网上有害信息。为有效地防范网上非法活动、各子网站要加强出口管理和用户管理。重要网络设备必须保持日志记录,时间不少于180天。

以上是关于计算机网络——信息安全的主要内容,如果未能解决你的问题,请参考以下文章