linux如何打CVE-2018-2628漏洞补丁?补丁文件名称为p27342434_122130_Generic.zip . 解压后有27342434文

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux如何打CVE-2018-2628漏洞补丁?补丁文件名称为p27342434_122130_Generic.zip . 解压后有27342434文相关的知识,希望对你有一定的参考价值。

1.检查ORACLE_HOME环境变量为已安装的ORACLE WEBLOGIC SERVER的目录

2.停止所有的服务器(AdminServer和所有Managed服务器)

3.设置环境变量

export JAVA_HOME=/usr/java/jdk1.7.0_79

export JAVA_BIN=/usr/java/jdk1.7.0_79/bin

export PATH=$JAVA_HOME/bin:$PATH

export CLASSPATH=.:$JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tools.jar

export ORACLE_HOME=/home/weblogic/Oracle/Middleware/Oracle_Home

注:斜体加粗部分需要针对定制环境修改

4.进入Opatch目录中将补丁程序zip文件压缩到tmp_dir中

unzip –d tmp_dir/ p27342434_122130_Generic.zip

5.进入解压目录并执行opatch,执行 opatch安装命令

cd tmp_dir/27342434

$ORACLE_HOME/OPatch/opatch apply -jdk $JAVA_HOME

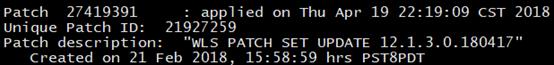

6.验证补丁是否安装

$ORACLE_HOME/OPatch/opatch lsinventory

已打补丁的输出中可以看到如下字样

以上是关于linux如何打CVE-2018-2628漏洞补丁?补丁文件名称为p27342434_122130_Generic.zip . 解压后有27342434文的主要内容,如果未能解决你的问题,请参考以下文章

漏洞通告Weblogic反序列化漏洞通告(CVE-2018-2628)

(CVE-2018-2628)Weblogic WLS Core Components 反序列化命令执行漏洞

Vulhub漏洞系列:Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

安云科技漏洞通告:WebLogic WLS核心组件反序列化漏洞(CVE-2018-2628)