thinkPHP3.x日志泄露漏洞复现

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了thinkPHP3.x日志泄露漏洞复现相关的知识,希望对你有一定的参考价值。

漏洞名称

- thinkphp3.x日志泄露

漏洞描述

- ThinkPHP在开启DEBUG的情况下会在Runtime目录下生成日志,而且debug很多网站都没有关

- ThinkPHP默认安装后,也会在Runtime目录下生成日志

- 日志很容易被猜解到,而且日志里面有执行SQL语句的记录

影响版本

- thinkPHP3.2

- thinkPHP3.

漏洞分析

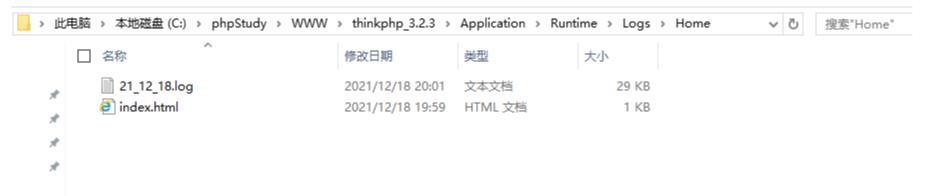

- THINKPHP3.2 结构:Application\\Runtime\\Logs\\Home\\16_09_09.log

- THINKPHP3.1结构:Runtime\\Logs\\Home\\16_09_09.log

- 日志存储结构是 :项目名\\Runtime\\Logs\\Home\\年份_月份_日期.log

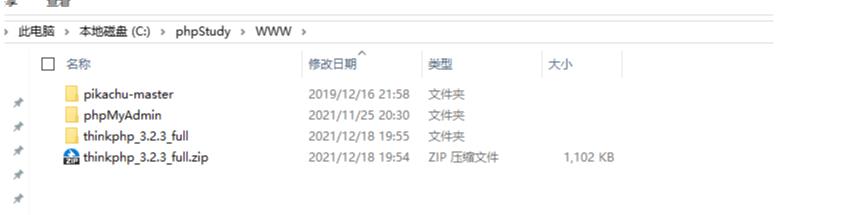

实验环境及准备

下载thinkphp3.2.3版本的源码,下载地址:http://www.thinkphp.cn/download/610.html

复现步骤

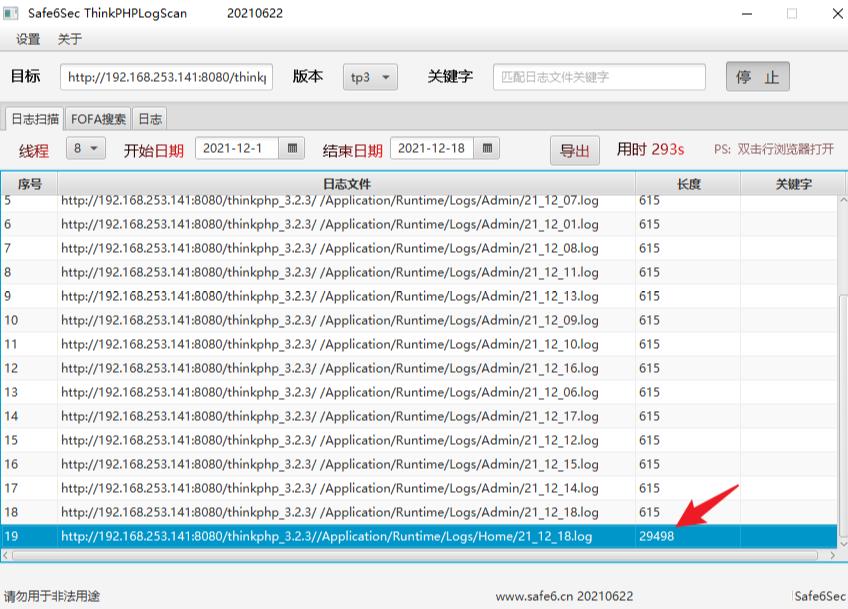

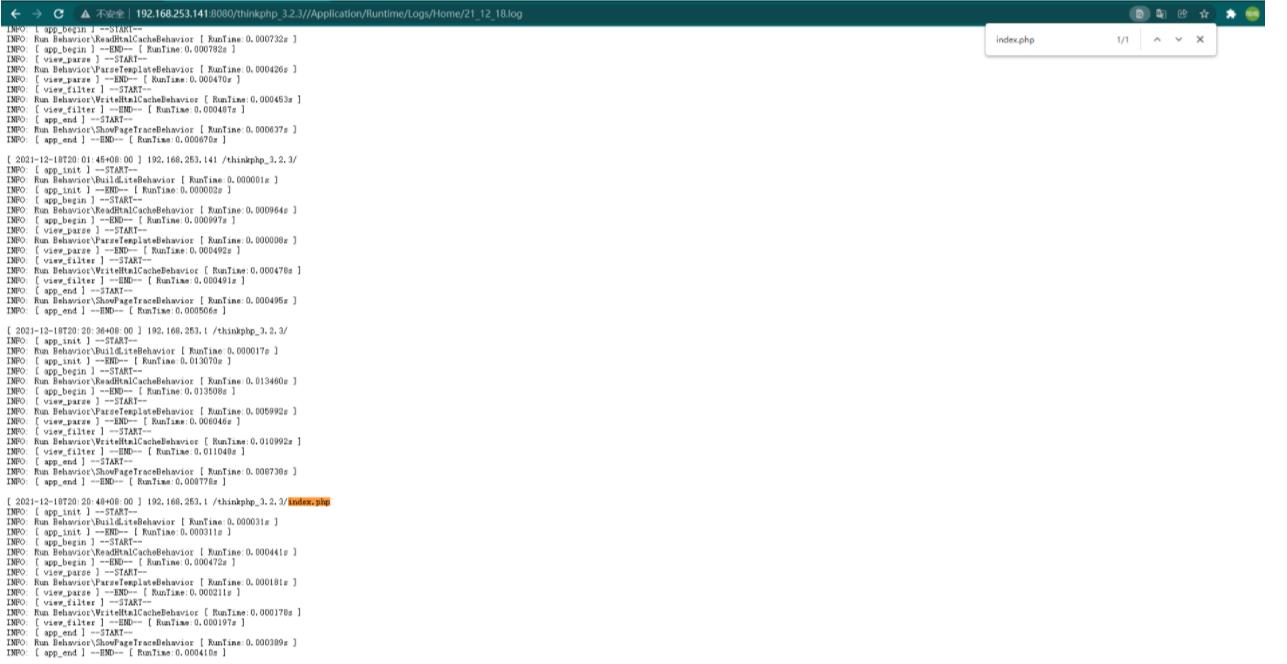

第一步 查看泄露的日志

第二节 通过查看日志内容

http://192.168.253.141:8080/thinkphp_3.2.3//Application/Runtime/Logs/Home/21_12_18.log

第三步 通过关键字搜索,发现

一般情况下,提交的请求参数会被记录,从而记录登录的用户和密码信息

修复建议

- 删除Runtime/Logs下的所有文件,并将APP_DEBUG设置为false

摘抄

有些人刻骨铭心,没几年就遗忘。有些人不论生死,都陪在你身旁。

–《云边有个小卖部》

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!由于使用不当造成的后果上传者概不负责!

以上是关于thinkPHP3.x日志泄露漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

Metabase 敏感信息泄露漏洞复现(CVE-2021-41277)

泛微e-cology OA系统某接口存在数据库配置信息泄露漏洞复现