Apache Log4j2 远程代码执行高危漏洞 解决方案

Posted 石宗昊

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache Log4j2 远程代码执行高危漏洞 解决方案相关的知识,希望对你有一定的参考价值。

新闻:https://view.inews.qq.com/a/20211210A05KTY00

博主其他文章

Log4j2 高危漏洞分析

简介:

Apache Log4j2是一款优秀的Java日志框架。2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。

由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊

配置,经阿里云安全团队验证

Apache Struts2、 Apache Solr. Apache Druid、 Apache Flink等均受影响。阿里云应急响应中心提醒Apache Log4j2 用户尽快采取安全措施阻止

属洞攻击。

其他文章

Apache Shiro Java 反序列化漏洞解决修复记录

正文:

修复方式:

参考链接

https://github.com/apache/logging-log4j2

https://repository.apache.org/service/local/repositories/releases/content/org/apache/logging/log4j/log4j-core/2.15.0/log4j-core-2.15.0.jar

其余文字

Apache Log4j 2 被披露出存在严重代码执行漏洞,目前官方还没有正式发布安全公告及版本,漏洞被利用可导致服务器被入侵等危害。

为避免您的业务受影响,天寂云建议您及时开展安全自查,如在受影响范围,请您及时进行更新修复,避免被外部攻击者入侵。

漏洞详情

Apache Log4j 2是一个开源的日志记录组件,使用非常的广泛。在工程中以易用方便代替了 System.out 等打印语句,它是JAVA下最流行的日志输入工具。

使用 Log4j 2 在一定场景条件下处理恶意数据时,可能会造成注入类代码执行。

由于Log4j2 作为日志记录基础第三方库,被大量Java框架及应用使用,只要用到 Log4j2 进行日志输出且日志内容能被攻击者部分可控,即可能会受到漏洞攻击影响。因此,该漏洞也同时影响全球大量通用应用及组件,例如 :

Apache Struts2

Apache Solr

Apache Druid

Apache Flink

Apache Flume

Apache Dubbo

Apache Kafka

Spring-boot-starter-log4j2

ElasticSearch

Redis

Logstash

…

建议及时检查并升级所有使用了 Log4j 组件的系统或应用。

风险等级

高风险

漏洞风险

攻击者利用该漏洞可导致任意代码执行

影响版本

Apache log4j2 >= 2.0, <= 2.14.1

安全版本

暂无

修复建议

官方已暂未发布正式漏洞补丁及修复版本,请密切关注官方最新版本发布,并关注服务器的异常行为。

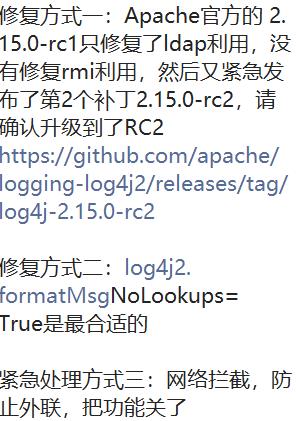

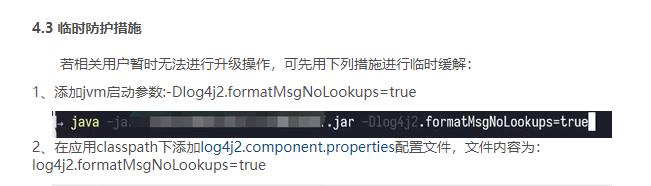

用户可排查Java应用是否引入 log4j-api , log4j-core 两个jar包,如有使用可考虑使用如下官方临时补丁进行修复:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

其他临时缓解措施:

- 禁止没有必要的业务访问外网。

- 设置jvm参数 “-Dlog4j2.formatMsgNoLookups=true”

- 设置“log4j2.formatMsgNoLookups=True”

- 系统环境变量“FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS”设置为“true”

【备注】:建议您在升级前做好数据备份工作,避免出现意外

漏洞参考

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

以上是关于Apache Log4j2 远程代码执行高危漏洞 解决方案的主要内容,如果未能解决你的问题,请参考以下文章

Log4j2高危漏洞CNVD-2021-95914复现及分析

烽火狼烟丨Apache Log4j2远程代码执行漏洞(CVE44832)通告