高危安全预警Apache Solr Velocity模板注入远程代码执行漏洞

Posted 海青安全研究实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了高危安全预警Apache Solr Velocity模板注入远程代码执行漏洞相关的知识,希望对你有一定的参考价值。

近日,Apache Solr 5.x-8.2.0等多个版本被曝存在Velocity模板注入远程代码执行漏洞,该漏洞的危害等级为高级。

Apache Solr 是基于 Apache Lucene构建的流行、快速、开源的企业搜索平台。Solr 具有高可靠性,可扩展性和容错性,可提供分布式索引,复制和负载均衡查询,自动故障转移和恢复以及集中配置等特性。Solr 为许多大型互联网站点提供搜索和导航功能。

漏洞的主要成因为以下两点:

(1)Apache Solr的VelocityResponseWriter功能的配置参数params.resource.loader.enabled可通过HTTP请求开启(默认不开启)。若该功能被开启,攻击者可通过注入Velocity模板进行远程代码执行攻击;

(2)攻击者可通过访问Solar的admin页面(登录认证功能默认不开启),通过构造POST请求包,修改Core的配置。

海青实验室对该漏洞进行了复现和分析,并提出处置建议,请使用ApacheSolr的用户予以重视。

漏洞名称 |

Apache Solr模板注入远程代码执行漏洞预警 |

漏洞影响版本 |

Apache Solr <=8.2.0 |

漏洞危害等级 |

高危 |

厂商是否已发布漏洞补丁 |

否 |

http://lucene.apache.org/solr/downloads.html(官方暂未推出新版本,请关注其更新) |

|

安全狗总预警期数 |

111 |

安全狗发布预警日期 |

2019年11月1日 |

安全狗更新预警日期 |

2019年11月1日 |

发布者 |

安全狗海靑实验室 |

以Win10虚拟机(预装了JDK)作为靶场环境进行漏洞复现,具体步骤如下:

(1)在靶机安装Apache Solr

在Apache Solr的下载页http://lucene.apache.org/solr/downloads.html下载Solr8.2.0的ZIP压缩包,并对其进行解压;

(2)在靶机创建Apache Slor的Core

在CMD控制台中进入Apache Slor的bin目录,执行命令“solr.cmd create -c victim”创建名为victim的Core,如图所示。

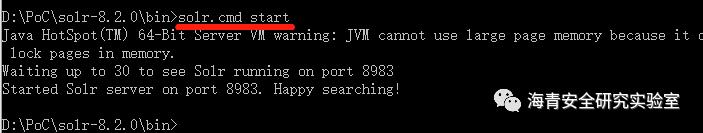

(3)在靶机启动Apache Solr

在bin目录中执行命令“solr.cmd start”,如图所示。

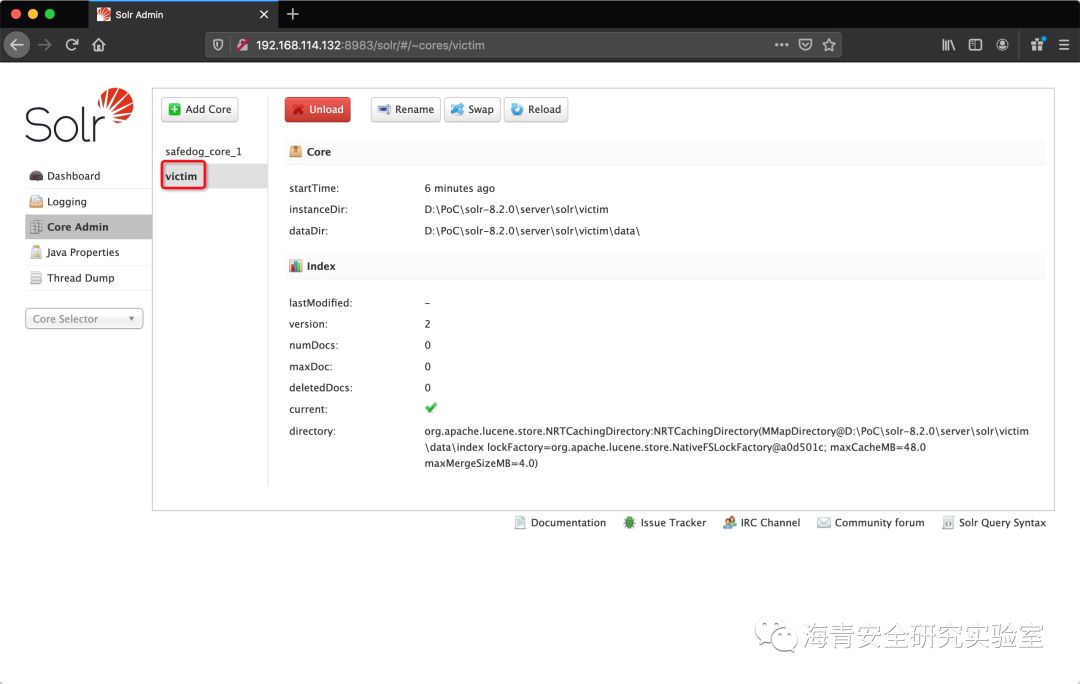

此时,在攻击机访问

http:// 192.168.114.132:8983/solr/#/~cores/victim”

可以发现刚刚创建的Core“victim”已经出现在了面板中,如图所示。

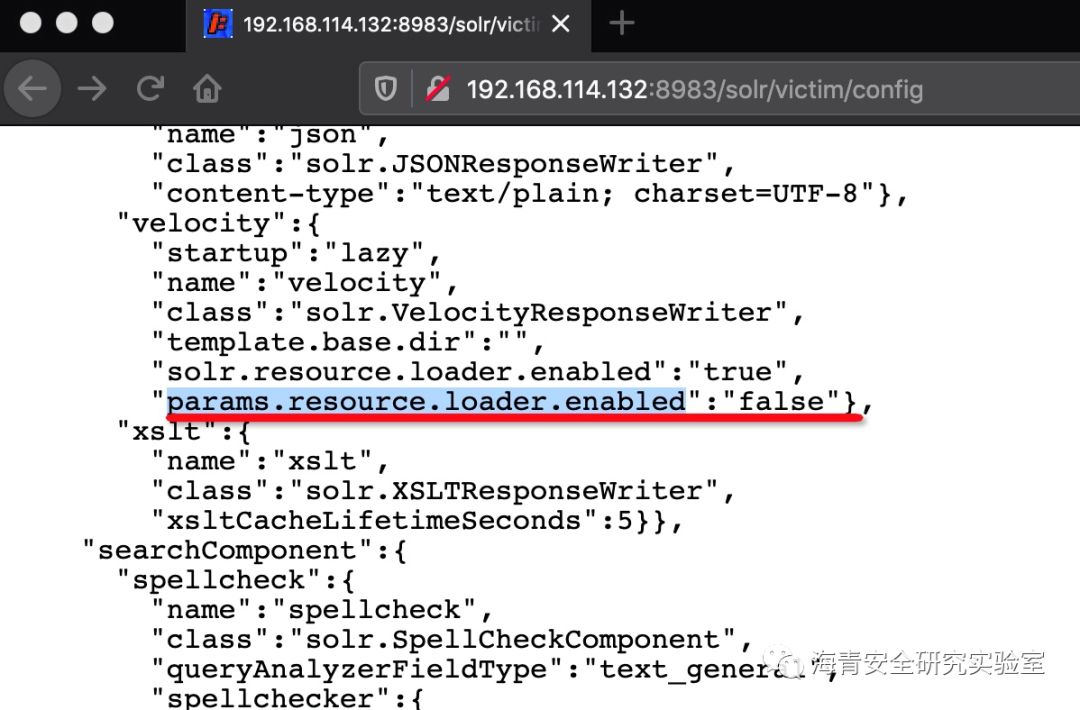

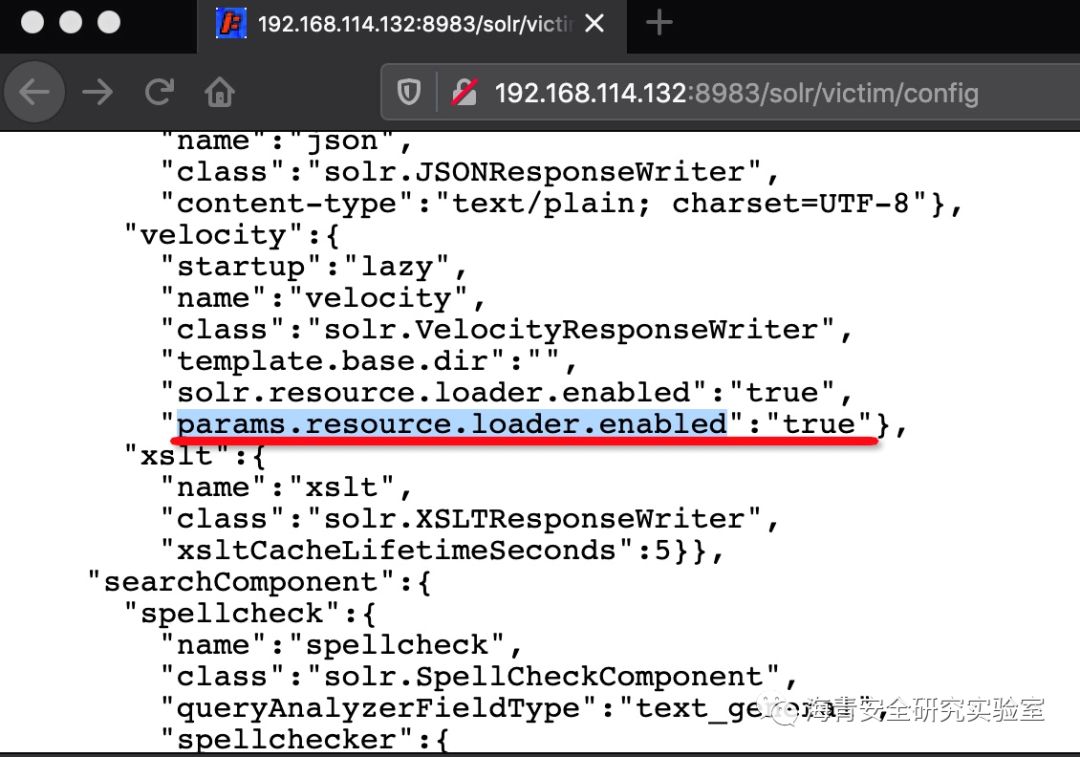

(4)在攻击机查看Core“victim”的配置

在攻击机的浏览器访问http://192.168.114.132:8983/solr/victim/config,可以查看Core“victim”的相关配置,并在该页面搜索参数“params.resource.loader.enabled”的相关配置,可以发现,该参数的默认值为“false”,如图所示。

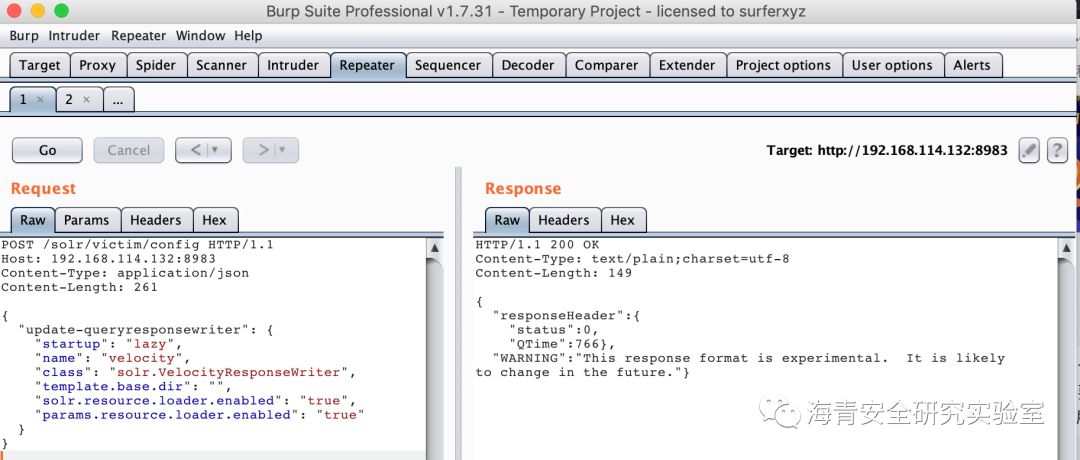

(5)在攻击机构造POST请求包将params.resource.loader.enabled的值设置为“true”

借用Burp Suite发送请求包,如图所示。

重新访问

http://192.168.114.132:8983/solr/victim/config

可以发现params.resource.loader.enabled的值已经被设置为“true”,如图所示。

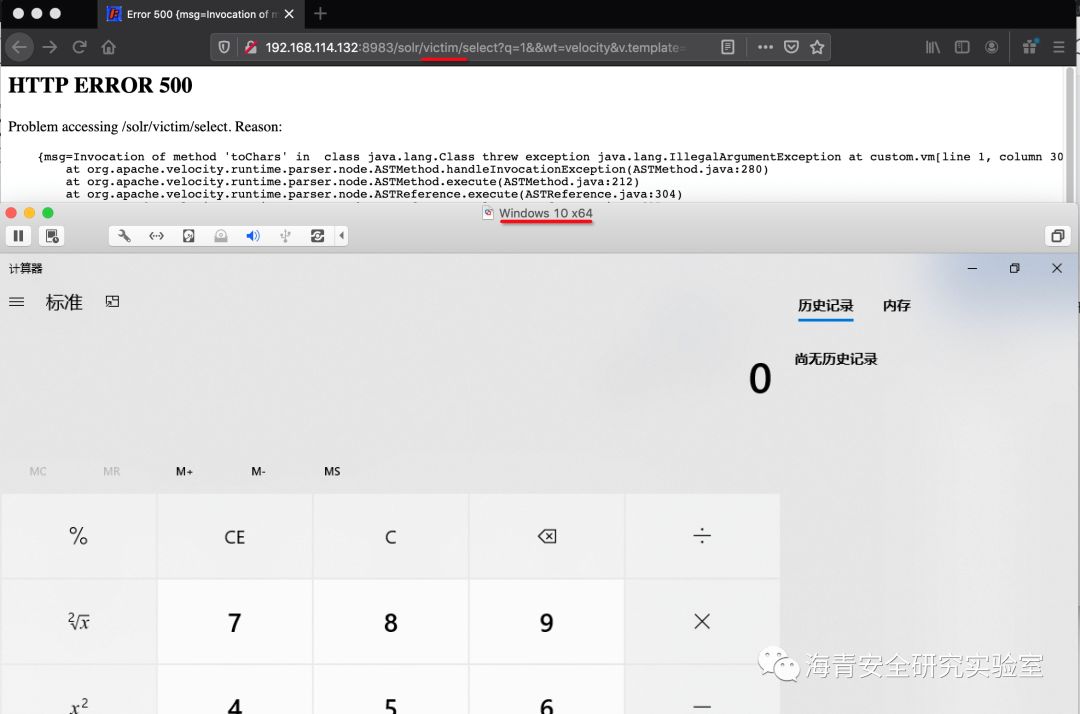

(6)在攻击机发送基于“Velocity模板注入”的攻击Payload

在攻击机的浏览器发送精心构造的恶意Payload,可以在靶机弹出计算器,如图所示。

我们建议用户从安全运维和安全产品防御两个维度进行处置。

在安全运维方面,建议受漏洞影响的用户采用如下措施:

(1)开启Apache Solr后台的登录验证;

(2)在不影响系统业务的前提下,将各Core下的conf/solarconfig.xml文件中的VelocityResponseWriter节点的params.resource.loader.enabled参数值设置为“false”;

(3)关注Apache Solr的官网更新,若官方发行了高于8.2.0的版本,及时进行更新。

在安全产品防御方面,建议用户使用网站安全狗或云御的RASP(运行时应用自保护)技术对该漏洞进行防御。

网站安全狗现有的恶意流量防御规则可以拦截此次Velocity模板注入攻击所做的恶意HTTP请求,如图所示。

安全狗云御是一款新一代混合式WEB防火墙产品,通过网络层过滤和主机应用层自保护(RASP)相结合的技术,既能够过滤传统常见的攻击又可以对异常变形和未知漏洞的高级攻击进行识别,达到双层纵深防御的效果,云御可以防护此次由Velocity模板注入引发的恶意代码执行。

以上是关于高危安全预警Apache Solr Velocity模板注入远程代码执行漏洞的主要内容,如果未能解决你的问题,请参考以下文章

重大紧急安全预警:Apache Struts 2再爆高危远程漏洞

安全预警Apache Struts2 再爆高危漏洞(S2-057)创宇盾无需升级即可防御

[高危预警]Apche solr全版本XXE远程命令执行漏洞

安全漏洞预警Apache Solr velocity模版注入