安全-Weblogic 小于10.3.6版本WLS组件反序列化漏洞复现(vulhub)

Posted 小狐狸FM

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全-Weblogic 小于10.3.6版本WLS组件反序列化漏洞复现(vulhub)相关的知识,希望对你有一定的参考价值。

文章目录

前言

记录一下学习过程,安装步骤略过

目标得是linux系统才能使用bash命令反弹shell

文章仅学习交流,请勿用于非法用途

vulhub Weblogic < 10.3.6 ‘wls-wsat’ XMLDecoder 反序列化漏洞(CVE-2017-10271)

一、环境

[1]. 目标机(Debian 5)

192.168.248.131

vulhub

docker

docker-compose

[2]. 攻击机(Windows 10)

jdk 1.8

二、漏洞复现

[1]. 开启环境

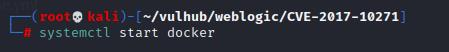

启用docker,不同的linux版本命令不同

systemctl start docker

第一次开启环境需要下载依赖

docker-compose up -d

访问一下

目标IP:7001,如果出现以下内容表示环境启用成功

看访问一下

http://目标IP:7001/wls-wsat/CoordinatorPortType看看有没有WSL组件

[2]. 工具检测

工具下载链接在文章开头,需要

jdk 1.8

检测

命令执行

文件上传,用

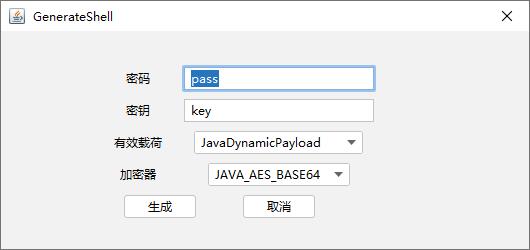

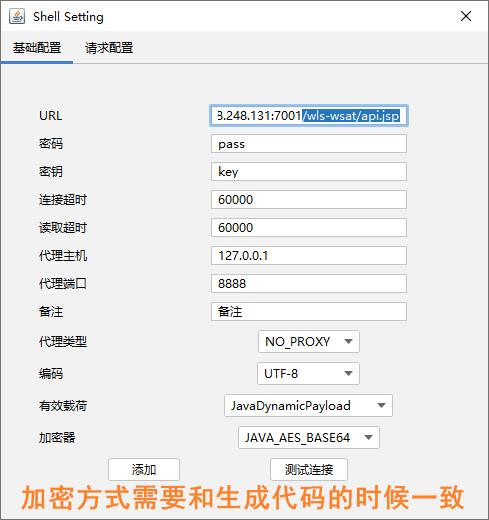

Gozilla工具构造一个jsp木马文件,工具上传,Gozilla连接就行了

然后把代码贴进去,上传

以上是关于安全-Weblogic 小于10.3.6版本WLS组件反序列化漏洞复现(vulhub)的主要内容,如果未能解决你的问题,请参考以下文章