Windows 逆向内存地址分析 ( 动态地址 | 静态地址 | 偏移量 )

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows 逆向内存地址分析 ( 动态地址 | 静态地址 | 偏移量 )相关的知识,希望对你有一定的参考价值。

一、动态地址

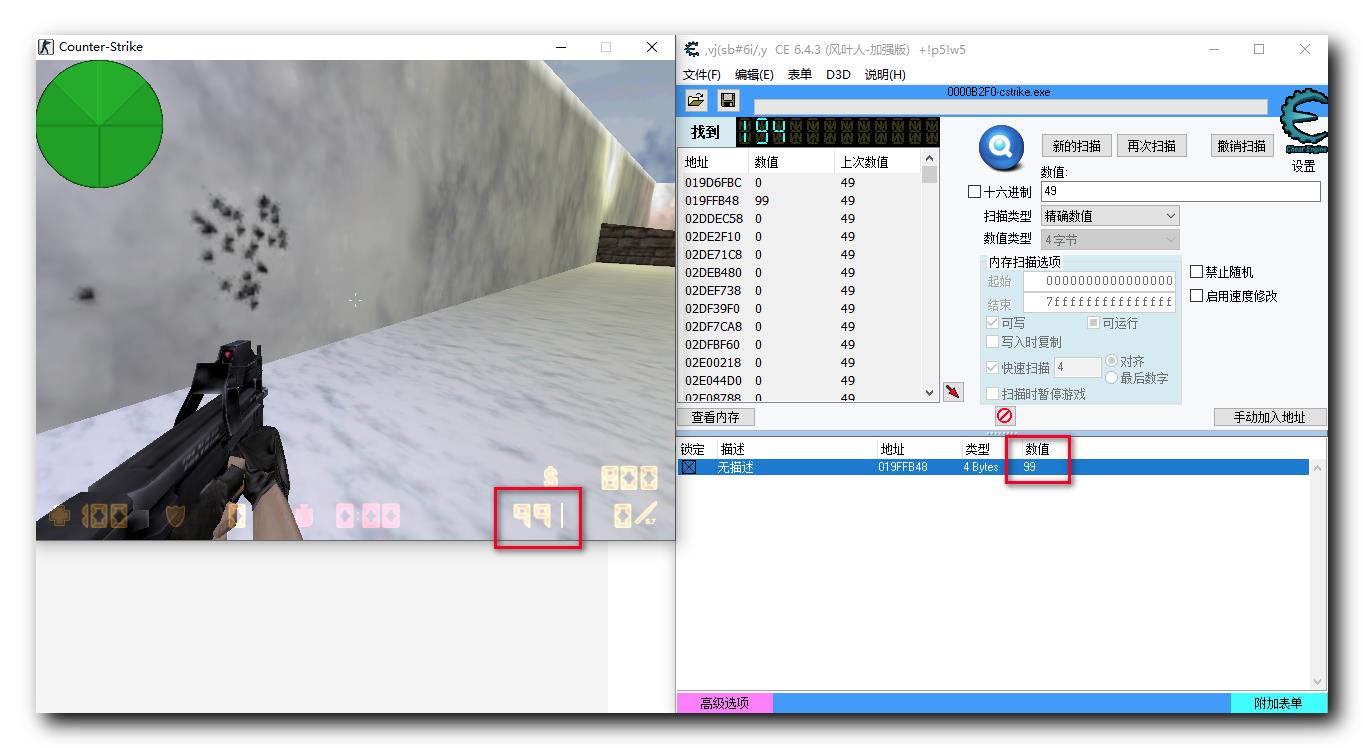

在 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( CE 找出子弹数据内存地址是临时地址 | 挖掘真实的子弹数据内存地址 ) 一、CE 找出子弹数据内存地址是临时地址 博客章节 , 找到的子弹内存数据地址 , 只是一个 临时的内存地址 ;

每次重新打开游戏 , 会得到不同的临时内存地址 ;

这个 " 临时内存地址 " , 称为 " 动态地址 " ;

每次运行游戏 , 子弹数据的 " 动态地址 " 是不同的 ;

动态地址 是由 静态地址 + 偏移量 计算得到的 ;

二、静态地址

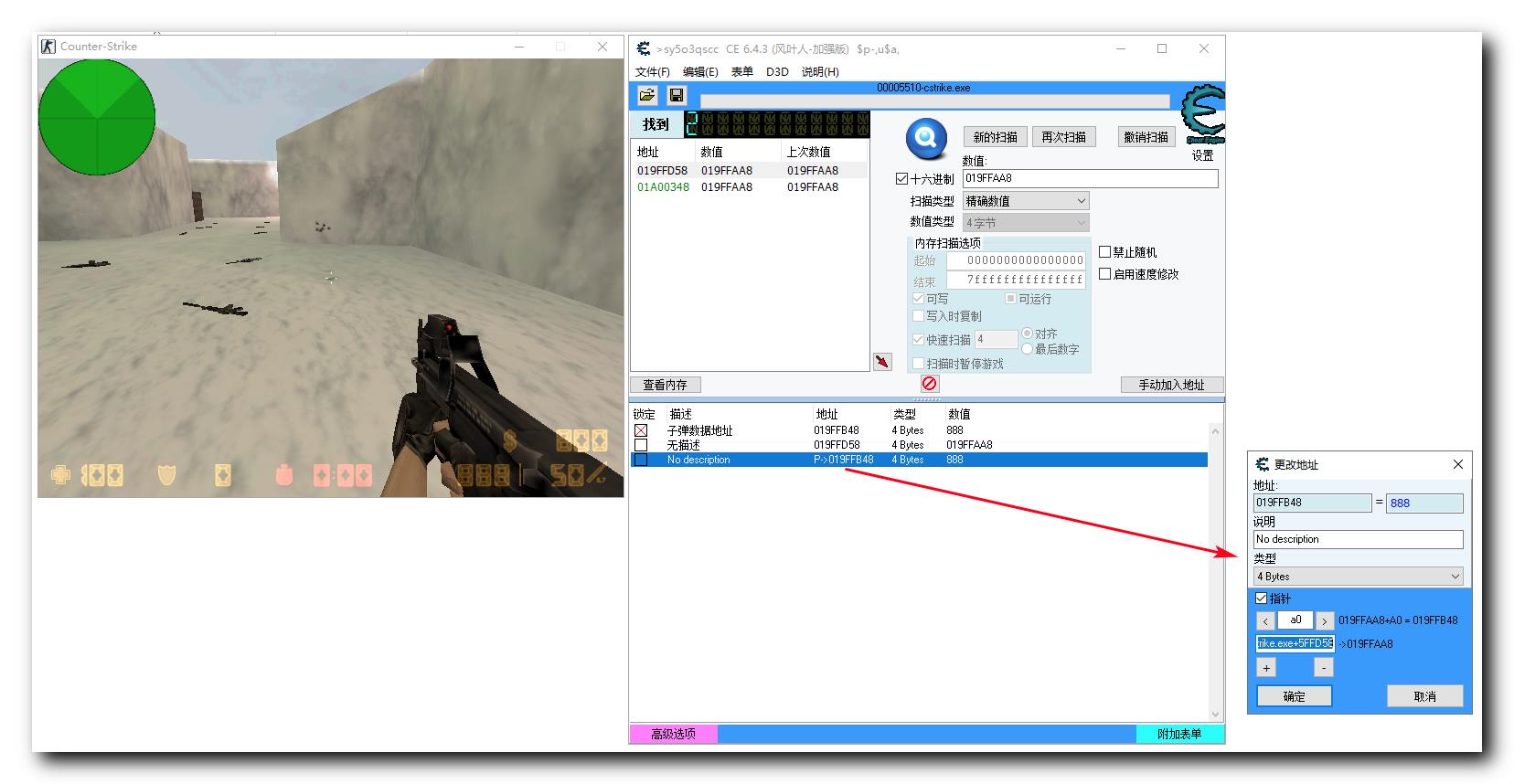

在 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 完整流程演示 | 查找临时内存地址 | 查找真实指针地址 ) 二、查找子弹数据真实地址 博客章节中 , 得到的绿色地址 , 就是 " 静态地址 " ;

该地址的值是 cstrike.exe+5FFD58 , 每次运行游戏时 , 该表示都不会改变 , 但是每次启动后 该静态地址 存放的数据的值 都是不同的 ;

使用 CE 查找到该地址后 , 该地址显示时绿色的 ;

" 静态地址 " 又称为 " 基地址 " , 所有的动态地址 , 都是基于 基地址 计算而来的 ;

静态地址 ( 基地址 ) + 偏移量 = 动态地址 ;

三、偏移量

在 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 完整流程演示 | 查找临时内存地址 | 查找真实指针地址 ) 二、查找子弹数据真实地址 博客章节中 , 最终手动生成的指针 , 就是在 cstrike.exe+5FFD58 静态地址的基础上 , 加上了 A0 便宜量 , 生成了一个指向动态地址的指针 ;

以上是关于Windows 逆向内存地址分析 ( 动态地址 | 静态地址 | 偏移量 )的主要内容,如果未能解决你的问题,请参考以下文章

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( 查找子弹数据的动态地址 | 查找子弹数据的静态地址 | 静态地址分析 | 完整流程 ) ★

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( 数据查找技巧 | 地址访问调试 | 指令选择技巧 | MOV 汇编指令含义 | 基址值搜索 ) ★

Windows 逆向内存地址分析 ( 内存条 | 虚拟内存 | 内存地址及寻址范围 | 内存地址与数据的关系 )

Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( 完整流程演示 | 查找临时内存地址 | 查找真实指针地址 )

Windows 逆向使用 CE 分析内存地址 ( 运行游戏 | 使用 CE 工具分析游戏内子弹数量对应的内存地址 | 内存地址初步查找 | 使用二分法定位最终的内存地址 )