Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )相关的知识,希望对你有一定的参考价值。

一、人物数据内存结构

由前两篇博客

- 【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )

- 【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 遍历查找后坐力数据 | 尝试修改后坐力数据 )

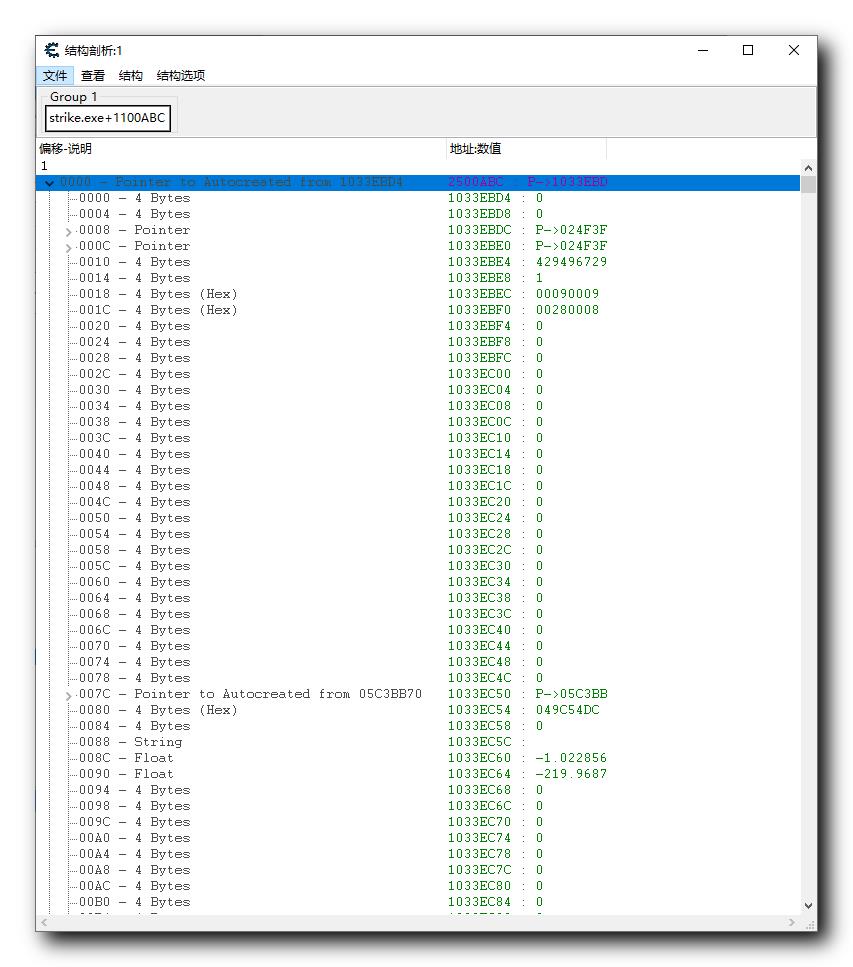

分析 , 之前查询的 子弹数据 , 后坐力数据 都是在 0000 内存结构下 , 猜测该内存结构就是人物相关的内存结构 ;

二、人物三维坐标数据分析

如果要查找人物三维坐标数据 , 需要在人物数据下 , 移动游戏任务 , 观察数据变化 ;

人物数据的三维坐标 , 一般是浮点型数据 ;

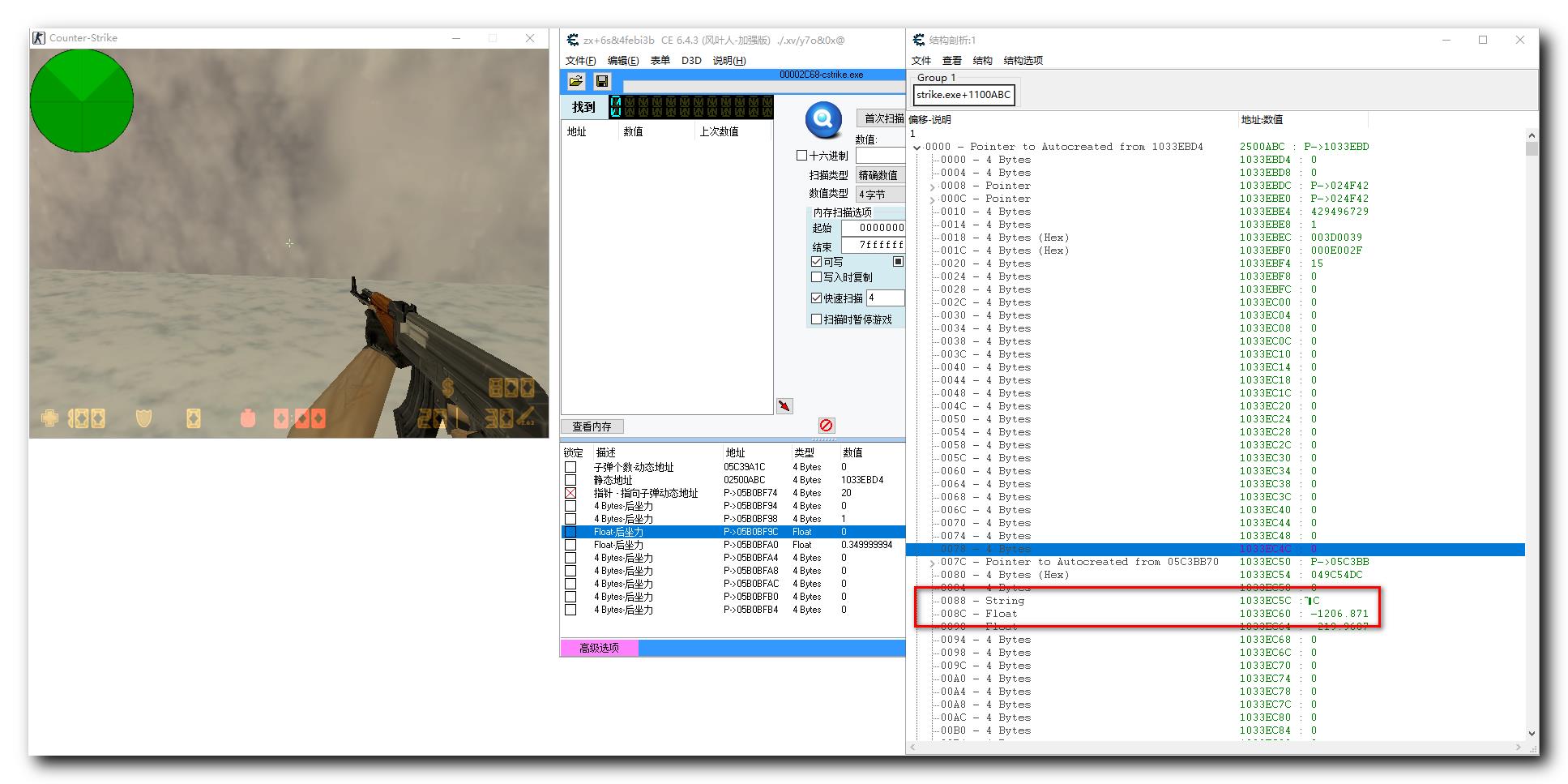

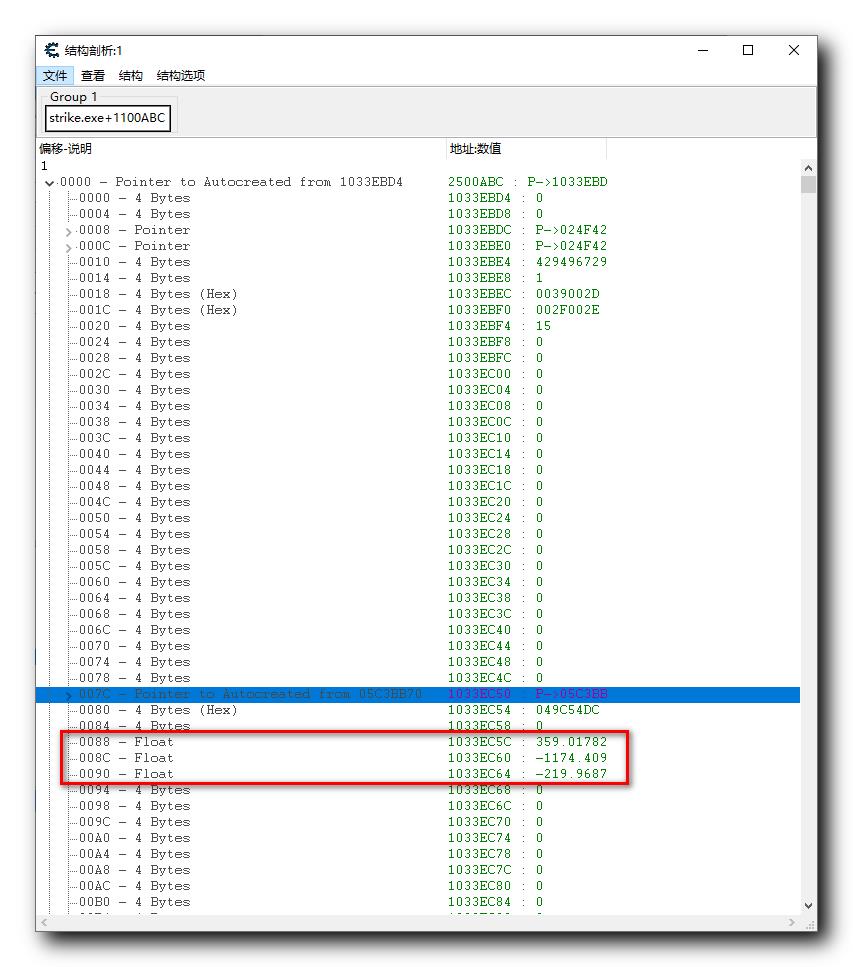

任务前后左右移动 , 发现 008C 和 0088 这两个数据发生改变 ;

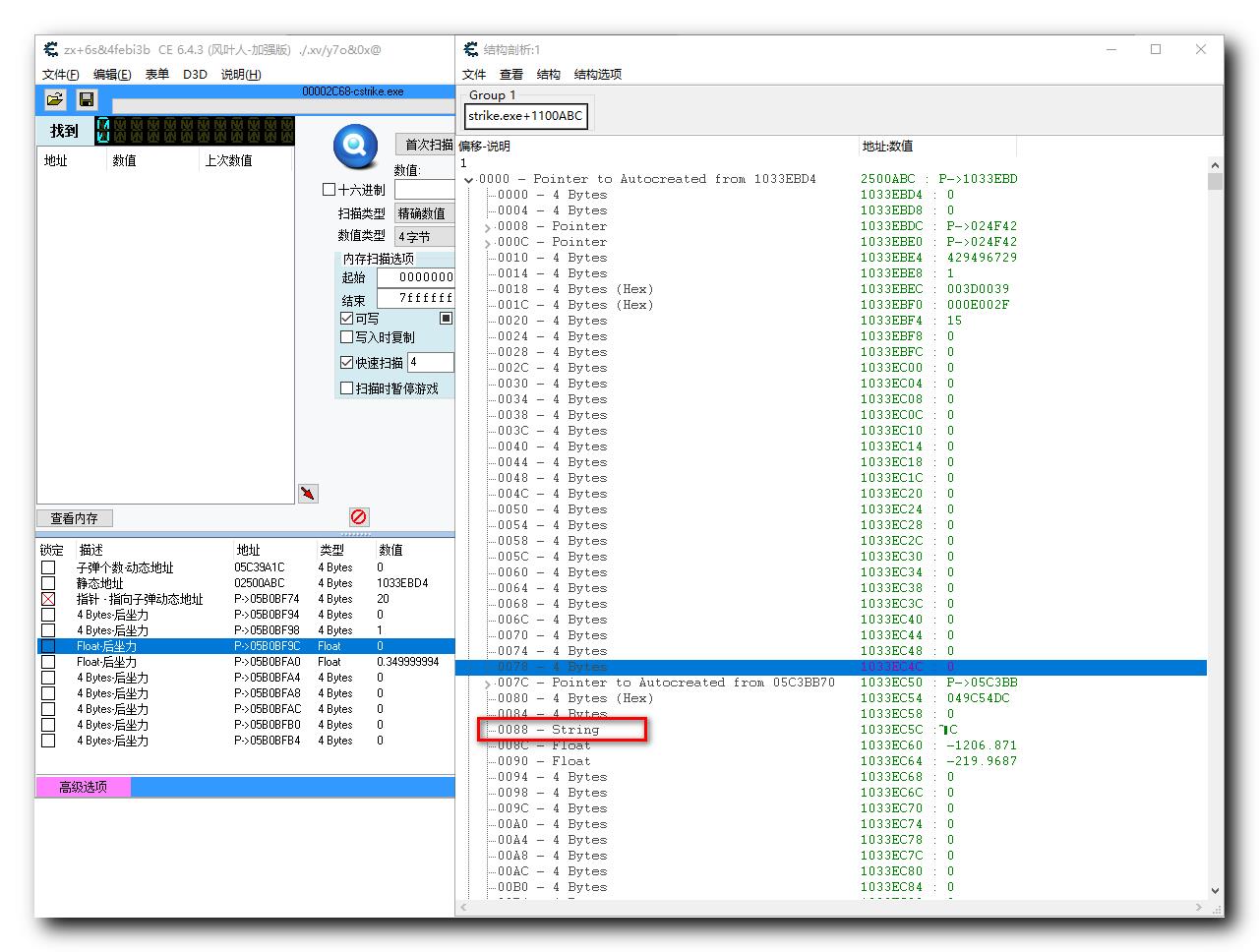

0088 这个数据开始解析为字符串换类型 , 怀疑这是 x, y 坐标数据 ,

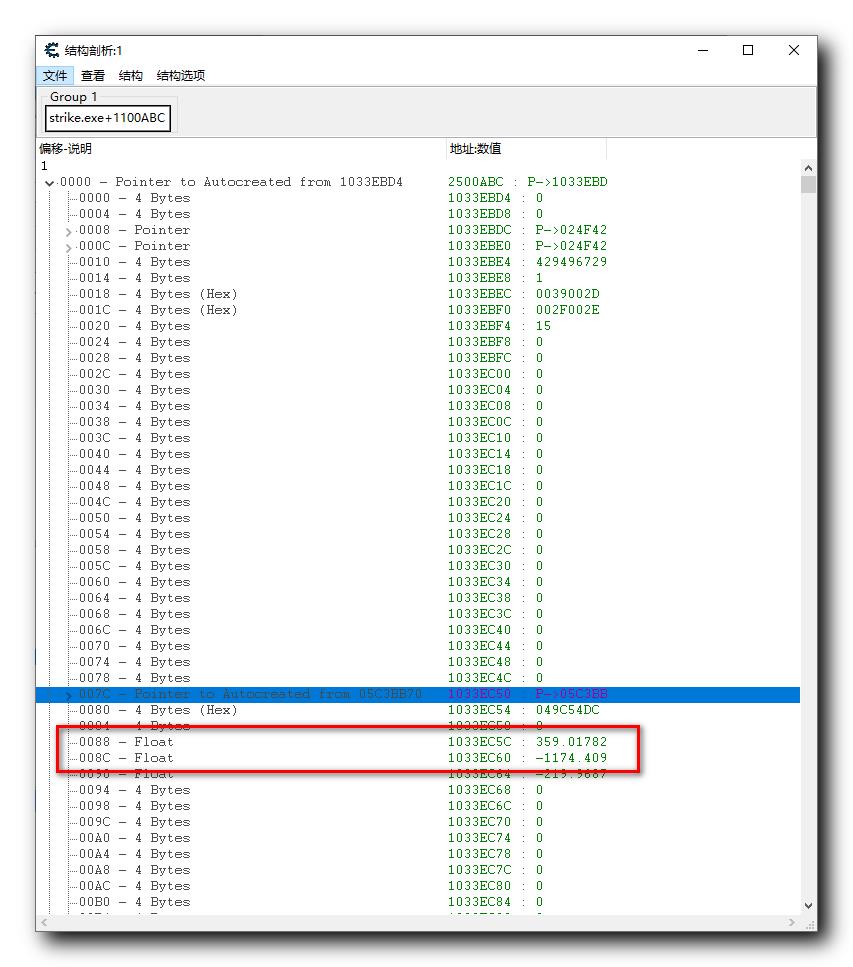

将 0088 内存地址修改为 Float 类型进行分析 , 发现这两个内存数据 , 会随着坐标数据改变而变化 ;

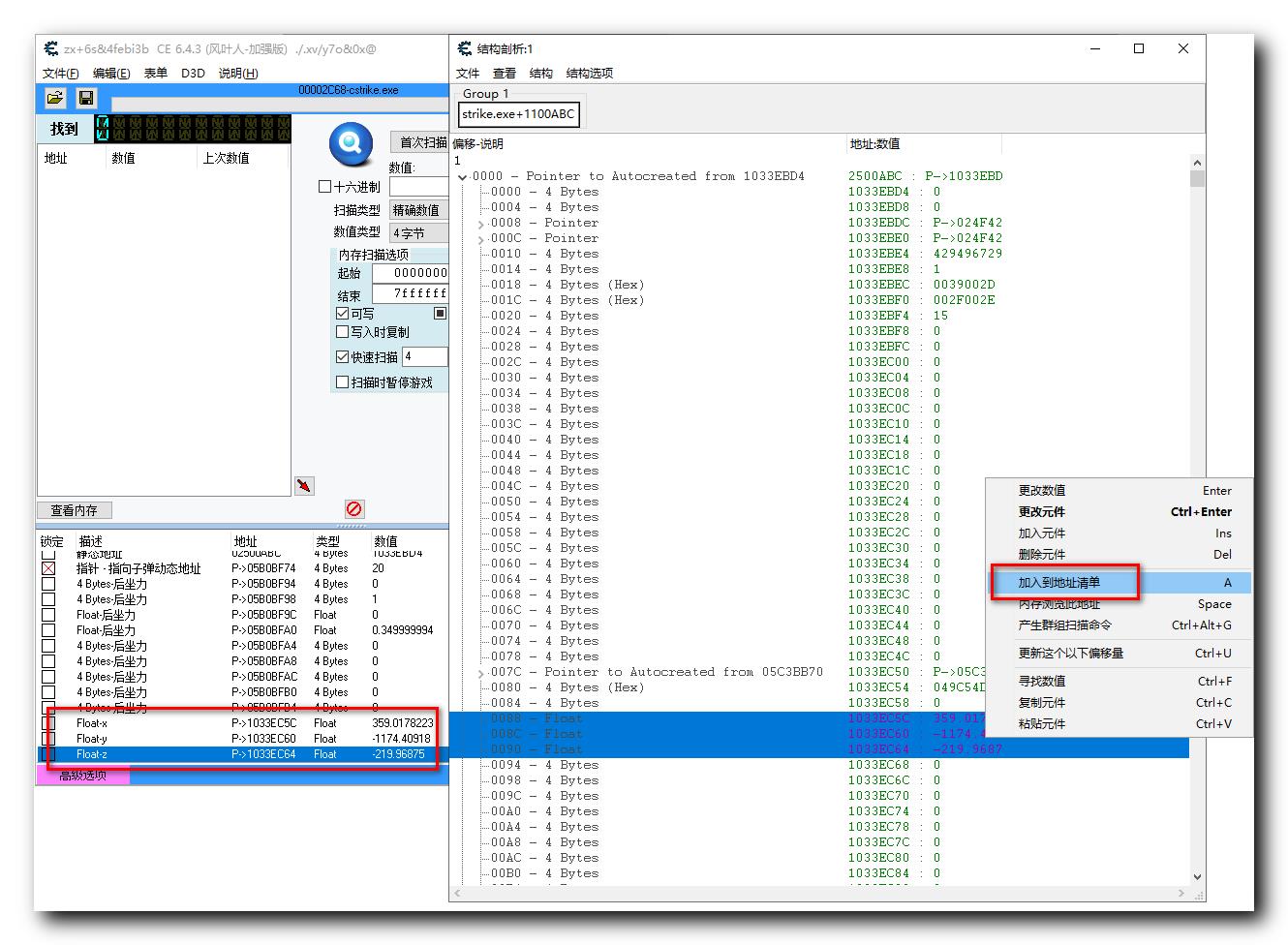

强行修改该数据的值 , 会有瞬移效果 ;

猜测下面的值 -219.96875 是 Z 轴坐标 , 也就是上下位置 , 在游戏中进行跳跃 , 发现该值发生了改变 ;

这 3 个数据分别是 x , y , z 轴数据 ;

选中这 3 个数据 , 将其添加到地址清单 , 分别添加 描述信息 ;

以上是关于Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )的主要内容,如果未能解决你的问题,请参考以下文章

Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 尝试进行瞬移操作 | 尝试查找飞天漏洞 )

Windows 逆向CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( 完整流程演示 | 查找临时内存地址 | 查找真实指针地址 )

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( CE 找出子弹数据内存地址是临时地址 | 挖掘真实的子弹数据内存地址 )

Windows 逆向OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )

Windows 逆向使用 CE 工具挖掘关键数据内存真实地址 ( 逐层分析分析 静态地址 到 动态地址 的寻址 + 偏移 过程 ) ★