Android 逆向修改运行中的 Android 进程的内存数据 ( 使用 IDA 分析要修改的内存特征 | 根据内存特征搜索修改点 | 修改进程内存 )

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Android 逆向修改运行中的 Android 进程的内存数据 ( 使用 IDA 分析要修改的内存特征 | 根据内存特征搜索修改点 | 修改进程内存 )相关的知识,希望对你有一定的参考价值。

一、使用 IDA 分析要修改的内存特征

在前的博客 【Android 逆向】逆向修改游戏应用 ( 分析应用结构 | 定位动态库位置 | 定位动态库中的修改点 | 修改动态库 | 重打包 ) 中 , 已经分析过该动态库 ;

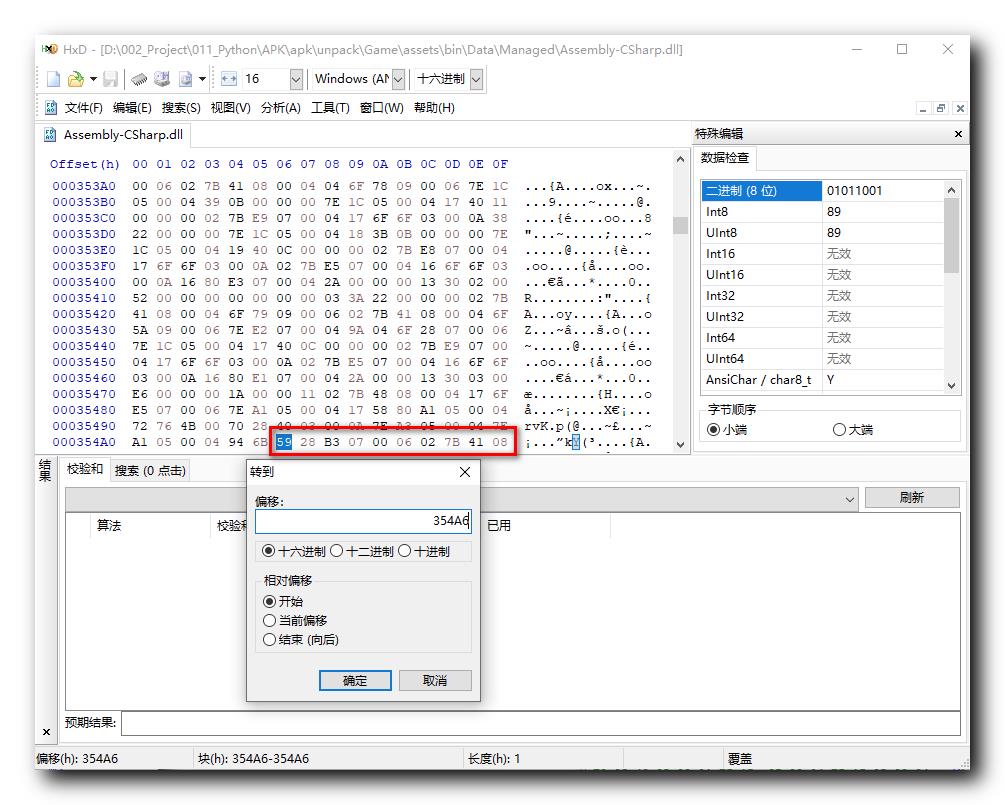

修改的动态库的位置是 如下 , 将 0x354A8 地址处的 0x59 字节数据 修改为 0x58 ;

在程序运行时 , 会将上述动态库加载到内存中 , 0x354A8 是在静态文件中 该字节的地址 , 如果加载到内存中 , 该字节的地址就需要进行查找 ;

上图中 , 0x59 之后的 9 个字节为 59 28 B3 07 00 06 02 7B 41 08 , 可以在进程内存中搜索上述 10 个字节 , 然后将第一个字节修改成 59 即可 ;

这 10 个字节为 :

0x59 0x28 0xB3 0x07 0x00 0x06 0x02 0x7B 0x41 0x08

二、根据内存特征搜索修改点

这里需要使用到 【Android 逆向】修改运行中的 Android 进程的内存数据 ( Android 系统中调试器进程内存流程 | 编译内存调试动态库以及调试程序 ) 博客中 , 编译的 android 平台的 cmd 可执行程序 ;

先将编译好的 cmd 可执行程序传输到 Android 模拟器的 /data/system/debug/cmd 路径中 ;

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>adb push cmd /data/system/debug/cmd

cmd: 1 file pushed, 0 skipped. 13.4 MB/s (444196 bytes in 0.032s)

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>

在 Android 模拟器中为其赋予 777 权限 , 主要是可执行权限 ;

=root@aosp:/data/system/debug # chmod 777 cmd

root@aosp:/data/system/debug # ls -l

-rwxrwxrwx root root 444196 2021-10-31 18:37 cmd

-rwxrwxrwx root root 5476 2021-10-31 18:37 libbridge.so

-rwxrwxrwx root root 9684 2021-10-31 18:37 tool

root@aosp:/data/system/debug #

执行

./cmd 2328 searchcode 0x59 0x28 0xB3 0x07 0x00 0x06 0x02 0x7B 0x41 0x08 10

命令 , 查询 2328 进程中 , 0x59 0x28 0xB3 0x07 0x00 0x06 0x02 0x7B 0x41 0x08 10 个字节的内存特征 , 主要是查询首字节 0x59 在该进程内存中的地址 ;

三、修改进程内存

查询到要修改的字节在内存中的地址为 0x96A2C355 , 修改该地址的数据 ;

执行

./cmd 2328 modify 96A2C355 0x58 0x28 0xB3 0x07 4

命令 , 修改 0x96A2C355 处的进程内存值 , 将从上述地址开始的 4 字节数据修改为 0x58 0x28 0xB3 0x07 数据 ;

以上是关于Android 逆向修改运行中的 Android 进程的内存数据 ( 使用 IDA 分析要修改的内存特征 | 根据内存特征搜索修改点 | 修改进程内存 )的主要内容,如果未能解决你的问题,请参考以下文章

Android 逆向修改运行中的 Android 进程的内存数据 ( Android 命令行中获取要调试的应用进程的 PID | 进程注入调试进程内存的 so 库 )

Android 逆向修改运行中的 Android 进程的内存数据 ( 运行环境搭建 Android 模拟器安装 | 拷贝 Android 平台可执行文件和动态库到 /data/system )(代码片

Android 逆向Android 逆向基本概念 ( 定位内存中的修改点 | 基址寻址法 | 搜索定位法 )

Android 逆向逆向修改游戏应用 ( 分析应用结构 | 定位动态库位置 | 定位动态库中的修改点 | 修改动态库 | 重打包 )